信息收集

基本信息

- whois 查询

riskIQ

站长之家whois:http://tool.chinaz.com/ipwhois

Virus Total: https://www.virustotal.com ,可疑文件分析/子域名/兄弟域名查询

- 备案信息查询

ICP备案查询网 http://www.beianbeian.com/

ICP备案查询 – 站长工具 http://icp.chinaz.com/

SEO综合查询 – 爱站 https://www.aizhan.com/seo/

批量查询 – 站长工具 http://icp.chinaz.com/searchs

工业和信息化部ICP/IP/域名信息备案管理 http://www.beian.miit.gov.cn/publish/query/indexFirst.action

- 信用信息查询

信用信息查询

国家企业信用信息公示系统 http://www.gsxt.gov.cn/index.html全国企业信息查询 http://company.xizhi.com/个人信用查询搜索-企业信息查询搜索-统一社会信用代码查询-信用中国 https://www.creditchina.gov.cn/

- ip反查

在线网站

http://s.tool.chinaz.com/same?shttp://dns.aizhan.com/

Dnslytics

Dnslytics地址:https://dnslytics.com/

- 真实ip

(1)在线查询

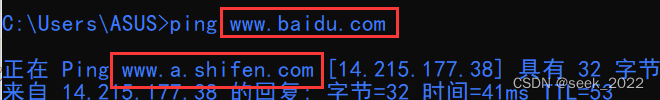

http://www.ip138.com/(2)查询子域:site:http://baidu.com(3)国外访问在线多点ping:http://ping.chinaz.com/nslookup http://xxx.com 199.89.126.10(4) 历史解析记录viewDNS

https://toolbar.netcraft.com/site_report?url=www.baidu.com(5)查询邮件很多服务器自带邮件发送功能,可以利用它来获取真实 IP。让站点主动发送邮件,然后右键查询源代码,就能获得真实 IP。(6)抓取App的请求如果目标网络站有自己的App 可以尝试通过利用fiddler或Burp Suite抓取App的请求,从里面找到目标的真实ip(7)验证IP我们找到目标真实IP之后,如何验证其真实性呢?

1. 直接IP地址访问,看响应的页面是不是和访问的域名返回一样;

2. 目标段比较大的情况下,借助类似Masscan的工具批扫描对应IP段中所有开放了80、443、8080端口IP,然后逐个尝试ip访问,观察相应是否为目标站点。(8)历史的DNS平台

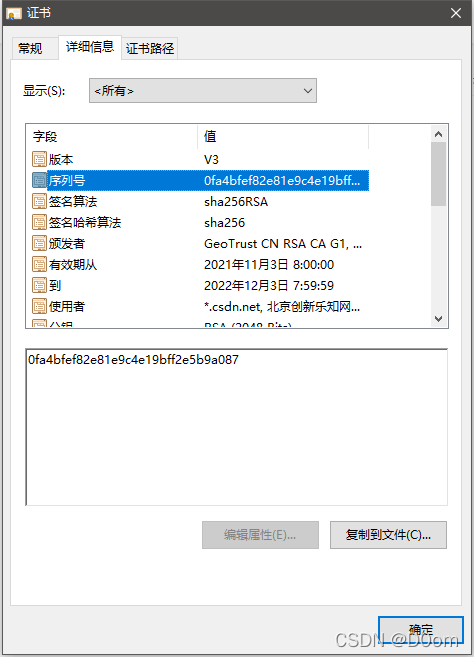

https://dnsdb.io/zh-cn/| https://x.threatbook.cn/ 通过平台以前收集到的ip与域名绑定历史记录进行查询。 (9)HTTPS证书查询

工具https://censys.io/,该工具也是能过全网收集站点的https证书及ip地址,也可以利用该工具进行查

- 证书透明度公开日志枚举

证书透明度(Certificate Transparency,CT)是证书授权机构(CA)的一个项目,证书授权机构会将每个SSL/TLS证书发布到公共日志中。一个SSL/TLS证书通常包含域名、子域名和邮件地址,这些也经常成为攻击者非常希望获得的有用信息。查找某个域名所属证书的最简单的方法就是使用搜索引|擎搜索一些公开的CT日志。在线第三方平台查询

crt.sh: https://crt.sh

censys: https://censys.io

myssl:https://myssl.comcrt:

https://crt.sh/?q=baidu.com工具枚举查询

通过工具可以调用各个证书接口进行域名查询

常用工具

Findomain

Sublist3r(SSL Certificates)等

Findomain Findomain不使用子域名寻找的常规方法,而是使用证书透明度日志来查找子域,并且该方法使其工具更加快速和可靠。该工具使用多个公共API来执行搜索CertspotterCrt.shVirustotalSublist3rFacebook **Spyse (CertDB) *BufferoverThreadcrowVirustotal with apikey **

项目地址:https://github.com/Edu4rdSHL/findomain子域名收集:findomain -t target.com 使用所有API搜索子域并将数据导出到CSV文件:findomain -t target.com -a -o csv - DNS历史解析

dnsdb https://www.dnsdb.io

viewdns https://viewdns.info/

NETCRAFT https://sitereport.netcraft.com/?url=

threatbook https://x.threatbook.cn/

securitytrails https://securitytrails.com/

VirusTotal:https://www.virustotal.com/#/home/search

DNSdumpster:https://dnsdumpster.com/

- DNS域传送漏洞检测

(1)nslookup

基本过程

1 nslookup #进入交互式shell

2 server dns.xx.yy.zz #设定查询将要使用的DNS服务器

3 ls xx.yy.zz #列出某个域中的所有域名

4 exit #退出

> nslookup

Server: lkwifi.cn

Address: 192.168.68.1

*** lkwifi.cn can’t find nslookup: Non-existent domain

> server ss2.bjfu.edu.cn

Default Server: ss2.bjfu.edu.cn

Address: 202.204.112.67

> ls bjfu.edu.cn

[ss2.bjfu.edu.cn]*** Can’t list domain bjfu.edu.cn: Query refusedThe DNS server refused to transfer the zone bjfu.edu.cn to your computer. If thisis incorrect, check the zone transfer security settings for bjfu.edu.cn on the DNSserver at IP address 202.204.112.67.> exit(2)nmap

利用nmap漏洞检测脚本”dns-zone-transfer”进行检测

nmap –script dns-zone-transfer –script-args dns-zone-transfer.domain=xxx.edu.cn -p 53 -Pn dns.xxx.edu.cn

–script dns-zone-transfer 表示加载nmap漏洞检测脚本dns-zone-transfer.nse,扩展名.nse可省略

–script-args dns-zone-transfer.domain=xxx.edu.cn 向脚本传递参数,设置列出某个域中的所有域名

-p 53 设置扫描53端口

-Pn 设置通过Ping发现主机是否存活(3)dig使用说明 dig -h

漏洞测试

dig @dns.xxx.edu.cn axfr xxx.edu.cn

axfr 是q-type类型的一种: axfr类型是Authoritative Transfer的缩写,指请求传送某个区域的全部记录。

- 全国政府网站基本数据库

全国政府网站基本信息数据库

子域名

(1)第三方平台查询https://d.chinacycc.com/

ip138 https://site.ip138.com/

站长工具 http://tool.chinaz.com/subdomain/?domain=

hackertarget https://hackertarget.com/find-dns-host-records/

phpinfo https://phpinfo.me/domain/

t1h2ua https://www.t1h2ua.cn/tools/

dnsdumpster https://dnsdumpster.com/

chinacycc https://d.chinacycc.com/

zcjun http://z.zcjun.com/

权重综合查询

爱站 https://www.aizhan.com/seo/

站长工具 http://rank.chinaz.com/all/(2)工具枚举subDomainsBrute

subDomainsBrute的特点是可以用小字典递归地发现三级域名、四级域名,甚至五级域名等不容易被探测到的域名。

项目地址:https://github.com/lijiejie/subDomainsBrute

子域名收集:python subDomainsbrute.py xtarget.comSublist3r

Sublist3r也是一个比较常用的工具, 它能列举多种资源,如在Google、Yahoo、 Bing、 Baidu和Ask等搜索引擎中可查到的子域名,还可以列出Netcraft、VirusTotal、ThreatCrowd、 DNSdumpster、SSL Certificates、和Reverse DNS查到的子域名。

项目地址:https://github.com/aboul3la/Sublist3r

子域名收集:python sublist3r.py -d target.com -b -t 50 -p 80,443,21,22

C段和旁站

(1)C段

中国互联网信息中心http://ipwhois.cnnic.net.cn/

利用Bing.com,语法为:http://cn.bing.com/search?q=ip:111.111.111.111

站长之家:http://s.tool.chinaz.com/same

利用Google,语法:site:125.125.125.*

利用Nmap,语法:nmap -p 80,8080 –open ip/24

IISPUT、K8工具、御剑、北极熊扫描器等

在线:http://www.webscan.cc/ (2)旁站查询

http://dns.aizhan.com

http://s.tool.chinaz.com/same

http://i.links.cn/sameip/

http://www.ip2hosts.com/

端口扫描

- 常用工具

Nmap

Masscan(扫全网) 项目地址:https://github.com/robertdavidgraham/masscan

ZMap(全网进行端口扫描) 项目地址:https://github.com/zmap/zmap

御剑高速TCP端口扫描工具

御剑高速端口扫描工具

IISPutScanner

IISPutScanner增强版-DotNetScan v1.1 Beta

masnmapscan (masnmapscan整合了masscan和nmap两款扫描器,masscan扫描端口,nmap扫描端口对应服务,二者结合起来实现了又快又好地扫描。并且加入了针对目标资产有防火墙的应对措施。)https://github.com/hellogoldsnakeman/masnmapscan-V1.0在线工具

http://z.zcjun.com/

https://phpinfo.me/domain/

- 扫描子网

nmap 192.168.6.1/24

- 扫描多个主机

nmap 192.168.1-30.1-254

nmap 192.168.1-254.6

namp 192.168.6.2 192.168.6.6

- 扫描txt内的ip列表

nmap -iL text.txt

- 扫描除某个目标外

nmap 192.168.6.1/24 -exclude 192.168.6.25

- 绕过Firewall扫描主机端口

通过不同的协议(TCP半连接、TCP全连接、ICMP、UDP等)的扫描绕过Firewalld的限制nmap -sP 192.33.6.128

nmap -sT 192.33.6.128

nmap -sS 192.33.6.128

nmap -sU 192.33.6.128

nmap -sF 192.33.6.128

nmap -sX 192.33.6.128

nmap -sN 192.33.6.128

- 初步扫描端口信息

nmap -T4 -A -v -Pn 192.168.1.1/24 -p 21,22,23,25,80,81,82,83,88,110,143,443,445,512,513,514,1433,1521,2082,2083,2181,2601,2604,3128,3306,3389,3690,4848,5432,5900,5984,6379,7001,7002,8069,8080,8081,8086,8088,9200,9300,11211,10000,27017,27018,50000,50030,50070 -oN nmap_result.txt

- 判断常见的漏洞并扫描端口

nmap 127.0.0.1 –script=auth,vuln

- 精确判断漏洞并扫描端口

nmap -iL target.txt -p 7001,8080,8000,8001,8983,22,3389,9200,4848,8081,8500,8161,9001,445,21,53,3306,5432,1251,1413,2222,1099,80,443,445 --script=auth,vuln,ftp-brute,imap-brute,smtp-brute,pop3-brute,mongodb-brute,redis-brute,ms-sql-brute,rlogin-brute,rsync-brute,mysql-brute,pgsql-brute,oracle-sid-brute,oracle-brute,rtsp-url-brute,snmp-brute,svn-brute,telnet-brute,vnc-brute,xmpp-brute,weblogic-t3-info > scan.txt

指纹识别

- 第三方平台

云悉 http://www.yunsee.cn/

TideFinger http://finger.tidesec.net/

BugScaner http://whatweb.bugscaner.com/look/

数字观星 https://fp.shuziguanxing.com/#

-常用指纹识别工具

(1)识别工具

御剑Web指纹识别

Test404轻量CMS指纹识别+v2.1

Github项目

[CMSeeK](https://github.com/Tuhinshubhra/CMSeeK)

[CMSmap](https://github.com/Dionach/CMSmap)[ACMSDiscovery](https://github.com/aedoo/ACMSDiscovery)[TideFinger](https://github.com/TideSec/TideFinger)[AngelSword](https://github.com/Lucifer1993/AngelSword)(2)在线查询

[BugScaner][http://whatweb.bugscaner.com/look/]

[云悉指纹][http://www.yunsee.cn/finger.html]

[whatweb][https://whatweb.net/] [http://whatweb.bugscaner.com/]

破晓团队的在线识别http://whoweb.secbug.org/

- waf识别

(1)wafw00f

项目地址:https://github.com/EnableSecurity/wafw00f

WAFW00F探测WAF

命令:wafw00f -a 域名

(2)Nmap

Nmap探测WAF有两种脚本。

一种是http-waf-detect。

命令:nmap -p80,443 --script=http-waf-detect ip

一种是http-waf-fingerprint。

命令:nmap -p80,443 --script=http-waf-fingerprint ip

- 判断操作系统

UNIX 及类 UNIX 操作系统回显应答的 TTL 字段值为 255;

LINUX操作系统回显应答的 TTL 字段值为 64;

Windows NT/2K操作系统回显应答的 TTL 字段值为 128;

Windows操作系统回显应答的 TTL 字段值为 32。

敏感文件/目录收集

- WEB-INF信息泄露

/WEB-INF/config/jdbc.properties

/WEB-INF/web.xml:Web应用程序配置文件,描述了 servlet 和其他的应用组件配置及命名规则。

/WEB-INF/classes/:含了站点所有用的 class 文件,包括 servlet class 和非servlet class,他们不能包含在 .jar文件中

/WEB-INF/lib/:存放web应用需要的各种JAR文件,放置仅在这个应用中要求使用的jar文件,如数据库驱动jar文件

/WEB-INF/src/:源码目录,按照包名结构放置各个java文件。

/WEB-INF/database.properties:数据库配置文件

/WEB-INF/classes/log4j.properties log4j 配置文件

/WEB-INF/classes/applicationContext.xml

/WEB-INF/classes/application.properties jdbc连接信息

/WEB-INF/classes/spring-mvc.xml spring配置信息

/WEB-INF/classes/mybatis-config.xml mybatis 配置信息

- 备份文件泄露

backup

db

data

web

wwwroot

database

www

code

test

admin

user

sql常见后缀名

.bak

.swp

.rar

.txt

.zip

.7z

.sql

.tar

.gz

.tgz

.tar

.tar.gz

.tar.bz2

.bz2

.sql

.mdb

.sql.bak

.old

- 源代码泄露及常用工具

常见泄露目录

/.bzr/

/CVS/Entries

/CVS/Root

/.DS_Store MacOS自动生成

/.hg/

/.svn/ (/.svn/entries)

/.git/

/WEB-INF/src/

/WEB-INF/lib/

/WEB-INF/classes/

/WEB-INF/database.properties

/WEB-INF/web.xml常用扫描工具

(1)御剑

(2)爬虫(AWVS、Burpsuite等)

(3)搜索引擎(Google、Github等)

(4)wwwscan

(5)BBscan(https://github.com/lijiejie/BBScan )

(6)GSIL(https://github.com/FeeiCN/GSIL )

(7)Test404网站备份文件扫描器 v2.0

(8)ihoneyBakFileScan v0.2 (多进程批量网站备份文件泄露扫描工具,根据域名自动生成相关扫描字典,自动记录扫描成功的备份地址到文件)

(9)7kbscan-WebPathBrute https://github.com/7kbstorm/7kbscan-WebPathBrute

(10)DirMap https://github.com/H4ckForJob/dirmap

(11)dirsearch https://github.com/maurosoria/dirsearch

(12)Fuzz-gobuster https://github.com/OJ/gobuster

(13)Fuzz-dirbuster OWASP kali自带

(14)Fuzz-wfuzz https://github.com/xmendez/wfuzz常用利用工具

(1).git源码泄露:https://github.com/lijiejie/GitHack

(2).DS_Store泄露:https://github.com/lijiejie/ds_store_exp - 代码托管平台泄露

(1)github

平台地址:https://github.com/

Github泄露扫描系统开发:https://sec.xiaomi.com/article/37

在GitHub中一般通过搜索网站域名、网站JS路径、网站备案、网站下的技术支持等进行敏感信息查询(2)gitee

平台地址:https://gitee.com/(3)gitcafe

GitCafe一个基于代码托管服务打造的技术协作与分享平台 - 获取公开信息

(1)公网网盘

公司员工可能把一些内部资料放在了公网网盘

凌风云搜索 地址:https://www.lingfengyun.com/(2)公开文件

snitch

Snitch可以针对指定域自动执行信息收集过程。此工具可帮助收集可通过Web搜索引擎找到的指定信息

安装

git clone https://github.com/Smaash/snitch.git

使用

python2.7 snitch.py -C "site:whitehouse.gov filetype:pdf" -P 100(3)google搜索

site:target.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv

- 邮箱信息收集

(1)Infoga

Infoga可从不同的公共源网络(搜索引擎,pgp密钥服务器和shodan)收集电子邮件帐户信息(ip,主机名,国家/地区…)。是一个用法非常简单的工具,但是,对于渗透测试的早期阶段,或者只是为了了解自己公司在互联网上的可见性是非常有效的。

安装

git clone https://github.com/m4ll0k/Infoga.git /data/infoga

cd /data/infoga

pip3 install requests

python3 infoga.py

使用

site:target.com intext:@target.com

site:target.com 邮件

site:target.com email(2)其他收集方式

通过说明文档以及网站页面收集,或者网站发表者以及留言板信息处收集账号

通过 teemo,metago,burpusit,awvs,netspker 或者 google 语法收集

搜索相关 QQ 群收集相关企业员工的社交账号

- google基本语法

1、intext:(仅针对Google有效)把网页中的正文内容中的某个字符作为搜索的条件

2、intitle:把网页标题中的某个字符作为搜索的条件

3、cache:搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息

4、filetype/ext:指定一个格式类型的文件作为搜索对象

5、inurl:搜索包含指定字符的URL

6、site:在指定的(域名)站点搜索相关内容其他GoogleHacking语法

1、引号 ” “把关键字打上引号后,把引号部分作为整体来搜索

2、or同时搜索两个或更多的关键字

3、link搜索某个网站的链接 link:baidu.com即返回所有和baidu做了链接的URL

4、info查找指定站点的一些基本信息

- GoogleHacking典型用法

(1)管理后台地址site:target.com intext:管理 | 后台 | 后台管理 | 登陆 | 登录 | 用户名 | 密码 | 系统 | 账号 | login | system

inurl:login|admin|manage|member|admin_login|login_admin|system|login|user|main|cms

intext:管理|后台|登陆|用户名|密码|验证码|系统|帐号|admin|login|sys|managetem|password|username

site:target.com inurl:login | inurl:admin | inurl:manage | inurl:manager | inurl:admin_login | inurl:system | inurl:backend

site:target.com intitle:管理 | 后台 | 后台管理 | 登陆 | 登录(2)上传类漏洞地址site:target.com inurl:file

site:target.com inurl:upload

site:域名 inurl:file | load | editor | Files(3)注入页面site:target.com inurl:php?id=(4)编辑器页面site:域名 inurl:ewebeditor | editor | uploadfile | eweb | edit(5)目录遍历漏洞site:target.com intitle:index.of(6)SQL错误site:target.com intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:"Warning: mysql_query()" | intext:"Warning: pg_connect()"

phpinfo()site:target.com ext:php intitle:phpinfo "published by the PHP Group"(7)配置文件泄露site:target.com ext:.xml | .conf | .cnf | .reg | .inf | .rdp | .cfg | .txt | .ora | .ini(8)数据库文件泄露

site:target.com ext:.sql | .dbf | .mdb | .db(9)日志文件泄露site:target.com ext:.log(10)备份和历史文件泄露site:target.com ext:.bkf | .bkp | .old | .backup | .bak | .swp | .rar | .txt | .zip | .7z | .sql | .tar.gz | .tgz | .tar(11)公开文件泄露site:target.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv(12)邮箱信息site:target.com intext:@target.com

site:target.com 邮件

site:target.com email(13)社工信息site:target.com intitle:账号 | 密码 | 工号 | 学号 | ***

site:xxx.xxx qq|群|微信|腾讯(14)查看脚本类型site:域名 filetype:asp | aspx | php | jsp(15)越权site:xxx.xxx inurl:uid=1 | userid=1(16)包含site:xxx.xxx inurl:php?include= - JS获取敏感接口

(1)JSFinder该工具是一款用作快速在网站的js文件中提取URL,子域名的工具。

安装

pip3 install requests bs4

git clone https://github.com/Threezh1/JSFinder.git

使用python3 JSFinder.py -u http://www.mi.com

python3 JSFinder.py -u http://www.mi.com -d(2)LinkFinder该工具通过网站中的JS文件来发现服务端、敏感信息、隐藏控制面板的URL链接等有用信息,可最大化地提高URL发现效率

安装

git clone https://github.com/GerbenJavado/LinkFinder.git

cd LinkFinder

python2 setup.py install

使用

在线JavaScript文件中查找端点的最基本用法,并将结果输出到results.html:python linkfinder.py -i https://example.com/1.js -o results.html CLI输出(不使用jsbeautifier,这使得它非常快):

pyhon linkfinder.py -i https://example.com/1.js -o cli

分析整个域及其JS文件:

python linkfinder.py -i https://example.com -d Burp输入(在目标中选择要保存的文件,右键单击,Save selected items将该文件作为输入):

python linkfinder.py -i burpfile -b 枚举JavaScript文件的整个文件夹,同时查找以/ api /开头的终结点,并最终将结果保存到results.html:

python linkfinder.py -i ‘Desktop/*.js’ -r ^/api/ -o results.html - 历史漏洞&资产

(1)乌云漏洞库

平台地址:https://github.com/hanc00l/wooyun_public(2)Exploit-db

平台地址:https://www.exploit-db.com/(3)Securityfocus

平台地址:https://www.securityfocus.com/bid(4)Cxsecurity

平台地址:https://cxsecurity.com/exploit/(5)国家信息安全漏洞库

平台地址:http://www.cnnvd.org.cn/(6)Seebug

平台地址:https://www.seebug.org/

- 微信公众号/微博

天眼查 根据前面获取的企业名称可以获取目标企业的微信公众号、微博、备案站点、软件著作权等信息。

天眼查-商业安全工具 https://www.tianyancha.com/ - 同厂商app

AppStore https://apps.apple.com/

通过当前APP查询同开发商应用,得到目标所有APP应用

- zoomeye基本语法

主机设备搜索组件名称

app: 组件名

ver: 组件版本

例1:搜索使用iis6.0主机:app:"Microsoft-IIS" ver"6.0",可以看到0.6秒搜索到41,781,210左右的使用iis6.0的主机。例2:搜索使weblogic主机:app:"weblogic httpd" port:7001,可以看到0.078秒搜索到42万左右的使用weblogic的主机。端口

port: 开放端口

搜索远程桌面连接:port:3389

下面我们搜索下开放ssh功能的服务器:port:22

例1:查询开放3389端口的主机:port:3389同理查询22端口开放主机:port:22操作系统

os: 操作系统。

例:os:linux,查询操作系统为Linux系统的服务器同样,可以查看与Linux相关的漏洞

服务

service: 结果分析中的“服务名”字段。

完整的“服务名”列表,请参阅 https://svn.nmap.org/nmap/nmap-services

例1:公网摄像头:service:”routersetup”位置

country: 国家或者地区代码。

city: 城市名称。

完整的国家代码,请参阅: 国家地区代码 – 维基百科

例1:搜索美国的 Apache 服务器:app:Apache country:USIP 地址

ip: 搜索一个指定的 IP 地址

例:搜索指定ip信息,ip:121.42.173.26CIDR

CIDR(无类别域间路由,Classless Inter-Domain Routing)是一个在Internet上创建附加地址的方法,这些地址提供给服务提供商(ISP),再由ISP分配给客户。CIDR将路由集中起来, 使一个IP地址代表主要骨干提供商服务的几千个IP地址,从而减轻Internet路由器的负担。

例1:IP 的 CIDR 网段。CIDR:114.114.114.114/8Web应用搜索

这里只讲解Web应用的查询方法

site:网站域名。

例子:查询有关taobao.com域名的信息,site:taobao.comtitle:标题中包含该字符的网站

例:搜索标题中包含该字符的网站,title:weblogickeywords: 定义的页面关键词。

例子:keywords:Nginxdesc: 定义的页面说明。

例子:desc:Nginx

辅助工具

- 网站截图

(1)webscreenshot基于url-to-image的网站截图工具

安装

git clone https://github.com/maaaaz/webscreenshot.gitapt-get update && apt-get -y install phantomjsphantomjs -vUbuntu 16 中安装 phantomjs 出现 QXcbConnection 问题 export QT_QPA_PLATFORM=offscreen export QT_QPA_FONTDIR=/usr/share/fonts

使用

cd webscreenshot/

python2.7 webscreenshot.py -i url.txt

附录

- 常见端口&解析&总结

端口:21 服务:FTP/TFTP/VSFTPD 总结:爆破/嗅探/溢出/后门

端口:22 服务:ssh远程连接 总结:爆破/openssh漏洞

端口:23 服务:Telnet远程连接 总结:爆破/嗅探/弱口令

端口:25 服务:SMTP邮件服务 总结:邮件伪造

端口:53 服务:DNS域名解析系统 总结:域传送/劫持/缓存投毒/欺骗

端口:67/68 服务:dhcp服务 总结:劫持/欺骗

端口:110 服务:pop3 总结:爆破/嗅探

端口:139 服务:Samba服务 总结:爆破/未授权访问/远程命令执行

端口:143 服务:Imap协议 总结:爆破161SNMP协议爆破/搜集目标内网信息

端口:389 服务:Ldap目录访问协议 总结:注入/未授权访问/弱口令

端口:445 服务:smb 总结:ms17-010/端口溢出

端口:512/513/514 服务:Linux Rexec服务 总结:爆破/Rlogin登陆

端口:873 服务:Rsync服务 总结:文件上传/未授权访问

端口:1080 服务:socket 总结:爆破

端口:1352 服务:Lotus domino邮件服务 总结:爆破/信息泄漏

端口:1433 服务:mssql 总结:爆破/注入/SA弱口令

端口:1521 服务:oracle 总结:爆破/注入/TNS爆破/反弹shell2049Nfs服务配置不当

端口:2181 服务:zookeeper服务 总结:未授权访问

端口:2375 服务:docker remote api 总结:未授权访问

端口:3306 服务:mysql 总结:爆破/注入

端口:3389 服务:Rdp远程桌面链接 总结:爆破/shift后门

端口:4848 服务:GlassFish控制台 总结:爆破/认证绕过

端口:5000 服务:sybase/DB2数据库 总结:爆破/注入/提权

端口:5432 服务:postgresql 总结:爆破/注入/缓冲区溢出

端口:5632 服务:pcanywhere服务 总结:抓密码/代码执行

端口:5900 服务:vnc 总结:爆破/认证绕过

端口:6379 服务:Redis数据库 总结:未授权访问/爆破

端口:7001/7002 服务:weblogic 总结:java反序列化/控制台弱口令

端口:80/443 服务:http/https 总结:web应用漏洞/**滴血

端口:8069 服务:zabbix服务 总结:远程命令执行/注入

端口:8161 服务:activemq 总结:弱口令/写文件

端口:8080/8089 服务:Jboss/Tomcat/Resin 总结:爆破/PUT文件上传/反序列化

端口:8083/8086 服务:influxDB 总结:未授权访问

端口:9000 服务:fastcgi 总结:远程命令执行

端口:9090 服务:Websphere 总结:控制台爆破/java反序列化/弱口令

端口:9200/9300 服务:elasticsearch 总结:远程代码执行

端口:11211 服务:memcached 总结:未授权访问

端口:27017/27018 服务:mongodb 总结:未授权访问/爆破

详细参考:掘安攻防实验室

工具

<title>工具整理</title> ## 简介 ``` 信息搜集相关工具整理 ``` ## IP/域名信息搜集 ### Riskiq - [Riskiq登录地址](https://community.riskiq.com/login)有效用户名和密码:

syd09828@zzrgg.com /qqqaaa123

vhd31582@bcaoo.com /qqqaaa123

sls75425@eveav.com /qqqaaa123 layer

字典

- fuzzdict

其他辅助工具

- 匿名邮箱地址

shodan终端使用 David

安装与激活: 1.直接pip下载shodan:pip install shodan 2.下载好的shodan位置在python目录下的Scripts目录下。例如Python\Python38\Scripts3.初始化shodan api keyshodan init rfGs6zPuNnF8UaHWRB0NrwrEqCPOhIJK基本使用:查询指定主机的相关信息:例:shodan host 210.69.210.42查询指定网段内主机的信息例:查询指定网段内的存活主机的IP,端口,组织名称,主机名shodan search --fields ip_str,port,org,hostnames net:"210.69.210.0/24" (net: 使用IP/CIDR标记法来设定IP地址范围)例:shodan scan submit 210.69.210.0/24查询指定网段内开放特定端口的主机的信息例:shodan search --fields ip_str,org,hostnames net:"210.69.210.0/24" port:"80"查询子域名:例: shodan search --fields ip_str,port,org,hostnames hostname:".cuit.edu.cn当内容较多时可将搜索内容下载到本机(默认结果是1000行,使用--limlit参数可进行修改,加在操作符后面):例: shodan download ip_str,port,org,hostnames hostname:".cuit.edu.cn"本地查看搜索结果:例:shodan parse --fields hostnames,ip_str,port,org --separator , ip_str,port,org,hostnames.json.gz查看全港区域内开放7071端口的主机的情况例: shodan search --fields ip_str,org,hostnames country:"HK" port:"7071"查询指定Server信息的情况例:shodan search --fields ip_str,port,hostnames,org country:"FR" Linux/2.3.62.11其他自定义搜索可自行匹配过滤规则:过滤规则:honeyscore:检测IP是否是蜜罐,例:shodan honeyscore 222.34.43.33vuln:用于指定漏洞的编号例如:vuln:"CVE-2014-0160"hostname:搜索指定的主机或域名,例如 hostname:"google"port:搜索指定的端口或服务,例如 port:"21"country:搜索指定的国家,例如 country:"CN"city:搜索指定的城市,例如 city:"Hefei"org:搜索指定的组织或公司,例如 org:"google"isp:搜索指定的ISP供应商,例如isp:"China Telecom"product:搜索指定的操作系统/软件/平台,例如product:"Apache httpd"version:搜索指定的软件版本,例如 version:"1.6.2"geo:搜索指定的地理位置,参数为经纬度,例如 geo:"31.8639, 117.2808"before/after:搜索指定收录时间前后的数据,格式为dd-mm-yy,例如 before:"11-11-15"net:搜索指定的IP地址或子网,例如net:"210.45.240.0/24"工具集合:https://github.com/We5ter/Scanners-Box