木马

- 木马的分类

- 木马的特征

- 木马入侵的方式

- 木马的伪装手段

- 制作木马常用工具

- 木马的加壳与脱壳

- 木马脱壳

在Internet中,木马是一类对计算机具有强大的控制和破坏能力,以窃取账号密码和偷窥重要信息为目的的程序。

组成:硬件部分、软件部分和具体连接部分。

1.硬件部分是指建立木马连接所必须的硬件实体,主要包括服务端、控制端和Internet。

2.软件部分是指实现远程控制所必须的软件程序。

(1)控制端程序运行于控制远程服务端的程序。

(2)服务端程序又称木马程序,它潜伏在服务端内部,以获得目标计算机的操作权限。

(3)木马配置程序:用于设置木马程序的端口号、触发条件、木马名称等属性,使得服务器端程序在目标计算机中潜藏的更加隐蔽。

3.具体连接部分是指通过Internet在服务端和控制端建立一条木马通道所必须的元素,包括

(1)控制端/服务端IP:指木马控制端和服务端的网络地址,它是指木马传输数据的目的地。

(2)控制端/服务端端口:数据入口,通过这个入口数据可以直达控制端或服务端程序。

木马的分类

1.远程控制木马

是一类危害性最大且知名度最高的木马程序,可以让黑客入侵计算机中完成主机都不能顺利完成的操作,能够获取目标计算机用户的私人信息。例如:灰鸽子、冰河…

2.密码发送木马

用于盗取目标计算机中密码的木马,会自动搜索内存、cache、临时文件夹以及各种敏感密码的文件。如果搜索到就会发送到指定的电子邮件中,从而达到盗取密码的目的。通常采用25号端口发送电子邮件。

3.键盘记录木马

记录目标计算机键盘敲击的按键信息,并且在log文件中查找密码。这类木马随系统启动而启动且拥有在线或离线记录。

4.破坏性木马

唯一功能就是破坏目标计算机的文件,使其系统崩溃或丢失重要数据。

木马的特征

1.隐蔽性是木马必须隐藏在目标计算机中,以免被用户发现。体现在两个方面(1)不会产生快捷图标(2)自动在任务管理器中隐藏,并以“系统服务”的形式存在,以欺骗操作系统。

2.自动运行性是指木马会随着计算机的启动而运行,木马会潜入计算机的启动配置文件中。

3.欺骗性为了防止一眼就被计算机用户识别出。为此,被木马感染的文件都是使用常见的后缀名或文件名,或者仿制一些不易被人区分的文件名被保存在不同的路径中。

4.自动回复是指木马某一功能模块丢失时,能自动恢复为丢失前的状态。

5.自动打开端口主要不是为了破坏计算机,为了获取目标计算机有用的信息,因此就需要保证能与目标计算机进行通信。

木马入侵的方式

1.加载到启动组 随着系统的启动而启动。

2.修改文件关联 查看注册表中主键或键值是否正确,相当于修改启动文件的程序。

3.捆绑文件 将自己计算机与目标计算机建立连接,使用捆绑软件把木马程序服务端与正常程序捆绑。

木马的伪装手段

1.修改目标图标:修改为常用文件图标。

2.更改名称:将木马名称更换为常用文件的名称。

3.扩展名欺骗伪装成文档或图像文件。*.jpg.exe

4.自我销毁是指木马程序在目标计算机安装完毕后,源木马文件会自动销毁。

制作木马常用工具

“冰河”木马,它可以通过控制端程序(冰河陷阱)来进行记录目标计算机各种账号密码获取目标计算机系统信息,限制目标计算机系统功能(远程关机、锁定鼠标等)、远程文件操作(创建、上传、下载)、注册表操作(浏览、增删、重命名)。

CHM木马是一种添加木马的方式,是指将一个网页木马添加到CHM电子书中,一旦用户运行该CHM电子书,则电子书中的木马就会在计算机中运行。

CHM木马=CHM电子书+木马程序+QuickCHM

木马的加壳与脱壳

对于木马来说,加壳就是为了保证自己不被木马查杀软件扫描出来并查杀,加壳后的木马可以使用专业软件查看其加壳是否成功,脱壳相反。

加壳软件:UPX、Aspack谁后加,覆盖先加壳的

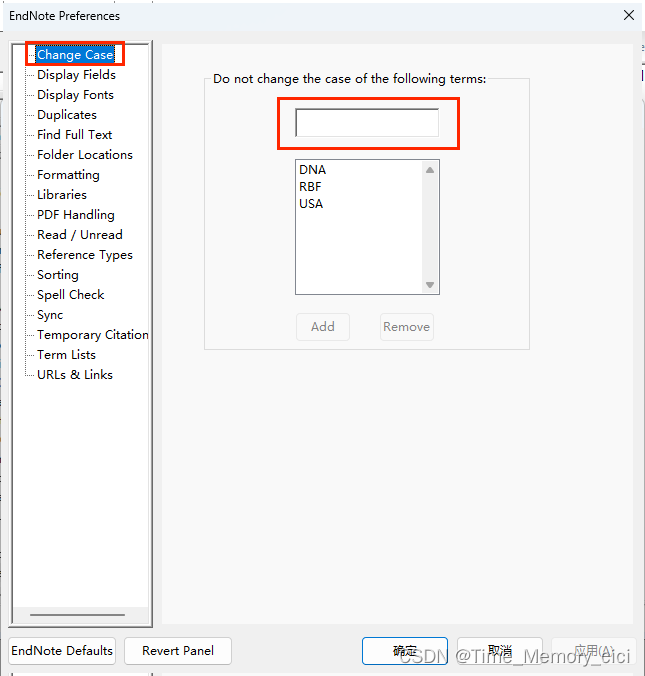

检测加壳:为指定木马添加保护壳之后,用户可以使用专业的检测软件来检测指定木马是否加壳成功。

PEID是一款强大的侦壳工具。利用该软件不仅可以检测出指定木马是否加壳成功,而且还可以检测出加壳软件。

木马脱壳

UnAspack必须与Aspack版本一致。

防范

(1)使用第三方软件防范木马入侵计算机。

(2)用户如果想要有效的防范木马入侵计算机,它可以选择专业的反木马软件。