“粗粮系统自带浏览器的网址黑名单提取。”

某米手机作为高性价比的代表,比起菊厂及OV厂妹风手机,向来被我高看一眼,毕竟雷布斯也是我等码农的典范,以至于我都买过好几件粗粮的产品。虽然它的各个应用,包括系统,都比较菜,但一直没有进行分析。

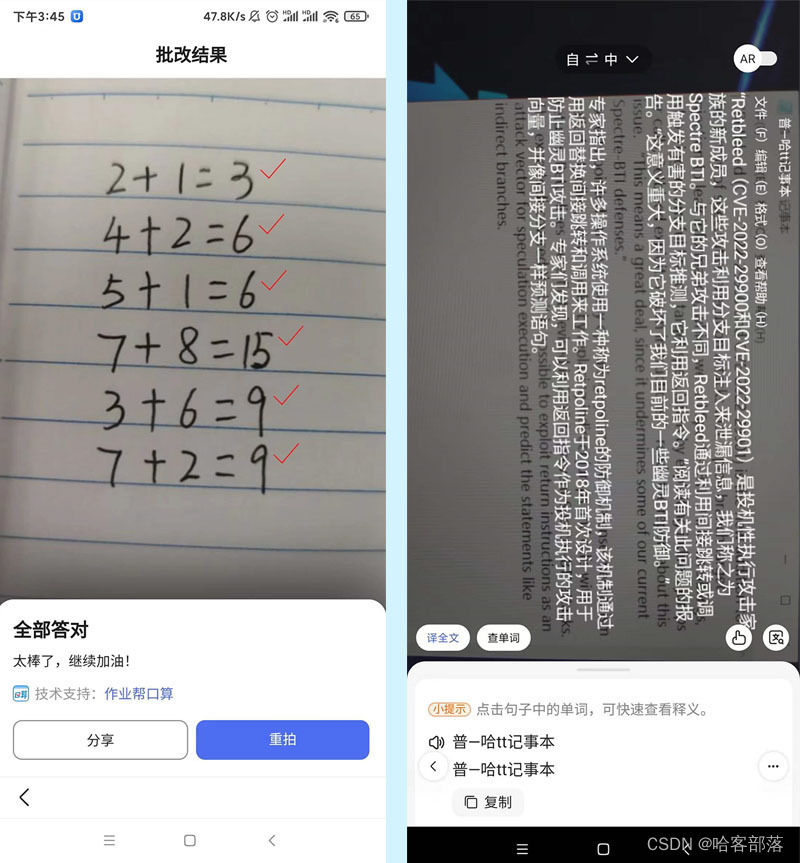

在如火如荼的996.icu活动中,菊厂等一系列大大小小的IT相关公司被点名,不知是统一指挥还是各自作战,各大厂商反应迅速,在某一天,UC、QQ、360、小米等国产浏览器,统统对该项目进行了屏蔽,对该项目的访问进行扫黄打非式攻击,让我很是惊讶(图不是我截的):

这些厂商,特别是粗粮,并没有被点名呀!这严重损坏了粗粮在我心中的印象,于是,决定对粗粮的浏览器进行分析,学习一下它是如何进行网站屏蔽的。

01

—

文件解密

去年的某日,网上爆出粗粮明文传输url黑名单事件,黑名单文件本地存储目录是:

/data/data/com.android.browser/files/data/cacblacklist/blacklist.json

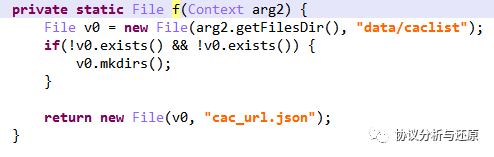

之后,名单就被加密了,并挪了个地方,根据分析,很容易找到:

额外说一句,这个名字很容易把上级机构给卖了,愿意动手的人会很容易发现cac是谁,cac可以好好地找这些犯错的厂商算下帐,一个个都是猪队友。

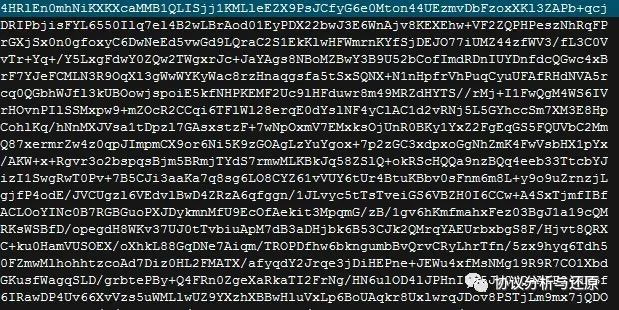

找到这个文件,大概4M,看里面的内容:

满满的base64,解base64出来是乱码。

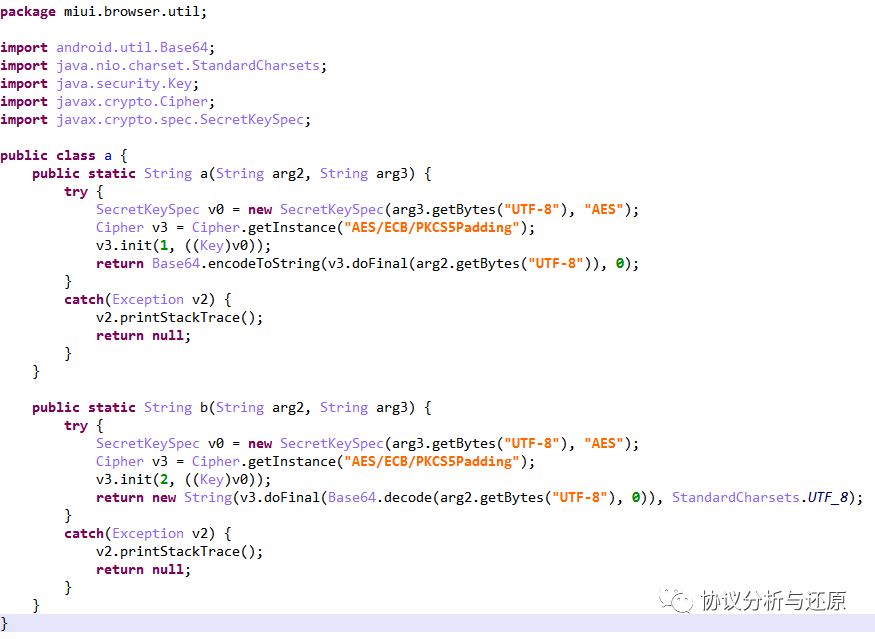

那就只有从安装包中去找解密线索了,当然是找到了:

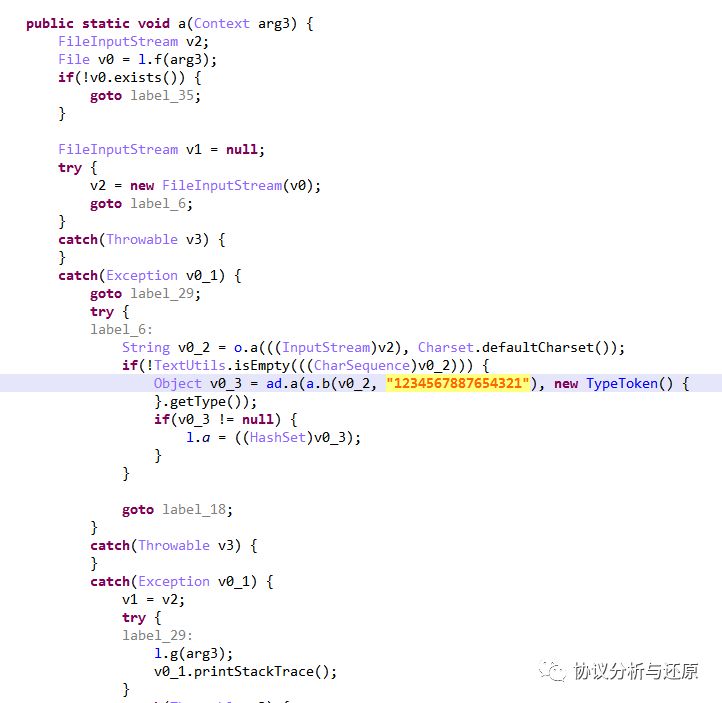

密钥在这里:

好可爱的密钥呀!

简单总结下:

加密方法是先AES/ECB/PKCS5Padding加密然后base64编码,解密当然得反过来。

AES ECB密钥是“1234567887654321”,好顺手。

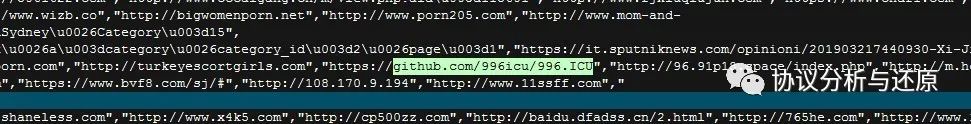

试一试,解起来很容易,存成文件看更方便,约3M,这里面的url真是多,搜一下就发现了996.icu的名字:

哎呀,怎么会将这么文明的url放在一堆黄赌毒一起呢?罪大恶极。

这个文件里虽然部分URL失效了,但试了几个大部分都还能访问,都是不忍直视的内容,在这里就不放出来了,想要的自己去分析下,基本没有门槛。

02

—

结语

对一些浏览器厂商实在无话可说了,掌握着手机的入口,却借正义之名,将恶名套在领导的头上,真是不应该,我相信这次对996.icu项目的屏蔽并不涉及上面的指示。

有一个好消息是,截至清明,某粗粮系统已经去除了对该项目的屏蔽。

少作恶,某某某某等浏览器,特别是粗粮。

长按进行关注。