这系列文章为计算机网络理论的学习笔记,学习笔记基于老师给的的PPT、他人学习笔记和维基百科、百度百科等一系列权威资料。学习笔记仅个人学习用,便于记录和复习,无广泛传播之意,若有侵权,请联系我删除。欢迎各位大佬指正和交流。

每部分都有相应的实验swf文件,便于大家更好的理解学习,由于CSDN不方便放出,有需要的可以找博主私信要。

1 交换机端口安全技术

1.1 802.1X技术(IEEE802.1X)

802.1X技术(IEEE802.1X)是一种基于端口的网络接入控制协议。

起源于标准的无线局域网协议802.11。主要目的是为了解决有线局域网用户的接入认证问题。

1.1.1 体系结构

客户端:客户端是位于局域网段一端的一个实体,由另一端的设备端对其进行认证。客户端必须支持EAPOL(局域网上可扩展认证协议)。

设备端:是位于局域网段一端的一个实体,对另一端的实体进行认证。是支持802.1X协议的网络设备,它为客户端提供了提供接入局域网的端口,该端口可以是物理口或者是逻辑口。

认证服务器:为设备端提供认证服务的实体,认证服务器用于实现对用户进行认证、授权和计费。

认证方式:

本地认证:由设备端内置本地服务器对客户端进行认证。

远程集中认证:由远程的认证服务器对客户端进行认证。

1.1.2 端口PAE:

- 端口PAE(端口访问实体):

- 设备端PAE利用 认证服务器 对需要接入局域网的客户端 执行认证操作,并根据认证结果相应地控制受控端口的授权/非授权状态。

- 客户端PAE负责 响应设备端的认证请求 ,向设备端提交用户的认证信息,客户端PAE也可以主动向设备端发送认证请求和下限请求。

- 受控端口和非受控端口:设备端为客户端提供接入局域网的端口,这个端口被划分为两个逻辑端口:受控和非受控端口。

- 非受控端口始终处于双向,主要用来传递EAPOL协议帧,保证客户端始终能够给发出或接收认证报文

- 受控端口在授权状态下双向连通状态。用于传递业务报文。在非授权状态下禁止从客户端接收认证报文。

- 授权端口和非授权端口是同一端口的两个部分,任何到达该端口的帧,在受控端口与非受控端口上均可见。

1.1.3 工作机制:

端口接入控制方式:

- 基于端口的认证(一对多连接):

- 采用基于端口方式时,只要该端口下的第一个用户认证成功后,其他计入用户无须认证就可使用网络资源,但当第一个用户下线后,其他用户也会被拒绝使用网络。

- 基于MAC的认证(点对点连接):

- 当采用基于MAC方式时,该端口下的所有接入用户均需要单独认证,当某个用户下线,也只有该用户无法使用网络。

默认情况,802.1X在端口上进行接入控制的方式为基于MAC地址的认证方式。

802.1X本地认证配置:

[Switch] local-user user-name

[Switch-luser-localuser] service-type lan-access

[Switch-luser-localuser] password { cipher | simple } password

//添加本地接入用户并设置相关参数

int g1/0/1

dot1x port-method portbased //dot1x的默认认证模式为mac地址

[Switch] dot1x //开启全局的802.1x的特性

[Switch] dot1x interface interface-list //开启端口的802.1x的特性

802.1X典型配置:

可选配置:

[H3C]dot1x authentication-method {chap|eap|pap} //配置系统的认证方法。默认情况下,设备启用EAP终结方式,并采用CHAP认证方法

[H3C-Ethernet1/0/13]dot1x port-control { authorized-force | auto | unauthorized-force } //配置端口的授权状态,默认情况下,端口的授权状态为auto

[H3C-Ethernet1/0/13]dot1x port-method { macbased | portbased } //配置端口接入控制方式,默认情况下,端口采用的接入控制方式为macbased

[H3C-Ethernet1/0/13]dot1x max-user 10 //配置端口同时接入用户数最大值,缺省最大值256

[H3C]dot1x retry 10 //设备接入用户发送认证请求报文的最大次数,默认情况下设备最多可向接入用户发送2次认证请求报文(重认证请求报文的最大次数)

[H3C]dot1x timer supp-timeout 10 //客户端认证超时定时器,默认为30s (1~120s)

[H3C]dot1x timer server-timeout 200 //认证服务器超时定时器,默认为100s(100~300s)

[H3C-Ethernet1/0/13]dot1x handshake //开启在线用户握手功能。默认开启

[H3C]dot1x timer handshake-period 15 //握手定时器,默认为15s(5~1024s)

[H3C]dot1x timer tx-period 30 //用户请求超时定时器,默认为30s(1~120s)

[H3C-Ethernet1/0/13]dot1x { multicast-trigger | unicast-trigger } //开启认证触发功能(默认为组播触发功能)

[H3C-Ethernet1/0/13]dot1x mandatory-domain system //指定端口上802.1x用户使用强制的认证域,默认未指定

[H3C]dot1x quiet-period //开启静默定时器功能,默认处于关闭状态

[H3C]dot1x timer quiet-period 60 //配置静默定时器,默认为60s

[H3C-Ethernet1/0/13]dot1x re-authenticate //开启周期性重认证功能,默认关闭

[H3C]dot1x timer reauth-period 60 //配置周期性重认证定时器,默认值为3600s

1.2 端口隔离技术及其配置

为了实现报文之间的二层隔离,可以将不同的端口加入不同的VLAN。

但是如果接入用户数大于4096,就无法实现二层隔离。所以采用端口隔离属性,实现同一VLAN内端口之间的隔离。

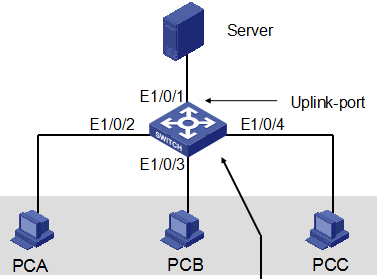

隔离组分为普通端口和上行端口,普通端口之间被二层隔离,但普通端口与和上行端口之间可以互通。

port-isolate enable //接口视图下,加入隔离组中成为普通端口

port-isolate uplink-port //接口视图下,加入隔离组中成为上行端口

注意:系统自动创建了了隔离组且组号为1,一个隔离组中只能配置一个上行端口。

端口隔离配置:

1.3 端口绑定技术及其配置:

通过“MAC+IP+端口”绑定功能,可以实现设备对转发报文的过滤控制,提供安全性。配置后,只有指定MAC和IP的主机才能在指定端口上收发报文,访问网络资源。

进行“MAC+IP+端口”绑定配置后,当端口接收到报文是,会查看报文中的源MAC、源IP地址与交换机上所配置的静态表项是否一致。

- 如果报文中的源MAC、源IP地址与所设定的MAC、IP相同,端口将转发该报文。

- 如果报文中的源MAC、源IP中任一个所设定不同,端口将丢弃该报文。

配置IP和mac地址静态绑定:

[Switch-Ethernet1/0/1] user-bind ip-address ip-address [ mac-address mac-address ]

端口绑定典型配置: