什么是cookie

HTTP Cookie(也叫 Web Cookie或浏览器 Cookie)是服务器发送到用户浏览器并保存在本地的一小块数据,它会在浏览器下次向同一服务器再发起请求时被携带并发送到服务器上。

什么是session

Session 代表着服务器和客户端一次会话的过程。Session 对象存储特定用户会话所需的属性及配置信息。这样,当用户在应用程序的 Web 页之间跳转时,存储在 Session 对象中的变量将不会丢失,而是在整个用户会话中一直存在下去。当客户端关闭会话,或者 Session 超时失效时会话结束。

注意:浏览器关闭,会话并不一定结束。

什么是token

token 也称作令牌,由uid+time+sign[+固定参数]

token 的认证方式类似于临时的证书签名,并且是一种服务端无状态的认证方式,。非常适合于 REST API 的场景。所谓无状态就是服务端并不会保存身份认证相关的数据。

token组成:

- uid: 用户唯一身份标识

- time: 当前时间的时间戳

- sign: 签名, 使用 hash/encrypt 压缩成定长的十六进制字符串,以防止第三方恶意拼接

- 固定参数(可选): 将一些常用的固定参数加入到 token 中是为了避免重复查库

为什么有cookie和session

浏览器是没有状态的(HTTP 协议无状态),这意味着浏览器并不知道是张三还是李四在和服务端打交道。这个时候就需要有一个机制来告诉服务端,本次操作用户是否登录,是哪个用户在执行的操作,那这套机制的实现就需要 Cookie 和 Session 的配合。

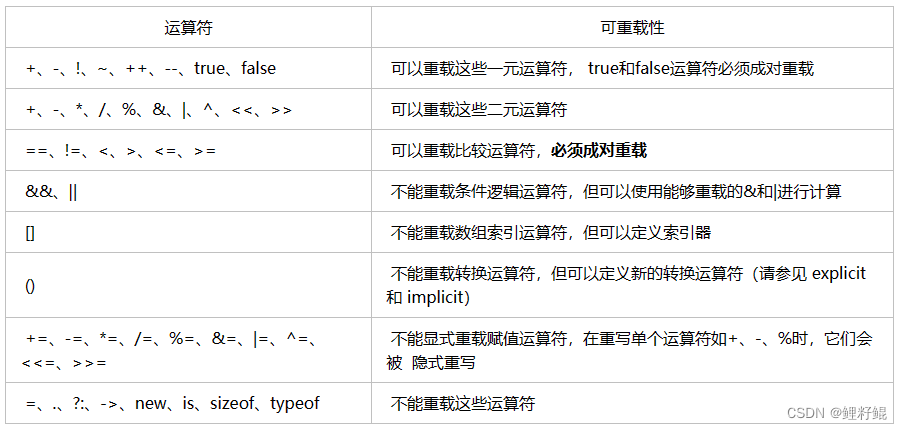

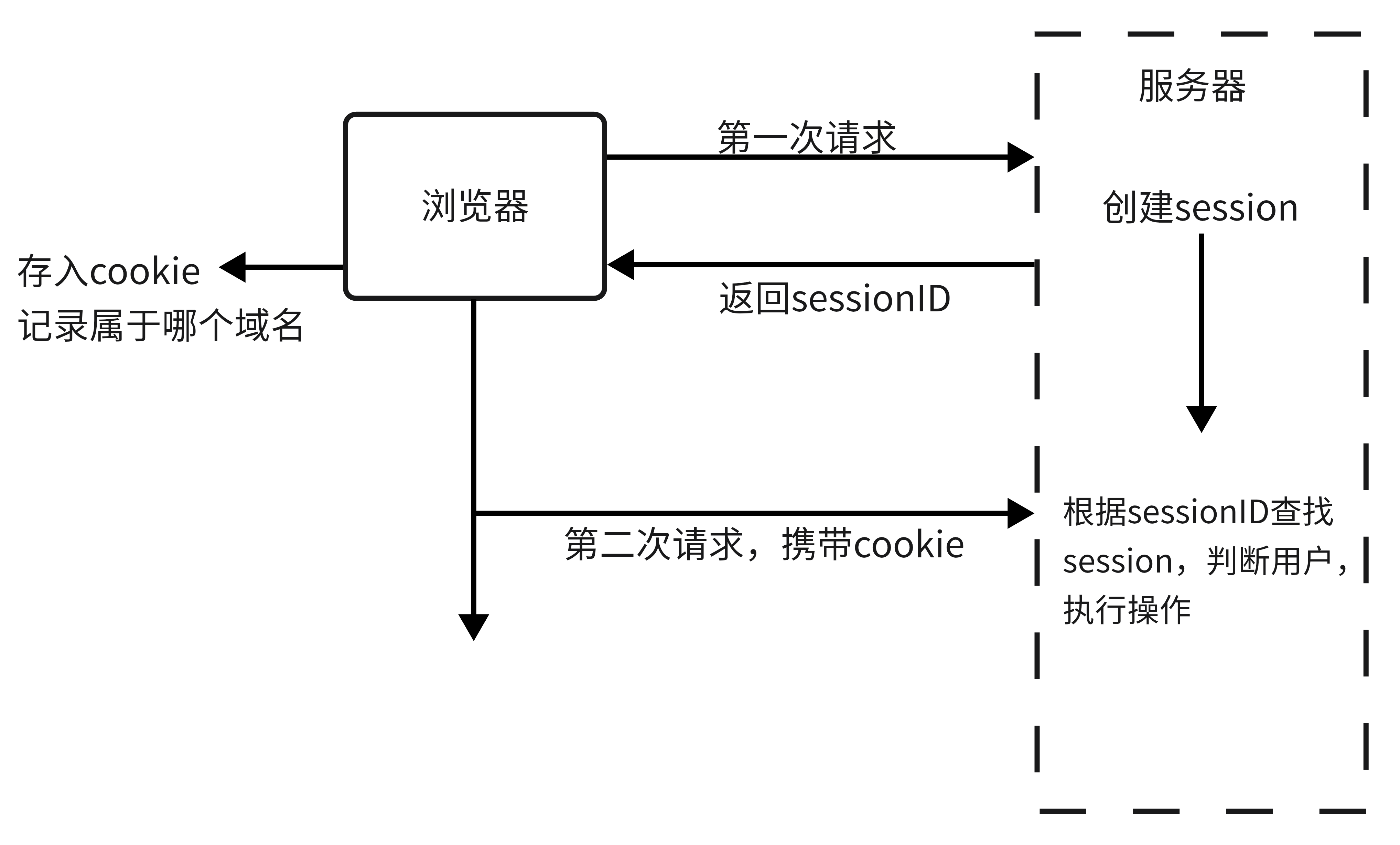

根据图片中流程可知,SessionID 是连接 Cookie 和 Session 的一道桥梁,大部分系统也是根据此原理来验证用户登录状态。

cookie被禁用了,流程还能正常进行吗

可以用 token 机制。

Token 机制多用于 App 客户端和服务器交互的模式,也可以用于 Web 端做用户状态管理。

Token ,“令牌”。是服务端生成的一串字符串,作为客户端进行请求的一个标识。Token 机制和 Cookie 和 Session 的使用机制比较类似:当用户第一次登录后,服务器根据提交的用户信息生成一个 Token,响应时将 Token 返回给客户端,以后客户端只需带上这个 Token 前来请求数据即可,无需再次登录验证。

区别在于:cookie会被自动携带,而token不会。而且 token 没有 4kb 限制,支持跨域。token 需要开发者处理后主动在 header 中传输,此时请求会变成 非简单请求 。

和cookie相比,token在安全性上有什么优势

token 可以避免 csrf 安全攻击!

因为 form 发起的 POST 请求也并不受到浏览器同源策略的限制(具体可见笔者写过的这篇文章),因此可以任意地使用其他域的 Cookie 向其他域发送 POST 请求,形成 CSRF 攻击。在post请求的瞬间,cookie会被浏览器自动添加到请求头中。

但token不同,token是开发者为了防范 csrf 而特别设计的令牌,浏览器不会自动添加到 headers 里,攻击者也无法访问用户的 token ,所以提交的表单无法通过服务器过滤,也就无法形成攻击。

CSRF攻击之所以能够成功,是因为服务器误把攻击者发送的请求当成了用户自己的请求。但是 token 这种东西不是浏览器会自动携带的,所以能够避免。

误区!token不能避免xss攻击!因为一旦攻击被注入成功,无论 cookie 的获取还是 token 的解析都只是几行代码而已。针对 cookie的xss攻击只能通过浏览器安全头解决。