1.网络安全体系概述

1.1 网络安全体系概念

网络安全体系:是网络安全保障系统的最高层概念抽象,是由各种网络安全单元按照一定的规则组成的,共同实现网络安全的目标。

1.2 网络安全体系特性

整体性:网络安全单元按照一定规则,相互依赖,相互约束,相互作用而形成人机物一体化的网络安全保护方式。

协同性:网络安全体系依赖于多种安全机制相互协作,构建系统性的网络安全保护方案。

过程性:网络安全体系提供一种过程式的网络安全保护机制,覆盖保护对象的全生命周期。

全面性:基于多个维度、多个层面对安全威胁进行管控。

适应性:具有动态演变机制,能够适应网络安全威胁的变化和需求。

2.网络安全体系相关安全模型

2.1 BLP机密性模型(下读上写)

BLP模型:符合军事安全策略的计算机安全模型,用于防止非授权信息的扩散

两个特性:

简单安全特性:读访问时,主体的安全级别≥客体的安全级别,即主体只能向下读,不能向上读

*特性:写访问时,主体的保密级别<客体的保密级别,即主体只能向上写,不能向下写

规定:用户要合法读取某信息,当且仅当用户的安全级大于或等于该信息的安全级,且用户的访问范畴包含该信息的范畴

安全级:公开<秘密<机密<绝密

范畴集:指安全级的有效领域或信息所归属的领域,如人事处、财务处等

例:

文件F访问类:{机密:人事处,财务处}

用户A访问类:{绝密:人事处}

用户B访问类:{绝密:人事处,财务室,科技处}

用户B可以阅读文件F,用户A不行,因为他没有财务处的范畴

2.2 BiBa完整性模型(不能下读,不能上写,不能调用)

BiBa模型:用于防止非授权修改系统信息,以保证系统的信息完整性

三个特性:

简单安全特性:读访问时,主体的完整性级别≥客体的完整性级别,即主体不能向下读

*特性:写访问时,主体的完整性级别<客体的完整性级别,即主体不能向上写

调用特性:主体的完整性级别<另一个主体的完整性级别,不能调用另一个主体

2.3 信息保障模型

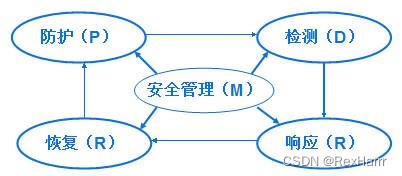

2.3.1 PDRR

PDRR由以下4部分构成:

P:Protection(防护).主要内容有加密机制,数字签名机制,访问控制机制,认证机制,信息隐藏,防火墙技术等.

D:Detection(检测).主要内容有入侵检测,系统脆弱性检测,数据完整性检测,攻击性检测等.

R:Recovery(恢复).主要内容有数据备份,数据恢复,系统恢复等.

R:Reaction(响应).主要内容有应急策略,应急机制,应急手段,入侵过程分析,安全状态评估等.

2.3.2 P2DR

由策略、防护、检测、响应构成。策略是核心。

2.3.3 WPDRRC

由预警、保护、检测、响应、恢复和反击构成。

模型涵盖的网络安全能力主要是预警能力、保护能力、检测能力、响应能力、恢复能力和反击能力。

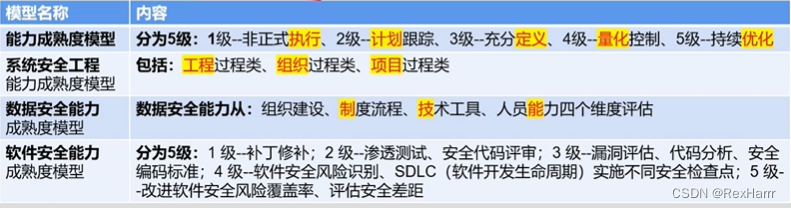

2.4 能力成熟模型

主要有:SSE-CMM(系统安全能力成熟度模型)、数据安全能力成熟度模型、软件安全能力成熟度模型

软件安全能力成熟度模型分为五级,各级别的主要过程如下:

CMMI级——补丁修补

CMM2级——渗透测试、安全代码评审

CMM3级——漏洞评估、代码分析、安全编码标准

CMM4级——软件安全风险识别、SDLC实施不同安全检查点

CMM5级——改进软件安全风险覆盖率,评估安全差距

2.5 纵深防御模型

2.6 分层防护模型

2.7 等级保护模型

结合系统面临的风险、系统特定的安全保护要求和成本开销等因素,将其分成不同的安全保护等级,采取相应的安全保护措施,以保障信息和信息系统的安全。

2.8 网络生存模型

网络生存性指网络信息系统在遭受入侵的情况下,网络信息系统仍然能够持续提供必要服务的能力。

目前,国际上的网络信息生存模型遵循3R的建立方法,即抵抗(Resistance)、识别(Recognition)、恢复(Recovery)

3.网络安全体系建设原则与安全策略

3.1 网络安全原则

系统性和动态性原则

纵深防护与协作性原则

网络安全风险和分级保护原则

标准化与一致性原则

技术与管理相结合原则

安全第一,预防为主原则

安全与发展同步,业务与安全等同

人机物融合和产业发展原则

3.2 网络安全策略

网络安全策略是有关保护对象的网络安全规则及要求,其主要依据网络安全法律法规和网络安全风险。

通常情况下,一个网络安全策略文件应具备以下内容:

涉及范围

有效期

所有者

责任

参考文件

策略主题内容

复查

违规处理

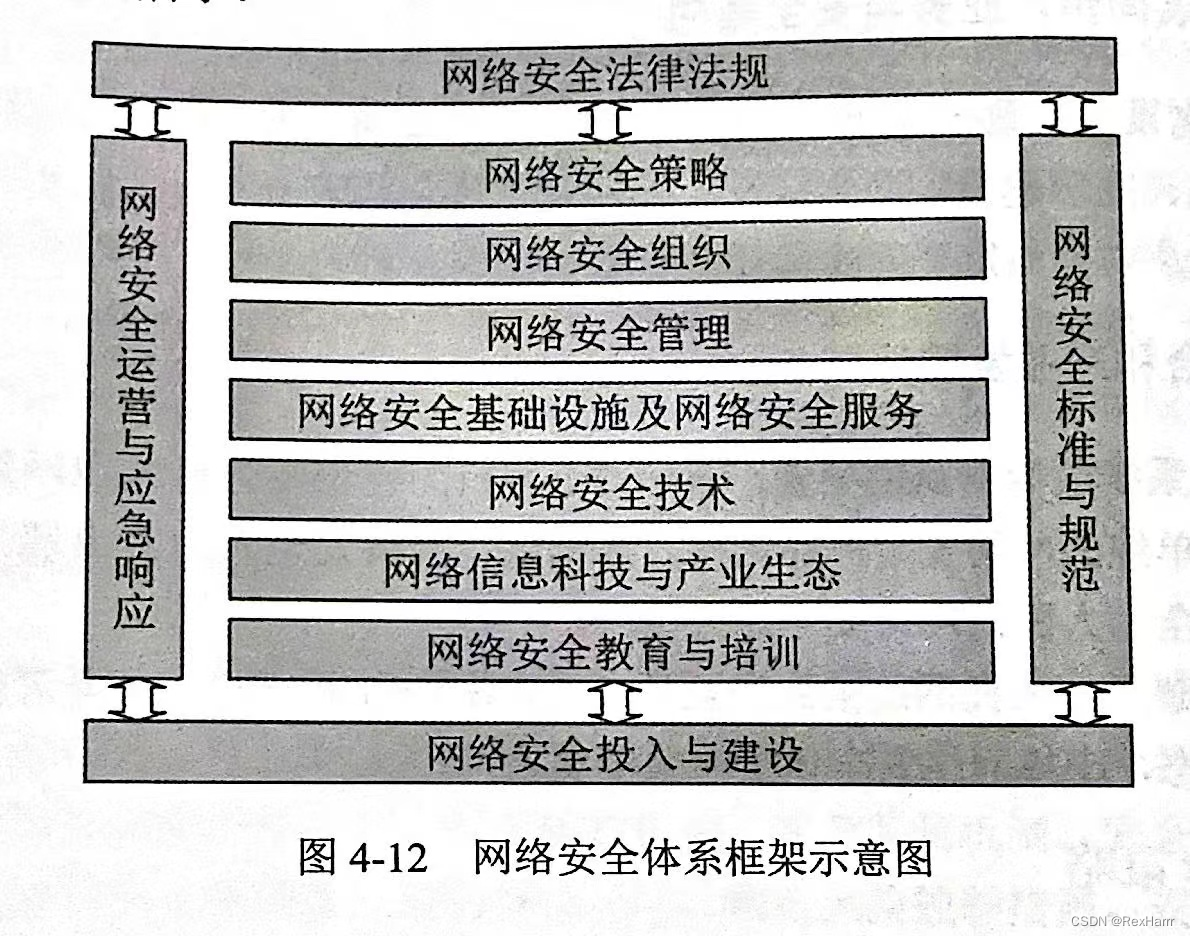

4.网络安全体系框架主要组成和建设内容

内容太多太杂

5.网络安全体系建设参开案例

5.1 网络安全等级保护体系应用参考

等级保护制度是中国网络安全保障的特色和基石

网络安全等级保护工作主要包括定级、备案、建设整改、等级测评、监督检查五个阶段

定级对象的安全保护等级分为五个:

第一级:用户自主保护级

第二级:系统保护审计级

第三级:安全标记保护级

第四级:结构化保护级

第五级:访问验证保护级

(记忆法:自主审计标记结构并验证)

网络安全等级保护2.0的主要变化包括:

扩大了对象范围

提出1个中心,三重防护体系架构

强化了可信计算技术使用的要求,增加了“可信验证”控制点

一些细节内容请翻看书籍,博客记录的并不完整