![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:代码卫士

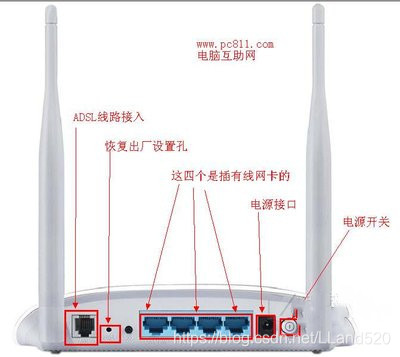

Trellix 公司的安全研究员发现一个严重的远程代码执行 (RCE)漏洞 (CVE-2022-32548),影响29款 DrayTek Vigor 系列企业路由器。

该漏洞过的CVSS v3 评分为10分,为‘’严重”级别。无需凭据或用户交互,默认的设备配置即可使攻击者通过互联网和LAN利用该漏洞实施攻击。

利用该漏洞的黑客可执行如下操作:

完全接管设备

访问信息

为隐秘的中间人攻击奠定基础

更改DNS设置

将路由器用作DDoS 或挖矿机器

跳转到连接受陷网络的设备

影响广泛

疫情期间兴起的“远程办公”潮让DrayTek Vigor 设备变得非常热门,它是通过VPN访问中小企业网络的性价比很高的产品。Shodan 搜索结果返回70多万台在线设备,多数位于英国、越南、荷兰和澳大利亚。

为此,Trellix 公司决定评估其中一个旗舰店机型的安全性,结果发现web管理接口易受登录页面缓冲区溢出漏洞的影响。攻击者将特殊构造的凭据用作登录字段中的 base64编码字符串,即可触发该缺陷并接管设备的操作系统。研究人员发现,在检测到的路由器中至少有20万台被暴露在互联网上的易受攻击的服务,因此无需用户交互或任何其它特殊的前提条件即可遭利用。

在余下的50万台路由器中,很多可通过一次点击实施攻击,不过仅能通过LAN实施,因此攻击面要小得多。

易受攻击的机型如下:

Vigor3910

Vigor1000B

Vigor2962 系列

Vigor2927 系列

Vigor2927 LTE 系列

Vigor2915 系列

Vigor2952 / 2952P

Vigor3220 系列

Vigor2926 系列

Vigor2926 LTE 系列

Vigor2862 系列

Vigor2862 LTE 系列

Vigor2620 LTE 系列

VigorLTE 200n

Vigor2133 系列

Vigor2762 系列

Vigor167

Vigor130

VigorNIC 132

Vigor165

Vigor166

Vigor2135 系列

Vigor2765 系列

Vigor2766 系列

Vigor2832

Vigor2865 系列

Vigor2865 LTE 系列

Vigor2866 系列

Vigor2866 LTE 系列

DreyTek 迅速为上述提到的所有路由器机型发布安全更新,用户可导航至该公司的固件更新中心,定位最新版本。另外该公司还发布了固件更新指南。

虽然尚未看到CVE-2022-32548漏洞遭利用的证据,但正如CISA最近发布的报告所称,SOHO路由器经常是国家黑客组织的目标。

代码卫士试用地址:https://codesafe.qianxin.com

开源卫士试用地址:https://oss.qianxin.com

推荐阅读

思科修复VPN路由器中多个严重的RCE漏洞

思科不打算修复VPN路由器 RCE 0day

华硕:警惕 Cyclops Blink 恶意软件正在攻击路由器

KCdoes NetUSB 严重漏洞影响多家厂商的数百万台路由器

数百万人都在使用的9款无线路由器易受226个缺陷影响

原文链接

https://www.bleepingcomputer.com/news/security/critical-rce-vulnerability-impacts-29-models-of-draytek-routers/

题图:Pixabay License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~