1.arm64简介

ARM64系统中 共有31个通用寄存器和2个特殊寄存器。 31个通用寄存器用X0到X30表示,两个特殊寄存器是SP和ZR。SP是栈指针,其内容是栈底的地址,必须满足16字节对齐的条件,否则无法使用。ZR是0寄存器。当用作源寄存器的时候,其值恒为0,当用作目的寄存器的时候,不保存任何值。

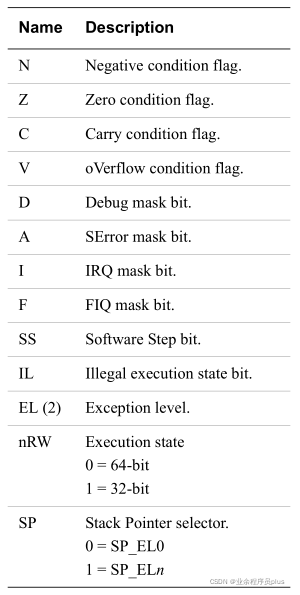

B表示字节, H表示半字节,S表示单字,D表示双字,Q表示四字。系统寄存器通常带有后缀_ELx:表示能访问该寄存器的最低异常级别,分别对应有读(MRS)和写(MSR)系统寄存器的指令。

ARM64中有34个寄存器,其中x0-x30通用寄存器。

2.arm64寄存器

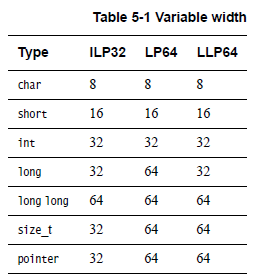

x0-x30是31个通用整形寄存器。每个寄存器可以存取一个64位大小的书,当使用x0-x30访问时,它就是一个64位数。当使用w0-w30访问时候,访问的是这些寄存器的低32位。

FP(X29)保存栈帧地址 LR(X30)通常称为链接寄存器,保存跳转放信息地址 SP 保存栈指针 PC 程序计数器。 X0-X7用于子程序调用时的参数传递,X0用于返回值传递 X8:间接寻址结果 LR: 保存子程序结束后需要执行的下一条指令。 CPSR:状态寄存器

3.常用的ARM64汇编指令。

mov x1,x0: 将寄存器x0的值传送到寄存器x1Add x0,X1,X2: 将寄存器X1和X2的值相加后传送到X0sub x0,x1,x2:将寄存器X1和x2的值相减后传送到x0and x0,x0,#0xF: X0的值与0xF相位与后的值传送到x0ORR x0,x0,#9: x0的值与9相或后的值传送到x0EOR x0,x0,#0xF:x0的值与0xF相异或的值传送到x0LDR x5,[x6,#0x08];x6寄存器加0x8的和的地址值内的数据传送到x5STR x0,[sp,#0x8]:x0寄存器的数据传送到sp+0x8地址值指向的存储空间。STP x29,x30,[sp, #0x10]:入栈指令LDP x29, x30,[sp,#0x10]:出栈指令CBZ: 比较指令,如果结果为零,就转移CBNZ:比较,如果结果非零就转移CMP: 比较指令,CPSR B/BL:绝对跳转,返回地址保存到LR(x30)RET:子程序返回指令,返回地址默认保存在LR(x30)

栈是指向时存放临时变量的内存空间, 后进先出 FP指向栈底,SP指向栈顶。

SUB SP, SP, #0x10 ; 分配栈控件16个字节;STR W0, [SP,#0x10+var_4] ; 把W0入栈,即aLDR W0, [SP,#0x10+var_4] ;出栈a,存储到W0ADD SP, SP, #0x10 ;平栈,采用平栈方式是add

4.arm64指令介绍

ADR:小范围的地址读取指令,ADR将基于PC相对偏移的地址值读取到寄存器中。原理:将有符号的21位的偏移,加上PC,结果写入到通用寄存器,可用来计算+/-1MB范围的任意字节的有效地址。ADRP:以页为单位的大范围的地址读取指令,这里的P表示的page(页面)的意思。通俗的来讲ADRP指令就是先进行PC+imm(偏移值)然后找到lable所在的一个4KB的页,然后取得label的基地址,再进行偏移去寻址。

LDRSW x9,[x8, x9,lss #2] 为将以x8寄存器为基址加上x9寄存器向左偏移两个单位的值后取其地址的值给x9寄存器。

如果so库文件是64位的程序,那么程序中的代码是32位的那么用通用寄存器:W0-W30

网络安全入门学习路线

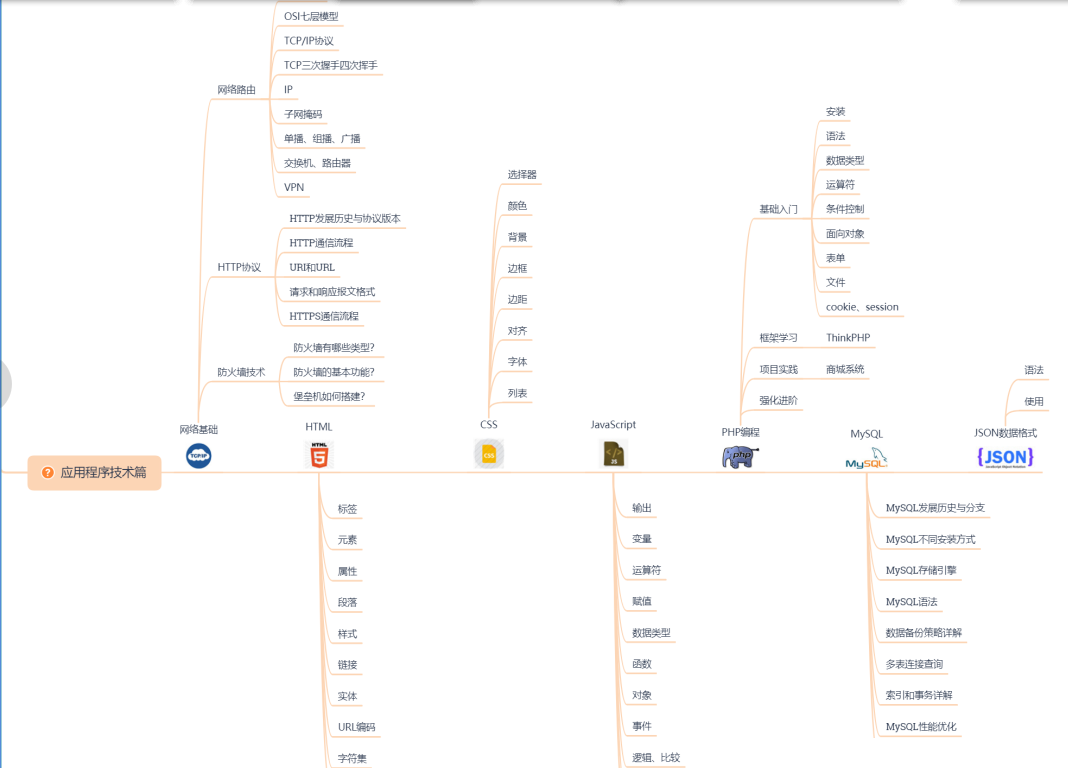

其实入门网络安全要学的东西不算多,也就是网络基础+操作系统+中间件+数据库,四个流程下来就差不多了。

1.网络安全法和了解电脑基础

其中包括操作系统Windows基础和Linux基础,标记语言HTML基础和代码JS基础,以及网络基础、数据库基础和虚拟机使用等...

其中包括操作系统Windows基础和Linux基础,标记语言HTML基础和代码JS基础,以及网络基础、数据库基础和虚拟机使用等...

别被这些看上去很多的东西给吓到了,其实都是很简单的基础知识,同学们看完基本上都能掌握。计算机专业的同学都应该接触了解过,这部分可以直接略过。没学过的同学也不要慌,可以去B站搜索相关视频,你搜关键词网络安全工程师会出现很多相关的视频教程,我粗略的看了一下,排名第一的视频就讲的很详细。  当然你也可以看下面这个视频教程仅展示部分截图:

当然你也可以看下面这个视频教程仅展示部分截图:  学到http和https抓包后能读懂它在说什么就行。

学到http和https抓包后能读懂它在说什么就行。

2.网络基础和编程语言

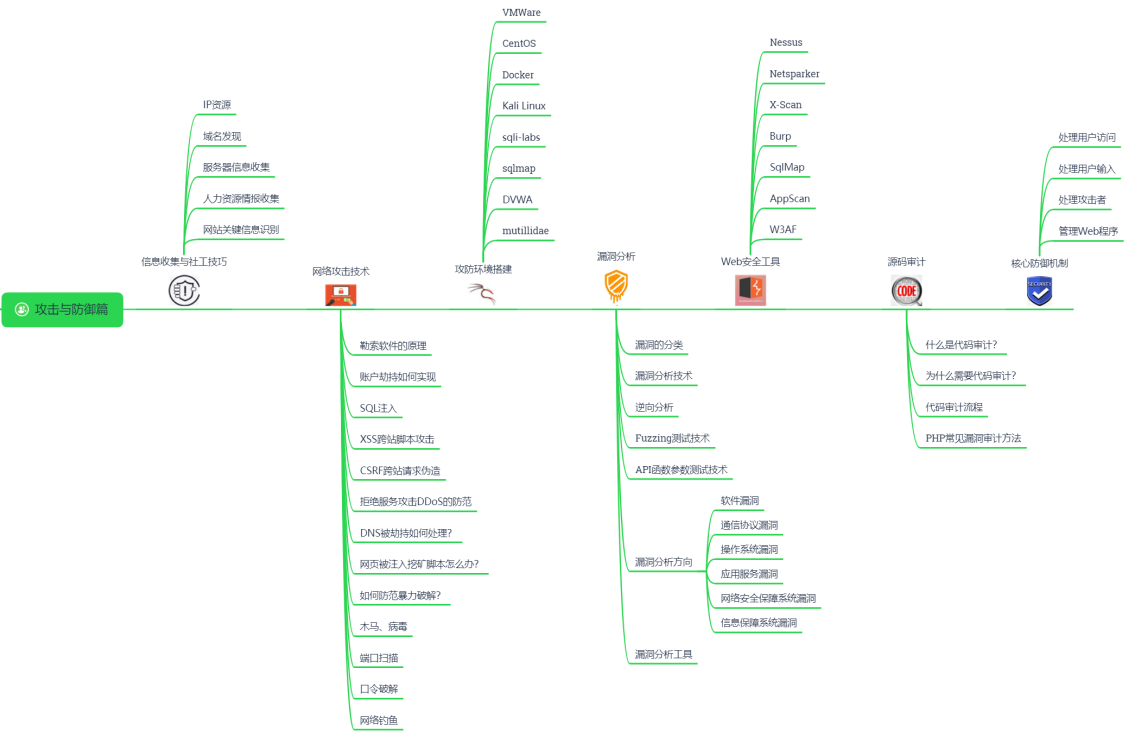

3.入手Web安全

web是对外开放的,自然成了的重点关照对象,有事没事就来入侵一波,你说不管能行吗!  想学好Web安全,咱首先得先弄清web是怎么搭建的,知道它的构造才能精准打击。所以web前端和web后端的知识多少要了解点,然后再学点python,起码得看懂部分代码吧。

想学好Web安全,咱首先得先弄清web是怎么搭建的,知道它的构造才能精准打击。所以web前端和web后端的知识多少要了解点,然后再学点python,起码得看懂部分代码吧。

最后网站开发知识多少也要了解点,不过别紧张,只是学习基础知识。

等你用几周的时间学完这些,基本上算是具备了入门合格渗透工程师的资格,记得上述的重点要重点关注哦!  再就是,要正式进入web安全领域,得学会web渗透,OWASP TOP 10等常见Web漏洞原理与利用方式需要掌握,像SQL注入/XSS跨站脚本攻击/Webshell木马编写/命令执行等。

再就是,要正式进入web安全领域,得学会web渗透,OWASP TOP 10等常见Web漏洞原理与利用方式需要掌握,像SQL注入/XSS跨站脚本攻击/Webshell木马编写/命令执行等。

这个过程并不枯燥,一边打怪刷级一边成长岂不美哉,每个攻击手段都能让你玩得不亦乐乎,而且总有更猥琐的方法等着你去实践。

学完web渗透还不算完,还得掌握相关系统层面漏洞,像ms17-010永恒之蓝等各种微软ms漏洞,所以要学习后渗透。可能到这里大家已经不知所云了,不过不要紧,等你学会了web渗透再来看会发现很简单。

其实学会了这几步,你就正式从新手小白晋升为入门学员了,真的不算难,你上你也行。

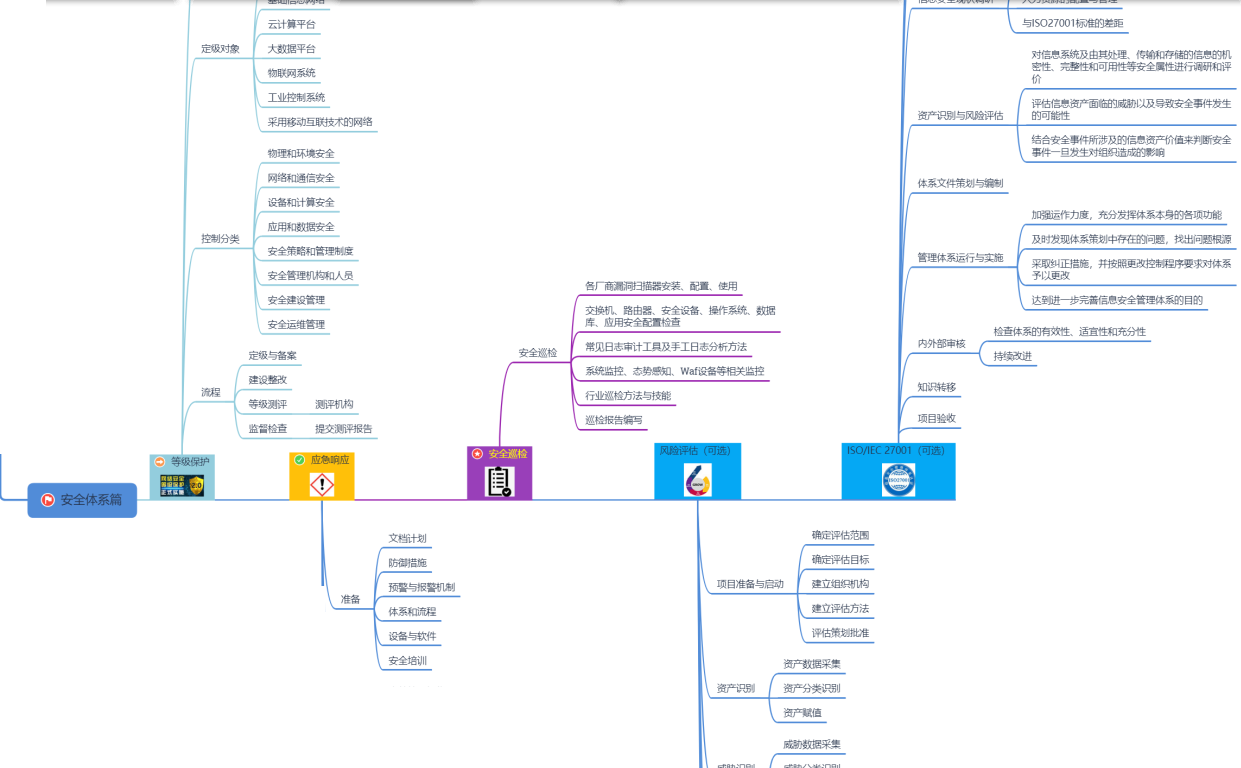

4.安全体系

不过我们这个水平也就算个渗透测试工程师,也就只能做个基础的安全服务,而这个领域还有很多业务,像攻防演练、等保测评、风险评估等,我们的能力根本不够看。

不过我们这个水平也就算个渗透测试工程师,也就只能做个基础的安全服务,而这个领域还有很多业务,像攻防演练、等保测评、风险评估等,我们的能力根本不够看。

所以想要成为一名合格的网络工程师,想要拿到安全公司的offer,还得再掌握更多的网络安全知识,能力再更上一层楼才行。即便以后进入企业,也需要学习很多新知识,不充实自己的技能就会被淘汰。

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

尾言

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,最后联合CSDN整理了一套【282G】网络安全从入门到精通资料包,需要的小伙伴可以点击链接领取哦!