文章目录

- 一、介绍

- 1. 单向散列/哈希算法

- 2. 对称加密算法

- 3. 非对称加密算法

- 二、加密算法实现

- 1. 造轮子

- 2. openssl

- 3. crypto++

- 4. botan

- 5. cryptlib

一、介绍

信息加密技术是利用数学或物理手段,对电子信息在传输过程中和存储介质内进行保护,以防止泄露的技术。通信加密技术是信息加密技术的重要分支,是网络安全的重要组成部分。

加密就是通过密码算法对数据进行转化,使之成为没有正确密钥任何人都无法读懂的报文。而这些以无法读懂的形式出现的数据一般被称为密文。为了读懂报文,密文必须重新转变为它的最初形式——明文,而含有以数学方式转换报文的双重密码就是密钥。

通信加密技术早期采用单向散列(hash)算法,即明文加密成密文后,不能再解密成明文。这种算法一般用来存储密码等信息,验证密码时,需要将密码转成的密文与数据库中密文进行对比。知名的单向散列算法有MD5、CRC32和SHA-256。

但如果我们只想在传输过程加密,收到数据后还想将其转换成明文怎么办呢?

为了解决上述问题,对称加密算法出现了。明文通过对称加密算法的密钥加密成密文,密文又可以通过对称加密算法的密钥解密成明文,由于加密和解密过程使用同一把密钥,所以称为对称加密。服务端和客户端之间的加密就常用到对称加密算法。知名的对称加密算法有DES和AES。

但是这个密钥放在哪里呢?如果定义一个变量,客户端和服务端各放一份,我们在发送前肯定要对明文加密,别人很容易通过OD调试器追踪到密钥;如果只放在服务端,第一次通信时发过去,那别人也可以通过对客户端抓包找到密钥;还有就是把密钥也加密发过去,那密钥的密钥总是明文吧,那就成了套娃。

为了解决以上问题,非对称加密算法出现了。非对称加密算法很神奇,它采用了一对密钥,即公钥和私钥。对一串明文,如果你用公钥加密,就只能用私钥解密,而用私钥加密,就只能用公钥解密。但非对称加密过程很复杂,所以处理很慢,比对称加密慢几百倍,用于网络传输不现实。知名的非对称加密算法有RSA和ECC。

对称加密不能确保安全,非对称加密不能保证效率,那怎么办呢?

为了解决这个问题,混合加密策略出现了,即用非对称加密来解决对称加密的密钥传输,密钥传输完成后,A和B间采用对称加密算法通信。对称加密算法的密钥由服务端A生成,A把对称加密算法的密钥用B的公钥加密,B收到后用自己的私钥解密,即“公钥加密,私钥解密”,得到对称加密算法的密钥,AB都有对称加密的密钥了,双方就可以正常进行对称加密通信了。混合加密策略解决了窃听的问题,此外,为了防止被逆向跟踪,最好再搭配反调试+异步回调+多线程+时钟扰乱,增大逆向难度。

除了窃听,常见的安全问题还有篡改和冒充。

要解决这个问题,就来到了下面的数字签名技术。数字签名技术使用了hash算法和非对称加密算法。利用私钥加密,公钥如果能成功解密得到摘要,可以证明发送方的身份,防止冒充;对消息内容进行hash,得到摘要,经过摘要对比,可以检测是否被篡改。

服务端A向客户端B发送数据:先对明文使用hash算法,生成摘要(digest),对这个摘要用A的私钥(唯一性,防止冒充)加密,生成数字签名(signature),将“明文+数字签名”发送给B。

客户端B接收数据:对数字签名用A的公钥解密,得到摘要1;再对明文用hash算法,得到摘要2;对比摘要1和摘要2,若两者一致,说明数据确实是A发过来的。

问题都解决了吗?还没有。非对称加密时要先将A和B的公钥发送给对方,在这个公钥分发的过程中,可能会出现“中间人劫持”现象,即中间人C截获A和B的公钥,并将自己伪装成B和A分别和A和B通信,这样中间人C获得了完整的数据。

那么如何安全地分发公钥呢?即证明A的公钥确实是A的,B的公钥确实是B的呢?

现实世界中有公证处,而网络世界中也有这样一种具有公信力的组织,叫CA,它可以给服务端A颁发一个数字证书,上面有A的信息,包含A的公钥,这样如果拿到了证书,也就拿到了可信任的A的公钥。

那么,证书要怎么安全传输呢? 如果证书被篡改了怎么办?

现在的情况是,需要一种既要能判断公钥是否冒充,还要能判断数据是否被篡改的手段, 这不就是刚刚介绍的数字签名技术。具体操作其实就是把数字签名中的"明文"部分替换为 “数字证书”。客户端B向服务端A发送请求时,服务端A会返回自己数字证书给客户端B。CA公钥是内置在客户电脑中的。

以上就是对通信加密技术的简单介绍。

为了信息安全,我国也开发了国产密码算法,简称国密算法,是由国家密码局认定的拥有自主知识产权的密码算法,在目前应用广泛的有SM2、SM3、SM4。

目前为止,共计有近200多种加密算法,按国际惯例,将这近200种算法按照双方收发的密钥是否相同的标准划分为两大类:一种是常规算法(也叫私钥加密算法或对称加密算法),其特征是收信方和发信方使用相同的密钥,即加密密钥和解密密钥是相同或等价的。常规密码的优点是有很强的保密强度,且经受住时间的检验和攻击,但其密钥必须通过安全的途径传送。因此,其密钥管理成为系统安全的重要因素。知名的私钥加密算法有:DES、3DES和AES。

另一种是公钥加密算法(也叫非对称加密算法),其特征是收信方和发信方使用的密钥互不相同,而且几乎不可能从加密密钥推导解密密钥。比较著名的公钥密码算法有:RSA、DSA和ECC等。公钥密码的优点是可以适应网络的开放性要求,且密钥管理问题也较为简单,尤其可方便的实现数字签名和验证。但其算法复杂,加密数据的速率较低。

纵观这两种算法,一个从DES到3DES再到ADES,一个从RSA到ECC。其发展角度无不是从密钥的简单性,成本的低廉性,管理的简易性,算法的复杂性,保密的安全性以及计算的快速性这几个方面去考虑。因此,未来算法的发展也必定是从这几个角度出发的,而且在实际操作中往往把这两种算法结合起来,或许将来一种集两种算法有点于一身的新型算法将会出现,到那时,数据通信必将更加快捷与安全。

1. 单向散列/哈希算法

单向散列函数(也称Hash函数)指的是根据输入消息计算后,输出固定长度数值的算法,输出数值也称为“散列值”或“消息摘要”,其长度通常在128~256位之间。

常用的单向散列算法有MD5、SHA-x系列、CRC系列等。

MD5算法是指输入任意长度的信息,经过处理,输出为128位的信息(数字指纹);不同的输入得到不同的结果(唯一性);根据128位的输出结果不可能反推出输入的信息(不可逆)。对安全性要求不高的软件常用MD5算法。

CRC也叫循环冗余校验码,是数据通信领域常用的一种查错校验码,其特征是信息字段和校验字段的长度可以任意选定。循环冗余检查(CRC)是一种数据传输检错功能,对数据进行多项式计算。我们都知道,反码求和法用的是加法,而CRC算法用的是“除法”,这里不是十进制除法,而是二进制的异或取余。CRC8最终的余数是8位,如果不满8位需要在高位补0,CRC32最终的余数则是32位。车辆通信报文校验常用CRC算法。

SHA算法是在MD4算法的基础上演变而来,由美国国家安全局设计,有SHA-1和SHA-2两个系列。安全性要求一般时采用SHA-1,安全性要求较高时则至少采用SHA-256算法,SHA-256是指任意长度的消息文件,通过SHA-256算法加密,最终得到的密文都是256位(32字节),通常用一个长度为64的十六进制字符串来表示。https签名算法使用的是带RSA加密的SHA-256算法。

SM3算法:哈希算法,适用于商用密码应用中的数字签名和验证消息认证码的生成与验证以及随机数的生成,可满足多种密码应用的安全需求。用于替换MD5、SHA-1等国际算法。为了保证杂凑算法的安全性,其产生的杂凑值的长度不应太短,例如MD5输出128比特杂凑值,输出长度太短,影响其安全性。SHA-1算法的输出长度为160比特,SM3算法的输出长度为256比特,因此SM3算法的安全性要高于MD5算法和SHA-1算法。

2. 对称加密算法

对称加密算法是应用较早的加密算法。在对称加密算法中,数据发信方将明文和加密密钥一起经过特殊加密算法处理后,使其变成复杂的加密密文发送出去。收信方收到密文后,若想解读原文,则需要使用加密用过的密钥及相同算法的逆算法对密文进行解密,才能使其恢复成可读明文。在对称加密算法中,使用的密钥只有一个,发收信双方都使用这个密钥对数据进行加密和解密,这就要求解密方事先必须知道加密密钥。

DES是IBM公司1977年为美国政府研制的一种算法。DES是以56位密钥为基础的密码块加密技术。它的加密过程一般如下:

- 一次性把64位明文块打乱置换;

- 把64位明文块拆成两个32位块;

- 用机密DES密钥把每个32位块打乱位置16次;

- 使用初始置换的逆置换。

但后来,DES被容易地破解,因此,美国推出DES的改进版本——三重加密(triple Data Encryption Standard,3DES)即在使用过程中,收发双方都用三把密钥进行加解密,无疑这种3*56式的加密算法大大提升了密码的安全性,按现在计算机的运算速度,这种破解几乎是不可能的。但是我们在为数据提供强有力的安全保护的同时,也要花更多的时间来对信息进行三次加密和对每个密层进行解密。同时在这种前提下,使用这种密钥的双发都必须拥有3个密钥,如果丢失了其中任何一把,其余两把都成了无用的密钥。这样私钥的数量一下又提升了3倍,这显然不是我们想看到的。

于是美国国家标准与技术研究所推出了一个新的保密措施来保护金融交易。高级加密标准(Advanced Encryption Standard,AES)美国国家技术标准委员会(NIST)在2000年10月选定了比利时的研究成果“Rijndael”作为AES的基础。AES内部有更简洁精确的数学算法,而加密数据只需一次通过。AES被设计成高速,坚固的安全性能,而且能够支持各种小型设备。AES与3DES相比,不仅是安全性能有重大差别,使用性能和资源有效利用上也有很大差别。

SM4算法:对称加密算法。主要用于无线局域网标准,用于替换DES/AES等算法。要保证一个对称密码算法的安全性的基本条件是其具备足够的密钥长度,SM4算法与AES算法具有相同的密钥长度分组长度128比特,因此在安全性上高于3DES算法。

3. 非对称加密算法

非对称加密算法是一种密钥的保密方法。非对称加密算法需要两个密钥:公开密钥 (publickey:简称公钥)和私有密钥(privatekey:简称私钥)。公钥与私钥是一对,如果用公钥对数据进行加密,只有用对应的私钥才能解密。因为加密和解密使用的是两个不同的密钥,所以这种算法称为非对称加密算法。

面对在执行过程中如何使用和分享密钥及保持其机密性等问题,1975年Whitefield Diffe和Marti Hellman提出了公开的密钥密码技术的概念,被称为Diffie-Hellman技术。从此公钥加密算法便产生了。

由于采取了公共密钥,密钥的管理和分发就变得简单多了,对于一个n个用户的网络来说,只需要2n个密钥便可达到密度。同时使得公钥加密法的保密性全部集中在及其复杂的数学问题上,它的安全性因而也得到了保证。但是在实际运用中,公共密钥加密算法并没有完全的取代私钥加密算法。其重要的原因是它的实现速度远远赶不上私钥加密算法。又因为它的安全性,所以常常用来加密一些重要的文件。

根据所基于的数学难题来分类,有以下三类系统目前被认为是安全和有效的:大整数因子分解系统(代表性的有RSA)、椭圆曲线离散对数系统(ECC)和离散对数系统(代表性的有DSA)。

RSA系统是公钥系统的最具有典型意义的算法,大多数使用公钥密码进行加密和数字签名的产品和标准使用的都是RSA算法。它的具体算法如下:

- 找两个非常大的质数,越大越安全。把这两个质数叫做P和Q;

- 找一个能满足下列条件得数字E:A.是一个奇数;B.小于P×Q;C.与(P-1)×(Q-1)互质,只是指E和该方程的计算结果没有相同的质数因子;

- 计算出数值D,满足下面性质:((D×E)-1)能被(P-1)×(Q-1)整除。

公开密钥对是(P×Q,E);私人密钥是D;公开密钥是E。

解密函数是:

假设T是明文,C是密文。

加密函数用公开密钥E和模P×Q;

加密信息=(TE)模P×Q。

解密函数用私人密钥D和模P×Q;

解密信息=(CD)模P×Q。

椭圆曲线加密技术(ECC)是建立在单向函数(椭圆曲线离散对数)的基础上,由于它比RAS使用得离散对数要复杂得多,而且该单向函数比RSA得要难,所以与RSA相比,它有安全性高、计算量小、存储空间占用小、占用带宽低等优点:

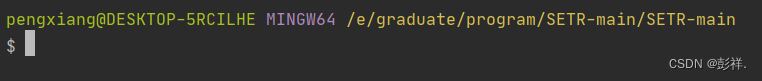

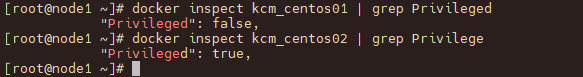

在实现非对称加密RSA算法前,服务端A和客户端B都要先用openssl(开源密码库)生成自己的公钥和私钥。命令如下:

genrsa -out private_key.pem 2048 # 制作私钥

rsa -in private_key.pem -pubout -out public_key.pem # 制作公钥

注意,公钥是公开的,因此程序开始A和B会传输各自的公钥给对方。

通过RSA算法传输数据的流程如下:

A发送数据给B:A先把明文用B的公钥进行加密,这样除了B的私钥,其他都解不了密,B收到后,用自己的私钥解密,得到明文。

B发送数据给A:B把明文用A的公钥进行加密,A收到后,用自己的私钥解密得到明文。

规则就是:你要发给谁,就用谁的公钥加密,这样他收到后,只有他自己的私钥能解密。

远程ssh连接git账户时,生成密钥的算法就是RSA算法。

SM2算法:非对称加密算法。基于椭圆曲线密码(ECC)的公钥密码算法标准,提供数字签名、密钥交换和公钥加密。用于替换RSA等国际算法。SM2算法与RSA算法不同的是,SM2算法是基于椭圆曲线上点群离散对数难题,相对于RSA算法,256位的SM2密码强度已经比2048位的RSA密码强度要高。

二、加密算法实现

1. 造轮子

自己编写相关加密算法。

2. openssl

OpenSSL is written in C, and has an Apache style license. It is distinguished by its support for the SSL and TLS protocols, as well as a family of command line applications.

openssl现在的状态不佳,自从心脏出血事件之后,可谓是墙倒众人推,网上也有好多人说它的代码写的很差,没有良好的代码规范,基于这些理由,又是项目中使用的,所以,还是不去冒这个险了。

地址:http://www.openssl.org/

3. crypto++

Crypto++ is written in C++, and is mostly public domain files, although there are a few restrictions on the use of the collection. Crypto++ includes a set of ECC functions.

这个库在网上的评价还算不错的,支持多种加密算法。

这里暂时选择Cryto++这个库,选择这个库主要是因为现在手头找到的关于它的资料文档最多,容易快速上手。

地址:http://www.cryptopp.com/

4. botan

这个库没有太多的了解,也仅仅是刚知道,也是支持多种加密算法的。

地址:http://botan.randombit.net/

5. cryptlib

基于c的加密库。

地址:http://www.cryptlib.com/