Computer Networking A Top Down Approach 8th Edition

Computer Networking A Top Down Approach 8th Edition

- 概述

- 本书资源

- 计算机网络自顶向下方法第八版英文pdf图片预览

- 更新特点

- 精彩试读

- 作者介绍

概述

概述

Computer Networking A Top Down Approach第8版也就是计算机网络自顶向下方法第8版的英文版本,此书2021年新出的版本,适合作为计算机、电气工程等专业本科生的“计算机网络”课程教科书,同时也适合网络技术人员、专业研究人员阅读。

本书资源

本书资源

- Wireshark 实验室

- 在线讲座

- 复习题

- 视频笔记

视频教程说明了文本中的关键概念。 - 互动练习

交互式的章末练习。 - 视频笔记

视频教程说明了文本中的关键概念。

计算机网络自顶向下方法第八版英文pdf图片预览

计算机网络自顶向下方法第八版英文pdf图片预览

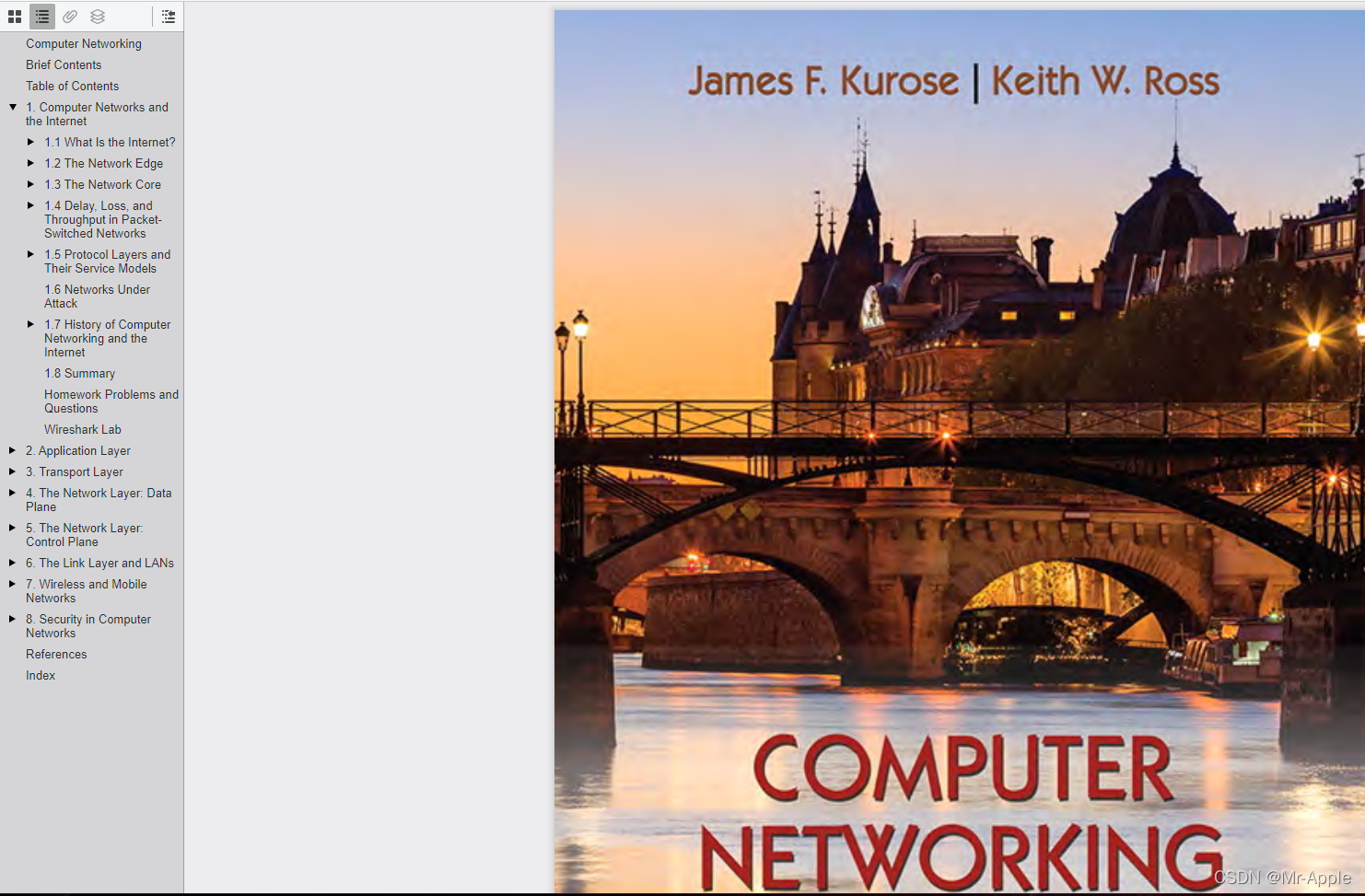

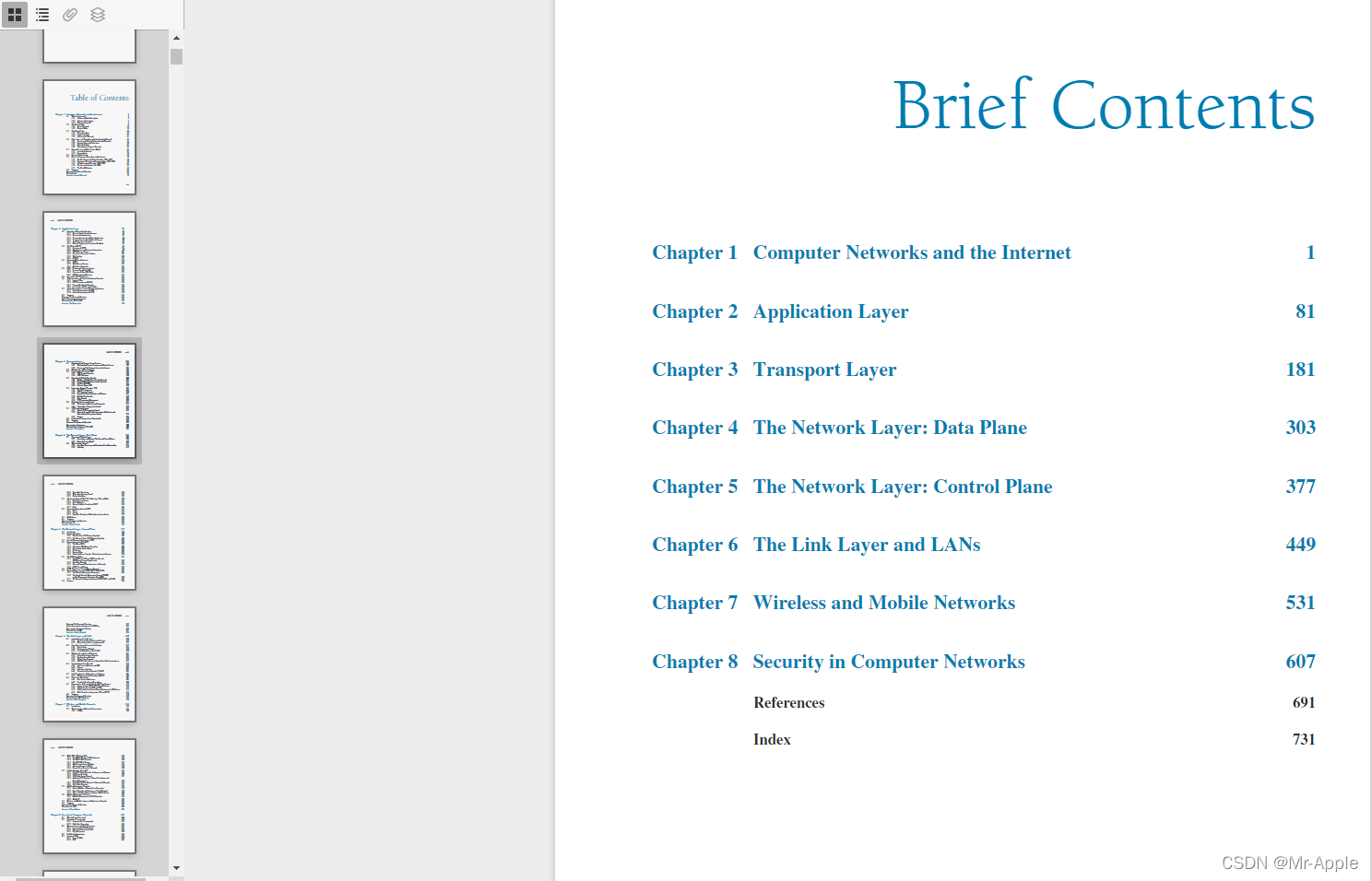

目录大全

Chapter 1 Computer Networks and the Internet

Chapter 2 Application Layer

Chapter 3 Transport Layer

Chapter 4 The Network Layer: Data Plane

Chapter 5 The Network Layer: Control Plane

Chapter 6 The Link Layer and LANs

Chapter 7 Wireless and Mobile Networks

Chapter 8 Security in Computer Networks 607

References 691

Index 731

更新特点

更新特点

-

平衡的介绍侧重于互联网,作为网络的一个具体的激励性例子,也向学生介绍了更多理论背景下的协议。

-

更新- 扩大和大幅更新的覆盖面反映了软件定义的网络(SDN)的重要性迅速上升,以及4G/5G网络和它们所支持的移动应用的快速采用–可以说是几十年来网络领域最重要和最令人兴奋的进步。

-

更新–个别章节已经更新,以反映计算机网络领域的变化。

-

第1章已经更新,以反映互联网和4G/5G网络不断增长的范围和使用。

-

涵盖应用层的第2章已大幅更新,包括有关网络的新HTTP/2和HPPT/3协议的材料。

-

第3章进行了更新,以反映过去五年中传输层拥塞控制和错误控制协议的进展和使用的演变。更新的内容包括扩大对TCP CUBIC的研究,它是许多部署的系统中默认的TCP协议,以及基于延迟的拥堵控制方法,包括新的BBR协议,它被部署在谷歌的骨干网络中。另外还研究了QUIC协议,该协议正在被纳入HTTP/3标准中。

-

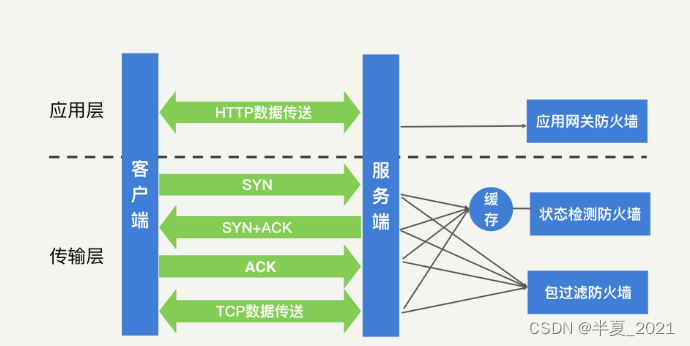

第4章涵盖了网络层数据平面,对其进行了全面的更新。 其中包括一个关于所谓 "中间盒 "的新章节,它执行网络层功能,而不是路由和转发,如防火墙和负载平衡。及时收录了一些新材料,如网络路由器中 "恰到好处 "的缓冲量、网络中立性和互联网的架构原则等话题。

-

第5章涵盖了网络层的控制平面,包含了关于SDN的最新材料,以及对网络管理的全新处理。SDN的使用已经超越了包转发表的管理,也包括网络设备的配置管理。本书介绍了两个新的协议:NETCONF和YANG,它们的采用和使用推动了这种新的网络管理方法。

-

涉及链路层的第6章已经更新,以反映链路层技术(如以太网)的不断发展。本书还对数据中心网络进行了更新和扩展,它是推动当今互联网商业发展的核心技术。

-

第7章进行了重大更新和修订,以反映自第7版以来无线网络的许多变化,从短程蓝牙小网,到中程无线802.11局域网(WLANs),到广域4G/5G无线蜂窝网络。对早期2G和3G网络的报道已经退役,而对今天的4G LTE网络和明天的5G网络进行了更广泛和深入的处理。 本书更新了对移动性问题的报道,从基站之间移动设备交接的局部问题到身份管理和移动设备在全球蜂窝供应商网络中漫游的全球性问题。

-

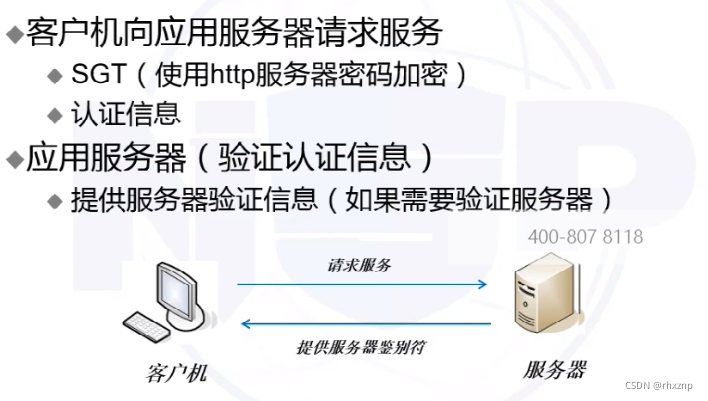

第8章涉及网络安全,已经更新以反映无线网络安全的变化,特别是关于无线局域网的WPA3安全和4G/5G网络中的设备/网络相互认证和保密的新材料。

-

-

原理与实践中的方框展示了所学原理在现实世界中的应用。

-

案例历史框帮助讲述了计算机网络的历史和发展故事。

-

关于应用程序开发的材料也包括在内,还有许多编程作业。

-

一个高度发达的艺术程序加强了对概念的描述。

精彩试读

精彩试读

Computer Networks andthe Internet Today’s Internet is arguably the largest engineered system ever created by mankind.

with hundreds of millions of connected computers, communication links, and switches: with billions of users who connect via laptops, tablets, and smartphones; and with an array of new Internet-connected "things"including game consoles, sur-

veillance systems, watches, eye glasses. thermostats, and cars. Given that the Inter-

net is so large and has so many diverse components and uses, is there any hope of understanding how it works? Are there guiding principles and structure that canprovide a foundation for understanding such an amazingly large and complex sys-

tem? And if so, is it possible that it actually could be both interesting and fun to learn about computer networks? Fortunately, the answer to all of these questions is a resounding YES! Indeed, it’s our aim in this book to provide you with a modernintroduction to the dynamic field of computer networking, giving you the princi-

ples and practical insights you’ ll need to understand not only today’s networks. but tomorrow’s as well.

This first chapter presents a broad overview of computer networking and the Internet. Our goal here is to paint a broad picture and set the context for the rest of this book. to see the forest through the trees. We’ ll cover a lot of ground in this introductory chapter and discuss a lot of the pieces of a computer network, without losing sight of the big picture We’ ll structure our overview of computer networks in this chapter as follows.

After introducing some basic terminology and concepts, we’ ll first examine the basic hardware and software components that make up a network. We’ ll begin at the net-

work’s edge and look at the end systems and network applications running in thenetwork. We’ ll then explore the core of a computer network, examining the links and the switches that transport data, as well as the access networks and physical media that connect end systems to the network core. We’ ll learn that the Internet is a network of networks, and we’ ll learn how these networks connect with each other After having completed this overview of the edge and core of a computer net work, we’ ll take the broader and more abstract view in the second half of this chap ter. We’ ll examine delay, loss, and throughput of data in a computer network and provide simple quantitative models for end-to-end throughput and delay: models that take into account transmission, propagation, and queuing delays. We’ ll ther introduce some of the key architectural principles in computer networking, namely, protocol layering and service models. We’ ll also learn that computer networks are vulnerable to many different types of attacks: we’ ll survey some of these attacks and consider how computer networks can be made more secure. Finally, we’ ll close this chapter with a brief history of computer networking

1.1 What Is the Internet?

In this book, we’ ll use the public Internet, a specific computer network, as our prin-

cipal vehicle for discussing computer networks and their protocols. But what is the Internet? There are a couple of ways to answer this question. First, we can describe the nuts and bolts of the Internet, that is, the basic hardware and software components that make up the Internet. Second, we can describe the Internet in terms of a network-

ing infrastructure that provides services to distributed applications. Let’s begin with the nuts-and-bolts description, using Figure 1.1 to illustrate our discussion.

1.1.1 A Nuts-and-Bolts Description The Internet is a computer network that interconnects billions of computing devices throughout the world. Not too long ago, these computing devices were primarily traditional desktop computers. Linux workstations, and so-called servers that store and transmit information such as Web pages and e-mail messages. Increasingly however, users connect to the Internet with smartphones and tablets today, close to half of the world’s population are active mobile Internet users with the percentage expected to increase to 75% by 2025 [ Statista 2019. Furthermore, nontraditional Internet "things"such as TVs, gaming consoles, thermostats, home security systemshome appliances, watches, eye glasses, cars, traffic control systems, and more arebeing connected to the Internet. Indeed, the term computer network is beginning to sound a bit dated, given the many nontraditional devices that are being hooked up to the Internet. In Internet jargon, all of these devices are called hosts or end systems By some estimates, there were about 18 billion devices connected to the Internet ir

2017, and the number will reach 28.5 billion by 2022 [ Cisco VNI 2020].

作者介绍

作者介绍

James F.Kurose是美国马萨诸塞大学阿默斯特分校杰出的计算机科学教授。他目前担任美国国家科学基金会的副主任,领导计算机和信息科学工程理事会。

Kurose博士在教育领域的活动获得了许多赞誉,其中包括国立技术大学(8次)、马萨诸塞大学和研究生院东北联合会杰出教师奖。他获得了IEEE Taylor Booth 教育奖章,从而确立了他在马萨诸塞共同体信息技术促进会的领导地位。他多次赢得优秀会议论文奖并获得IEEE Infocom成就奖和ACM Sigcomm的时间考验奖。

Kurose博士是《IEEE通信会刊》(IEEE Transactions on Communications)和《IEEE/ACM网络会刊》(IEEE/ACM Transactions on Networking)的前任总编辑。他担任了IEEE Infocom、ACM SIGCOMM、ACM因特网测量会议和ACM SIGMETRICS的技术程序的共同主席。他是IEEE会士(Fellow)和ACM会士。他的研究兴趣包括网络协议和体系结构、网络测量、多媒体通信以及建模和性能评价。他拥有哥伦比亚大学计算机科学的博士学位。

Keith W.Ross是美国纽约大学(NYU)上海分校工程和计算机科学学院院长以及NYU计算机科学和工程系的Leonard J.Shustek首席教授。在此之前,他就职于宾夕法尼亚大学(13年)、Eurecom学院(5年)和理工大学(10年)。他从Tufts大学获得电气工程学士学位,从哥伦比亚大学获得电气工程硕士学位,从密歇根大学获得计算机和控制工程博士学位。Ross也是Wimba公司奠基人和首任CEO,该公司为电子学习研发了在线多媒体应用并于2010年被Blackboard收购。

Ross教授的研究兴趣在隐私、社交网络、对等(P2P)网络、因特网测量、内容分发网和随机建模等方面。他是ACM会士和IEEE会士,获得了Infocom 2009年优秀论文奖,并且获得《多媒体通信》2011年和2008年优秀论文奖(由IEEE通信学会授予)。他担任多个杂志编委和会议程序委员会委员,包括《IEEE/ACM网络会刊》、ACM SIGCOMM、ACM CoNext和ACM因特网测量会议。他还担任联邦贸易委员会P2P文件共享方面的顾问。

陈鸣,南京航空航天大学特聘教授、研究生导师;分别于1982年、1988年在解放军信息工程学院获得学士、硕士学位,于1991年在解放军通信工程学院获得博士学位,1999~2000年为美国哥伦比亚大学访问科学家,现在任中国计算机学会网络与数据通信专委会副主任,是中国通信学会等多个学术团体委员和IEEE会员;长期从事网络测量、分布式系统、未来网络、网络安全等领域研究和教学工作,近期研究兴趣包括无人机网络、软件定义网络、网络功能虚拟化;承担了国家自然科学基金、国家863、国家973子课题等项目;开发的多个网络管理系统和应用系统在多个领域得到广泛应用;撰写网络著作近10本,发表SCI/EI论文几十篇,有国家发明专利10项;获得国家教学成果二等奖1项和省部级科技进步二、三等奖十几项。