作为一个脚本小子,肯定离不开扫描器了

安装

https://github.com/chaitin/xray/releases/tag/0.19.4

下载地址,我选择的是window版本的exe压缩包

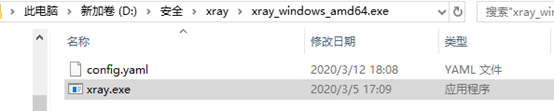

压缩包解压后是个exe文件我把他exe文件名修改为xray

(cofig.yaml这个文件一开始是没有的,只要运行过一次就会产生)

把exe发送到桌面,然后属性添加一下系统变量

在目标处添加系统变量,修改为%windir%\system32\cmd.exe

这时候直接点击桌面的exe就能直接打开了

Xray -h查看功能

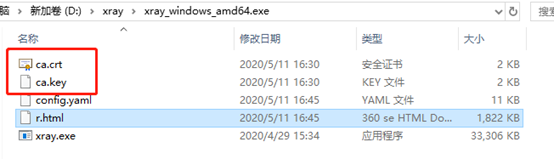

导入ca证书

在所安装的目录下就会生成ca证书的两个文件

然后浏览器的选项中搜索证书,然后导入文件即可

尝鲜

用awvs提供测试扫描的网站玩玩

尝试一下基础爬虫检测,其实个人觉得和webscan --url没什么区别

D:\安全\xray\xray_windows_amd64.exe>xray webscan --basic-crawler http://testphp.vulnweb.com

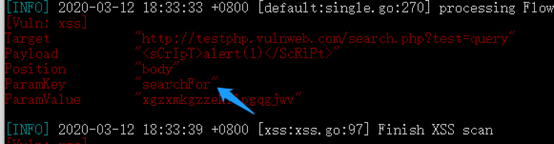

陆续很多漏洞都查出来了,随便找一个

意思是在search的地方插入payload

成功弹框

webscan模块下的plugins使用

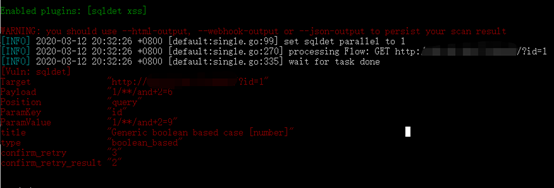

- SQL 注入检测 (key: sqldet):支持报错注入、布尔注入和时间盲注等

- XSS 检测(key: xss):支持扫描反射型、存储型

- 代码注入检测 (key: cmd_injection):支持 shell 命令注入、PHP 代码执行、模板注入等

- 目录枚举(key: dirscan):检测备份文件、临时文件、debug 页面、配置文件等10余类敏感路径和文件

- 路径穿越检测 (key: path_traversal):支持常见平台和编码

- XML 实体注入检测 (key: xxe):支持有回显和反连平台

- 检测 POC 管理(key: phantasm):默认内置部分常用的 POC,用户可以根据需要自行构建 POC 并运行。可参考:POC编写文档(https://chaitin.github.io/xray/#/guide/poc)

- 文件上传检测 (key:upload):支持检测常见的后端服务器语言的上传漏洞

- 弱口令检测 (key: brute_force):支持检测 HTTP

- 基础认证和简易表单弱口令,内置常见用户名和密码字典 JSONP 检测 (key: jsonp):检测包含敏感信息可以被跨域读取的 jsonp

- 接口 SSRF 检测 (key: ssrf):ssrf 检测模块,支持常见的绕过技术和反连平台检测

- 基线检查 (key:baseline):检测低 SSL 版本、缺失的或错误添加的 http 头等

- 任意跳转检测 (key: redirect):支持 HTMLmeta 跳转、30x 跳转等meta 跳转、30x 跳转等

- CRLF 注入 (key: crlf_injection):检测 HTTP 头注入,支持query、body 等位置的参数**

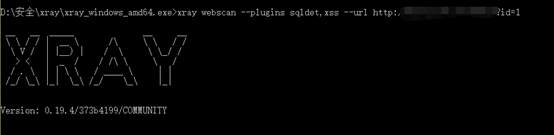

在plugins后面插入key值即可,多个值直接用逗号间隔

例如:webscan --plugins sqldet, xss --url http://xxx.xxx.xxx.xxx

如下

也可以在扫描的时候加上--text-output r.txt

例如

xray webscan --plugins sqldet, xss --url http://xxx.xxx.xxx.xxx --text-output r.txt

这个r.txt文本就会在你安装exe的目录下生成

Xray与burpsuit联动

Burpsuitep 的原生功能与 xray 建立起一个多层代理,让流量从 Burp 转发到 xray 中。

首先 xray 建立起 webscan 的监听。

(端口为自己个人爱好)

xray webscan --listen 127.0.0.1:1234 --html-output a.html

Burp中的设置

此时xray已经成功监听burp传过来的流量,这时候就达到了一种被动扫描的效果

停止扫描后打开报告,猛如老狗