目录

一、前言

二、安全区域

(一)安全区域的划分

(二)四类安全区域的默认优先级

(三)安全区域相关指令

三、防火墙的基本配置

(一)将接口添加进对应的安全区域

(二)基本策略配置

(三)会话表项

(四)实现区域中某个特定网段访问

四、各项防御功能配置

(一)扫描类型攻击防御

(二)畸形报文攻击防御

(三)特殊报文攻击防御

五、负载均衡及安全检查(可能受设备差异影响存在不同)

(一)负载均衡配置

(二)安全检查及出口带宽检测

一、前言

近日准备某场比赛,涉及到了有关防火墙的知识点,由于之前没有学习过,所以整理如下,主要作笔记用,各位可以作为参考;因为主要用于比赛应急,没有对原理进行深究,请各位理解。

二、安全区域

(一)安全区域的划分

安全区域的划分:用于对内外网的区分

① trust 信任区域(内网)

② untrust 非信任区域(外网)

③ local 本地区域(防火墙上所有接口均为local)

④ DMZ 非军事化区域(主要用于放置服务器)

(二)四类安全区域的默认优先级

① untrust 区域:5

② trust 区域:85

③ DMZ 区域:50

④ local 区域:100

关于区域之间的互访:高优先级区域能够访问低优先级区域,但是低优先级区域不能访问高优先级区域。

(三)安全区域相关指令

display zone:查看安全区域

firewall zone xxxx :进入xxxx区域(xxxx可以是区域类型)

set priority xxxx:配置区域优先级

三、防火墙的基本配置

(一)将接口添加进对应的安全区域

firewall zone xxxx //进入xxxx区域

add int G X/X/X //将 G X/X/X 添加进对应区域

(二)基本策略配置

默认策略:

outbound:高优先级访问低优先级

inbound:低优先级访问高优先级

策略配置:

firewall packet-filter default permit interzone xxxx xxxx direction inbound/outbound

(三)会话表项

防火墙的回包问题:

当数据到达防火墙时,防火墙会记录该信息,(生成会话表项);当回包时查看该信息,发现进出信息一致,则允许数据返回

查看会话表项:

display firewall session table

会话表项中包含五元组(五元组表项):

IP协议、源IP、源端口、目的IP、目的端口

数据进行访问时:先查五元组表项,再查策略;

会话表项存在有效时间,查看会话表项的有效时间:

display firewall session aging-time

会话表项有效时间修改

firewall session aging-time service-set + 协议 + 时间

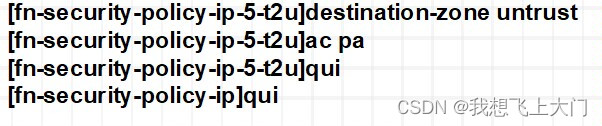

(四)实现区域中某个特定网段访问

undo firewall packet-filter default permit interzone xxxx xxxx direction in/out //删除默认规则

policy interzone xxx xxxx in/out //配置policy

policy 1

action permit

policy source xxxx mask xx

四、各项防御功能配置

(一)扫描类型攻击防御

① 端口扫描防御:

firewall defend port-scan enable //开启功能

firewall defend action discard //默认丢弃

② IP地址扫描攻击

firewall blacklist enable //开启黑名单(默认不开启)

firewall defend ip-sweep enable //开启IP地址扫描防御功能

(二)畸形报文攻击防御

① Smurf 报文攻击:

firewall defend smurf enable

② Land报文攻击:

firewall defend land enable

③ Fraggle报文攻击:

firewall defend fraggle enable

④ IP分片攻击:

firewall defend ip-fragment enable

⑤ 全局IP欺骗攻击:

firewall defend ip-spoofing enable

⑥ 死亡ping:

firewall defend ping-of-death enable

⑦ TCP Flag攻击:

firewall defend tcp-flag enable

⑧ Teardrop攻击:

firewall defend teardrop enable

⑨ Winnuke攻击:

firewall defend winnuke enable

(三)特殊报文攻击防御

IGMP报文防御:

① 重定向报文

firewall defend icmp-redirect enable

② 不可达报文

firewall defend icmp-unreachable enable

③ 超大ICMP报文

firewall defend large-icmp enable

firewall defend large-icmp max-length XXX //默认4000

Tracert报文防御:

firewall defend tracert enable

五、负载均衡及安全检查(可能受设备差异影响存在不同)

(一)负载均衡配置

① USG5500

[FW1]slb //进入服务器负载均衡配置

[FW1-slb]rserver 0 rip x.x.x.x weight x //配置实服务器及其权重

[FW1-slb]rserver 1 rip x.x.x.x weight x

[FW1-slb]rserver 2 rip x.x.x.x weight x

[FW1-slb]group ser //建立服务器组

[FW1-slb-group-ser]metric weightrr //负载均衡算法为加权轮询

[FW1-slb-group-ser]addrserver 1

[FW1-slb-group-ser]addrserver 2

[FW1-slb-group-ser]addrserver 3

[FW1-slb]vserver xxx vip x.x.x.x group xxx

② USG6000V

[FW1]slb //进入服务器负载均衡配置

[FW1-slb]group 0 server001 //建立服务器组

[FW1-slb-group-0]metric weight-roundrobin //负载均衡算法为加权轮询

[FW1-slb-group-0]health-check type xxxx //服务器健康检查协议设置

[FW1-slb-group-0]rserver 0 rip x.x.x.x weight x //配置实服务器及其权重

[FW1-slb-group-0]rserver 1 rip x.x.x.x weight x

[FW1-slb-group-0]rserver 2 rip x.x.x.x weight x

[FW1-slb]vserver 0 server001 //创建虚拟服务器

[FW1-slb-vserver-0]vip x.x.x.x //配置虚拟IP地址

[FW1-slb-vserver-0]protocol any

[FW1-slb-vserver-0]group server001 //关联实服务器组

(二)安全检查及出口带宽检测

只在USG6000V上实现了,USG5500没成功(可能命令不对,也可能不支持)

[FW1]healthcheck name out_health

[FW1-healthcheck-out_health]destination x.x.x.x interface g x/x/x protocol xxx

[FW1-GigabitEthernet1/0/2]healthcheck out_health

[FW1-GigabitEthernet1/0/2]gateway x.x.x.x

[FW1-GigabitEthernet1/0/2]bandwidth ingress xxxxx threshold xx

[FW1-GigabitEthernet1/0/2]bandwidth egress xxxx threshold xx