我国工业企业普遍缺乏数据安全意识,对数据安全保护缺乏基本认识。这导致企业在数据安全方面的投入不足,保护能力基本不具备,难以有效应对数据安全风险。不过随着安全事件越来越多,很多工业企业的安全意识也越来越高,在网络安全、数据安全、供应链安全、物联网安全等方面的投入也逐渐增多。

今天的案例,是一家工控设备厂商为保护自身知识产权,防止商业利益受损,对所研发工业控制设备增加安全防护的案例。

一、案例介绍

有客户计划开发一款工业控制设备,设备中最核心的部分是其业务控制逻辑,客户拥有自主的知识产权。由于设备是离线运行,为防止设备被逆向、仿制,损害客户的商业利益,客户希望进行设备安全加固。

常规的加密手段,比如增加硬件密码机、增加密钥管理系统等,在这种离线场景都无法使用。需求沟通初期,安当建议客户使用国密UKEY作为一个硬件令牌,以实现低成本的加密保护能力,但是由于这款工控设备主控芯片不具备对接USB设备的能力,只能放弃此方案。

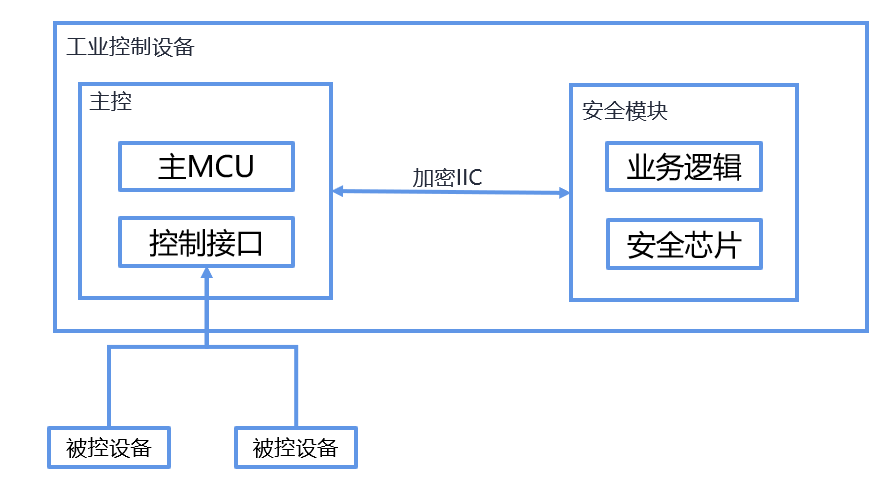

由于主MCU不具备代码加密能力,也无法通过固件签名的手段来对自身进行保护,安当根据主MCU赋予的IO能力,给出了通过IIC接口挂接加密模块,实现核心业务逻辑保护的目的。

在上图的方案架构中,基于成本和实施难度考虑,我们给客户选择了一款IIC接口的加密模块。并根据主MCU的计算能力,在IIC通道传输中采用了一次一密的交互指令。关键的业务逻辑指令,存储在安全模块中,主MCU只在运行时读取并解密使用,核心逻辑只会在主MCU运行内存中出现。即使MCU被逆向,没有安全模块中的内容,也无法正常执行业务。

安全面临的困难">二、工业控制领域数据安全面临的困难

由于历史的原因工业企业在数据安全方面的投入相对较低,导致保护能力有限。同时,工业数据安全产品供给不足,市场上缺乏针对工业互联网场景的数据安全产品,使得企业在选择数据安全解决方案时面临困难。

1、数据安全监管复杂

工业互联网领域行业门类多样,数据安全监管实施情况复杂,难度较大。不同行业的数据安全标准和要求存在差异,使得监管工作难以统一推进。

2、数据泄露与隐私问题

工业互联网中涉及大量的敏感数据,包括生产流程、产品设计、客户信息等。一旦这些数据泄露,不仅可能导致企业利益损失,还可能对国家安全构成威胁。数据泄露的主要原因包括内部人员泄露、系统漏洞被利用等。

3、网络攻击与恶意软件威胁

工业互联网系统通过互联网连接,容易成为网络攻击的目标。恶意软件的感染可能导致生产中断、数据损坏,甚至是对工业设施的破坏。网络攻击的手段和方式不断更新,使得企业在防范网络攻击方面面临更大的挑战。

4、供应链安全风险

工业互联网的生态系统通常涉及多个供应商和合作伙伴。供应链的任何环节存在漏洞都可能被利用,从而影响整个工业互联网系统的安全性。供应链安全风险主要包括供应商的安全漏洞、供应链中的信息泄露等。

5、物联网设备安全漏洞

工业互联网的关键组成部分是物联网设备。这些设备可能存在安全漏洞,成为攻击者入侵系统的入口。物联网设备的安全漏洞主要包括固件漏洞、通信协议漏洞等。

可见,工业控制领域的安全是一个庞杂的系统工程,工控企业需要采取一系列安全措施来应对数据安全风险,特别在物联网和工业互联网普及情况下,更需要加强数据加密与隐私保护、建立健全的网络安全体系、强化供应链管理与合作伙伴安全、加强物联网设备安全管理等。

数据加密集成服务">三、安当DSI数据加密集成服务

上面的工控行业案例,是安当DSI数据加密集成服务提供的方案设计和开发支持。安当具有丰富的密码行业应用开发经验,可结合用户具体的业务流程,依照国内国密标准、国外FIPS标准等数据安全规范,定制开发安全、合规、高效的密码应用产品,包括密钥管理系统、证书签发系统、固件签名系统、数据存储加密系统、数据传输加密系统等等。

数据安全无止境,没有一劳永逸的方案,没有一步到位的安全,所有的数据安全方案都需要评估成本收益,适合企业业务需求的方案才是好的方案。

文章作者:太白 ©本文章解释权归安当西安研发中心所有