前言

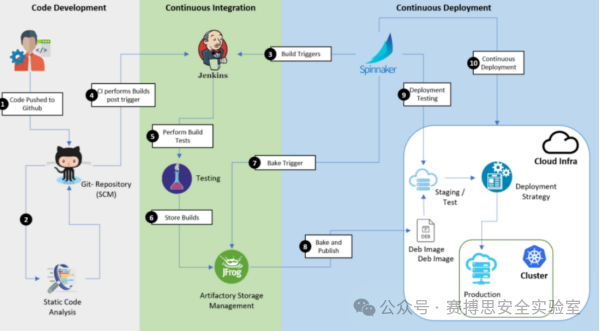

整体的思路梳理:

1.对某靶标单位信息收集,

发现靶标某个站点系统为通用系统。

2.对该通用系统供应商进行信息收集。

3.拿下该供应商CICD系统,

从而得到目标通用系统源码。

4.代码审计,

组合拳0day成功进入靶标内网。

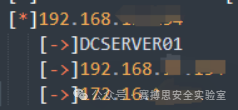

5.192.168.0.0/16 -> 172.16.0.0/12

6.172.16.0.0/12 -> 10.0.0.0/8

正文

信息收集:

方式五花八门,这个就不用多说了。

个人喜欢使用Hunter+Quake,

Hunter在收集备案域名还是相对优于其他搜索引擎,而Quake对某个IP的端口收集是较全的。

还有就是,针对各行各业,通用系统的0day储备还是相当重要的。

发掘靶标单位下的通用系统:

使用系统的静态资源或者站点特征来作为指纹进行参考。

熟悉行业供应链的朋友当然是一眼就看出来这是哪个供应商。

(假装是这个系统)

这些/cxx/css/icxxon/iconfont.css 可以算的上是独一无二静态特征,

毕竟是带入了该系统的一些网站路径。

![]()

使用这个静态资源作为指纹放到搜索引擎上,发现公网上存在大量相似站点,

说明该系统就是为通用系统。

寻找目标系统的供应商:

可以先从站点上进行观察,

可能在网站页尾处提及供应商

(技术支持:xxxxx公司)

或者是在网站的logo中会体现供应商。

获取目标系统源码:

个人认为最高效的方法就是,

找供应商的CICD系统

(Nacos、Gitlab、Gogs、Minio、Nexus、Jenkins、Harbor等等)

当然还有别的办法

(某系统泄露云密钥、云盘收集......)

(借用表弟的图)

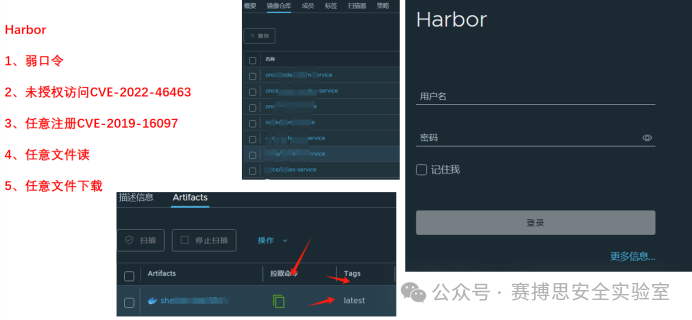

这些CICD系统相当的常见,比如Nacos,漏洞也是不少,

存在nday的可能性是非常大的,

(默认密码、任意用户添加、JWT硬编码、JRaft Hessian反序列化......),

在前段时间更是爆出

自21年披露的SQL注入的新利用手法。

Harbor(借用表弟的图)

作者也是运气好,

成功进入供应商的CICD系统并拿到目标系统源码。

![]()

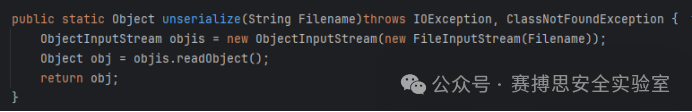

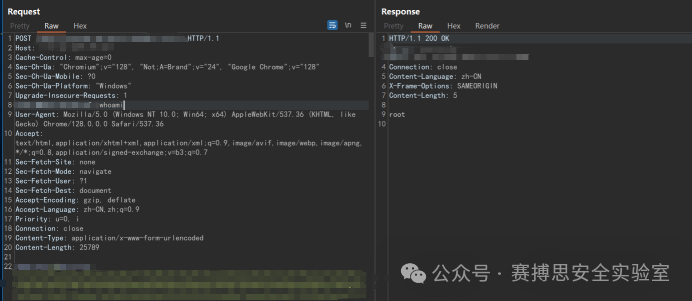

代码审计:

在攻防演练中,拿到系统源代码的话

就需要快速审到高危漏洞进而获取服务器权限。

常规的反序列化就直接找readObject,

参数可控,

是否鉴权,lib里找个在漏洞版本的依赖,

触发RCE就行(假装是这个图)

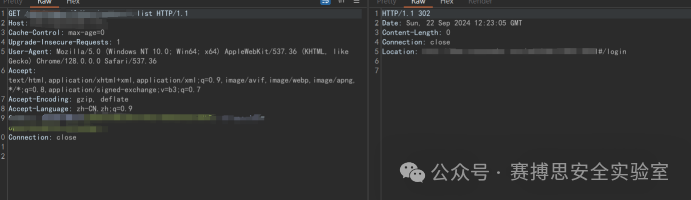

此次的反序列化参数可控,

但存在鉴权(访问直接302跳转)。

getRequestURI()+Tomcat

https://xz.aliyun.com/t/7544?u_atoken=905addfbe7567049287e1d5bd1e6ac1c&u_asig=0a47309317270087613736766e0030#toc-11成功构造POC打TomcatEcho。

(假装是这个,其实是win机器哈,贴这个是因为当时忘记截图了)

内存马能够规避某些设备的检测,直接注入内存马后上线cs,也是一种权限维持手法。

如今的Agent内存马更是一种犀利的攻防武器。

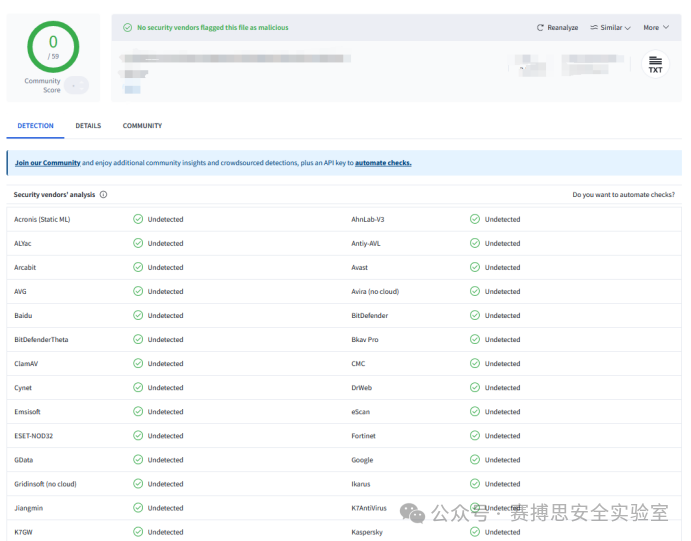

基建免杀和Bypass AV/EDR:

基础设施的免杀很重要。

各个语言的免杀webshell、

隧道代理等都需要准备。

一些思路:

Godzilla的内存加载能绕过一些防护、

某些防护软件存在白名单路径、

白加黑Dll、shellcode远程加载等......

维权:

获取权限之后, 既然是攻防演练,

有红就有蓝,做好权限维持非常重要。

个人习惯注册表注入自启动项恶意键值

及DLL劫持。

![]()

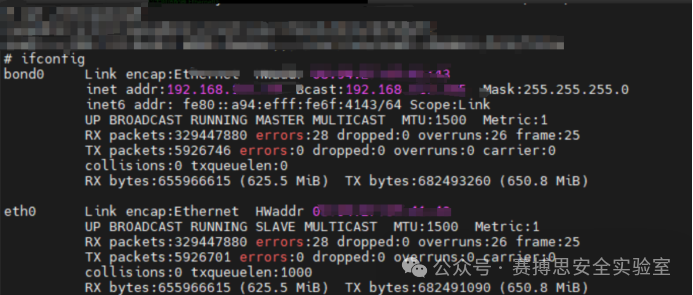

内网渗透:

攻防中得分主要是靶标内网渗透的成果,

需要尽可能打出来更多成果,尽可能打穿靶标。

相信红队师傅们最有成就的时刻还是这个吧:

某靶标单位已出局。

突破逻辑隔离:

目前处于192.168.0.0/16段,

在对入口机器进行信息收集之后

(数据库、hashdump、mstsc、桌面文件等)

进行密码喷洒,

获取内网中几台机器的服务器权限(均不出网)

成功突破逻辑隔离,常规手段就不多说了。

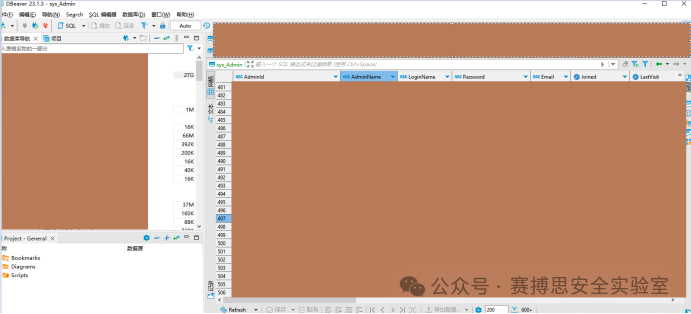

百万级信息泄露:

前期通过 Web 打点

或者在各种系统/服务器中mimikatz抓的、

翻到的密码及时整理出密码本,

内网中 3389、redis、22、3306等

各种需要密码操作的高危端口都可以碰撞一下,

命令是死的,思路拓宽下就好了。

./fscan -h 192.168.x.0/24 -m smb -u administrator -pwdf password.txt

/fscan -h 192.168.x.0/24 -m ssh -u administrator -pwdf password.txt

./fscan -h 192.168.x.0/24 -p 3389 -u administrator -pwdf password.txt

成功横向后

再横向机器进行网段探测,

仍不通其他私有网段。

直接对当前所处的私有网段进行扫描。

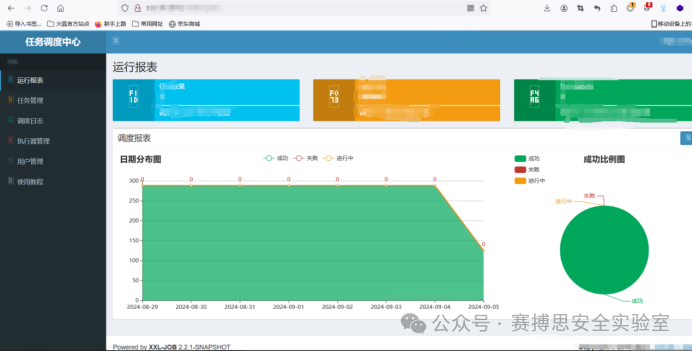

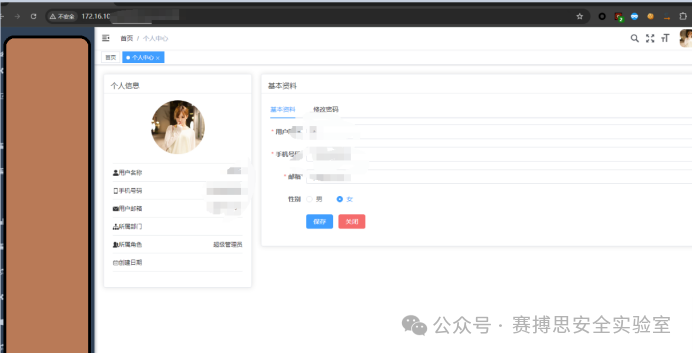

获取重要web系统权限:

OA、数据采集平台、

分析系统、xxl-job、Nacos等。。。。。

到这里离打穿靶标还远远不够。

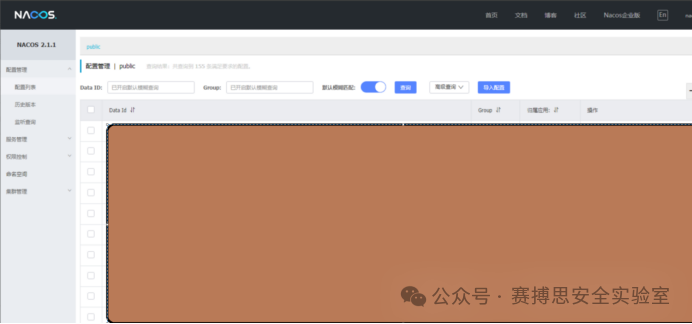

Nacos泄露大量配置文件。

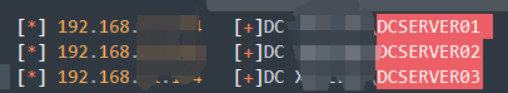

在扫描中也是发现了当前网段存在域xxxx.com,

且成功发现域控机器为多网卡主机。

内网中的密码复用特别常见,

观察密码规律进行构造,

比如 :user@2019\user@2020\user@2021..........

继续根据横向的机器进行信息收集,

构造密码本。

突破网络隔离喷洒后,

成功进入172.16.0.0/12段,

但是并未成功拿下域控。

进行网络扫描后拿下不少web系统

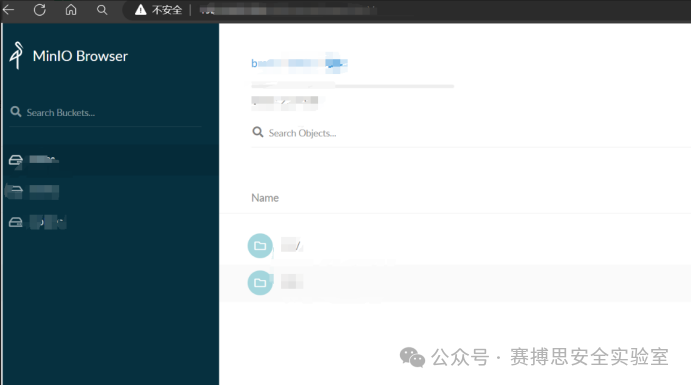

Minio

Minio console

Nacos

某数据系统

大量未授权(Eureka、Prometheus......)

没办法深入利用,

这里就不贴出来了。

后续通过spring的actuator heapdump泄露

发现某个站点的shirokey,

直接进行shiro反序列化了。

172.16.0.0/12 -> 10.0.0.0/8:

对10段进行扫描后发现某华的超融合,

众所周知,比较出名的集群系统。

存在0day,直接打。

Getshell之后利用,无非就是数据库嘛,

相信看过该设备源码的师傅都知道哈。

拿下数千台机器

(重点OA、域控、运维机器、某堡垒机、财务、人员信息系统等.....)

厚码保命!!!!!!!

其中前边入口段的发现的域控

也属于该集群机器,大量下属单位可控。

其实可以连上域控统计下域内机器数量的,

不过分溢出了,也快结束了,没继续深入了。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。