从HTTP到HTTPS:SSL加密如何重塑互联网安全格局

随着互联网技术的飞速发展,网络安全问题日益凸显,保护用户数据的安全性和隐私性成为了不可忽视的重要议题。从HTTP(超文本传输协议)到HTTPS(超文本传输安全协议)的升级,正是通过SSL(安全套接层)加密技术的引入,极大地重塑了互联网的安全格局。

一、HTTP的局限性

HTTP作为互联网的基础协议之一,为网页内容的传输提供了可能。然而,HTTP协议本身并不具备数据加密功能,这意味着用户与服务器之间传输的数据(如登录信息、支付信息等)都是明文传输,极易被黑客截获和篡改。这种安全漏洞不仅威胁到用户的个人隐私,也影响了互联网的整体信任度。

二、HTTPS与SSL加密的崛起

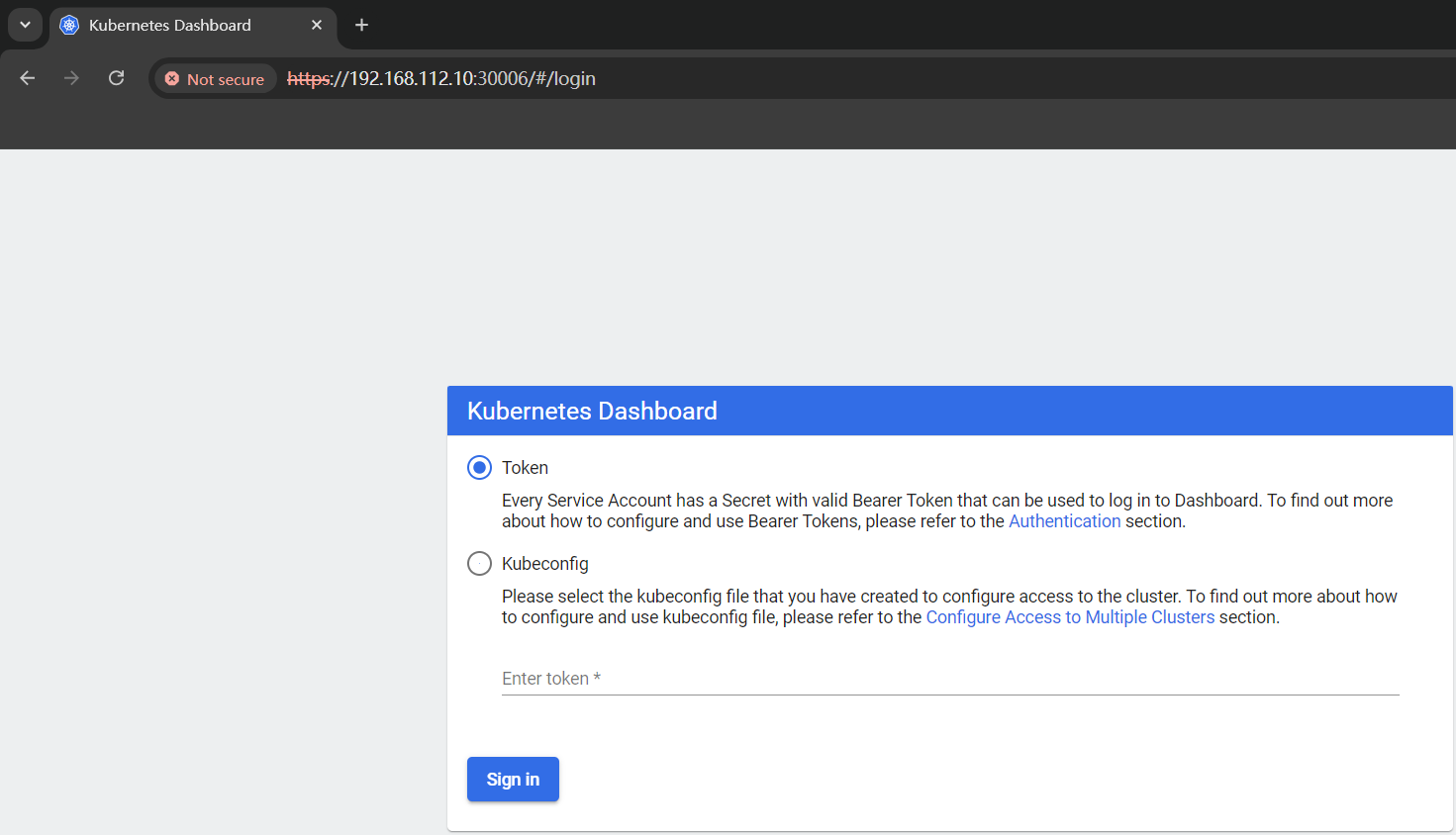

为了弥补HTTP的安全缺陷,HTTPS应运而生。HTTPS是HTTP的安全版本,它通过SSL/TLS(传输层安全协议)加密技术,对传输的数据进行加密处理,确保数据在传输过程中的安全性和完整性。SSL证书作为HTTPS的核心组成部分,通过公钥加密技术和数字签名机制,为网站和用户之间的通信构筑起一道坚不可摧的安全防线。

JoySSL_JoySSL SSL证书_JoySSL https证书-JoySSLJoySSL是网盾安全基于全球可信顶级根创新推出的新一代https数字证书,也是目前为数不多的中国自主品牌SSL证书。JoySSL携手全球权威CA机构,全球多节点服务器验证签发,安全可信、完美兼容且更加稳定快速。JoySSL品牌提供90天免费证书,包括单域名、多域名、通配符等所有适配范围。https://csdnimg.cn/release/blog_editor_html/release2.3.6/ckeditor/plugins/CsdnLink/icons/icon-default.png?t=N7T8" alt="icon-default.png?t=N7T8" />https://www.joyssl.com/brands/JoySSL.html?nid=7

三、SSL加密如何重塑安全格局

-

数据加密:SSL加密技术使用公钥加密算法对传输的数据进行加密,将敏感信息转换为不可读的密文。这种加密方式确保了数据在传输过程中即使被黑客截获,也无法读取其内容,从而有效防止了数据泄露和篡改。

-

身份验证:SSL证书还通过数字签名机制验证网站的身份真实性。证书颁发机构(CA)会对网站进行严格的身份验证,确保用户正在与其预期的服务器通信,而不是一个假冒网站。这种身份验证过程增强了用户对网站的信任感,减少了遭受钓鱼攻击的风险。

-

防止恶意攻击:SSL加密技术能够防止多种类型的恶意攻击,如中间人攻击、数据篡改、会话劫持等。通过加密通信和身份验证机制,SSL为网络通信提供了更高的安全性和保护级别。

-

提升用户信任与搜索引擎排名:HTTPS标志着网站的安全性和可信度,增强了用户对网站的信任感。同时,部分搜索引擎已将HTTPS作为搜索排名算法的一个因素,采用HTTPS可以提高网站的可见性和排名,使其更容易被用户找到。

-

合规要求:随着网络安全法规的不断完善,某些行业或国家法规要求网站采用HTTPS来保护用户的隐私和数据安全。因此,从HTTP到HTTPS的升级也是符合法律合规要求的必要步骤。

四、结论

从HTTP到HTTPS的升级,通过SSL加密技术的引入,极大地提升了互联网的安全性和可信度。它不仅保护了用户的隐私和数据安全,还增强了用户对网站的信任感,并促进了互联网行业的健康发展。随着技术的不断进步和法规的日益完善,HTTPS将成为未来互联网通信的主流协议,为构建更加安全、可信的网络环境贡献力量。

https://i-blog.csdnimg.cn/direct/c1cc07ff66da4e7395b0c3d48b215f4e.png" />