目录

信息流模型(FM)

1 背景概述

2 基本概念

3 基本原理

4 应用领域

5 信息流分析方法

6 优势和局限性

7 应用场景

8 挑战和机遇

信息流模型(FM)

1 背景概述

在当今数字化时代,信息的传输和交换变得越来越重要。然而,随之而来的是信息泄露和安全威胁的风险。因此,构建安全的信息传输体系成为了亟待解决的问题。

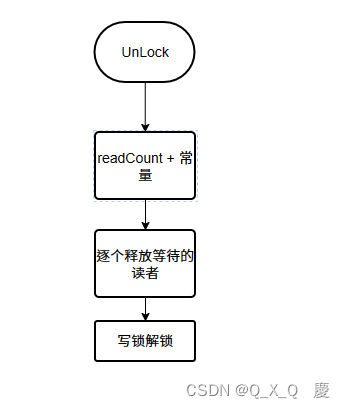

信息流模型(简称FM)作为一种访问控制模型的变形,强调信息传输过程中的安全性。该模型不检查主体对客户的存取,而是根据两个客体的安全属性来控制从一个客体到另一个客体的信息传输。信息流模型可以用于分析系统的隐蔽通道,防止敏感信息通过隐蔽通道泄露。隐蔽通道通常表现为低安全等级主体对于高安全等级主体所产生信息的间接读取,通过信息流分析以发现隐蔽通道,阻止信息泄露途径。

2 基本概念

在介绍信息流模型之前,我们首先需要了解传统的访问控制模型,包括基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)等。RBAC强调用户角色和资源之间的关系,而ABAC则强调用户属性和资源之间的关系。这些传统的访问控制模型主要关注用户对数据的访问权限,而忽视了信息传输过程中的安全性。

3 基本原理

-

信息流模型与传统访问控制模型的区别:

信息流模型注重信息传输过程中的安全性,将用户、对象和信息流三者结合起来进行访问控制,而传统访问控制模型更注重用户对数据的访问权限。通过引入信息流的概念,信息流模型能够更全面地把握信息的安全性。

-

客体的安全属性及其在信息流控制中的作用:

客体指受到访问控制保护的对象,如文件、数据库等。在信息流控制中,客体的安全属性决定了对象能否被传输、传输的方式以及哪些主体有权访问它。通过定义客体的安全属性,信息流模型可以确保信息的传输符合安全策略。

-

主体的角色和限制:

主体指对客体进行访问的实体,如用户、进程、系统等。在信息流模型中,主体受到一定的限制,如访问控制策略、访问控制列表(ACL)和访问控制矩阵等。这些限制确保只有经过授权的主体才能进行信息的传输和访问。

-

信息传输的规则和约束:

信息传输遵循的规则和约束包括非干扰规则、无泄露规则和可信度规则等,旨在确保信息传输过程中的安全性和完整性。非干扰规则保证了信息传输不会对系统的正常运行造成干扰,无泄露规则确保信息不会被未经授权的主体访问,可信度规则用于判断信息的可靠程度。

4 应用领域

-

隐蔽通道的定义和特征:

隐蔽通道是指利用计算机系统的非正常通信路径,将信息传递给未经授权的主体。隐蔽通道通常难以被检测和阻断,其特征包括低带宽、低时延、低可控性和高隐蔽性等。隐蔽通道的存在给信息安全带来了严重的威胁。

-

分析系统中的隐蔽通道:

利用信息流模型可以发现系统中的隐蔽通道,并采取相应的防范措施。这些措施包括限制主体的访问权限、监测和过滤数据流量、加密和验证数据等。通过分析系统中的隐蔽通道,可以发现系统中潜在的安全漏洞,并加以修补。

-

防止敏感信息泄露的重要性:

敏感信息泄露可能会导致严重的后果,如个人隐私泄露、商业机密泄露和国家安全受损等。利用信息流模型可以有效防止敏感信息泄露,例如通过数据分类和标记、限制数据流向和访问权限等方式。信息流模型能够确保敏感信息只传输给经过授权的主体,从而降低信息泄露的风险。

-

如何利用信息流模型阻止信息泄露途径:

信息泄露途径包括隐蔽通道、窃听攻击、篡改攻击等。利用信息流模型可以识别和阻止可能导致信息泄露的途径,包括强化访问控制、加密和认证数据等。通过采用信息流模型,可以在信息传输过程中对数据进行全面的安全性检测和控制,从而避免信息泄露的风险。

5 信息流分析方法

-

定义信息流分析:信息流分析是对信息传输过程中的安全问题进行检测和分析的过程,旨在识别隐蔽通道和其他安全漏洞。信息流分析可以采用静态分析和动态分析等技术。静态分析主要关注程序的源代码和静态特征,而动态分析则通过运行时状态来分析信息流。

-

常用的信息流分析技术和工具:静态分析技术包括源代码分析、污点分析和模型检测等。源代码分析通过分析程序的源代码来检测安全问题。污点分析通过追踪数据流中的敏感信息来检测潜在的泄露风险。模型检测则通过建立模型来验证系统的安全性。动态分析技术包括跟踪分析、动态符号执行和模糊测试等。跟踪分析通过监视程序的执行来检测异常行为。动态符号执行通过对程序进行符号执行来发现潜在的漏洞。模糊测试则通过向程序输入随机数据来发现输入错误导致的安全漏洞。常用的信息流分析工具包括Flint、IFDS/IDE和Oski等。

-

如何发现和识别隐蔽通道:发现和识别隐蔽通道需要采用信息流分析技术和工具,例如检测数据流量、分析协议和检测异常行为等。通过对系统中的数据流进行检测和分析,可以发现潜在的隐蔽通道。在实际应用中,还需要结合其他安全措施,如数据分类和标记、访问控制和加密等,以提高隐蔽通道的识别率和阻断能力。

-

信息流分析在系统安全中的价值:信息流分析是提高系统安全性的重要手段之一,可以有效识别和防范隐蔽通道和其他安全漏洞。在实际应用中,信息流分析可以结合其他安全措施,如访问控制、加密和认证等,构建完整的系统安全架构。通过采用信息流分析方法,可以提高系统对安全威胁的识别和应对能力,保障信息的安全传输和存储。

6 优势和局限性

信息流模型作为一种强调信息传输安全的访问控制模型,有其独特的优势和局限性。

优势:

-

精细的访问控制:信息流模型可以对信息传输过程进行精细控制,包括数据的传输、传输方式和访问控制等方面。通过对客体的安全属性、主体的角色和限制以及信息传输的规则和约束等进行定义和配置,可以确保信息传输的安全性和完整性。

-

防止隐蔽通道:隐蔽通道是指利用计算机系统的非正常通信路径,将信息传递给未经授权的主体。隐蔽通道通常难以被检测和阻断,需要采用信息流模型的方法和技术进行发现和识别。通过限制主体的访问权限、监测和过滤数据流量、加密和验证数据等方式,可以有效防止隐蔽通道的产生和传播。

-

防止敏感信息泄露:敏感信息泄露可能会导致严重的后果,如个人隐私泄露、商业机密泄露和国家安全受损等。信息流模型可以有效防止敏感信息泄露,例如通过数据分类和标记、限制数据流向和访问权限等方式。

-

灵活的配置和调整:信息流模型可以根据不同的场景和需求进行灵活的配置和调整。可以通过修改客体的安全属性、主体的角色和限制以及信息传输的规则和约束等方面,来满足不同的安全需求。

局限性:

-

数据分类和标记的复杂性:信息流模型需要对数据进行分类和标记,以便于进行访问控制和信息流分析。但是,数据的分类和标记可能会比较复杂,需要考虑到数据的类型、级别、来源和用途等因素。

-

访问控制策略的复杂性:信息流模型中的访问控制策略需要考虑到多个因素,如客体的安全属性、主体的角色和限制以及信息传输的规则和约束等。访问控制策略的复杂性可能会导致配置和管理的难度增加。

-

信息流分析技术的局限性:信息流模型需要采用信息流分析技术和工具,以识别和防范隐蔽通道和其他安全漏洞。但是,信息流分析技术和工具可能存在一些局限性,如对复杂协议和数据格式的支持不足等。

7 应用场景

场景一:金融行业中的信息流控制

金融行业中涉及大量的敏感数据和交易信息,需要采取严格的信息流控制措施。例如,在银行系统中可以通过对客户信息、交易记录和资金流向等进行分类和标记,以及限制访问权限和加密传输等方式,来确保信息传输的安全性和完整性。

场景二:医疗保密数据的信息流管理

医疗行业中涉及大量的个人隐私和保密数据,需要采取有效的信息流管理措施。例如,在电子病历系统中可以通过对病人姓名、诊断结果和用药记录等进行分类和标记,以及限制访问权限和加密传输等方式,来确保敏感信息的安全性和完整性。

场景三:政府机构中的信息泄露防范

政府机构涉及大量的敏感信息和国家机密,需要采取严格的信息泄露防范措施。例如,在公共安全系统中可以通过对安全事件、调查记录和机密文件等进行分类和标记,以及限制访问权限和加密传输等方式,来确保信息的安全性和完整性。

8 挑战和机遇

未来信息流模型可能会面临新的挑战和机遇,如人工智能、物联网和云计算等新兴技术的应用。未来信息流模型需要更加灵活、高效和自适应,以应对不断变化的安全威胁和需求。

具体来说,未来信息流模型的发展可能会包括以下方向:

-

自适应的访问控制:信息流模型可以利用机器学习和人工智能等技术,自动分析和识别用户的行为和特征,以实现更加精细和自适应的访问控制。

-

面向多云环境的信息流管理:随着云计算和虚拟化等技术的发展,信息流模型需要面向多云环境,以支持跨云平台的信息流管理和控制。

-

基于区块链的信息流管控:区块链技术可以提供去中心化的信任机制和加密保护机制,可以为信息流模型提供更加安全和可靠的基础设施。

通过不断创新和发展,信息流模型将为信息安全领域提供更加全面和深入的保障,为构建更加安全可靠的信息系统提供重要支持。