VPN

- 什么是数据认证,有什么作用,有哪些实现的技术手段?

- 什么是身份认证,有什么作用,有哪些实现的技术手段?

- VPN

- 什么是VPN技术?

- VPN技术有哪些分类?

- IPSEC

什么是数据认证,有什么作用,有哪些实现的技术手段?

数据认证是指确保数据的合法性、真实性和完整性的过程。它可以帮助保护数据的准确性,防止数据被篡改或伪造,并确保只有授权的人可以访问数据,从而提高数据的安全性和可信度。

在过去,常用的数据认证方法包括数字签名、数据加密和数据验封等技术手段。数字签名可以帮助确认数据的来源和完整性,数据加密则可以防止未授权的读取和篡改,数据验封则可确保数据在传输过程中不被篡改。随着技术的不断发展,新的方法也不断涌现,比如区块链技术的使用,可以帮助确保数据的可信性,不可篡改性和去中心化,从而提高数据的安全性和隐私保护水平。

需要注意的是,数据认证技术手段和方法的选择和使用应该根据具体的应用场景和需求进行合理选择,以达到最优的效果。

什么是身份认证,有什么作用,有哪些实现的技术手段?

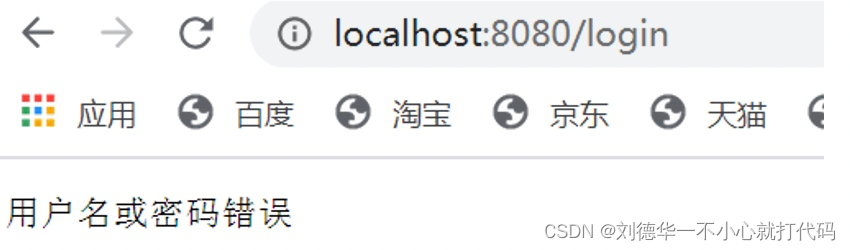

身份认证是用于验证用户身份的一种过程,通常涉及验证用户提供的凭据信息的真实性,比如用户名和密码、数字证书、生物特征信息等。身份认证的作用是确保系统或服务只允许授权用户访问和使用资源,防止恶意攻击和非法访问。

现代身份认证技术主要分为以下几类:

- 基于共享密钥的认证技术,如用户名和密码、PIN码等。

- 基于公共密钥的认证技术,如数字证书、SSL/TLS等。

- 基于生物特征信息的认证技术,如指纹识别、虹膜识别、人脸识别等。

VPN

什么是VPN技术?

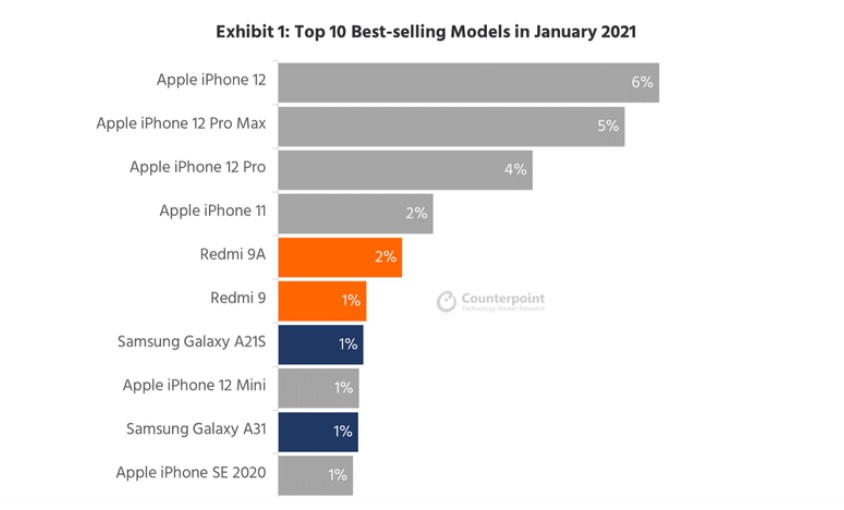

VPN,全称为Virtual Private Network,即“虚拟专用网络”,是一种通过公共网络(如互联网)在不安全的网络中建立加密的安全连接的技术。VPN通过建立一个虚拟的、加密的通道,将用户的终端设备与服务器之间的通信隔离起来,保证数据传输的机密性、完整性和可用性。

VPN技术有哪些分类?

-

按照数据传输方式分类:

- 隧道模式(Tunneling Mode):通过在原始数据包外包含新的数据包头,将数据加密后传输,通常用于远程访问、连接不同地区的私有网络等场景。

- 透明模式(Transparent Mode):在不修改数据包的情况下,直接对数据包进行加密,通常用于保障公共网络传输的安全性。

-

根据网络类型分类:

- 远程访问VPN:用于远程工作人员访问企业内部网络资源。例如,PPTP、L2TP、SSL VPN等。

- 点对点VPN:两个设备之间建立VPN连接,用于连接分布在不同地方的局域网。例如,IPSec适用于点对点场景。

-

根据安全协议分类:

- PPTP协议:使用GRE协议封装,加密强度较低,适用于不需要太高安全度的场景。

- L2TP协议:基于PPTP协议,加入L2TP协议使其更安全,适用于需要中等安全度的场景。

- IPSec协议:加密强度高,安全性好,但设置较为复杂,适用于需要高度安全保障的场景。

IPSEC

IPSEC技术能够提供哪些安全服务?

1.身份认证:IPSec可以验证通信双方的身份,确保只有合法的用户才能访问被保护的资源。

2.数据完整性:IPSec使用一种称为哈希函数的算法,对数据进行散列运算,以检查数据是否被篡改。如果数据传输过程中发生任何变化,接收方将发现数据不完整并且拒绝处理数据。

3.数据机密性:IPSec使用加密算法对传输的数据进行加密以保护数据不被未授权的人员获取。

4.反重放攻击保护:IPSec在通信建立时,请求发送方发送一个唯一的标识符,每次通信时该标识符都会改变。这个标识符能够保护数据不被重复使用,从而避免了攻击者利用数据重用的缺点。

5.防止拒绝服务攻击:IPSec可以根据安全策略对流量进行限制,拦截来自未授权的流量,减少对被保护的资源的攻击。

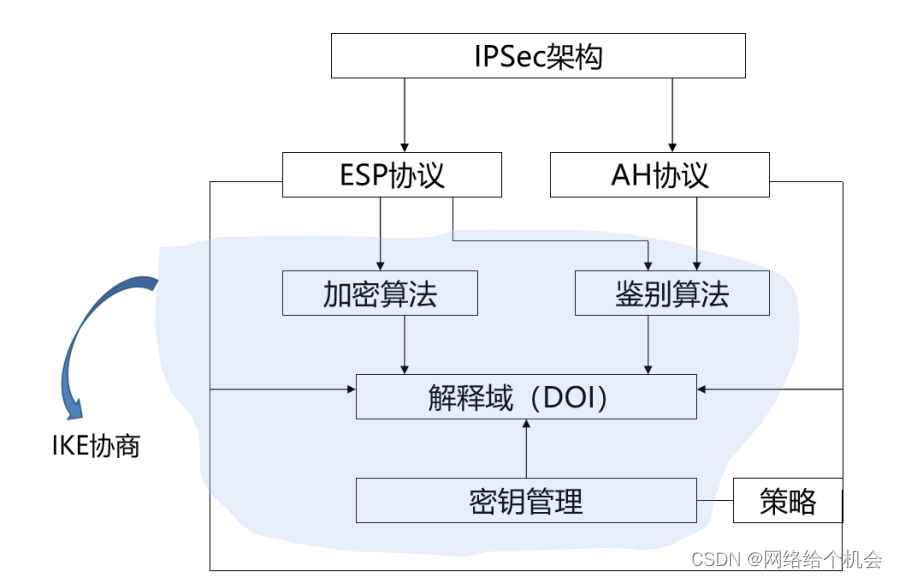

IPSEC的技术架构是什么?

AH与ESP封装的异同?

AH(Authentication Header,认证头部)和ESP(Encapsulating Security Payload,封装安全负载)均是IPsec协议的两种常见的安全协议封装方式,用于保护IP数据包的传输安全。它们的异同如下:

相同点:

- 均为IPsec协议的两种安全协议封装方式,可用于保护IP数据包的传输安全。

- 都提供源认证和完整性保护。

不同点:

- AH在IP数据报的原始数据和传输协议头计算MAC(消息认证码)值,而ESP在原始数据的基础上提供加密和完整性保护,无需计算MAC值。

- AH提供了源IP地址认证,可保护IP数据包中每个字段的安全性,而ESP只能提供IP数据包的加密和完整性保护。

- AH不提供加密,只提供完整性保护,而ESP同时提供加密和完整性保护。

- AH的认证方式是基于单向哈希函数的,而ESP的加密方式多种多样,可以选择不同的加密算法和密钥长度。

综上所述,AH和ESP都是IPsec协议中的安全协议封装方式,其主要区别在于认证方式和加密方式,AH提供更强的认证保护,而ESP提供更强的加密保护。

IKE的作用是什么?

IKE(Internet Key Exchange)协议是用于在IPsec(Internet Protocol security)加密协议中建立安全通道的协议。它的作用是为IPsec建立安全的密钥和认证通道,确保在互联网上进行的通信和数据传输是安全的和私密的。

详细说明IKE的工作原理?

IKE协议用于以下几个方面:

-

确认通信双方:IKE协议使用数字证书或预共享密码来建立加密通道,确保只有受信任的通信双方可以进行通信。

-

协商加密规则:IKE协议会协商加密算法、密钥长度、散列算法等加密规则,确保使用最新的安全技术来加密数据。

-

建立密钥:IKE协议生成用于 IPsec 加密和身份验证的密钥。

-

维护安全通道:IKE协议还负责维护 IPsec 安全通道,以确保通信过程中的数据保持机密性、完整性和可用性。

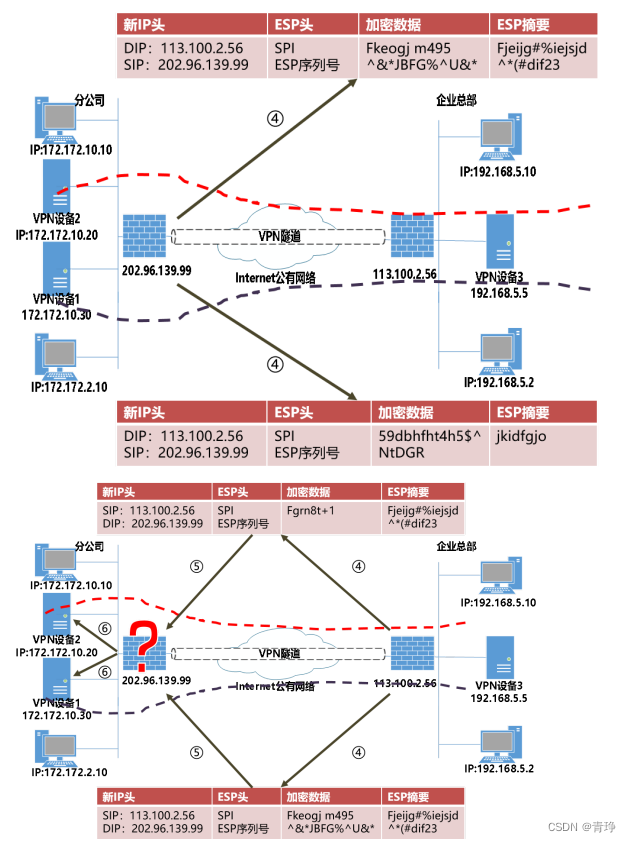

ipsec在NAT环境下会遇到什么问题?

在NAT网络环境下,通常会存在一些IPSec协议的兼容性问题,具体如下

- IP地址转换问题

在NAT环境下,内部网络使用私有IP地址,需要经过地址转换才能与外部网络通信。当通过IPSec隧道建立安全通信时,由于NAT将IP地址转换一致性破坏,所以无法运行IPSec协议。这是因为IPSec协议中的IP地址信息是嵌入在加密数据包中的,而NAT后的IP地址替换会导致校验和不匹配,从而使得IPSec协议无法正确地处理数据包。

- 拓扑变化问题

NAT环境下,网络拓扑变化对于IPSec也是一个兼容性问题。由于NAT使得网络路由结构中的地址发生了变化,因此IPSec可能无法识别网络中的正确地址信息。例如,如果两个加密设备之间的隧道是基于IP地址或网络地址建立的,则当经过NAT时,设备间的地址将会发生改变。

- 端口转换问题

在NAT环境下,端口转换是一种常见的技术,可以允许多个设备使用同一个IP地址。然而,这种端口转换也会导致IPSec协议的兼容性问题,因为它从本质上改变了原始数据包的地址和端口信息,这将阻碍IPSec协议的正确工作。

- MTU限制问题

简单地说,MTU(最大传输单元)是一项规定,指定哪些网络数据包可以通过网络传输。此时,在NAT网络下,MTU的大小可能会受到限制,从而使得IPSec无法读取完整的数据包。这是因为,当数据包被加密和封装时,其大小有可能会超过MTU的限制,这样就可能导致数据包被分割成多个片段,使得数据传输变得不可靠。

详细分析NAT环境下IPSEC的兼容问题

针对这些兼容性问题,IPSec协议通常采用以下解决方案:

-

使用IPSec协议的NAT遍历功能,它可以在用NAT的网络之间建立IPSec隧道。这通过在IPSec数据包的头部添加一个 NAT-T 消息,在经过 NAT 时更改端口和地址,从而允许IPSec通过隧道在NAT网络间通信。

-

配置静态NAT映射来解决IP地址转换问题,这可以实现在特定条件下的IPSec对NAT的透明传输。这可以通过将IPSec协议限制在特定的地址上,以确保原始数据包中的地址信息不会被修改。

-

使用TCP封装协议,以消除由于端口转换所产生的兼容性问题。这可以通过创建一个TCP连接来进行安全传输。

-

确保IPSec和NAT设备具有合适的MTU大小,以保证IPSec可以正确读取完整的数据包。

需要注意的是,不同的网络拓扑结构可能需要采用不同的解决方案,具体选择哪种方案要根据实际网络环境的情况来决定。

IPSEC是否支持动态协议? 为什么?

是的,IPsec支持动态协议,因为它可以支持两种类型的加密协议,即AH(身份验证头部)和ESP(加密安全载荷)。当使用ESP时,可以选择使用动态密钥交换协议(例如IKE)来协商用于加密通信的密钥。 IKE协议使用Phase 1和Phase 2交换,其中第一阶段使用预共享密钥或数字证书进行和第二阶段使用动态密钥交换协议。

通过使用动态密钥交换协议,IPSec可以在通信的每一次会话中动态地生成会话密钥,从而增强了安全性。这是因为通过使用动态密钥交换协议,每个新的会话都将获得新的密钥,这使得破解一个密钥对所有通信都无效。

描述NHRP的第三阶段工作原理?