简介

对单一指定目标网站进行黑盒测试,最重要的就是信息收集,因为网站管理员肯定会在用户经常访问的主网站进行经常维护,而那些子域名,没有什么人访问的,可能就会忘记维护,挖洞的突破点大都在于子域名上,你搜集的信息越全面,就越容易挖到洞

对于信息收集,是一个很枯燥,也不需要太多技术的过程,大佬和小白都差不多,也就是熟练度的区别

资产搜集

在漏洞提交平台,很多能赚钱和拿证书的项目都是大公司的网站,但是在主网站上的漏洞利用技术要求过高,基本都是自己开发的0day

假如我想要挖到这个大学的一个漏洞,我做的第一件事对这个大学进行信息收集,内容包括:

1. 搜集这个大学的主域名(官网)

2. 搜集这个大学的子域名

首先在百度搜索目标的名字,找到官网

http://www.lzu.edu.cn/

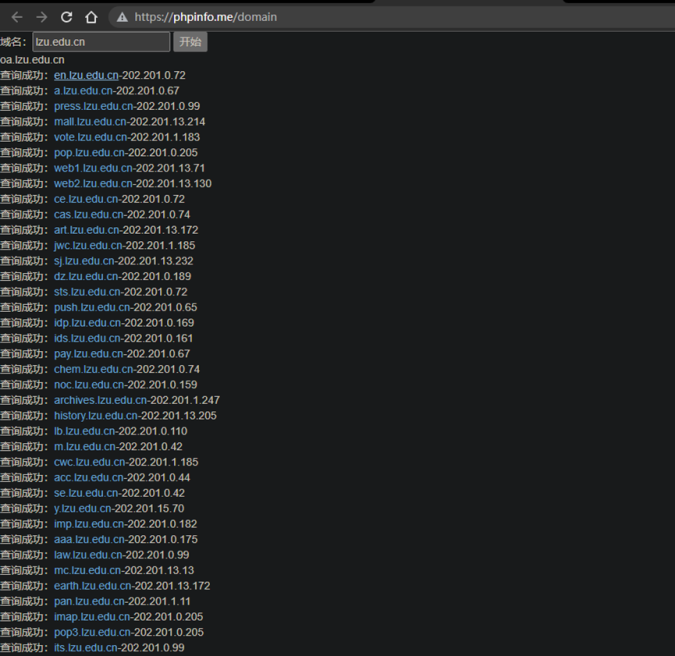

然后就是搜集子域名了,免费子域名搜集网站:

https://phpinfo.me/domain

我们将lzu.edu.cn域名粘贴进去搜索

查到了几十个子域名,这几十个子域名都是兰州大学服务器的

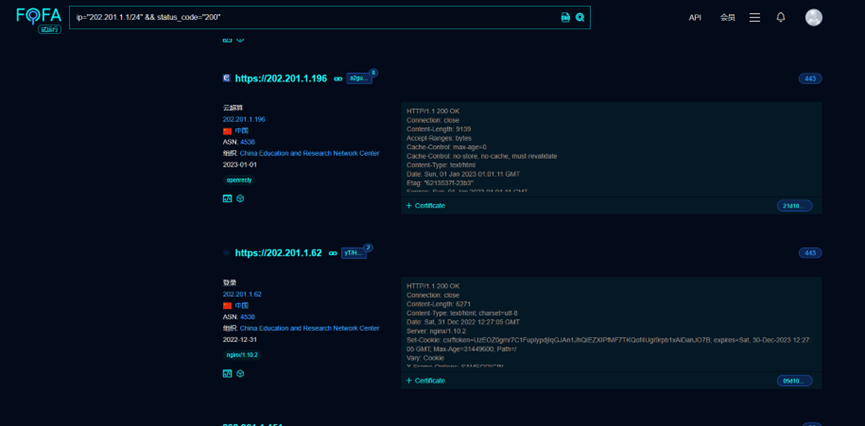

在这里有个问题,那就是有些只是ip,没有子域名,这里就要用到fofa查询了

Fofa:https://fofa.info/

这里兰州大学官方IP段为

202.201.1.1

所以我们在fofa里使用的查询语句如下:

ip="202.201.1.1/24" && status_code="200"

查询语句解释:指定ip段位202.201.1.1/24,只展示http响应为200的网站

然后就能找到很多有用信息,他们没有子域名,只是ip,有漏洞的可能性很高

之后就要靠个人的漏洞挖掘技术了

关于fofa的一些语法:

title=”beijing” 从标题中搜索“北京”header=”elastic” 从http头中搜索“elastic”body=”网络空间测绘” 从html正文中搜索“网络空间测绘”domain=”qq.com” 搜索根域名带有qq.com的网站。icon_hash=”-247388890” 搜索使用此icon的资产。 仅限FOFA高级会员使用host=”.gov.cn” 从url中搜索”.gov.cn” 搜索要用host作为名称port=”6379” 查找对应“6379”端口的资产icp=”京ICP证030173号” 查找备案号为“京ICP证030173号”的网站 搜索网站类型资产ip=”1.1.1.1” 从ip中搜索包含“1.1.1.1”的网站 搜索要用ip作为名称ip=”220.181.111.1/24” 查询IP为“220.181.111.1”的C网段资产status_code=”402” 查询服务器状态为“402”的资产protocol=”quic” 查询quic协议资产 搜索指定协议类型(在开启端口扫描的情况下有效)country=”CN” 搜索指定国家(编码)的资产。region=”HeNan” 搜索指定行政区的资产。city=”HanDan” 搜索指定城市的资产。cert=”baidu” 搜索证书(https或者imaps等)中带有baidu的资产。cert.subject=”Oracle Corporation” 搜索证书持有者是Oracle Corporation的资产cert.issuer=”DigiCert” 搜索证书颁发者为DigiCert Inc的资产cert.is_valid=true 验证证书是否有效,true有效,false无效,仅限FOFA高级会员使用banner=users && protocol=ftp 搜索FTP协议中带有users文本的资产。type=service 搜索所有协议资产,支持subdomain和service两种。os=”centos” 搜索操作系统为CentOS资产。server==”Microsoft-IIS/10” 搜索IIS 10服务器。app=”Microsoft-Exchange” 搜索Microsoft-Exchange设备after=”2017” && before=”2017-10-01” 时间范围段搜索asn=”19551” 搜索指定asn的资产。org=”Amazon.com, Inc.” 搜索指定org(组织)的资产。base_protocol=”udp” 搜索指定udp协议的资产。is_fraud=false 排除仿冒/欺诈数据is_honeypot=false 排除蜜罐数据,仅限FOFA高级会员使用is_ipv6=true 搜索ipv6的资产,只接受true和false。is_domain=true 搜索域名的资产,只接受true和false。port_size=”6” 查询开放端口数量等于”6”的资产,仅限FOFA会员使用port_size_gt=”6” 查询开放端口数量大于”6”的资产,仅限FOFA会员使用port_size_lt=”12” 查询开放端口数量小于”12”的资产,仅限FOFA会员使用ip_ports=”80,161” 搜索同时开放80和161端口的ip资产(以ip为单位的资产数据)ip_country=”CN” 搜索中国的ip资产(以ip为单位的资产数据)。ip_region=”Zhejiang” 搜索指定行政区的ip资产(以ip为单位的资产数据)。ip_city=”Hangzhou” 搜索指定城市的ip资产(以ip为单位的资产数据)。ip_after=”2021-03-18” 搜索2021-03-18以后的ip资产(以ip为单位的资产数据)。ip_before=”2019-09-09” 搜索2019-09-09以前的ip资产(以ip为单位的资产数据)。

这里还推荐另一个资产搜集的网站:

https://hunter.qianxin.com/

在这里可以查看语法

查询网站子域名的语法为:

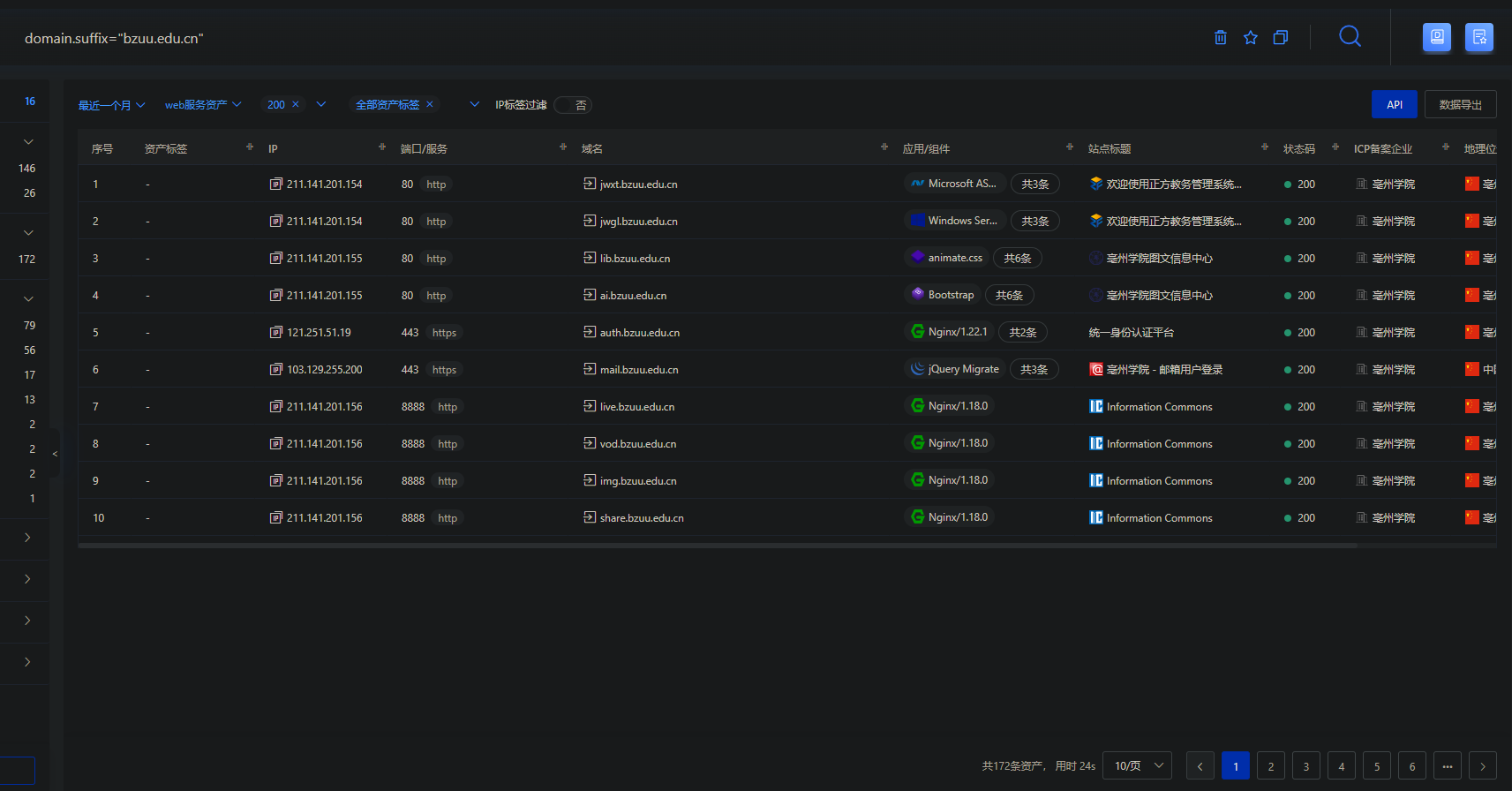

domain.suffix="域名"

点击上方的资产标签还能筛选资产

注册账号后每天都有免费的500积分,查询一页需要消耗10积分

谷歌hack语法

这个你们应该都知道,你们可以指定语法来专门用来练习利用漏洞,需要注意的是,最好使用google搜索引擎,挖到漏洞后可以选择去漏洞提交平台上报,多练,然后想办法批量挖掘

一些google语法

site:找到与指定网站有联系的URL。例如输入Site:family.chinaok.com,返回所有和这个网站有关的URL。

intitle:返回所有网页标题中包含关键词的网页。例如输入intitle:cbi,这样网页标题中带有 cbi 的网页都会被搜索出来。

inurl:搜索包含有特定字符的URL。例如输入inurl:cbi,则可以找到带有 cbi 字符的URL。

intext:搜索网页正文内容中的指定字符。例如输入intext:cbi,将返回所有在网页正文部分包含 cbi 的网页。

link:例如link:thief.one,返回所有和 thief.one 做了链接的URL。

filetype:搜索指定类型的文件。例如输入filetype:cbi,将返回所有以 cbi 结尾的文件URL。

在SRC漏洞挖掘的时候,可以用这些语法来获取泄露的信息

site:baimao.cn intext:"忘记密码"

site:baimao.cn intext:"工号"

site:baimao.cn intext:"优秀员工"

site:baimao.cn intext:"身份证号码"

site:baimao.cn intext:"手机号"

有些学校的后台系统会提示登录账号为学号,密码为身份证后六位或者默认的密码,搜索的关键词为:

site:baimao.cn intext:"学号"

site:baimao.cn intext:"身份证"

site:baimao.cn intext:"奖学金"

site:baimao.cn intext:"脱贫"

关于一些CMS,OA,中间件已经存在的漏洞该怎么查找

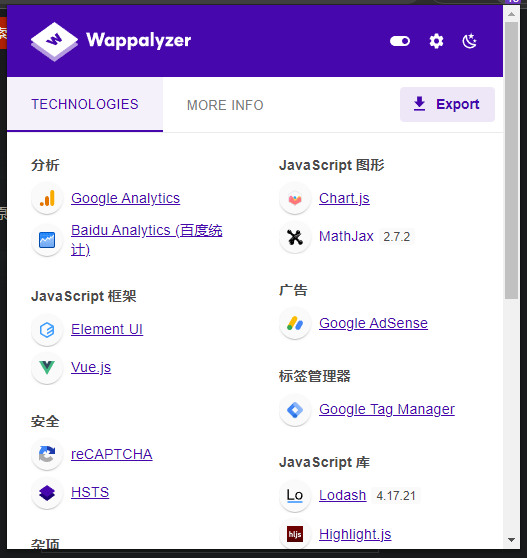

这里我推荐一个插件,名叫Wappalyzer,直接去插件商城里下载即可

安装后点击它,就能查看当前网站的一些配置信息

在知道了这个网站的一些信息和服务版本,可以去google搜索关于这个服务的漏洞

比如:

apache 7.0.25 exploit

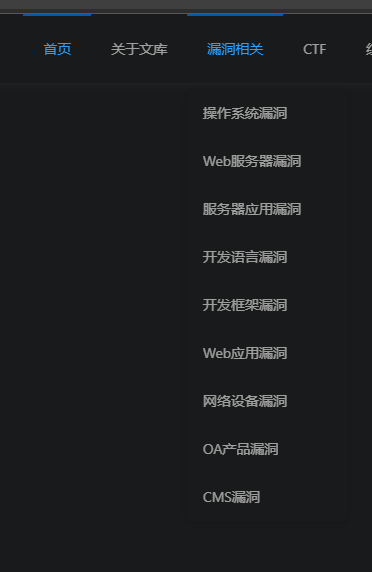

或者直接去相关的漏洞库wiki里查,这里推荐一个

http://wiki.peiqi.tech/

不仅可以看到详细的利用过程,以及还有批量查找的语法

关于如何学习漏洞挖掘

这里我推荐几个学习的网站

https://medium.com/tag/bug-bounty

先知社区,freebuff,微信公众号之类的安全平台,关键词为:挖洞,漏洞挖掘之类的

多看看别人是怎么挖洞的,记录他们的过程,然后用googlehack语法去练习学到的利用方式,每天学习一点点利用方式,过不了几个月,就是一个大佬了

但是需要注意的是每天学着碎片化的东西,不总结成自己的 = 白学

这里推荐一个hack学习的网站,内容很全

https://book.hacktricks.xyz/welcome/readme