文章分享自亚马逊云科技 Community Builder:李少奕

2023年6月14日,一年一度的亚马逊云科技 re:Inforce 全球大会在美国安纳海姆落下了帷幕。re:Inforce 是亚马逊云科技全球最大的盛会之一,汇集了来自全球各地的安全专家,共同学习、讨论云安全创新技术,主要围绕了六大话题:应用安全、数据隐私保护、安全合规、身份验证与授权、网络和基础设施安全与威胁检测和事件响应等话题。作为开发者社区代表,作者和亚马逊云科技的安全产品团队一同参与了本次大会。

随着国内《个人信息保护法》、《数据安全法》、《网络安全法》等安全领域法律法规的出台,安全与合规成为了企业业务发展进程中的刚需。数据安全、数据治理都成为了企业在云上迁移、数字化转型过程中要面对的挑战。这次 re:Inforce 全球大会的举办以及大会中发布的创新安全服务,就为企业解决安全合规问题提供了更好的实践方案。

“安全是我们的首要优先级”

在今年6月的亚马逊云科技 re:Inforce 全球大会上,亚马逊云科技首席信息安全官 CJ Moses 强调“安全是我们的首要优先级”,这表示出亚马逊云科技对于云安全的重视程度。云安全已经不再是简单的业务要求,更是成为了主动、自发且持续的思维观念,早已发展为业务的核心竞争力之一。

“用云本身的安全保障云上用户业务的安全”

CJ 首先介绍了亚马逊云科技是如何利用安全技术创新,实现从底层芯片 Nitro System、虚拟化层 Nitro Hypervisor 到应用层 DevSecOps 的深层全栈式安全保护,让云上用户的服务安全“无懈可击”。

同时,他介绍了亚马逊云科技如何帮助用户将安全左移,协助用户将安全保护在程序设计阶段就考虑其中,并贯穿开发、构建、测试、发布整个开发生命周期,让开发者实时发现并修复程序中的漏洞、威胁以及弱点,增强代码安全、减小安全攻击面,实现云上的 DevSecOps。代表性服务有在 IDE 中实时扫描代码,检测漏洞并给出修复建议的开发插件 Amazon CodeWhisperer 和集成在整个开发生命周期的代码审查工具 Amazon CodeGuru Secuirty。

Nitro System

https://aws.amazon.com/cn/ec2/nitro/

Amazon CodeWhisperer

https://aws.amazon.com/cn/codewhisperer

Amazon CodeGuru Secuirty

https://https://aws.amazon.com/cn/codeguru

“利用AI赋能云安全,进而赋能开发者”

谈到云安全,当然不能少了最近大热的 AI/ML。这次亚马逊云科技 re:Inforce 全球大会里,CJ 也介绍了在大语言模型时代下,由于黑客可以利用生成式 AI 编写恶意代码,会让安全攻击/威胁的成本和门槛变得更低。亚马逊云科技正积极地从白帽角度将 AI/ML 的创新技术融入其云安全服务中,以应对频繁出现的威胁活动。

用户可以利用安全服务中的 AI/ML 技术实现云上安全防护,如亚马逊云科技4月发布的大语言模型 Amazon Bedrock 来开发自己的安全威胁与恶意程序猎杀、安全事件分析模型,用于 Amazon Lambda 中代码及其依赖包漏洞扫描的 Amazon Inspector Code scans for Lambda 以及集成到 IDE 以及 CI/CD 发布流程的静态代码工具 Amazon CodeGuru Security,在整个开发流程中进行 SCA、SAST、DAST 代码安全性测试。

Amazon Bedrock

https://aws.amazon.com/cn/bedrock/

Amazon Inspector Code scans for Lambda

https://aws.amazon.com/cn/inspector/

Amazon CodeGuru Secuirty

https://https://aws.amazon.com/cn/codeguru

亚马逊云科技的安全技术创新服务

在今年6月的亚马逊云科技 re:Inforce 全球大会上,也发布了能帮助开发者和企业构建安全云上系统的热门安全服务,提升安全在云上的可见性,保护云上的用户数据安全。

安全基础设施的搭建和维护管理过去曾一度成为企业安全阻力,如企业内部的 SIEM 系统、身份验证与授权模块等。并且,在当今网络威胁日益活跃、IT 架构变得越来越庞大复杂的大背景下,云上的事件和系统访问权限管理也变得更加有难度。这次发布的系列云服务,就能帮助企业大大减轻这部分负担。

Amazon Security Lake

在5月末,Amazon Security Lake 服务正式上线。Security Lake 可以将用户在亚马逊云科技上、本地以及自定义源头的安全相关数据集中到以 S3 为底座的数据湖中。用户可以在组织账户下将跨账户和不同区域的数据集中统一管理,便于维护,让用户更全面地了解整个组织内的安全数据,提升用户云上的安全可见性。同时用户可以将数据自定义地放在一个可用区或者多个区中以满足数据监管的要求。Security Lake 采用了 Open Cybersecurity Schema Framework (OCSF) 开源标准,该服务自动地将来自亚马逊云科技和多种第三方服务的安全数据转化为 OCSF 统一标准格式,提升安全事件查询和响应的效率。

用户可以将 Security Lake 与 OpenSearch 集成作为云上 SIEM 解决方案,也可以将其与 Athena 集成用于安全事件和威胁分析,或者将其与 Amazon SageMaker 集成利用自定义 ML/AI 模型做威胁和恶意软件的检测。

Amazon Security Lake

https://aws.amazon.com/cn/security-lake/

Open Cybersecurity Schema Framework(OCSF)

https://docs.aws.amazon.com/security-lake/latest/userguide/open-cybersecurity-schema-framework.html

OpenSearch

https://aws.amazon.com/cn/opensearch-service/?nc1=h_ls

零信任网络

https://www.amazonaws.cn/en/knowledge/what-is-zero-trust-network/

亚马逊云科技高级首席工程师 Becky Weiss 也为大家介绍了如何利用亚马逊云科技身份验证和网络服务构建企业零信任网络。零信任模型是目前安全领域最热门的话题之一,随着网络安全行业监管要求的加强,以及网络边界逐渐模糊的大背景下,每次用户的系统访问都需要进行持续的动态验证和精细化授权,限制系统内横向移动,更好地保护敏感信息和云上资产。她介绍了以下两个云服务帮助用户构建零信任安全框架:

Amazon Verified Access

这项服务可以在让用户在不使用 VPN 的情况下,将个人设备接入到企业网络中,访问企业内网中的内部服务。该服务基于用户身份和设备状况的等信息验证应用程序请求,并为每个系统应用定义细颗粒度访问策略,大大简化企业零信任框架的搭建。

Amazon Verified Access

https://aws.amazon.com/cn/verified-access/

Amazon Verified Permission

这项服务将零信任的能力延展到了用户自己开发的应用程序里,用于开发人员授权用户的资源访问,在应用开发阶段就落地零信任。

Amazon Verified Permission

https://aws.amazon.com/cn/verified-permissions/

现场云安全开发者实验展区

今年6月的亚马逊云科技 re:Inforce 全球大会,为开发者们准备了多场安全动手实验和项目展示环节:

1. 持续评估IAM用户冗余权限实现云安全合规(IAM354: Refining IAM permissions like a pro)

本次实验是由 Professional Service Team 的 Senior Security Consultant: Bohan Li 主讲,主要内容为如何利用 IAM Access Analyzer、Lambda、EventBridge 等服务,通过 Python 脚本自动化持续主动检测 IAM 冗余权限(包括涉及服务和操作),实现云上的最小权限原则。最后产生权限审计报告,通过 SNS 服务发送至合规团队审计,实现云上安全可见性。

安全合规对于用户的权限评估有着特殊的要求,如金融合规 PCI-DSS 要求7.2.4就指出涉及到银行卡敏感信息处理、存储和传输业务的交易服务供应商需要每半年去评估云上系统的用户权限。首先是通过监控用户权限的最近访问时间,删除特定时间内(通常是90天内,详见 PCI DSS 要求8.1.4)未使用的权限,保障用户云上用户权限满足最小权限原则,防止过量授权导致云资源的未授权访问。同时也需要监控业务关键权限的使用情况,保证获授权的人员只能被分配与其角色匹配的权限(PCI DSS 要求7.2.2),保证最小权限原则(PoLP),降低云上误操作以及未授权非法行为带来的危害。同时,整个流程需要体现云上安全的可见性,需要有权限审计报告提供给内部合规团队做自我评估。

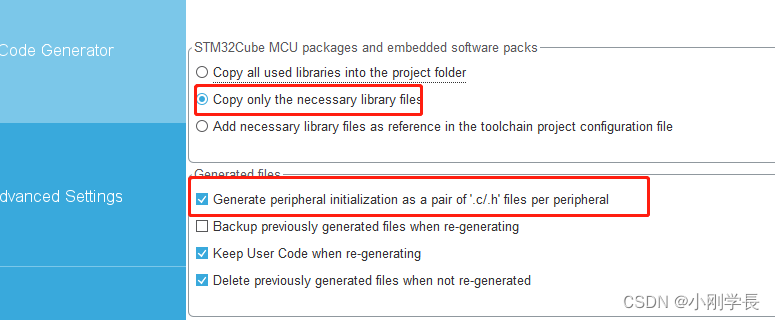

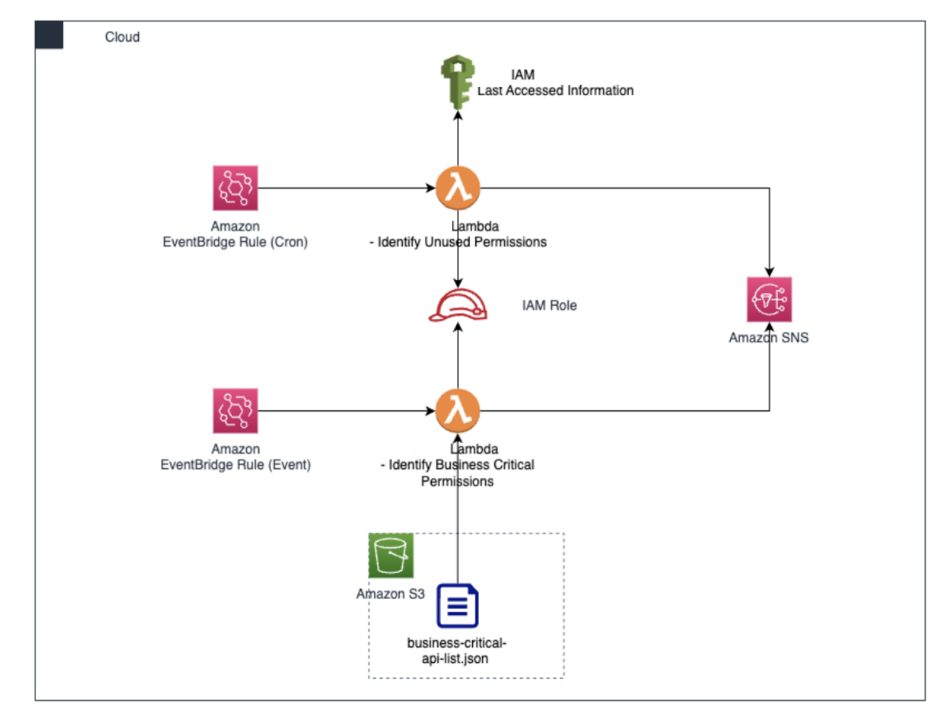

在亚马逊云科技上,开发者可以通过下图中的安全解决方案实现关于权限持续评估的需求。该解决方案主要由两大部分组成,第一部分是通过 generate_service_last_accessed_details 和 get_service_last_accessed_details 两个 Boto3 API 获取各项云服务的最后访问信息,列出特定时间内未使用的 IAM 权限并生成审计报告。第二部分是在用户添加 IAM 权限或权限修改时,通过 EventBridge 做事件规则匹配触发 Lambda,Lambda 会提取 Event 事件中的权限信息获取具体的策略文档,并与事先定义的业务关键权限列表做匹配,如匹配命中则通过 SNS 向权限管理员发送报警。

开发者可以扫描如下二维码在线参与该项实验 WorkShop 自己进行练习:

2. 利用亚马逊云科技 IoT Device Defender 服务检测并阻止设备入侵

这个实验是由澳洲亚马逊云科技 Professional Service 团队的 Cloud Architect: Xin Chen 和 Bin Liu 带来的物联网安全解决方案。参会的嘉宾们可以亲自充当“黑客”,尝试利用远程设备入侵模拟无人驾驶汽车的智能车,并了解亚马逊云科技是如何利用人工智能帮助用户实现物联网设备多层安全防护,打造安全物联网平台。

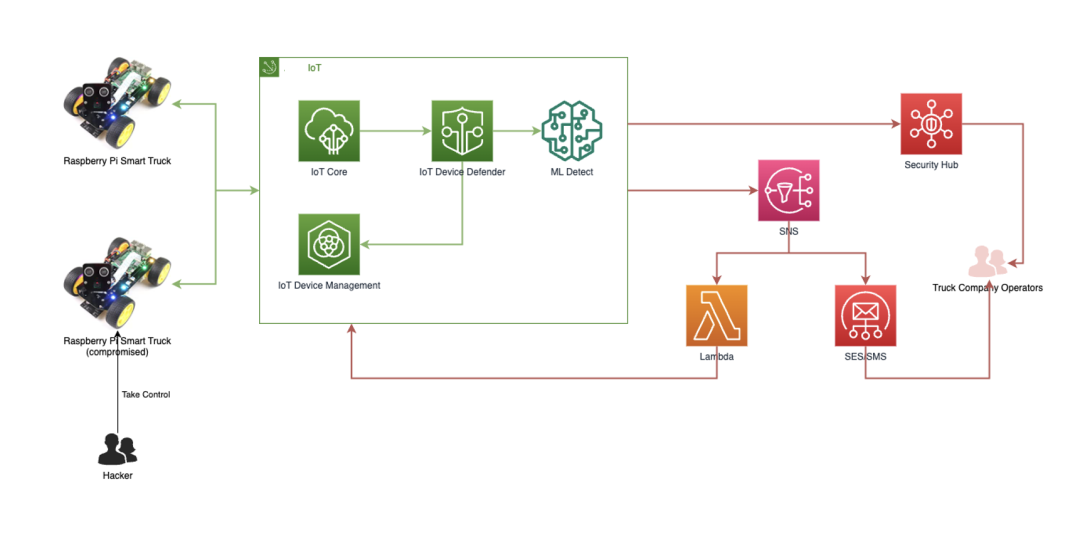

在这个物联网安全解决方案中,物联网设备为两个配备了树莓派的4轮驱动智能车,用其来模拟无人驾驶汽车,并通过亚马逊云科技 IoT Core 服务将它们注册至云端,建立安全的 MQTT 数据链接。这两辆智能车被设置在在一个圆形预定义的轨道上运行。同时该方案利用了亚马逊云科技 IoT Device Management 服务远程管理并保持卡车系统的更新,作为预防控制的一部分。参与展示的嘉宾将扮演一个“黑客”,通过远程控制器接管其中一辆卡车实施侵入。这个方案利用 IoT Device Defender 服务持续收集并监控来自设备的安全数据,用户可以自定义 Security Profile 来选择监控物联网设备的指标,并利用该服务原生的机器学习技术实时监测重要指标的异常去数据判断是否有黑客入侵。若检测到设备入侵,该服务将安全发现导入到亚马逊云科技 Security Hub 的展示系统安全状态同时,会触发 SES 邮件通知向管理员警报,最后通过 SNS 消息触发 Lambda 脚本,创建 IoT Device Management 服务中的任务远程自动修补漏洞和重新控制被攻陷的卡车,以此实现快速自动化事故检测与响应,实现用户业务的连续性。

IoT Core

https://aws.amazon.com/cn/iot-core/

IoT Device Management

https://aws.amazon.com/cn/iot-device-management/

IoT Device Defender

https://aws.amazon.com/cn/iot-device-defender/

亚马逊云科技 Security Hub

https://aws.amazon.com/cn/security-hub/

亚马逊云科技 re:Inforce 2023中国站将于明天(8月31日)在北京嘉里大酒店举行,主题将围绕“AI 时代 全面智能的安全”。开发者将从上方亚马逊云科技 re:Inforce 全球大会的精彩复盘中,提前了解到本次 re:Inforce 2023中国站的主要内容,让现场参与的效果更好。

点击图片报名亚马逊云科技 re:lnforce 2023中国站

本次亚马逊云科技 re:Inforce 2023中国站也对国内企业落地本地化云安全方案、AI/LLM 模型以及数据的保护和合规方案、利用 AI 构建企业智能云安全服务有着极大的价值。

欢迎有意向参加本次 re:Inforce 2023中国站的开发者和企业代表,点击上方图片报名活动,了解更多符合中国客户需求的云安全内容,包括:出海企业合规、AI 数据合规挑战、在 AI+ 的浪潮下如何构建企业智能化安全服务、如何全链路构建端到端安全方案等。

除了有大咖嘉宾将为您带来 AI 相关安全的新洞察、新见解与新思路外,更有面向开发人员的专属体验 —— Security Jam 大赛等你来战!

Security Jam 大赛

这是一项游戏化、有趣的互动式实践活动,是一种沉浸式体验式学习产品,可帮助学习者通过模拟真实世界的用例培养在云上构建的技能。学习者组成团队并进行友好竞争,通过解决一系列安全挑战在排行榜上名列前茅。学习者可以在基于实验室的云基础设施中亲自参与一系列安全挑战。

温馨提示:

限额免费,报名从速。因为有动手实验环节,请您自带电脑。

欢迎大家积极参与,明天见!

本篇作者

李少奕

亚马逊云科技安全与合规Community Builder,亚马逊云科技培训与认证“云领袖”合作作者,拥有丰富PCI-DSS等金融合规经验,主要负责基于亚马逊云科技的云平台合规、本地合规、企业出海本地化安全合规等领域。

听说,点完下面4个按钮

就不会碰到bug了!