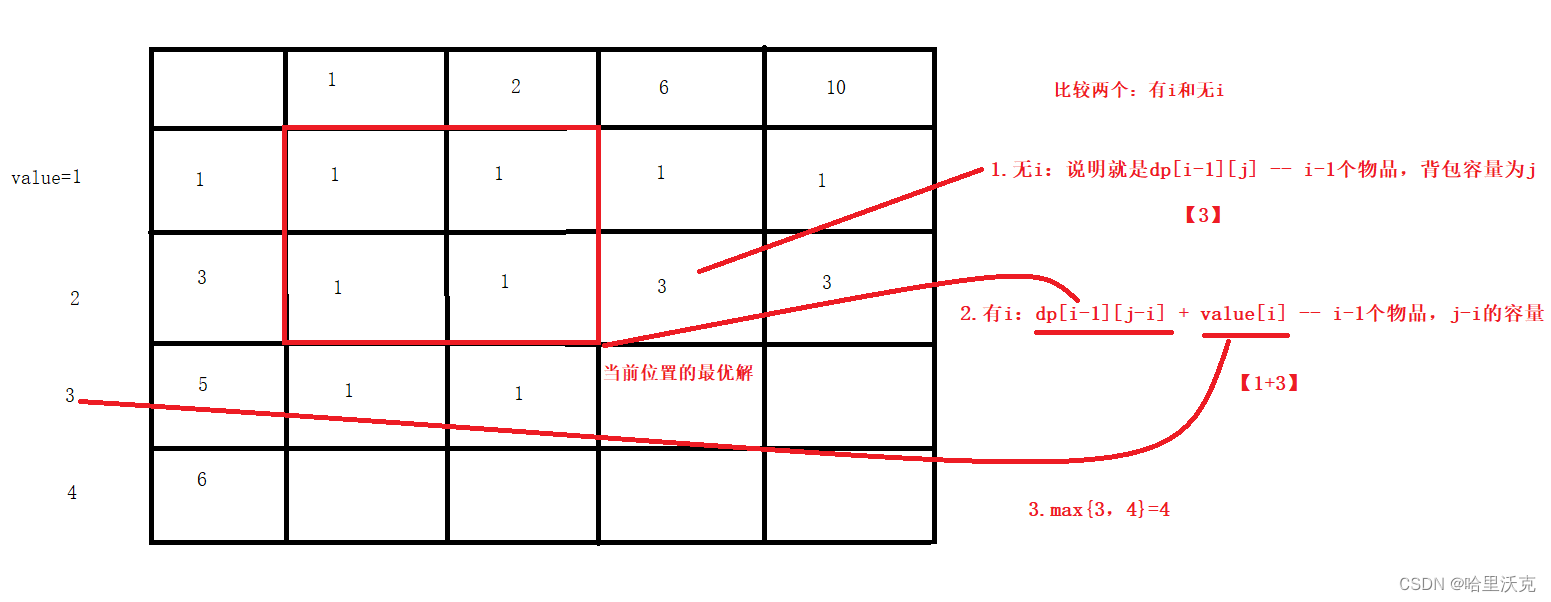

目录

一、概述

二、目标

三、输入

3.1 先决条件

3.2 进一步支持信息

四、要求和建议

4.1 网络安全责任

4.2 网络安全规划

4.3 裁剪

4.4 重用

4.5 非上下文组件

4.6 现成组件

4.7 网络安全案例(Cybersecurity case)

4.8 网络安全评估(Cybersecurity assessment)

4.9 发布

五、输出

一、概述

本条款描述了关于一个特定项目的网络安全开发活动的管理的要求。

依赖于项目的网络安全管理包括职责的分配和网络安全活动的规划。本文档以一种通用的方式定义了需求,以便它可以应用于各种项目和组件。此外,还可以应用基于网络安全计划中定义的裁剪。当可以使用裁剪的例子包括:

-

- 重用

- 裁剪

- 使用一个现成的组件(原始项目或组件是根据本文档开发的)

- 更新

项目和组件的重用是一种可能的开发策略,可以通过修改或不修改项目、组件或其操作环境进行应用。但是,修改可能会引入可能没有考虑到的原始项或组件的漏洞。此外,已知的攻击可能会发生变化,例如:

-

- 攻击技术的发展

- 新出现的漏洞,例如从网络安全监控或网络安全事件评估中获得的漏洞

- 自原开发以来资产的变更

如果原始项目或组件是根据本文档开发的,那么该项目或组件的重用将基于现有的工作产品。如果项目或组件不是最初的项目不是按照本文档开发的,那么重用可以基于现有文档。

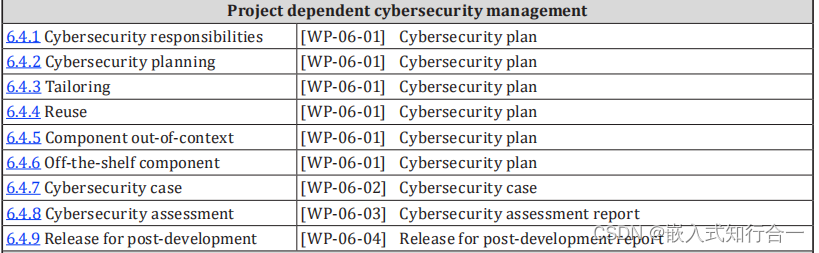

一个组件可以脱离上下文进行开发,即基于一个假定的上下文。在与客户接触或签订商业协议之前,组织可以为不同的应用程序和不同的客户开发通用组件。供应商可以对上下文和预期用途做出假设。在此基础上,供应商可以获得离义开发的需求。例如,一个微控制器可以脱离上下文地开发。

现成的组件是一种不代表特定客户开发的组件,可以在不修改其设计或实现的情况下使用,例如,第三方软件库、开源软件组件。假设现成的组件并不是按照本文件开发的。

图5显示,现成组件和非上下组件都可以根据本文档集成到项目或组件中。集成可以涉及重用分析的活动,如果针对无效的假设进行了更改,则将应用变更管理。可以对要集成的组件和/或作为集成目标的组件或项进行更改。

网络安全案例( cybersecurity case )是对网络安全评估和开发后的发布的输入。

网络安全评估(cybersecurity assessment)独立判断某个项目或组件的网络安全,是开发后发布决策的输入。

二、目标

本条款的目的是:

-

- 分配有关项目网络安全活动的职责;

- 规划网络安全活动,包括定义量身定制的网络安全活动;

- 创建网络安全案例;

- 如果适用,请进行网络安全评估;

- 从网络安全的角度决定项目或组件是否可以发布用于后期开发

三、输入

3.1 先决条件

无。

3.2 进一步支持信息

可以考虑以下信息:

-

- 组织网络安全升级报告

- 项目计划

四、要求和建议

4.1 网络安全责任

【RQ-06-01】有关项目网络安全活动的责任应按照[RQ-05-03]进行分配和沟通。

4.2 网络安全规划

【RQ-06-02】为了决定项目或组件所需的网络安全活动,应对该项目或组件进行分析以确定:

-

- 该项目或组件是否与网络安全相关;

- 如果该项目或组件与网络安全相关,则该项目或组件是新开发还是重用;

- 是否按照章节6.4.3的要求进行裁剪。

【RQ-06-03】网络安全计划应包括:

-

- 活动的目标

- 对其他活动或信息的依赖性;

- 负责执行某项活动的人员;

- 执行一个活动所需的资源;

- 起始点或终点,以及活动的预期持续时间;

- 识别要生产的工作产品。

【RQ-06-04】根据[RQ-05-03]和[RQ-05-04],负责制定和维护网络安全计划,并针对网络安全计划跟踪网络安全活动的进度。

【RQ-06-05】网络安全计划应包括:

-

- 在项目计划中引用的开发内容;

- 包括在项目计划中,以便网络安全活动是可区分的。

【RQ-06-06】网络安全计划应根据第9、10、11和15章节的相关要求,规定在概念和产品开发阶段进行网络安全所需的活动。

【RQ-06-07】当确定待执行活动的变更或改进时,应更新网络安全计划。

【RQ-06-08】对于根据章节15.8的分析确定的风险值为1的威胁场景,可以省略符合章节9.5、第10条和第11条的规定。

【RQ-06-09】网络安全计划中确定的工作产品应更新并保持准确性,直到发布后。

【RQ-06-10】如果分发了网络安全活动,客户和供应商应根据章节7的规定,就各自的网络安全活动和接口制定网络安全计划。

【RQ-06-11】网络安全计划应按照章节5.4.4的规定进行配置管理和文件管理。

【RQ-06-12】网络安全计划中确定的工作产品应按照章节5.4.4的规定进行配置管理、变更管理、需求管理和文件管理。。

4.3 裁剪

【PM-06-13】一个网络安全活动可能会被量身定制。

【RQ-06-14】如果对网络安全活动进行了定制,那么应提供并审查裁剪足以实现本文件的相关目标的理由。

4.4 重用

【RQ-06-15】如果是已开发了项目或部件,应进行重用分析:

-

- 修改计划

- 计划在另一个操作环境中被重用;

- 计划在不需要修改的情况下重复使用,并且对关于项目或组件的信息有相关的更改。

【RQ-06-16】对项目或部件的重复使用分析应:

-

- 确定对项目或部件的修改以及对其操作环境的修改;

- 分析这些修改对网络安全的影响,包括对网络安全声明的有效性和先前做出的假设的影响;

- 识别受影响或缺失的工作产品;

- 在网络安全计划中规定符合本文件所需的网络安全活动(见章节6.4.2)。

【RQ-06-17】对组件的重用分析应评估是否:

-

- 该组件能够满足其要集成的项目或组件所分配的网络安全要求;

- 现有的文档足以支持集成到一个项目或其他组件中。

4.5 非上下文组件

【RQ-06-18】对包括外部接口在内的非上下文开发的组件的预期用途和上下文的假设应记录在相应的工作产品中。

【RQ-06-19】基于非上下文开发的组件的应用开发,网络安全要求应基于[RQ-06-18]的假设。

【RQ-06-20】基于非上下文开发的组件的集成,[RQ-06-18]的网络安全声明和假设应得到验证。。

4.6 现成组件

【RQ-06-21】在集成一个现成的组件时,应收集和分析与网络安全相关的文件,以确定是否:

-

- 可以满足已分配的网络安全要求;

- 该组件适用于预期用途的特定应用程序上下文;

- 现有的文档足以支持网络安全活动。

【RQ-06-22】如果现有文件不足以支持现成组件的集成,则应识别并执行符合本文件要求的网络安全活动。

4.7 网络安全案例(Cybersecurity case)

【RQ-06-23】应创建网络安全案例,为由工作产品支持的项目或部件的网络安全提供依据。

4.8 网络安全评估(Cybersecurity assessment)

【RQ-06-24】是否对某一项目或组件进行网络安全评估的决定,应采用基于风险的方法予以支持。

【RQ-06-25】由[RQ-06-24]的研究结果,对其基本原理应进行独立审查。

【RQ-06-26】网络安全评估应判断该项目或组件的网络安全。

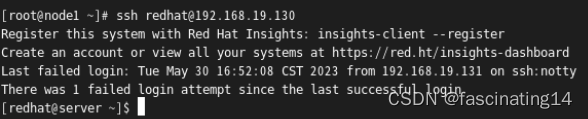

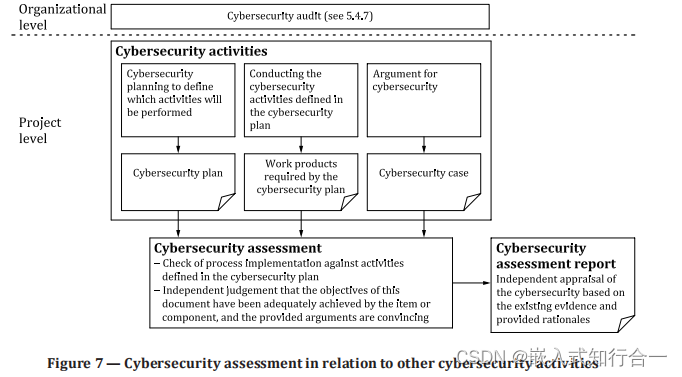

注:下图说明了组织级网络安全审计、项目级网络安全评估与其他网络安全活动之间的关系。

【RQ-06-27】应根据[RQ-06-01]指定一名负责独立计划和执行网络安全评估的人员。

【RQ-06-28】进行网络安全评估的人员应具备:

-

- 获取相关信息和工具;

- 开展网络安全活动的人员的合作。

【PM-06-29】网络安全评估可能是基于对本文件的目标是否已实现的判断。

【RQ-06-30】网络安全评估的范围应包括:

-

- 网络安全计划和网络安全计划中确定的所有工作产品;

- 对网络安全风险的处理方法;

- 为项目实施的网络安全控制和网络安全活动的适当性和有效性;

- 如果提供,可以证明实现本文件目标的理由

【RQ-06-31】网络安全评估报告应包括对该项目或组件的网络安全的接受、有条件接受或拒绝的建议。

【RQ-06-32】如果根据[RQ-06-31]提出了有条件验收的建议,则网络安全评估报告应包括验收条件。

4.9 发布

【RQ-06-33】在发布前应提供以下工作产品:

-

- 根据章节6.4.7的规定审理的网络安全案件;

- 如适用,应按照章节6.4.8的规定提交网络安全评估报告;

- 开发后的网络安全要求。

【RQ-06-34】项目或部件开发后的放行应满足以下条件:

-

- 网络安全案例所提供的关于网络安全的论点是令人信服的;

- 如适用,通过网络安全评估确认;

- 已接受开发后阶段的网络安全要求。

五、输出

【WP-06-01】 网络安全计划,根据章节6.4.1至章节6.4.6的要求而产生;

【WP-06-02】 网络安全案例,根据章节6.4.7的要求而产生的;

【WP-06-03】 网络安全评估报告,如果适用,根据章节6.4.8的要求产生;

【WP-06-04】根据6.4.9的要求,发布开发后的报告。