💥💥💞💞欢迎来到本博客❤️❤️💥💥

🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。

⛳️座右铭:行百里者,半于九十。

📋📋📋本文目录如下:🎁🎁🎁

目录

💥1 概述

📚2 运行结果

🎉3 参考文献

🌈4 Matlab代码实现

💥1 概述

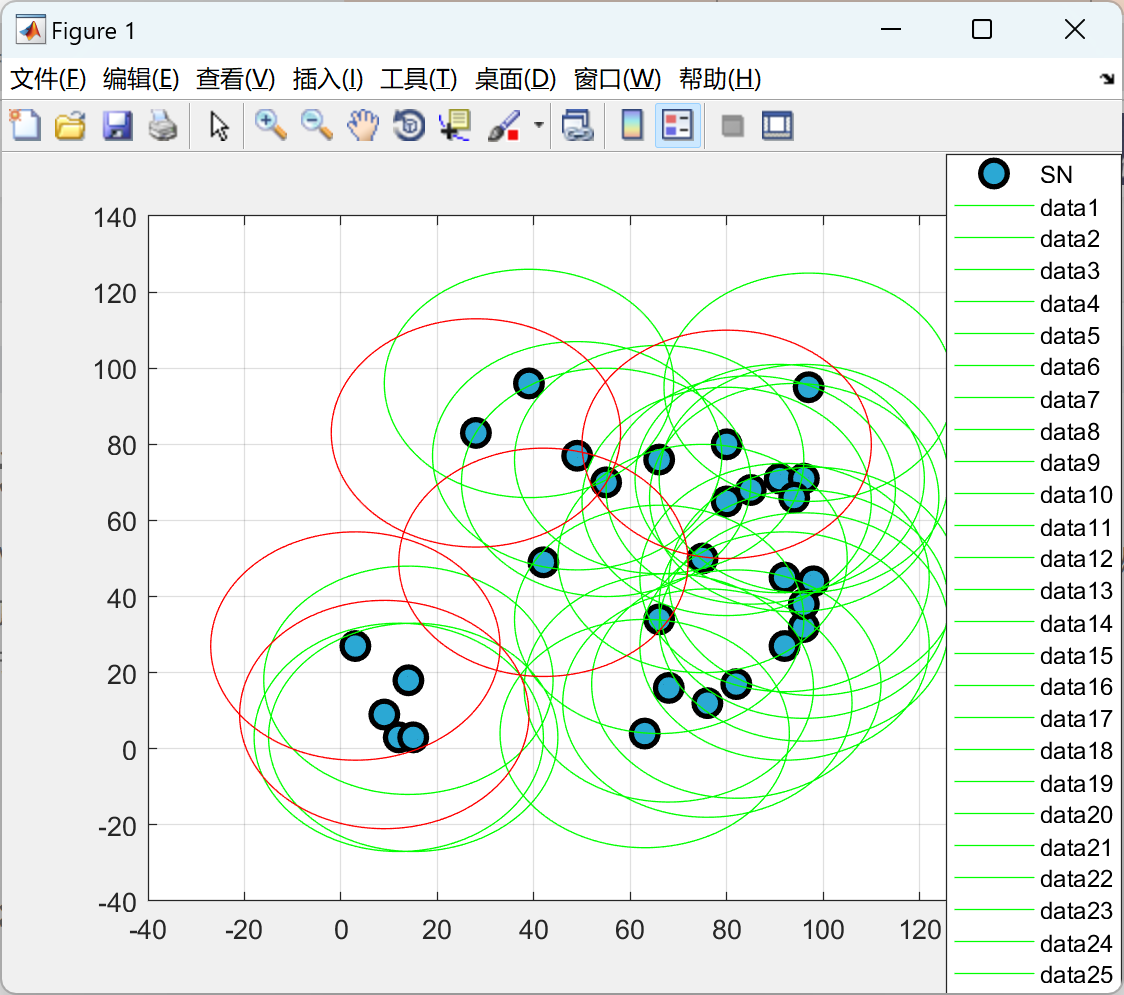

在无线传感器网络部署方面,您计划在一个 100 * 100 平方米的区域内部署无线传感器网络。每个传感器节点(SN)的射程范围为 30 米。在这个区域内,您共有 29 个传感器节点,其中 5 个是恶意节点。正版节点用绿色圆圈表示,而恶意节点用红色圆圈表示。您的目标是利用这个网络进行多种研究问题的研究,包括路由、覆盖范围、安全性和本地化等方面。

为了开始研究,首先您需要考虑的是网络的部署方式。在一个 100 * 100 平方米的区域内,您可以根据需要放置这些传感器节点。这个过程需要考虑到节点之间的通信范围,确保节点之间具有良好的信号连接。可以使用节点的射程范围(30 米)来保证节点的相互覆盖,并形成一个有效的网络。

同时,考虑到有恶意节点的存在,您还需要设计一种安全性机制来保护整个网络免受潜在的攻击。这可以涉及到使用加密技术、身份验证或者一些入侵检测系统来检测和防止恶意节点对网络的破坏。

针对无线传感器网络中恶意节点的检测,国内外提出了许多不同的技术来减轻无线传感器网络中的攻击。这是通过检测算法来实现的,这些算法已经证明了它们实现目标的能力,但代价是高昂的。一般来说,任何提议的方法都应该是安全、低开销和高效的。

无线传感器网络(WSN)的主要任务是监视,感测和发送数据到通常是基站(BS)的集中服务的能力,然后以敏感数据的形式从集中服务向用户传播信息。遗憾的是,传感器节点通常部署在远程和恶劣环境中。在这样的环境中,攻击者可以容易的物理截获、伪造和篡改节点,使得篡改的节点通过发起各种安全攻击而最终扭曲网络操作。他们的路由协议也会导致攻击,因为在他们的设计中不考虑安全方面,这会为攻击造成另一个漏洞[1]。

此外,实施所有安全方法(包括为传感器的供电存储器和能量自供应)需要能量资源,无线传感器网络由于自身资源和计算能力的限制会导致不同的攻击。然而,目前这些资源在微小的无线传感器中非常有限,这对资源匮乏的安全机制提出了相当大的挑战[2]。在可能的攻击中,论文针对四种攻击,主要是 Sybil 攻击、Sinkhole 攻击、虫洞攻击和黑洞攻击。女巫攻击(Sybil Attack)是一种严重的攻击,其中受损节点发送虚假的身份或错误的位置信息,以便其余节点认为其附近存在许多节点,受损节点则利用被盗或伪造的身份和位置信息启动 Sybil 攻击。[3]在下沉洞攻击(Sinkhole Attact)中,恶意节点可以通过广播虚假路由信息来说服邻居来吸引数据流量。通过此过程,sinkhole 节点尝试将所有网络流量吸引到自身。此后,它会改变数据包或静默丢弃数据包,增加了网络开销,通过增加能量消耗来减少网络的生命周期,最终破坏了网络的正常运行。虫洞攻击(Wormhole Attack)是两个知道网络拓扑的恶意节点之间合作完成的,在此攻击中,两个恶意节点形成私有的通讯隧道并捕获流量。此外,在黑洞攻击(Blackhole Attack)中,节点将其自身通告为具有到目的节点的有效路由,即使该路由是虚假的。源节点忽略另一个节点来自其他节点的正常路由回复,并将其数据包发送给恶意节点,恶意节点丢弃数据包,有时将数据包发送到目的地。

📚2 运行结果

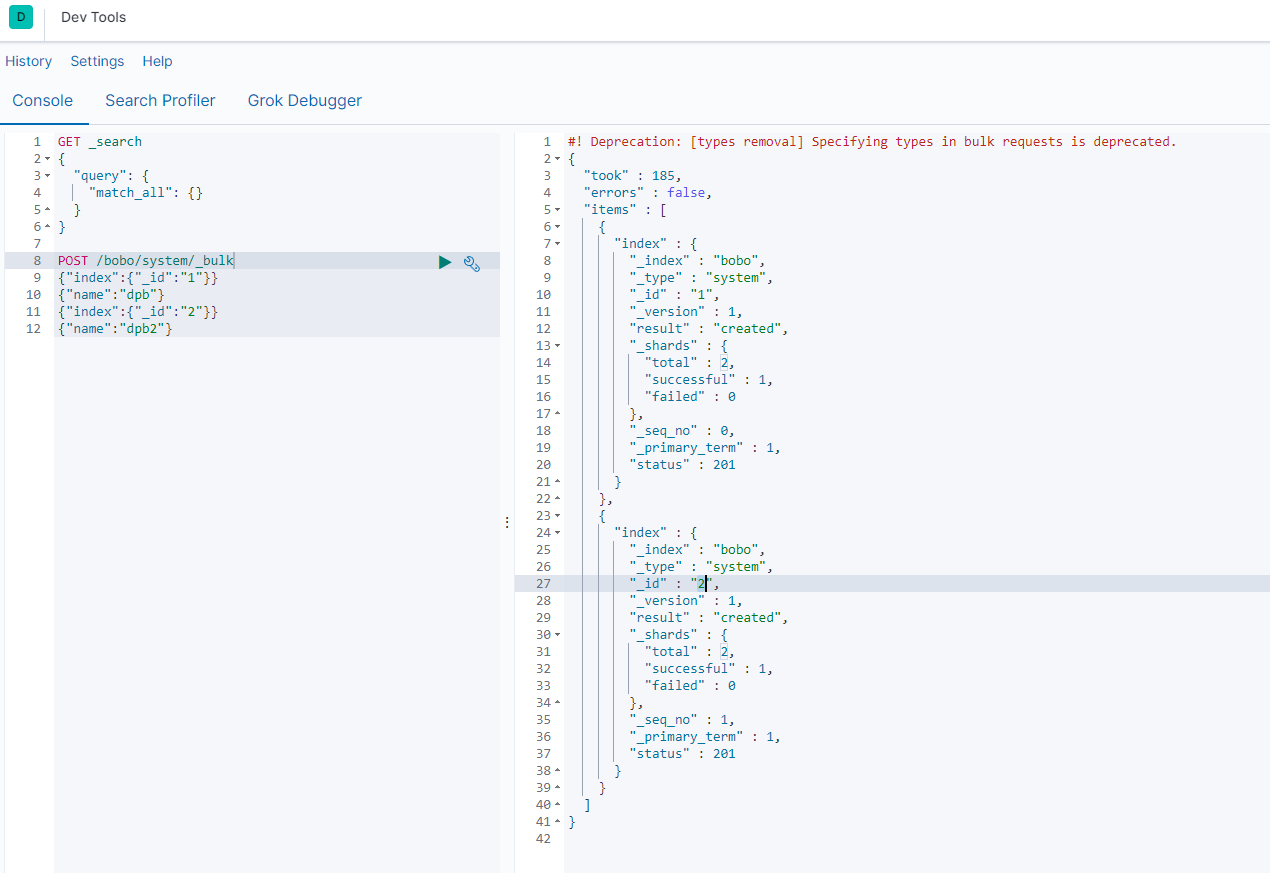

主函数代码:

% 100 * 100 m2 wireless sensor network deployment

% Density = 30 nodes: CH=1 and SN=29

% malicious nodes (mn) = 20% of 29 SN

% CH is genuine

clc;

clear;

mn=5; % malicious node

sn=29; % sensor node

x=randi([0,100],1,sn); % x coordinate of a sn

y=randi([0,100],1,sn); % y coordinate of a sn

z=randi([0,sn],1,mn); % malicious nodes index values (as per percentage 20%)

plot(x,y,'mo',...

'LineWidth',2,...

'MarkerEdgeColor','k',...

'MarkerFaceColor',[.17 0.66 .83],...

'MarkerSize',10)

legend('SN')

for i=1:sn

draw_circle1(x(i),y(i),30,'g')

end

for j=1:sn

for k=1:mn

if z(k)==j

draw_circle1(x(j),y(j),30,'r')

end

end

end

grid on

figure(1) % Hold figure 1

hold on

🎉3 参考文献

文章中一些内容引自网络,会注明出处或引用为参考文献,难免有未尽之处,如有不妥,请随时联系删除。

[1]郎健.无线传感器网络部署优化研究与仿真[D].北京工业大学[2023-08-21].DOI:CNKI:CDMD:2.1016.701540.

[2]井泉.基于LEACH的无线传感器网络路由协议的研究[D].东北大学,2012.DOI:10.7666/d.J0124954.

[3]胡宇.无线传感器网络中恶意节点的检测和安全路由技术[D].电子科技大学,2016.

[4]王乾.无线传感器网络恶意节点检测模型的研究[D].长春工业大学[2023-08-21].