一、ORDER BY FIELD() 自定义排序逻辑

排序 ORDER BY 除了可以用 ASC 和 DESC,还可以通过**ORDER BY FIELD(str,str1,...)**自定义字符串/数字来实现排序。这里用 order_diy 表举例,结构以及表数据展示:

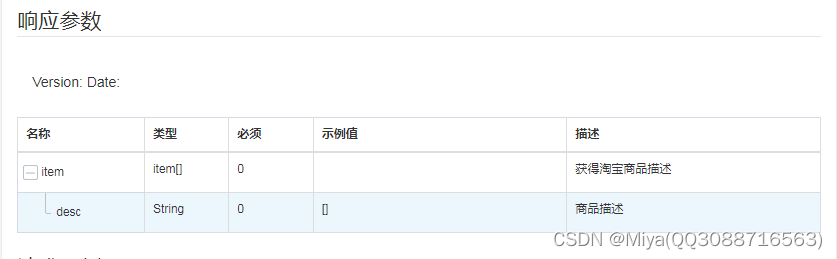

二、CASE 表达式

「case when then else end」表达式功能非常强大可以帮助我们解决 if elseif else 这种问题,这里继续用 order_diy 表举例,假如我们想在 order_diy 表加一列 level 列,根据money 判断大于60就是高级,大于30就是中级,其余显示低级,sql 如下:

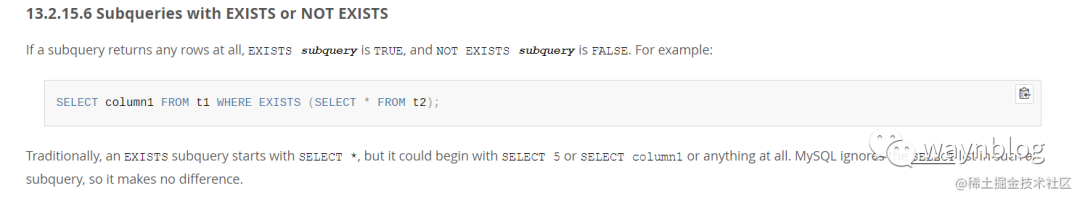

三、EXISTS 用法

我猜大家在日常开发中,应该都对关键词 exists 用的比较少,估计使用 in 查询偏多。这里给大家介绍一下 exists 用法,引用官网文档:

exists 后面是跟着一个子查询语句,它的作用是「根据主查询的数据,每一行都放到子查询中做条件验证,根据验证结果(TRUE 或者 FALSE),TRUE的话该行数据就会保留」,下面用 emp 表和 dept 表进行举例,表结构以及数据展示

SELECT *,

case when money > 60 then '高级'

when money > 30 then '中级'

else '低级' END level

from order_diy;