数据安全风险评估是《数据安全法》明确的数据安全基础制度之一,也是重要数据处理者应尽的数据安全保护义务。今年5月,《网络安全标准实践指南—网络数据安全风险评估实施指引》发布,作为数据安全领域的一项重磅级指引,明确提出了网络数据安全风险评估思路、工作流程以及评估内容。

在数字化转型持续推进的道路上,单位组织的数据量急剧增长,数据的产生、流通和应用场景更加多样化,各类安全威胁风险复杂交织、伺机而动,给数字化深入推进带来了严峻挑战。通过数据安全风险评估,发现数据安全隐患,防范数据安全风险,无论是落实合规监管要求,还是基于自身业务安全发展,都已是一项重要工作。

在数据安全领域深耕多年,美创推出的数据安全风险评估服务,已在金融、政府、医疗等行业积累了丰富的实战经验,形成一整套科学的风险评估方法论和评估参考模型。源自经验沉淀转化,2022年,美创正式发布了集多重能力于一体的数据安全综合评估系统,致力让评估工作更简单、更高效。

那么怎样开展?下面我们就从案例实践出发,了解数据安全风险评估服务“实干派”。

挑战

海量数据汇集面临复杂风险

促进“惠民”、“惠医”、“惠政”,某市以全民健康信息平台作为健康大脑的数字底座,打通了全市所有医疗卫生机构,实现全行业卫生信息的全面汇聚。

◼︎ 目前,全民健康信息平台已经涉及个人信息、医疗应用数据、医疗支付数据、卫生资源数据以及公共卫生数据等约10TB。

海量数据互联互通和信息共享,为医疗公卫业务协同、便民服务开展和综合业务管理提供了强大的数据支撑,但数据生态的日益复杂,也导致新风险的产生。

面对多种高价值数据资产信息,对卫健委而言,做好安全保障工作可谓是重中之重,如何采取合理的措施保护数据资产,预防或减少数据资产面临的风险,成为了一项重要工作。

实践

借力风险评估防患于未然

为了贯彻落实《数据安全法》、《个人信息保护法》等法律法规要求,针对性摸清风险,整体提升数据安全防护水平,该市卫健委选择美创科技,探索数据安全风险评估制度有效落实的方法路径。

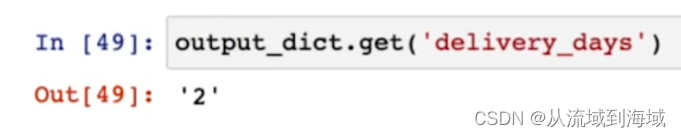

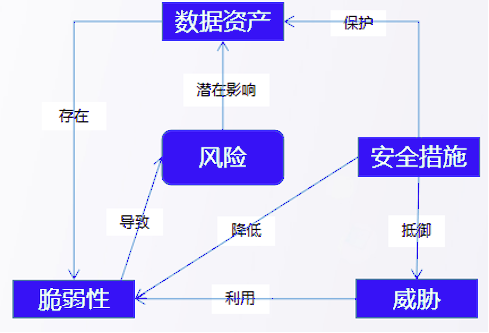

数据安全风险评估工作围绕其数据资产和数据处理活动展开,在对其评估过程中,需要充分考虑数据资产价值、资产脆弱性、安全威胁及安全措施之间相关作用相互影响的关系。

本次风险评估以全民健康信息平台中的数据为主,美创科技采用数据安全综合评估系统、暗数据发现与分类分级等自动化工具,结合人工方式,以《省数据安全风险评估规范(试行)》作为主要参考文件,通过数据资产识别、脆弱性识别、威胁识别,及风险分析计算,全面识别数据面临的各种风险,生成数据资产的全面风险清单和风险预估,并基于评估结果给出风险处置建议的服务方案。

整体评估内容:数据资产识别与分类分级、数据安全威胁和脆弱性识别、数据安全措施识别等。

整理评估流程:

1.评估准备

评估工具准备

开展基础调研

制定评估方案

2.评估实施

开展现场调研

数据梳理与分类分级

威胁和脆弱性识别

数据安全措施识别等

3.风险分析

评估材料整理

风险定性、定量计算

制定风险处置建议

4.报告输出

编制输出

风险评估报告

成效

厘清威胁挑战筑牢安全防线

◼︎ 数据资产识别与分类分级:在数据安全风险评估中,数据资产识别是重要环节。本次评估中,美创科技基于当地及行业标准规范,结合卫健委自身的业务情况和数据特征,通过人工调查和暗数据发现和分类分级系统的双重结合方法,对数据资产进行快速识别、分类,对资产价值重要程度赋值定级,形成数据资产清单。

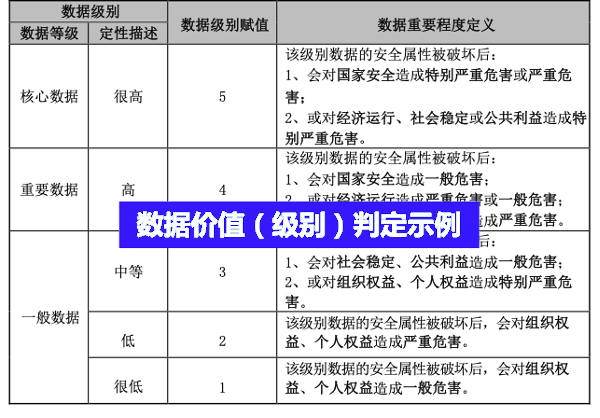

最终从业务应用维度和数据对象维度,将数据分为个人属性数据、医疗应用数据、医疗支付数据、卫生资源数据、技术管理数据等类别;根据数据价值、影响对象、影响程度等要素,将数据按照重要程度分为一般数据、重要数据、核心数据。

◼︎ 数据安全威胁和脆弱性识别:根据风险评估标准规范,针对数据收集、存储、传输、使用和加工、共享等活动,从安全管理制度、流程规范、过程记录、安全合规、技术能力与功能等方面,共识别到36类安全威胁。

通过漏洞扫描、基线核查等脆弱性识别手段,结合现状调研阶段的非技术性调研分析结果,在37项脆弱性评估指标项中,识别存在的脆弱项有29个。

◼︎ 数据安全措施识别:通过对目前系统采取的安全技术措施进行评估,检验控制措施的有效性,如:访问控制机制和实现方式、安全审计和数据溯源机制方法、数据加密和泄露防护措施等。对标80个数据安全防护措施安全要求项,其中落实15项、部分落实21项、未落实33项、不涉及11项。

◼︎ 综合风险分析:通过上述风险评估维度,美创以资产和风险两大视角出发,在数据分类分级的基础上,借助数据安全综合评估系统DCAS,依托强丰富的安全合规库、安全风险库和安全处理策略库,自动完成风险威胁的赋值、分析与计算。通过对不同级别的共17类数据资产风险值综合计算分析,共发现其中高风险数据资产2类,低风险数据资产5类,很低风险资产10类。

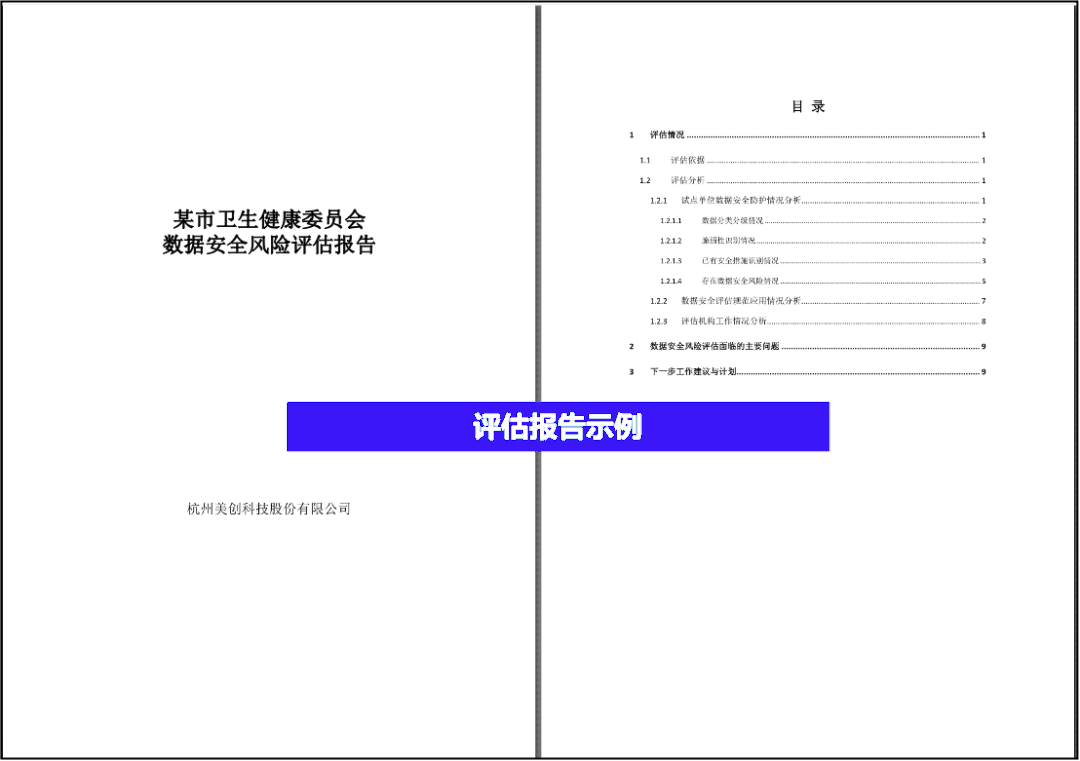

◼︎ 最终,美创对风险评估过程和结果进行总结,形成《数据安全风险评估报告》,报告内容包含评估对象、数据安全风险评估方法、数据资产、数据安全威胁、脆弱性识别结果、风险分析、风险统计和结论等内容,为健康医疗数据安全有序的流动、释放价值奠定坚实的一步!

率先且长期专注于数据安全领域,基于数据安全丰富实践及服务,美创科技不仅拥有一支专业的“懂数据、懂安全”的服务团队以及自动化工具辅助支撑,也接连获得了权威机构的推荐与认可,相继入选“中国数据安全服务强十强企业”、《IDC Perspective:中国数据安全服务市场洞察》推荐厂商,并获得中国软件评测中心和中国计算机行业协会数据安全专业委员会联合颁发的数据安全服务能力评定资格最高级别证书。

厘清风险,才能未雨绸缪;筑牢防线,才能行稳致远!让数据更安全、更有价值,美创科技也始终以更专业、更高效的服务,守护千行百业数字化安全转型!