组网需求

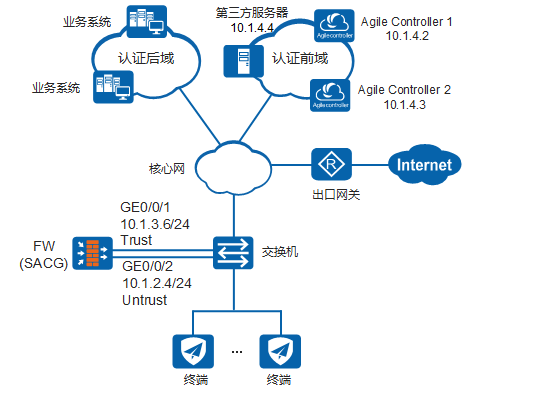

某公司网络部署Agile Controller服务器组,同时以旁挂方式部署FW于网络出口,如图1所示,要求:

•用户角色不同,能访问的网络资源也不同(在Agile Controller服务器中配置)。

•用户角色变化后,对应的可用网络资源立即更新。

操作步骤

1.关闭会话状态检测功能。(由于旁挂模式中,只有一个方向的流量会经过SACG,所以需要关闭SACG的状态检测功能。FW上基于状态检测实现的功能在旁挂模式中均不可用。)

<FW> system-view

[FW] undo firewall session link-state check

2.配置各接口的IP地址和安全区域。

[FW] interface GigabitEthernet 0/0/1

[FW-GigabitEthernet0/0/1] ip address 10.1.3.6 255.255.255.0

[FW-GigabitEthernet0/0/1] quit

[FW] interface GigabitEthernet 0/0/2

[FW-GigabitEthernet 0/0/2] ip address 10.1.2.4 255.255.255.0

[FW-GigabitEthernet 0/0/2] quit

[FW] firewall zone trust

[FW-zone-Trust] add interface GigabitEthernet 0/0/1

[FW-zone-Trust] quit

[FW] firewall zone untrust

[FW-zone-Untrust] add interface GigabitEthernet 0/0/2

[FW-zone-Untrust] quit

3.配置安全策略。

[FW] security-policy

[FW-security-policy] rule name sec_policy01

[FW-security-policy-sec_policy01] source-address 192.168.1.0 mask 255.255.255.0

[FW-security-policy-sec_policy01] source-zone trust

[FW-security-policy-sec_policy01] destination-zone local

[FW-security-policy-sec_policy01] action permit

[FW-security-policy-sec_policy01] quit

[FW-security-policy] rule name sec_policy02

[FW-security-policy-sec_policy02] source-zone local

[FW-security-policy-sec_policy02] destination-zone untrust

[FW-security-policy-sec_policy02] action permit

[FW-security-policy-sec_policy02] quit

[FW-security-policy] quit

4.配置SACG。

# 进入FW与SACG配置视图,指定缺省ACL规则组号。

[FW] right-manager server-group

[FW-rightm] default acl 3099

# 在FW上添加Agile Controller,以便FW能够连接Agile Controller实施联动。由于有两台Agile Controller,所以需要执行两次server ip命令添加两台Agile Controller。

[FW-rightm] server ip 10.1.4.2 port 3288 shared-key TSM_Security

[FW-rightm] server ip 10.1.4.3 port 3288 shared-key TSM_Security

# 配置无代理Web认证。当未安装SACG代理的终端用户尝试访问网络时,实现FW自动向终端主机推送Web认证页面的功能,方便终端用户通过Web页面进行身份认证。

[FW-rightm] right-manager authentication url http://10.1.4.2:8080/webauth

[FW-rightm] right-manager authentication url http://10.1.4.3:8080/webauth

# 启用服务器组,使FW立即连接Agile Controller发送联动请求,连接成功后,设备可以接收到Agile Controller下发的角色和角色规则。

[FW-rightm] right-manager server-group enable# 配置逃生通道功能,将最少Agile Controller数量设定为1。这样当FW可以成功连接的Agile Controller达到或超过1台,就正常进行SACG认证的检测。当FW不能与任何一台Agile Controller连接上的话,就打开逃生通道,允许所有用户终端访问受控网络。这样可以避免终端用户因Agile Controller出现故障而无法访问网络。

[FW-rightm] right-manager status-detect enable

[FW-rightm] right-manager server-group active-minimun 1

[FW-rightm] quit

# 在Trust和Untrust的inbound方向上应用联动策略,使终端主机可以与认证前域正常通信,同时也使逃生通道的放行规则可以正确下发到Trust和Untrust域间。

[FW] firewall interzone trust untrust

[FW-interzone-trust-untrust] apply packet-filter right-manager inbound

[FW-interzone-trust-untrust] quit

# 配置将检测后流量从FW回注到交换机的静态路由。这条路由的下一跳应该是GigabitEthernet0/0/1所连的交换机的接口的IP地址。因为GigabitEthernet0/0/1是FW与认证后域相连的接口,FW完成安全检测后需要从该接口将流量转发给认证后域,以保证业务的运行。

[FW] ip route-static 0.0.0.0 0.0.0.0 10.1.3.7

5.可选:配置第三方服务器健康检查。

SACG场景中存在多种用户账号,部分账号密码信息存储在Agile Controller中,部分存储在第三方认证服务器中。用户在客户端输入账号密码发起身份认证请求,如果用户输入的账号密码是存储在Agile Controller中的,则直接在Agile Controller中完成认证;如果用户输入的账号密码是存储在第三方认证服务器中的,Agile Controller将账号信息发往第三方认证服务器进行认证。认证完成后将认证结果返回给Agile Controller,并根据认证结果进行授权。

在Agile Controller上完成用户认证的场景,当业务控制器检测到Agile Controller存活数小于配置的最小值时,开启逃生通道。但是第三方认证服务器不能使用Agile Controller进行存活检测,如果发生异常,则无法完成在此服务器上的认证。此时需要FW作为SACG对其进行健康检查,当检测到健康检查状态为DOWN时,设备会开启逃生通道,以免影响正常业务。故障恢复后,逃生通道自动关闭,恢复原有权限控制。

认证前域中的第三方服务器的IP地址为10.1.4.4,端口号为80,探测协议为HTTP,探测报文从接口GigabitEthernet 0/0/1发送。

[FW] healthcheck enable

[FW] healthcheck name hchk1

[FW-healthcheck-hchk1] least active-linknumber 1

[FW-healthcheck-hchk1] destination 10.1.4.4 interface GigabitEthernet 0/0/1 protocol http destination-port 80

[FW-healthcheck-hchk1] quit

[FW] right-manager server-group

[FW-rightm] healthcheck hchk1

6.可选:配置上下行接口GigabitEthernet 0/0/2和GigabitEthernet 0/0/1加入同一个Link-group。

[FW] interface GigabitEthernet 0/0/2

[FW-GigabitEthernet 0/0/2] link-group 1

[FW-GigabitEthernet 0/0/2] quit

[FW] interface GigabitEthernet 0/0/1

[FW-GigabitEthernet0/0/1] link-group 1

[FW-GigabitEthernet0/0/1]

7.配置Agile Controller。

在Agile Controller上添加SACG设备的连接参数,并配置认证前域和认证后域,并创建用户信息。

结果验证

在FW上执行命令display right-manager server-group,查看Agile Controller状态。

<FW> display right-manager server-group

Server group state : Enable

Server number : 2

Server ip address Port State Master

10.1.4.2 3288 active Y

10.1.4.3 3288 active N

state显示为active表示成功连接了Agile Controller,配置成功。

关掉10.1.4.2的Agile Controller后,10.1.4.3的master状态显示为Y,连接状态正常,标明至少有一台Agile Controller连接成功的时候SACG即可正常工作。