一、用户接入和认证配置

称为网络接入控制,通过对接入网络的客NAC (Network Admission Control)户端和用户的认证保证网络的安全,是一种“端到端”的安全技术。包括802.1x认证、MAC认证与Portal认证。

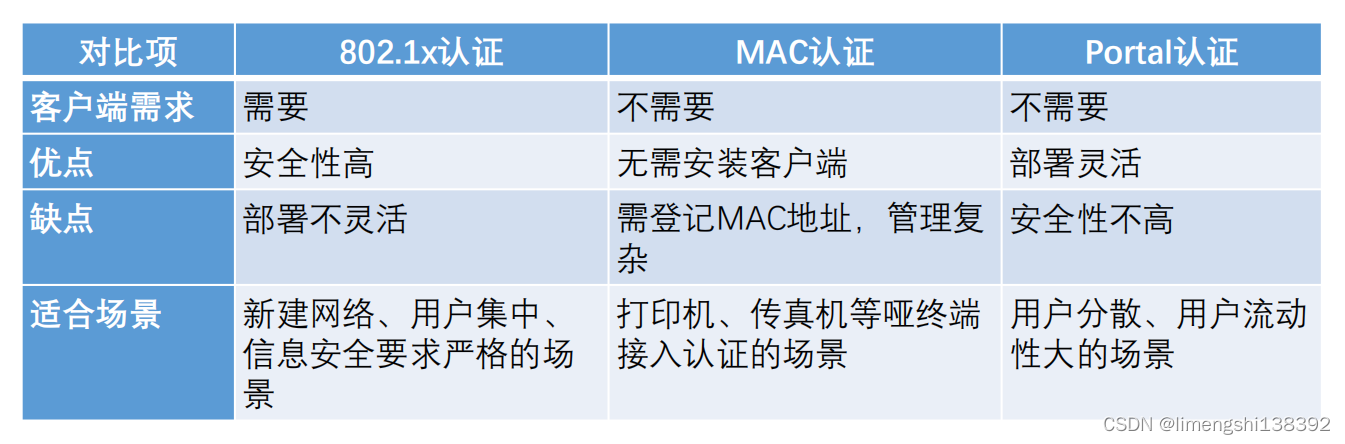

二、三种认证方式简介

1、Portal认证

Portal认证通常也称为Web认证一般将Portal认证网站称为门户网站。用户上网时,必须在门户网站进行认证,只有认证通过后才可以使用网络资源。用户可以主动访问已知的Portal认证网站,输入用户名和密码进行认证,这种开始Portal认证的方式称作主动认证。反之,如果用户试图通过HTTP访问其他外网,将被强制访问Portal认证网站,从而开始Portal认证过程,这种方式称作强制认证。

2、MAC认证

MAC认证是一种基于接口和MAC地址对用户的网络访问权限进行控制的认证方法它不需要用户安装任何客户端软件。设备在启动了MAC认证的接口上首次检测到用户的MAC地址以后,即启动对该用户的认证操作。认证过程中,不需要用户手动输入用户名或者密码。

3、802.1x认证

802.1x协议是一种基于接口的网络接入控制协议。“基于接口的网络接入控制"是指在局域网接入设备的接口这一级,对所接入的用户设备通过认证来控制对网络资源的访问。IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802.1x协议。后来,802.1x协议作为局域网接口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。802.1x系统为典型的Client/Server结构,包括三个实体:客户端、接入设备和认证服务器。

三、认证方式比较

NAC认证方式包括:802.1X认证、MAC认证、Portal认证。由于多种认证方式认证原理不同,各自适合的场景也有所差异,实际应用中,可以根据场景部署某一种合适的认证方式,也可以部署几种认证方式组成的混合认证。

四、配置案例

四、配置案例

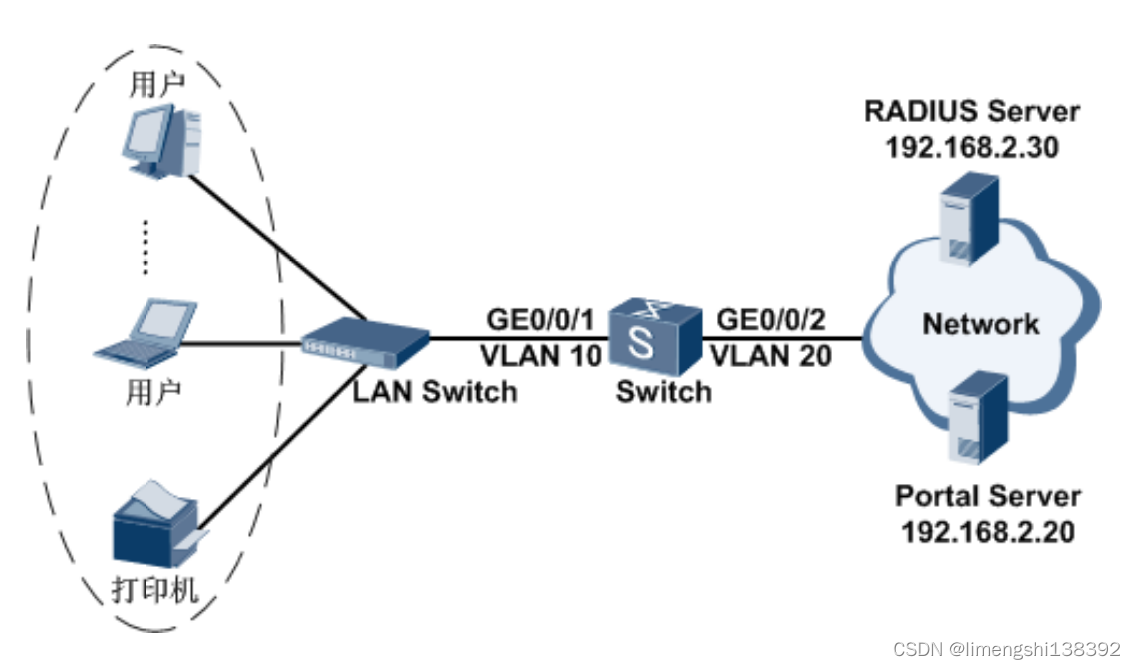

配置通过多种认证方式控制企业内部用户访问网络示例如图1所示,某公司内终端通过Switch接入公司内部网络。如果该公司内存在非法接入和非授权访问的状况,将会导致企业业务系统的破坏以及关键信息资产的泄露,因此管理员希望Switch能够对用户的网络访问权限进行控制,以保证公司内网的安全。

采用如下的思路在Switch上进行配置

1、创建并配置RADIUS服务器模板、AAA方案以及认证域,并在认证域下绑定RADIUS服务器模板与AAA方案,以便Switch通过RADIUS服务器对接入用户进行身份认证。

2、使能802.1x认证、MAC认证以及Portal认证,以实现对公司内部员工、哑终端以及访客的网络访问权限进行控制;同时,由于员工数量较多,因此需要配置802.1x认证优先生效。

3、配置用户接入模式为多用户单独认证接入模式、最大接入用户数为100以实现对每个用户网络访问权限的单独控制。

4、配置Portal服务器模板,以实现设备与Portal服务器互通

1、创建VLAN并配置接口允许通过的VLAN,保证网络通畅

# 创建VLAN10、VLAN20。

<HUAWEl> system-view

[HUAWEl] sysname Switch

[Switch] vlan batch 10 20

# 配置Switch与用户连接的接口GE0/0/1为Access类型接口,并将其加入VLAN10。

[Switch] interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1] port link-type access

[Switch-GigabitEthernet0/0/1] port default vlan 10

[Switch-GigabitEthernet0/0/1]quit

[Switch] interface vlanif 10

[Switch-Vlanif10] ip address 192.168.1.10 24

[Switch-Vlanif10] quit

# 配置Switch连接RADIUS服务器的接口GE0/0/2为Access类型接口,并将其加入VLAN20。

[Switch] interface gigabitethernet 0/0/2

[Switch-GigabitEthernet0/0/2] port link-type access

[Switch-GigabitEthernet0/0/2] port default vlan 20

[Switch-GigabitEthernet0/0/2] quit

2、创建并配置RADIUS服务器模板、AAA认证方案以及认证域。

# 创建并配置RADIUS服务器模板“rd1”

[Switch]radius-server template rd1

[Switch-radius-rd1]radius-server authentication 192.168.2.30 1812

[Switch-radius-rd1]radius-serer shared-key cipher Huawei@2012

[Switch-radius-rd1] quit

# 创建AAA认证方案“abc”并配置认证方式为RADIUS,

[Switch] aaa

[Switch-aaa] authentication-scheme abc

[Switch-aaa-authen-abc] authentication-mode radius

[Switch-aaa-authen-abc] quit

# 创建认证域“isp1”,并在其上绑定AAA认证方案“abc"与RADIUS服务器模板“rd1”。

[Switch-aaa] domain isp1

[Switch-aaa-domain-isp1]authentication-scheme abc

[Switch-aaa-domain-isp1]radius-server rd1

[Switch-aaa-domain-isp1]quit

[Switch-aaal quit

# 配置全局默认域为“isp1”。用户进行接入认证时,以格式“user@isp1”输入用户名即可在isp1域下进行aaa认证。如果用户名中不携带域名或携带的域名不存在,用户将会在默认域中进行认证。

[Switchl domain isp1

# 测试用户是否能够通过RADIUS模板的认证。(已在RADIUS服务器上配置了测试用户test@huawei.com,用户密码Huawei2012)

[Switch]test-aaa test@huawei.com Huawei2012 radius-template rd1

Info: Account test succeed.

3、在Switch上配置802.1x认证、MAC认证以及Portal认证。

# 将NAC配置模式切换成统一模式

[Switch] authentication unified-mode

#在接口GE0/0/1上使能802.1x认证、MAC认证以及Portal认证,

[Switch] interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1] authentication dot1x mac-authen porta

[Switch-GigabitEthernet0/0/1]authentication mode multi-authen max-user 100

[Switch-GigabitEthernet0/0/1]quit

# 创建并配置Portal服务器模板“abc”。

[Switch]web-auth-server abc

[Switch-web-auth-server-abc] server-ip 192.168.2.20

[Switch-web-auth-server-abc] port 50200

[Switch-web-auth-server-abc] url http://192.168.2.20:8080/webagent

[Switch-web-auth-server-abc] shared-key cipher Huawei@123

[Switch-web-auth-server-abc] quit

# 在接口GE0/0/1上绑定Portal服务器模板“abc”。

[Switch]interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1]web-auth-server abc direct

[Switch-GigabitEthernet0/0/1]quit

(推荐配置)配置指定VLAN内用户下线探测报文的源IP地址和源MAC地址

#建议用户下线探测报文的源IP地址和源MAC地址配置为用户网关的IP地址和MAC地址。

[Switch]access-user arp-detect vlan 10 ip-address 192.168.1.10 mac-address2222-1111-1234

4、验证配置结果。

1、执行命令display dot1x、display mac-authen、display portal和displayweb-auth-server configuration能够查看到在接口GE0/0/1上已使能了802.1x认证、MAC认证以及Portal认证。

2、用户通过802.1x认证、MAC认证或Portal认证中的任意一种即可接入网络

3、用户上线后,管理员可在设备上执行命令display access-userinterface gigabitethernet 0/0/1查看接口下所有在线用户信息