随着数字化转型的加速,网络安全威胁日益增多,Microsoft Copilot for Security的出现恰逢其时,它将帮助我们更好地应对这些挑战,保护我们的数据和系统免受攻击。

✦什么是Microsoft 安全Copilot✦

概述

Microsoft 安全 Copilot 是一种 AI 网络安全产品,旨在通过分步指导支持和推进普通员工的工作,并减轻高级员工的繁琐任务。将海量数据信号汇总成关键见解,以消除干扰、在网络威胁造成损害之前检测出网络威胁,并强化安全状况。

工作原理

- Orchestrator(协调器):利用所有可用的技能来理解用户提交的安全问题或场景。

- Build context(构建上下文):在了解问题的背景和需求后,Copilot会执行一个计划来获取所需的数据环境,以便回答用户提出的提示。

- Plugins(插件):会调用预先集成的第三方工具和应用程序(即插件)来获得更深入的分析。

- Responding(响应):会将收集到的所有数据和上下文与它的模型相结合。

- Response formatting:Copilot将以用户容易理解的形式呈现回应。提供一个详细的报告、自动化的修复过程或对下一步行动的清晰指导。

✦ Microsoft 安全Copilot的应用场景✦

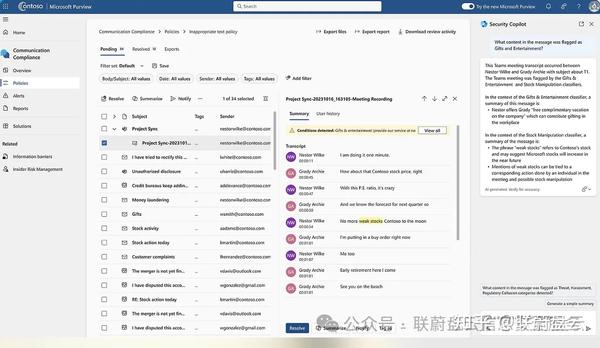

安全运营

在安全运营中,首先,它提供有关可能使组织面临已知威胁的任何信息,从而支持安全态势管理。其次,安全Copilot可以快速发现事件,并使用来自其他数据源的上下文来扩充信息,评估事件的规模和影响,并提供有关可能源的信息。此外,安全Copilot还可以从其他源(如Defender和Sentinel)拉取数据,并将这些数据关联到一起进行分析,从而提供单一虚拟管理平台的可见性。

设备管理

Microsoft 安全Copilot在设备管理方面的功能非常强大。它能够获取关于设备的详细信息,包括但不限于设备的应用、合规性、配置策略以及托管设备属性和硬件详细信息等,以便后续的分析和查询。具有全面性、智能化、易用性和扩展性等优势。

身份管理

Microsoft 安全Copilot在身份管理方面,管理员可以查看和管理各种访问策略,这些策略定义了用户在组织中的权限和角色。通过查看这些策略,管理员可以确保只有授权的用户才能访问敏感数据或执行关键任务,从而防止未经授权的访问和数据泄露。

数据保护

安全Copilot能够通过深入分析网络流量、用户行为以及应用程序行为等数据,精确地识别出潜在的用户风险。这些数据来自多种数据源和传感器,保证了信息的全面性和准确性。安全Copilot使用先进的机器学习算法和模型来处理这些数据,从而能够迅速发现异常行为和潜在威胁。

✦Microsoft 安全Copilot的产品优势✦

以机器的速度来对抗安全威胁

- 之前需要几小时要完成的响应工作可以在几分钟内完成。

- 用自然语言描述的安全prompt来简化复杂的调查、响应和报告。

- 在企业级环境中支持深度的安全洞察,消除安全盲点。

- 通过网络安全专用的生成式AI大模型来支撑安全人才的培训和实践。

内建原生的安全、隐私保护和合规能力

- 具有强大的安全分析能力,通过整合多种技术和算法,能够进行全方位的安全分析和检测。

- 采用先进的加密技术和安全措施,保护用户数据不被未经授权的访问和泄露。

- 能够帮助组织满足各种合规要求,包括数据保护、访问控制、审计和报告等方面。

与现有微软安全方案无缝对接

Microsoft Defender for Endpoint

- 设备的实时安全监控

- 检测和阻断威胁攻击

- 控制和访问策略实施

- 事件响应和威胁狩猎

Microsoft Sentinel

- 收容和管理所有日志

- 检测高级威胁和攻击

- 实时监控和告警

- 合规保证和报告

Microsoft Intune

- 管理所有的终端设备

- 实施配置和策略的基线管控

- 部署和更新软件

- 执行条件访问