提及网络安全,很多人都是既熟悉又陌生,所谓的熟悉就是知道网络安全可以保障网络服务不中断。那么到底什么是网络安全?网络安全包括哪几个方面?通过下文为大家介绍一下。

一、什么是网络安全?

网络安全是指保护网络系统、硬件、软件以及其中的数据免受未经授权的访问、使用、披露、修改、破坏或干扰的措施和实践。

- 保护机密性:确保只有授权的人员能够访问敏感信息,防止数据泄露。

- 维护完整性:保证数据在存储、传输和处理过程中不被非法修改或篡改。比如金融交易数据、医疗记录等必须保持完整准确。

- 保障可用性:确保网络系统和服务能够持续正常运行,可供合法用户随时使用。像电商网站在购物高峰期间不能出现无法访问的情况。

- 防范网络攻击:抵御各种类型的恶意攻击,如病毒、蠕虫、木马、拒绝服务攻击(DoS/DDoS)、SQL 注入、跨站脚本攻击(XSS)等。某网站遭受 DDoS 攻击导致服务中断。

- 进行身份认证和授权:确认用户的真实身份,并根据其身份授予相应的访问权限。

员工登录公司内部系统需要进行身份验证。

合规性管理:确保网络运营符合法律法规、行业标准和组织内部的政策要求。金融机构必须遵循严格的网络安全法规来保护客户数据。

总之,网络安全的目的是创建一个安全可靠的网络环境,保护个人、组织和社会的利益,促进信息的安全流通和利用。

二、网络安全包括哪几个方面?

网络安全由于不同的环境和应用而产生了不同的类型,包括这几种:

- 系统安全:关注操作系统的安全性,包括防止未经授权的访问、漏洞修复、用户权限管理等,以确保系统的稳定和安全运行。例如,及时为 Windows 或 Linux 系统打补丁,防止黑客利用系统漏洞入侵。

- 网络安全:侧重于保护网络基础设施,如路由器、防火墙、交换机等设备的安全,以及网络通信的保密性和完整性。比如通过配置防火墙规则来限制网络访问。

- 应用安全:保障各种应用软件的安全,防止应用程序中的漏洞被利用,如 Web 应用、移动应用等。例如,对网上银行应用进行安全测试,修复可能存在的 SQL 注入漏洞。

- 数据安全:着重保护数据的机密性、完整性和可用性,包括数据的加密、备份与恢复、访问控制等。比如对企业的重要数据进行加密存储,以防数据泄露。

- 终端安全:确保终端设备(如个人电脑、移动设备)的安全,包括防病毒、防恶意软件、设备加密等。例如,在智能手机上安装杀毒软件来抵御恶意软件的攻击。

- 云安全:针对云计算环境中的安全问题,包括云服务提供商的安全性、用户数据在云中的保护等。比如确保云存储中的数据不被未经授权的访问。

- 物联网安全:由于物联网设备的大量增加,保障这些设备及其连接网络的安全成为重要领域,包括设备认证、通信加密等。例如,防止智能摄像头被黑客入侵获取隐私画面。

- 工业控制系统安全:专注于工业生产中使用的控制系统,如 SCADA 系统的安全防护,防止对工业生产造成破坏。比如保护电力系统的控制网络免受网络攻击。

这些不同类型的网络安全相互关联,共同构建一个全面的网络安全防护体系。

Web安全工程师主要的工作有哪些?

1.漏洞评估与扫描:

- 定期对 Web 应用程序进行漏洞扫描,检测潜在的安全漏洞,如 SQL 注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。

- 例如,使用专业的漏洞扫描工具如 Nessus 对网站进行全面扫描。

2.安全测试:

3.代码审查:

4.应急响应:

5.安全策略制定与实施:

6.安全防护机制部署:

配置和部署 Web 应用防火墙(WAF)、入侵检测系统(IDS)/入侵防御系统(IPS)等安全设备。

例如,设置 WAF 规则来拦截常见的 Web 攻击请求。

7.监控与预警:

- 持续监控 Web 应用的运行状态和安全状况,及时发现异常并发出预警。

- 比如通过监控系统日志发现异常登录行为。

8.安全培训与教育:

为开发人员和其他相关人员提供 Web 安全培训,提高他们的安全意识和技能。

组织内部培训,讲解常见的 Web 安全漏洞及防范方法。

9.安全研究与创新:

三、如何成为一名优秀的网络安全工程师?

1.扎实的基础知识:

2.精通编程语言:

3.掌握网络安全原理:

4.获得相关认证:

5.实践经验积累:

6.持续学习:

7.培养问题解决能力:

8.良好的沟通协作能力:

- 与团队成员、其他部门以及客户进行有效的沟通和协作。

- 清晰地阐述安全问题和解决方案,共同推进项目进展。

9.强化道德和法律意识:

10.提升逻辑思维能力:

- 能够进行逻辑严密的分析和推理,找出潜在的安全风险。

- 比如通过分析系统日志,推断可能的攻击路径。

总之,成为一名优秀的网络安全工程师需要不断学习、实践和积累经验,同时具备良好的综合素质和职业素养。

四、网络安全学习路线

一、基础阶段

计算机基础知识

- 操作系统(Windows、Linux)的安装、配置和基本命令操作。

- 了解计算机硬件组成和工作原理。

网络基础知识

编程语言

- 选择 Python 作为主要编程语言,学习其基本语法、数据结构和控制流。

二、中级阶段

密码学

- 学习对称加密算法(如 AES)和非对称加密算法(如 RSA)。

- 理解哈希函数、数字签名和证书的原理。

数据库安全

- 掌握常见数据库(如 MySQL、SQL Server)的基本操作和安全配置。

- 了解 SQL 注入攻击的原理和防范方法。

操作系统安全

三、高级阶段

Web 安全

- 学习 Web 应用的架构和常见漏洞(如 XSS、SQL 注入、CSRF 等)。

- 掌握 Web 漏洞扫描工具和渗透测试方法。

移动安全

网络监控与审计

应急响应与处理

制定应急响应计划,学习在遭受网络攻击时的处理流程和方法。

安全管理与合规

四、实践与项目阶段

五、持续学习阶段

请注意,网络安全是一个不断发展的领域,需要持续学习和实践,根据自己的兴趣和职业方向,可以在某些特定领域进行更深入的研究和学习。

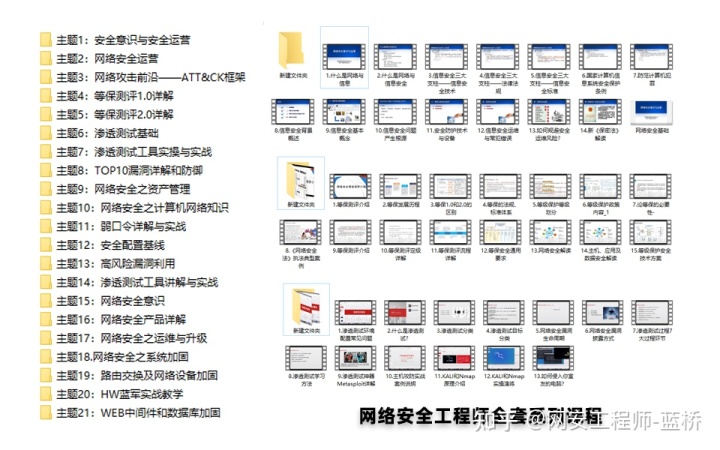

网络安全学习路线&学习资源

网络安全学习路线

这是一份网络安全从零基础到进阶的学习路线大纲全览,小伙伴们记得点个收藏!

阶段一:基础入门

该阶段学完即可年薪15w+

阶段二:技术进阶(到了这一步你才算入门)

该阶段学完年薪25w+

弱口令与口令爆破

XSS漏洞

CSRF漏洞

SSRF漏洞

XXE漏洞

SQL注入

任意文件操作漏洞

业务逻辑漏洞

阶段三:高阶提升

该阶段学完即可年薪30w+

反序列化漏洞

RCE

综合靶场实操项目

内网渗透

流量分析

日志分析

恶意代码分析

应急响应

实战训练

阶段四:蓝队课程

攻防兼备,年薪收入可以达到40w+

阶段五:面试指南&阶段六:升级内容

需要上述路线图对应的网络安全配套视频、源码以及更多网络安全相关书籍&面试题等内容

同学们可以扫描下方二维码获取哦!

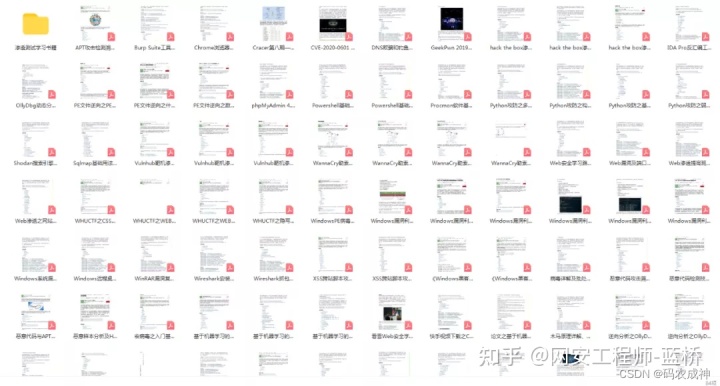

学习教程

第一阶段:零基础入门系列教程

第二阶段:学习书籍

第三阶段:实战文档

尾言

最后,我其实要给部分人泼冷水,因为说实话,上面讲到的资料包获取没有任何的门槛。

但是,我觉得很多人拿到了却并不会去学习。

大部分人的问题看似是“如何行动”,其实是“无法开始”。

几乎任何一个领域都是这样,所谓“万事开头难”,绝大多数人都卡在第一步,还没开始就自己把自己淘汰出局了。

如果你真的确信自己喜欢网络安全/黑客技术,马上行动起来,比一切都重要。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

要成为一名优秀的

要成为一名优秀的

![Vulnhub靶场案例渗透[7]- DC7](https://img-blog.csdnimg.cn/img_convert/41e41aab1d5a63277b08bfff081fb550.jpeg)