Web安全攻防入门教程

Web安全攻防是指在Web应用程序的开发、部署和运行过程中,保护Web应用免受攻击和恶意行为的技术与策略。这个领域不仅涉及防御措施的实现,还包括通过渗透测试、漏洞挖掘和模拟攻击来识别潜在的安全问题。

本教程将带你入门Web安全攻防的基础概念、常见攻击类型、防御技术以及一些实战方法。

一、Web安全基础

-

Web应用安全的三大核心目标(CIA三原则)

- 机密性 (Confidentiality):确保敏感信息不被非法访问。

- 完整性 (Integrity):确保数据未被篡改,保持其准确性和完整性。

- 可用性 (Availability):确保Web应用可以正常运行,并防止拒绝服务攻击。

-

常见Web应用架构

- 前端:通常是用户交互的界面,使用HTML、CSS、JavaScript等技术。

- 后端:处理业务逻辑,通常通过Web框架(如Spring、Django)与数据库进行交互。

- 数据库:存储用户数据和应用状态。

-

Web安全攻击的基本原理

- 通过不当的输入处理、配置错误、过时的组件等漏洞,攻击者能够执行未授权的操作、窃取数据或破坏系统的可用性。

二、常见Web安全攻击

-

SQL注入(SQL Injection)

- 攻击者通过在输入字段(如登录框)插入恶意SQL语句,来操控数据库。

- 防御措施:使用参数化查询(Prepared Statements),避免直接拼接SQL。

-

跨站脚本攻击(XSS)

- 攻击者通过在网页中注入恶意脚本(通常是JavaScript),当其他用户访问该页面时,脚本会在他们的浏览器中执行。

- 防御措施:对用户输入进行转义,避免直接插入用户输入的内容。

-

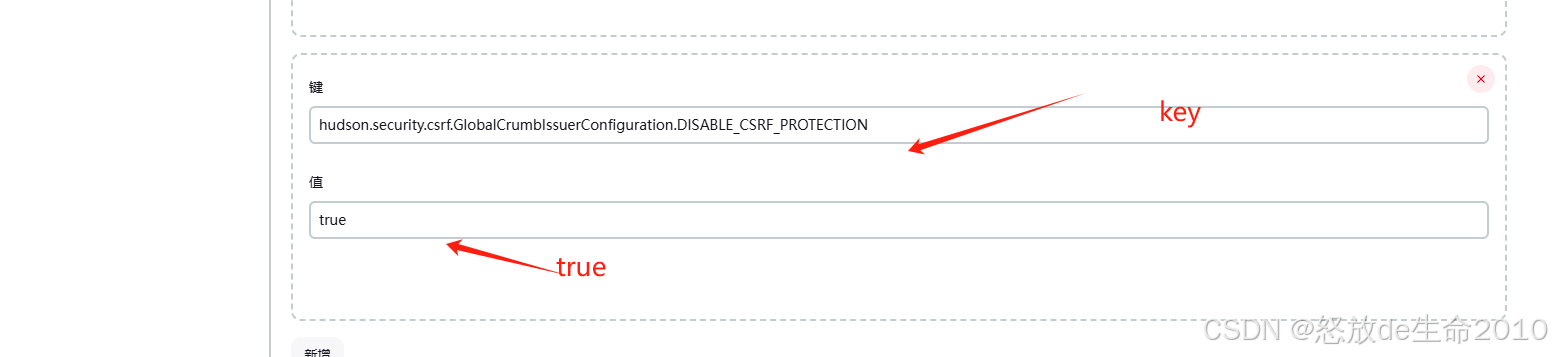

跨站请求伪造(CSRF)

- 攻击者诱导已登录的用户访问恶意链接,从而执行他们不希望执行的操作。

- 防御措施:使用Token验证、Referer头检查、SameSite Cookie属性等。

-

远程文件包含(RFI)与本地文件包含(LFI)

- 攻击者通过恶意输入让服务器包含外部文件(RFI)或本地敏感文件(LFI)。

- 防御措施:禁止文件路径中的外部输入,限制包含文件的路径。

-

命令注入(Command Injection)

- 攻击者通过在Web应用中执行操作系统命令来执行恶意操作。

- 防御措施:避免直接将用户输入传递给系统命令,使用严格的输入验证。

-

文件上传漏洞

- 攻击者上传恶意文件(如Web Shell),并通过该文件获取服务器控制权限。

- 防御措施:限制文件类型和大小,使用安全的上传目录,并验证文件内容。

网络安全学习资源分享【点这里自取即可~】

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

三、Web安全防御措施

-

输入验证

所有来自用户输入的数据都应当进行严格的验证。输入数据的类型、长度、格式、范围都应当被验证。 -

参数化查询

使用SQL查询时,永远避免拼接字符串,而是使用数据库提供的参数化查询方法,防止SQL注入攻击。 -

内容安全策略(CSP)

CSP通过设置HTTP头部来限制浏览器加载的内容来源,从而防止XSS攻击。 -

会话管理

- 使用安全的Session ID、设置合理的过期时间、实现用户身份验证和授权控制。

- 定期检查和更新Session策略,防止Session固定攻击。

-

加密

- 使用HTTPS加密传输,避免数据在传输过程中被窃取或篡改。

- 对敏感数据进行加密存储。

-

最小权限原则

- 只授予系统中每个组件或用户最少的必要权限,降低潜在的攻击面。

四、实战攻防演练

-

Web渗透测试

-

漏洞扫描与分析

使用工具(如Nikto、Acunetix)进行Web应用的自动化漏洞扫描,检测常见的漏洞类型。 -

漏洞验证

在渗透测试过程中,验证漏洞的可利用性,确认漏洞是否能够被攻击者成功利用。 -

模拟攻击与防御

通过模拟攻击(如SQL注入、XSS、CSRF等)来验证防御措施的有效性,确保Web应用能够防御真实世界的攻击。

五、Web安全学习资源

-

书籍

- 《Web Application Hacker's Handbook》

- 《OWASP Web Application Security Testing Guide》

- 《The Web Application Security Handbook》

-

学习平台

-

在线平台

- DVWA (Damn Vulnerable Web Application):一个包含多种Web安全漏洞的测试平台,适合初学者练习。

总结

Web安全攻防是一个动态变化的领域,攻防技术日新月异。在学习Web安全的过程中,掌握基础的安全理论和常见的攻击类型、漏洞防御技术是最基本的要求。通过不断的学习和实践,你能够提升自己的安全攻防能力,保护Web应用免受各种攻击。